NSX Edge kann über ISO, OVA/OVF oder PXE-Start installiert werden. Stellen Sie unabhängig von der Installationsmethode sicher, dass das Hostnetzwerk vor der Installation von NSX Edge vorbereitet ist.

Übersicht über NSX Edge in einer Transportzone

Die Übersicht über NSX-T Data Center zeigt zwei Transportknoten in einer Transportzone. Ein Transportknoten ist ein Host. Der andere ist ein NSX Edge.

Beim ersten Bereitstellen eines NSX Edge können Sie ihn sich als leeren Container vorstellen. Der NSX Edge führt erst dann Aktionen aus, wenn Sie Gateways erstellen. NSX Edge liefert die Rechenleistung für logische Tier-0- und Tier-1-Gateways. Jedes Gateway enthält einen Dienstrouter (Service Router, SR) und einen verteilten Router (Distributed Routers, DR). Ein Router wird als verteilt bezeichnet, wenn er auf allen Transportknoten in derselben Transportzone repliziert wird. In dieser Abbildung enthält der Hosttransportknoten dieselben DRs, die auch in den Ebene-0- und Ebene-1-Routern enthalten sind. Ein Dienstrouter ist erforderlich, wenn das Gateway für die Ausführung von Diensten wie NAT konfiguriert wird. Alle Tier-0-Gateways verfügen über einen Dienstrouter. Ein Ebene-1-Router kann bei Bedarf je nach Ihren Designüberlegungen einen Dienstrouter enthalten.

Standardmäßig verwenden die Links zwischen dem SR und dem DR das Subnetz 169.254.0.0/28. Diese Intra-Router-Transit-Links werden automatisch erstellt, wenn Sie ein Tier-0- oder Tier-1-Gateway bereitstellen. Sie müssen die Linkkonfiguration nur dann ändern, wenn das Subnetz 169.254.0.0/28 bereits in Ihrer Bereitstellung verwendet wird.

Der Standard-Adressbereich für die Verbindungen von Ebene-0 zu Ebene-1 lautet 100.64.0.0/10. Jede Tier-0-zu-Tier-1-Peer-Verbindung erhält ein /31-Subnetz innerhalb des 100.64.0.0/10-Adressraums. Dieser Link wird automatisch erstellt, wenn Sie einen Ebene-1-Router erstellen und mit einem Ebene-0-Router verbinden. Sie müssen die Schnittstellen auf diesem Link nur dann ändern, wenn das Subnetz 100.64.0.0/10 bereits in Ihrer Bereitstellung verwendet wird.

Jede NSX-T Data Center-Bereitstellung verfügt über einen Management Plane-Cluster (Management Plane Cluster; MP) und einen Steuerungskomponentencluster (Control Plane Cluster; CCP). Der MP und der CCP geben Konfigurationen an die lokale Control Plane (LCP) jeder Transportzone weiter. Wenn ein Host oder NSX Edge der Management Plane beitritt, baut der Management Plane-Agent (MPA) Konnektivität mit dem Host oder NSX Edge auf und der Host oder NSX Edge wird zu einem NSX-T Data Center-Fabric-Knoten. Wenn der Fabric-Knoten dann als Transportknoten hinzugefügt wird, wird LCP-Konnektivität mit dem Host oder NSX Edge aufgebaut.

Zuletzt zeigt die Abbildung ein Beispiel für zwei physikalische Netzwerkkarten (pNIC1 und pNIC2), die zur Gewährleistung hoher Verfügbarkeit verbunden sind. Der Datenpfad verwaltet die physischen Netzwerkkarten. Sie können entweder als VLAN-Uplinks zu einem externen Netzwerk oder als Tunnel-Endpoint-Links zu internen von NSX-T Data Center verwalteten VM-Netzwerken dienen.

Es wird empfohlen, mindestens zwei physische Links auf jeder NSX Edge zuzuteilen, die als virtuelle Maschine bereitgestellt wird. Optional können Sie die Portgruppen auf demselben pNIC mit unterschiedlichen VLAN-IDs überlappen. Der erste gefundene Netzwerklink wird für das Management verwendet. Beispiel: Bei einer NSX Edge-VM kann zuerst der Link vnic1 gefunden werden. Bei einer Bare-Metal-Installation kann der erste gefundene Link eth0 oder em0 sein. Die restlichen Links werden für die Uplinks und Tunnel verwendet. Einer davon könnte z. B. für einen Tunnel-Endpoint für von NSX-T Data Center verwaltete VMs dienen. Der andere könnte als TOR-Uplink von NSX Edge zu extern verwendet werden.

Sie können die Informationen zum physischen Link der NSX Edge anzeigen, indem Sie sich bei der CLI als Administrator anmelden und die Befehle get interfaces und get physical-ports ausführen. In der API können Sie den API-Aufruf GET fabric/nodes/<edge-node-id>/network/interfaces verwenden. Im nächsten Abschnitt werden physische Links ausführlicher erläutert.

Unabhängig davon, ob Sie NSX Edge als VM-Appliance oder in einer Bare-Metal-Bereitstellung installieren, stehen Ihnen mehrere Optionen für die Netzwerkkonfiguration zur Verfügung, je nach Ihrer Bereitstellung.

Transportzonen und N-VDS

Um das NSX Edge-Networking zu verstehen, müssen Sie sich etwas mit Transportzonen und N-VDS auskennen. Transportzonen steuern die Reichweite von Layer 2-Netzwerken in NSX-T Data Center. N-VDS ist ein Software-Switch, der auf einem Transportknoten erstellt wird. Ein N-VDS dient dazu, logische Gateway-Uplinks und -Downlinks an physische Netzwerkkarten (NICs) zu binden. Für jede Transportzone, zu der ein NSX Edge gehört, wird ein einzelner N-VDS auf dem NSX Edge installiert.

- Overlay für internes NSX-T Data Center-Tunneling zwischen Transportknoten.

- VLAN für Uplinks außerhalb von NSX-T Data Center.

Ein NSX Edge kann zu gar keinen oder zahlreichen VLAN-Transportzonen gehören. Ohne VLAN-Transportzonen kann der NSX Edge dennoch über Uplinks verfügen, da die NSX Edge-Uplinks denselben N-VDS verwenden können, der für die Overlay-Transportzone installiert wurde. Sie können dies tun, wenn Sie möchten, dass jeder NSX Edge nur einen N-VDS hat. Bei einer weiteren Designoption könnte der NSX Edge zu mehreren VLAN-Transportzonen gehören (einer für jeden Uplink).

Am häufigsten wird ein Design mit drei Transportzonen verwendet: eine Overlay- und zwei VLAN-Transportzonen für redundante Uplinks.

Um dieselbe VLAN-ID für ein Transportnetzwerk für Overlay-Datenverkehr und für anderen VLAN-Datenverkehr, beispielsweise einen VLAN-Uplink, zu verwenden, konfigurieren Sie die ID auf zwei verschiedenen N-VDS, einem für VLAN und dem anderen für Overlay.

Ab NSX-T Data Center 2.5 können Sie Ihr Netzwerk mit einem einzelnen N-VDS-Switch konfigurieren, der NSX Edge, Hosttransportknoten und NSX Manager-Datenverkehr auf einem einzelnen Cluster verwaltet. Siehe Bereitstellen eines vollständig zusammengebrochenen vSphere-Cluster NSX-T auf Hosts mit N-VDS Switches.

NSX Edge-Networking über virtuelle Appliance/VM

Wenn Sie NSX Edge als virtuelle Appliance oder VM installieren, werden interne Schnittstellen erstellt (mit dem Namen fp-ethX, wobei X für 0, 1, 2 und 3 steht). Diese Schnittstellen werden für Uplinks zu Top-of-Rack-(ToR-)Switches und für NSX-T Data Center-Overlay-Tunneling zugeteilt.

Beim Erstellen des NSX Edge-Transportknotens können Sie fp-ethX-Schnittstellen auswählen, die den Uplinks und dem Overlay-Tunnel zugeordnet werden. Sie können festlegen, wie die fp-ethX-Schnittstellen verwendet werden.

Auf dem vSphere Distributed Switch oder dem vSphere Standard Switch müssen Sie mindestens zwei vmnics zu NSX Edge zuordnen: einen für die NSX Edge-Verwaltung und einen für Uplinks und Tunnel.

In der folgenden physischen Beispieltopologie wird fp-eth0 für den Overlay-Tunnel-Datenverkehr mit der TEP-IP-Adresse verwendet. fp-eth1 wird für den Uplink des Tier-0-Gateways verwendet, der vertikalen Datenverkehr unterstützt. fp-eth2 wird nicht verwendet, da die Topologie nur aus Gateways besteht. Sie können fp-eth2 verwenden, wenn eine L2-Bridge konfiguriert ist. eth0/vNIC1 wird dem Verwaltungsnetzwerk zugewiesen.

Der in dieser Abbildung gezeigte NSX Edge gehört zu zwei Transportzonen (einer Overlay- und einer VLAN-Zone) und verfügt daher über zwei N-VDS: einen für Tunnel- und einen für Uplink-Datenverkehr.

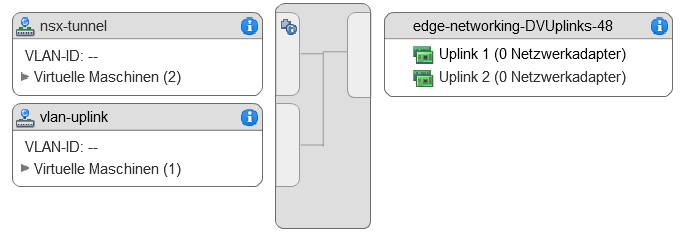

Dieser Screenshot zeigt die Portgruppen der virtuellen Maschine, den nsx-Tunnel und den VLAN-Uplink.

--net:"Network 0-Mgmt" --net:"Network 1-nsx-tunnel" --net:"Network 2=vlan-uplink"

Das hier gezeigte Beispiel verwendet die VM-Portgruppennamen Mgmt, nsx-tunnel und vlan-uplin. Sie können die VM-Portgruppen beliebig benennen.

Die für NSX Edge konfigurierten Tunnel- und Uplink-VM-Portgruppen müssen nicht den VMkernel-Ports oder bestimmten IP-Adressen zugeordnet sein. Dies liegt daran, dass sie nur auf Layer 2 verwendet werden. Wenn Ihre Bereitstellung DHCP verwendet, um eine Adresse zur Verwaltungsschnittstelle zur Verfügung zu stellen, müssen Sie sicherstellen, dass dem Verwaltungsnetzwerk nur eine Netzwerkkarte zugewiesen ist. Wenn eine der fp-eth-Schnittstellen, die einem N-VDS-Switch zugewiesen ist, ausfällt, ändert sich der NSX Edge-Status in Herabgestuft. Wenn alle Tunnel von NSX Edge ausfallen, ändert sich der Knotenstatus in Inaktiv.

Beachten Sie, dass die VLAN- und Tunnel-Portgruppen als Trunk-Ports konfiguriert sind. Dies ist erforderlich. Beispielsweise werden auf einem Standard-vSwitch Trunk-Ports wie folgt konfiguriert: .

Wenn Sie einen Appliance-basierten oder VM-NSX Edge verwenden, können Sie Standard-vSwitches oder vSphere Distributed Switches verwenden.

Die NSX Edge-VM kann auf einem vorbereiteten NSX-T Data Center-Host installiert und als Transportknoten konfiguriert werden. Es gibt zwei Arten der Bereitstellung:

- Die NSX Edge-VM kann über VSS/VDS-Portgruppen bereitgestellt werden, wobei VSS/VDS separate PNIC(s) auf dem Host verbrauchen. Der Hosttransportknoten nutzt separate PNIC(s) für den auf dem Host installierten N-VDS. Der N-VDS des Hosttransportknotens koexistiert mit einem VSS oder VDS, wobei beide separate PNICs nutzen. Der Host-TEP (Tunnelendpunkt) und der NSX Edge-TEP können im selben Subnetz oder in verschiedenen Subnetzen verfügbar sein.

- Die NSX Edge-VM kann über VLAN-unterstützte logische Switches auf dem N-VDS des Host-Transportknotens bereitgestellt werden. Host-TEP und NSX Edge-TEP können sich in demselben VLAN oder Subnetzwerk befinden.

Optional können Sie mehrere NSX Edge-Appliances/-VMs auf einem einzelnen Host installieren und dieselben Portgruppen für Management, VLAN und Tunnel-Endpoint können von allen installierten NSX Edges verwendet werden.

Wenn die zugrunde liegenden physischen Links eingerichtet und die VM-Portgruppen konfiguriert sind, können Sie NSX Edge installieren.

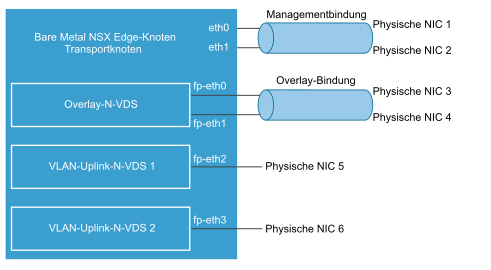

NSX Edge-Networking auf Bare-Metal-Bereitstellung

Ein Bare-Metal-NSX Edge enthält interne Schnittstellen (mit dem Namen fp-ethX, wobei X für bis zu 16 Schnittstellen steht). Wie viele fp-ethX-Schnittstellen erstellt werden, hängt davon ab, wie viele physische NICs im Bare-Metal-NSX Edge vorkommen. Bis zu vier dieser Schnittstellen können für Uplinks zu Top-of-Rack(ToR)-Switches und NSX-T Data Center-Overlay-Tunneling zugeteilt werden.

Beim Erstellen des NSX Edge-Transportknotens können Sie fp-ethX-Schnittstellen auswählen, die den Uplinks und dem Overlay-Tunnel zugeordnet werden.

Sie können festlegen, wie die fp-ethX-Schnittstellen verwendet werden. In der folgenden physischen Beispieltopologie werden fp-eth0 und fp-eth1 verbunden und für den Overlay-Tunnel-Datenverkehr mit der TEP-IP-Adresse verwendet. fp-eth2 und fp-eth3 werden für den Uplink des Tier-0-Gateways verwendet, der vertikalen Datenverkehr unterstützt. eth0/vNIC1 wird dem Verwaltungsnetzwerk zugewiesen.

- Aktivieren Sie bei einem vDS-Switch mit einer Version vor (<) 6.6 den promiskuitiven Modus für den Port, der mit der virtuellen NSX Edge VM-NIC verbunden ist und VLAN-Konnektivität bietet.

- Aktivieren Sie auf einem vDS-Switch mit einer Version gleich oder größer (>=) 6.6 den MAC-Lernvorgang und deaktivieren Sie den promiskuitiven Modus. Diese Einstellungen stellen sicher, dass Pakete am Zielort empfangen werden, deren Ziel-MAC-Adresse nicht mit der effektiven MAC-Adresse der virtuellen Netzwerkkarte übereinstimmt.

- Aktivieren Sie die gefälschte Übertragung auf dem vDS-Switch. Gefälschte Übertragung ermöglicht das Senden von Paketen mit Quell-MAC-Adressen, die nicht mit den effektiven MAC-Adressen der virtuellen Netzwerkkarte übereinstimmen. Diese Einstellungen sind erforderlich, um Bridging oder L2VPN- und DHCP-Funktionalität für VLANs zu unterstützen.