In diesem Thema werden die wichtigsten Konzepte und die Architektur der Service Insertion und NSX Guest Introspection-Plattform-Komponenten (Guest Introspection) beschrieben.

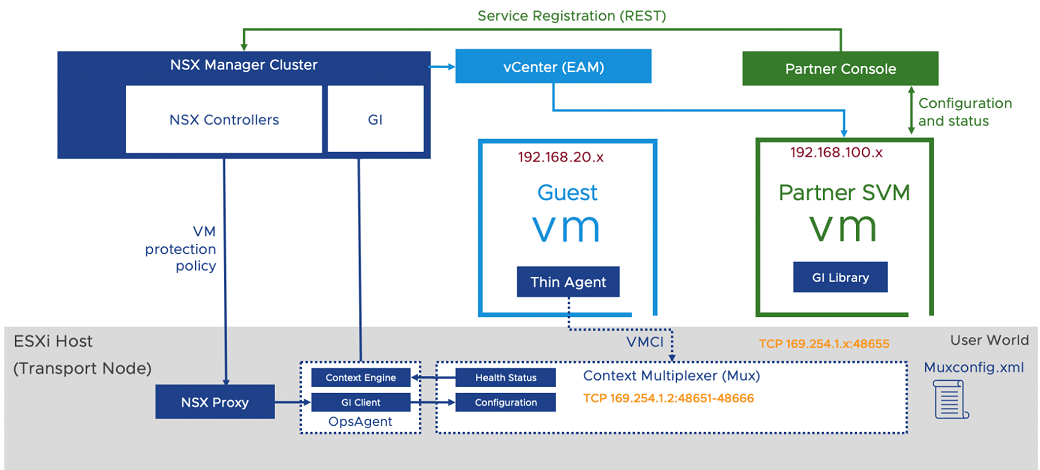

- NSX Manager: Es handelt sich dabei um die Management Plane-Appliance für NSX, die Kunden und Partnern die API und grafische Benutzeroberfläche für die Konfiguration von Netzwerk- und Sicherheitsrichtlinien zur Verfügung stellt. Für Guest Introspection bietet NSX Manager auch API und GUI zur Bereitstellung und Verwaltung von Partner-Appliances.

- Guest Introspection-SDK: von VMware bereitgestellte Bibliothek, die vom Sicherheitsanbieter genutzt wird.

-

Dienst-VM: Das ist die vom Sicherheitsanbieter bereitgestellte VM, die das von VMware bereitgestellte Guest Introspection-SDK nutzt. Sie enthält die Logik zum Prüfen von Datei-, Prozess-, Netzwerk- und Systemereignissen, um Viren oder Malware auf dem Gastsystem zu erkennen. Nach dem Scannen einer Anforderung sendet sie ein Urteil oder eine Benachrichtigung über die Aktion zurück, die von der Gast-VM für die Anforderung vorgenommen wurde.

- Guest Introspection-Hostagent (Kontext-Multiplexer): verarbeitet die Konfiguration von Endpoint-Schutzrichtlinien. Außerdem wird der Multiplexmodus für Meldungen von geschützten VMs an die Dienst-VM und zurück von der Dienst-VM an geschützte VMs festgelegt und sie werden weitergeleitet. Er meldet den Systemzustand der Guest Introspection-Plattform und verwaltet Datensätze der Dienst-VM-Konfiguration in der

muxconfig.xml-Datei. - OPS-Agent (Kontext-Engine und Guest Introspection-Client): leitet die Guest Introspection-Konfiguration des Guest Introspection-Hostagents (Kontext-Multiplexer) weiter. Darüber hinaus wird der Systemzustand der Lösung an NSX Manager weitergeleitet.

- EAM: NSX Manager verwendet den ESXi-Agent-Manager zum Bereitstellen einer Partnerdienst-VM auf jedem Host des Clusters, der für den Schutz konfiguriert ist.

-

Thin Agent: Das ist der Datei- und/oder Netzwerk-Introspektionsagent, der innerhalb der Gast-VMs ausgeführt wird. Darüber hinaus werden Datei- und Netzwerkaktivitäten oder -ereignisse abgefangen, die über den Hostagent an die Dienst-VM weitergeleitet werden. Auf Windows ist dieser Agent Teil der VMware-Tools. Unter Linux ist dieser Agent außerhalb der VMware-Tools vorhanden. Er bietet gastinternen Kontext für NSX und kann auch verwendet werden, um den herkömmlichen Agenten zu ersetzen, der von Antivirus- oder Antimalware-Sicherheitsanbietern bereitgestellt wird. Es handelt sich um einen generischen und Lightweight-Agent, der die Auslagerung von Dateien und Prozessen für das Scannen auf der vom Anbieter bereitgestellten Dienst-VM erleichtert.

- Reduzierter Verbrauch von Computing-Ressourcen: Guest Introspection verlagert Signaturen und die Sicherheits-Scan-Logik von jedem Endpoint auf einem Host zu einer Drittanbieter-Partnerdienst-VM auf dem Host. Da die Prüfung nur auf der Dienst-VM erfolgt, ist es nicht erforderlich, Computing-Ressourcen auf Gast-VMs auszugeben, um Prüfungen auszuführen.

-

Besseres Management: Da Prüfungen an eine Dienst-VM ausgelagert werden, müssen die Signaturen auf nur einem Objekt pro Host aktualisiert werden. Ein solcher Mechanismus funktioniert besser als eine Agent-basierte Lösung, bei der dieselben Signaturen auf allen Gast-VMs aktualisiert werden müssen.

- Fortlaufender Antiviren- und Antimalwareschutz: Da die Dienst-VM kontinuierlich ausgeführt wird, ist eine Gast-VM nicht zur Ausführung der neuesten Signaturen verpflichtet. Beispiel: Eine Snapshot-VM führt möglicherweise eine ältere Version der Signatur aus, wodurch sie bei der herkömmlichen Methode zum Schützen von Endpoints anfällig ist. Mit der Guest Introspection-Plattform führt die Dienst-VM fortlaufend die neuesten Malware-Signaturen aus, wodurch sichergestellt wird, dass jede neu hinzugefügte VM auch mit den neuesten Signaturen geschützt ist.

- Ausgelagerte Signaturen zu einer Dienst-VM: Der Datenbanklebenszyklus befindet sich außerhalb des Lebenszyklus der Gast-VM. Daher ist die Dienst-VM nicht von Gast-VM-Ausfällen betroffen.