Führen Sie nach der Konfiguration von NSX den Konfigurationsvorgang auf Arista CloudVision eXchange (CVX) durch, um CVX die Interaktion mit NSX zu ermöglichen.

Voraussetzungen

NSX hat CVX als Enforcement Point registriert.

Prozedur

- Melden Sie sich bei NSX Manager als Root-Benutzer an und führen Sie den folgenden Befehl aus, um für CVX einen Fingerabdruck für die Kommunikation mit NSX Manager zu erstellen:

openssl s_client -connect <IP address of nsx-manager>:443 | openssl x509 -pubkey -noout | openssl rsa -pubin -outform der | openssl dgst -sha256 -binary | openssl base64

Beispielausgabe:depth=0 C = US, ST = CA, L = Palo Alto, O = VMware Inc., OU = NSX, CN = nsx-mgr verify error:num=18:self signed certificate verify return:1 depth=0 C = US, ST = CA, L = Palo Alto, O = VMware Inc., OU = NSX, CN = nsx-mgr verify return:1 writing RSA key S+zwADluzeNf+dnffDpYvgs4YrS6QBgyeDry40bPgms=

- Führen Sie die folgenden Befehle über die CVX-CLI aus:

cvx no shutdown service pcs no shutdown controller <IP address of nsx-manager> username <NSX administrator user name> password <NSX administrator password> enforcement-point cvx-default-ep pinned-public-key <thumbprint for CVX to communicate with NSX Manager> notification-id <notification ID created while registering CVX with NSX> end - Führen Sie den folgenden Befehl über die CVX-CLI aus, um die Konfiguration zu überprüfen:

show running-config

Beispielausgabe:cvx no shutdown source-interface Management1 ! service hsc no shutdown ! service pcs no shutdown controller 192.168.2.80 username admin password 7 046D26110E33491F482F2800131909556B enforcement-point cvx-default-ep pinned-public-key sha256//S+zwADluzeNf+dnffDpYvgs4YrS6QBgyeDry40bPgms= notification-id a0286cb6-de4d-41de-99a0-294465345b80 - Konfigurieren Sie tag an der Ethernet-Schnittstelle des physischen Switch, der eine Verbindung mit dem physischen Server herstellt. Führen Sie die folgenden Befehle auf dem physischen Switch aus, der von CVX verwaltet wird.

configure terminal interface ethernet 4 tag phy_app_server end copy running-config startup-config Copy completed successfully.

- Führen Sie den folgenden Befehl aus, um die Tag-Konfiguration für den Switch zu überprüfen:

show running-config section tag

Beispielausgabe:interface Ethernet4 description connected-to-7150s-3 switchport trunk allowed vlan 1-4093 switchport mode trunk tag sx4_app_server

IP-Adressen, die mit ARP auf den getaggten Schnittstellen gelernt werden, werden mit NSX geteilt.

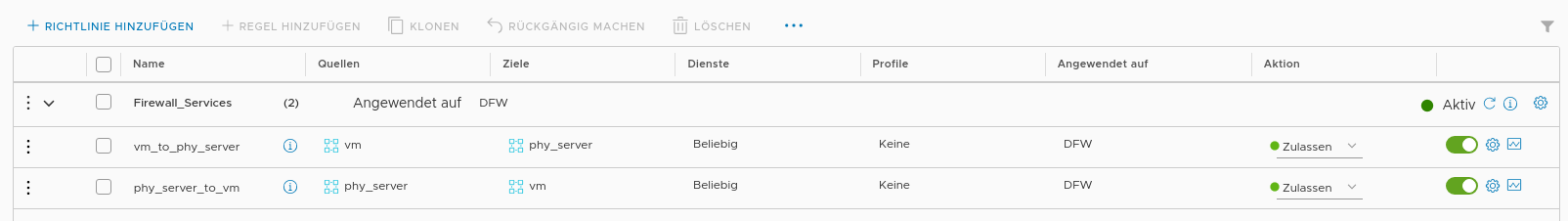

- Melden Sie sich bei NSX Manager an, um Firewallregeln für die von CVX verwalteten physischen Arbeitslasten zu erstellen und zu veröffentlichen. Weitere Informationen zum Erstellen von Regeln finden Sie unter Sicherheit. Beispiel:

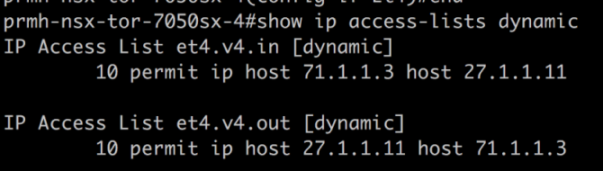

NSX-Richtlinien und -Regeln, die in NSX veröffentlicht werden, werden als dynamische ACLs auf dem physischen Switch angezeigt, der von CVX verwaltet wird.

NSX-Richtlinien und -Regeln, die in NSX veröffentlicht werden, werden als dynamische ACLs auf dem physischen Switch angezeigt, der von CVX verwaltet wird.

Weitere Informationen finden Sie unter CVX HA-Einrichtung, Einrichtung der virtuellen CVX HA-IP und Mlag-Einrichtung für den physischen Switch