Routenbasierte IPSec-VPNs bieten Tunneling für Datenverkehr auf Basis von statischen Routen oder von Routen, die dynamisch über eine spezielle Schnittstelle (Virtual Tunnel Interface, VTI) erlernt werden, indem z. B. BGP als Protokoll verwendet wird. IPSec schützt den gesamten Datenverkehr, der über die VTI geleitet wird.

- Das dynamische OSPF-Routing wird nicht für das Routing über IPSec-VPN-Tunnel unterstützt.

- Dynamisches Routing für VTI wird auf VPN, das auf Tier-1-Gateways basiert, nicht unterstützt.

- Load Balancer über IPSec-VPN wird für routenbasierte VPNs, die an Tier-1-Gateways angeschlossen sind, nicht unterstützt.

- Wenn Sie NSX sowohl mit NAT als auch mit IPSec konfigurieren, ist es für die ordnungsgemäße Funktionalität wichtig, dass Sie die Schritte in der richtigen Sequenz ausführen. Konfigurieren Sie insbesondere NAT, bevor Sie die VPN-Verbindung einrichten. Wenn Sie das VPN versehentlich vor NAT konfigurieren, z. B. indem Sie eine NAT-Regel hinzufügen, nachdem Ihre VPN-Sitzung konfiguriert wurde, bleibt der VPN-Tunnelstatus inaktiv. Sie müssen die VPN-Konfiguration erneut aktivieren oder neu starten, um den VPN-Tunnel wiederherzustellen. Um dieses Problem zu vermeiden, konfigurieren Sie immer zuerst NAT, bevor Sie die VPN-Verbindung in NSX einrichten. Sie können auch diese Problemumgehung ausführen.

Das routenbasierte IPSec-VPN ähnelt GRE (Generic Routing Encapsulation) über IPSec mit der Ausnahme, dass dem Paket keine zusätzliche Kapselung hinzugefügt wird, bevor die IPSec-Verarbeitung angewendet wird.

Bei diesem VPN-Tunneling-Ansatz werden VTIs auf dem NSX Edge-Knoten erstellt. Jede VTI wird einem IPSec-Tunnel zugeordnet. Der verschlüsselte Datenverkehr wird über die VTI-Schnittstellen von einer Site zu einer anderen geleitet. Die IPSec-Verarbeitung erfolgt ausschließlich in der VTI.

VPN-Tunnel-Redundanz

Sie können die VPN-Tunnel-Redundanz mit einer routenbasierten IPSec-VPN-Sitzung konfigurieren, die auf einem Tier-0-Gateway konfiguriert ist. Bei der Tunnel-Redundanz können mehrere Tunnel zwischen zwei Sites eingerichtet werden, wobei ein Tunnel als primärer Tunnel mit Failover zu den anderen Tunneln verwendet wird, wenn der primäre Tunnel nicht mehr verfügbar ist. Diese Funktion ist besonders nützlich, wenn eine Site über mehrere Konnektivitätsoptionen verfügt, z. B. mit verschiedenen ISPs zur Verbindungsredundanz.

- In NSX wird IPSec-VPN-Tunnel-Redundanz nur mithilfe von BGP unterstützt.

- Verwenden Sie kein statisches Routing für routenbasierte IPSec-VPN-Tunnel, um eine VPN-Tunnel-Redundanz zu erreichen.

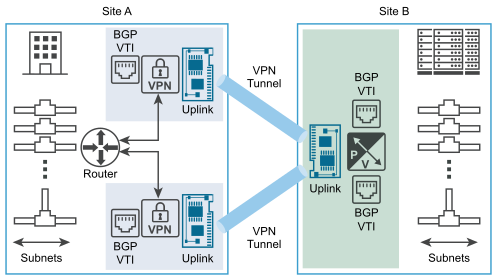

Die folgende Abbildung zeigt eine logische Darstellung der IPSec-VPN-Tunnel-Redundanz zwischen zwei Sites. In dieser Abbildung stellen Site A und Site B zwei Datencenter dar. In diesem Beispiel wird davon ausgegangen, dass NSX keine Edge-VPN-Gateways an Site A verwaltet und dass NSX eine virtuelle Edge-Gateway-Appliance an Site B verwaltet.

Wie in der Abbildung gezeigt, können Sie zwei unabhängige IPSec-VPN-Tunnel mithilfe von VTIs konfigurieren. Das dynamische Routing wird mit einem BGP-Protokoll konfiguriert, um die Tunnel-Redundanz zu realisieren. Wenn beide IPSec-VPN-Tunnel verfügbar sind, werden beide weiterhin ausgeführt. Der gesamte Datenverkehr, der von Site A zu Site B über den NSX Edge-Knoten vorgesehen ist, wird über die VTI geleitet. Der Datenverkehr unterliegt der IPSec-Verarbeitung und verlässt die ihm zugeordnete Uplink-Schnittstelle des NSX Edge-Knotens. Der gesamte eingehende IPSec-Datenverkehr, der vom VPN-Gateway auf Site B an der Uplink-Schnittstelle des NSX Edge-Knotens empfangen wird, wird nach der Entschlüsselung an die VTI weitergeleitet. Im Anschluss daran erfolgt das normale Routing.

Sie müssen Werte für den BGP HoldDown-Timer und KeepAlive-Timer konfigurieren, um den Verlust der Konnektivität mit dem Peer innerhalb der erforderlichen Failover-Zeit erkennen zu können. Siehe Konfigurieren des BGP-Protokolls.