Mit NSX-Verbund können Sie ein Tier-0-Gateway bereitstellen, das auf einen einzelnen Standort beschränkt ist, oder Sie können es über mehrere Standorte hinweg ausweiten.

- Nicht ausgeweitetes Tier-0-Gateway.

- Ausgeweitet „Aktiv-Aktiv“ mit primären und sekundären Speicherorten.

- Ausgeweitet „Aktiv-Aktiv“ mit allen primären Speicherorten.

- Ausgeweitet „Aktiv-Standby“ mit primären und sekundären Speicherorten.

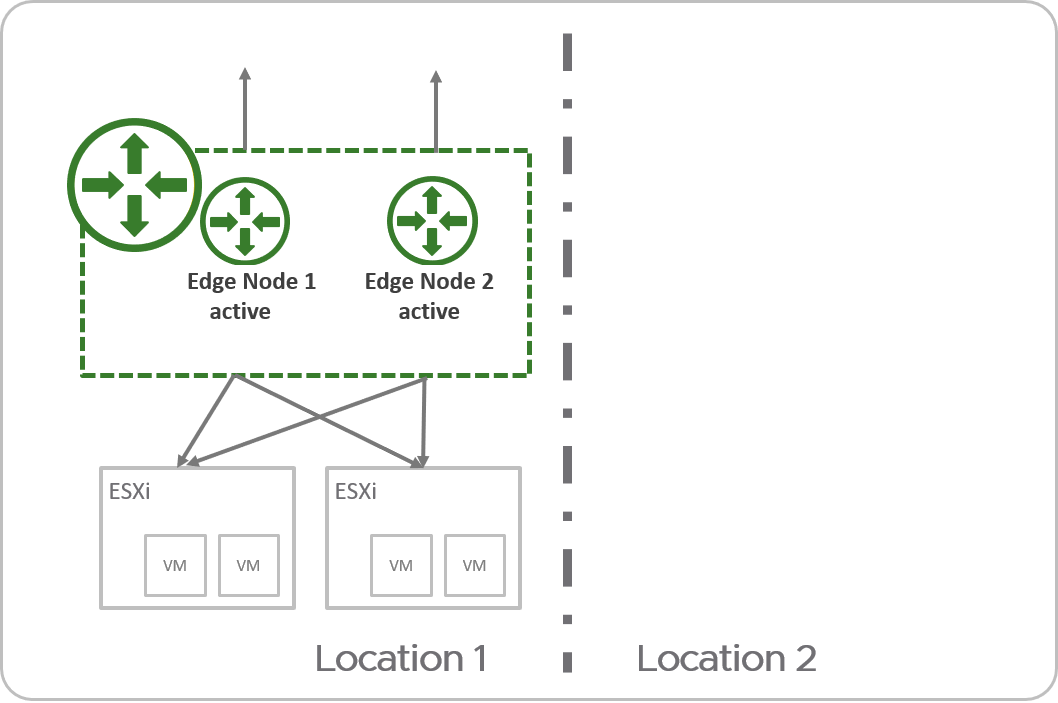

Nicht ausgeweitetes Tier-0-Gateway

Sie können ein Tier-0-Gateway im Globaler Manager erstellen, das nur einen Speicherort umfasst. Dies ähnelt dem Erstellen des Tier-0-Gateways direkt im Lokaler Manager, hat aber den Vorteil, dass Sie es über den Globaler Manager verwalten können.

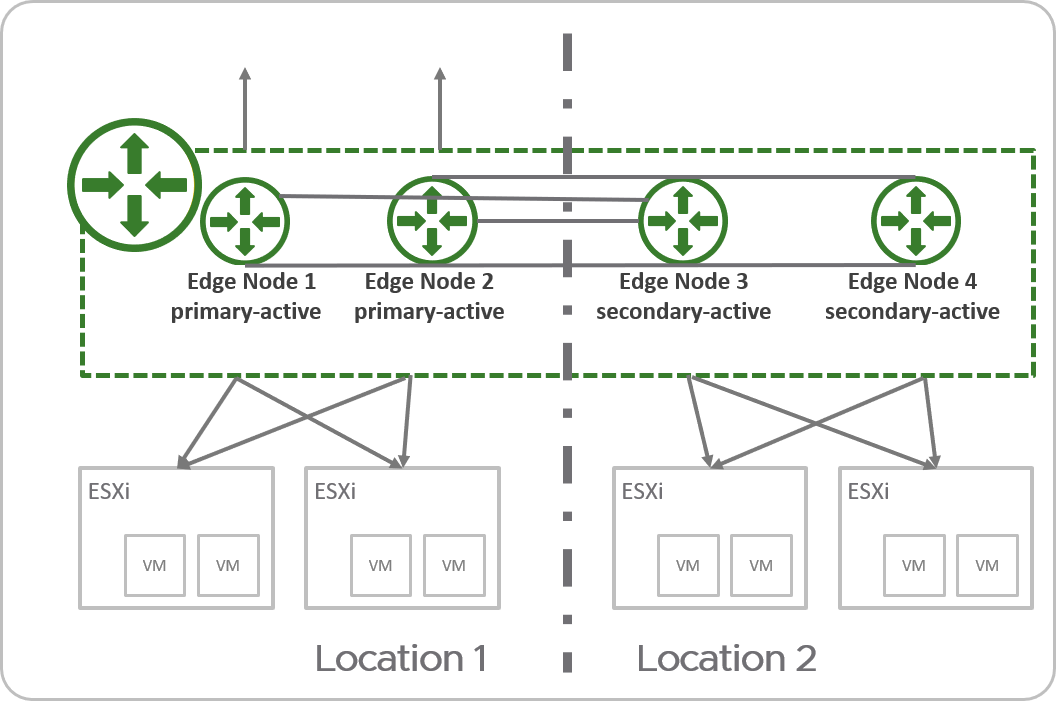

Ausgeweitetes „Aktiv-Aktiv“-Tier-0-Gateway mit primären und sekundären Speicherorten

- Alle Edge-Knoten sind gleichzeitig aktiv. Daher kann das Tier-0 keine statusbehafteten Dienste ausführen.

- Der gesamte Datenverkehr durchläuft beim Ankommen und Verlassen die Edge-Knoten am primären Standort.

Wenn sowohl das Tier-0-Gateway als auch das verknüpfte Tier-1-Gateway über primäre und sekundäre Standorte verfügen, konfigurieren Sie denselben Standort für beide Gateways als primär, um den standortübergreifenden Datenverkehr zu reduzieren.

Wenn in Ihrer Umgebung statusbehaftete Dienste wie eine externe Firewall verwendet werden, müssen Sie im physischen Netzwerk sicherstellen, dass der zurückgegebene Datenverkehr durch den primären Speicherort verläuft. Sie können z. B. an Ihren sekundären Speicherorten vorangestellte AS-Pfade auf den BGP-Peers hinzufügen.

Wenn in Ihrem physischen Netzwerk keine statusbehafteten Dienste vorhanden sind und Sie ein asymmetrisches Routing verwenden möchten, müssen Sie für alle externen Tier-0-Schnittstellen Unicast Reverse Path Forwarding (uRPF) deaktivieren.

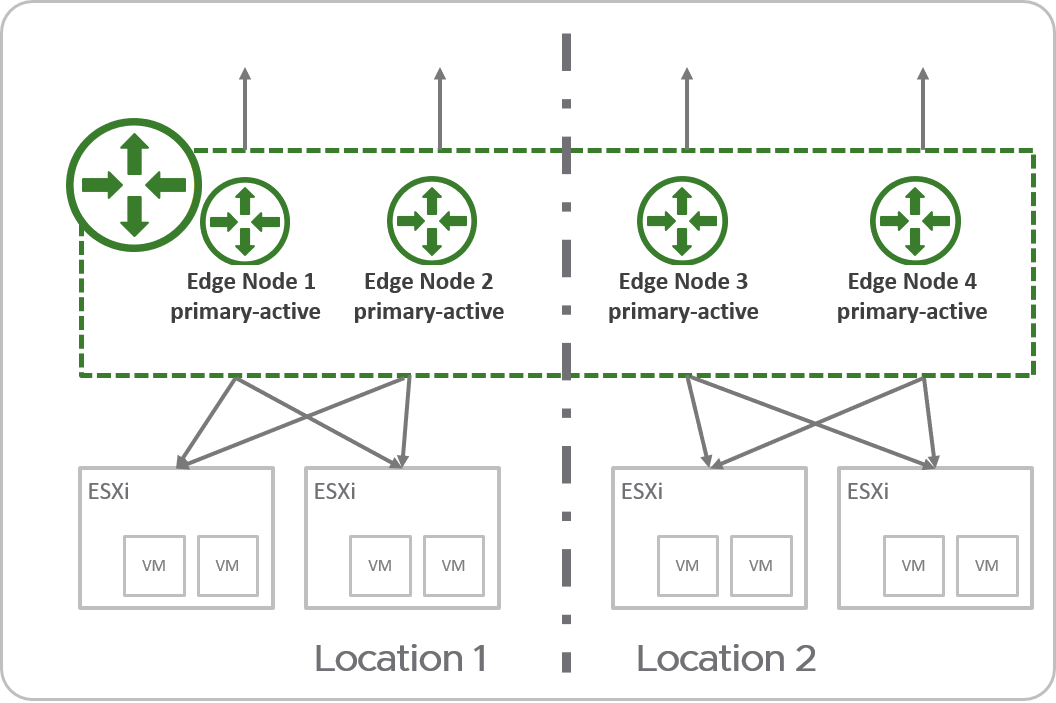

Ausgeweitetes „Aktiv-Aktiv“-Tier-0-Gateway mit allen primären Speicherorten

- Alle Edge-Knoten sind gleichzeitig aktiv. Daher kann das Tier-0 keine statusbehafteten Dienste ausführen.

- Der gesamte Datenverkehr durchläuft beim Ankommen und Verlassen die Edge-Knoten am selben Standort wie die Arbeitslasten.

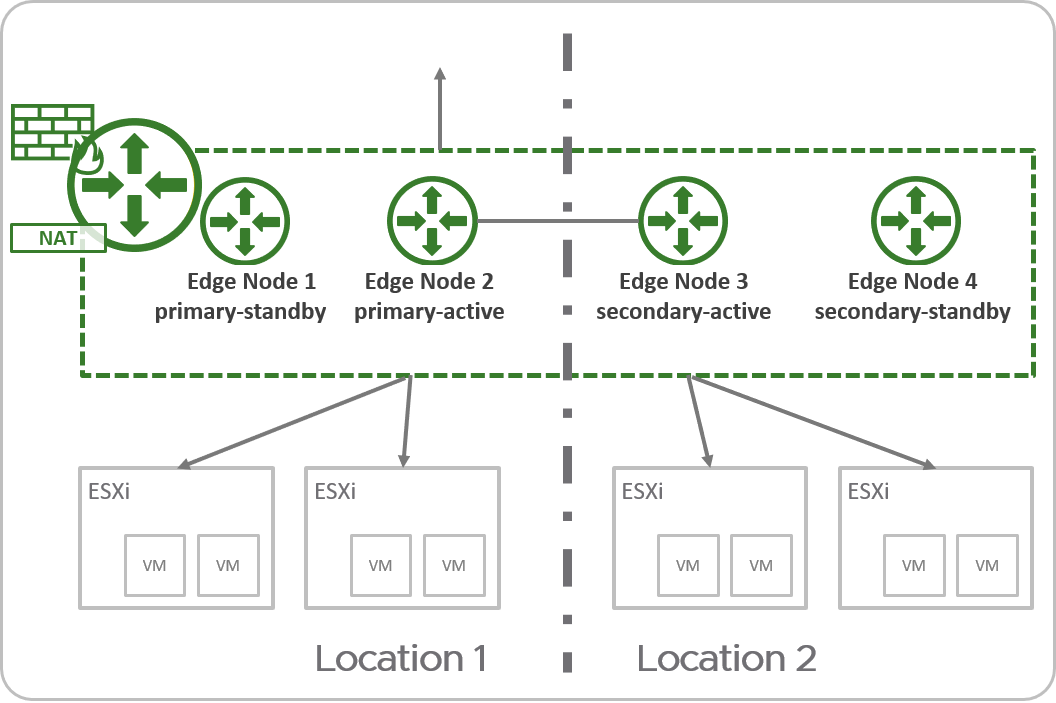

Ausgeweitetes „Aktiv-Standby“-Tier-0-Gateway mit primären und sekundären Speicherorten

- Es ist jeweils nur ein Edge-Knoten aktiv. Daher kann Tier-0 statusbehaftete Dienste ausführen.

- Der gesamte Datenverkehr durchläuft beim Ankommen und Verlassen den aktiven Edge-Knoten am primären Standort.

- Netzwerkadressübersetzung (NAT)

- Gateway-Firewall

- DNS

- DHCP