VRF (virtuelles Routing und Weiterleitung) ermöglicht die Instanziierung isolierter Routing- und Weiterleitungstabellen in einem Router. VRFs werden durch die Bereitstellung von Tier-0-VRF-Gateways unterstützt. Ein Tier-0-VRF-Gateway muss mit einem übergeordneten Tier-0-Gateway verknüpft sein, von dem es einige der Tier-0-Gateway-Einstellungen übernimmt, wie z. B. HA-Modus, Edge-Cluster, internes Transitsubnetz, T0-T1-Transitsubnetze und BGP-Routing-Konfiguration.

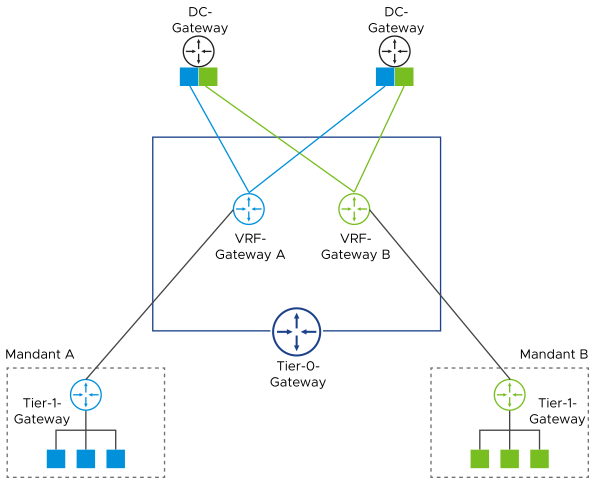

Unter demselben übergeordneten Tier-0 können mehrere Tier-0-VRF-Instanzen erstellt werden. Dies ermöglicht die Trennung von Segmenten und Tier-1-Gateways in mehrere isolierte Mandanten. Mit Tier-0-VRF-Gateways können Mandanten überlappende IP-Adressen verwenden, ohne dass es zu Interferenz oder Kommunikation untereinander kommt.

NSX-Tier-0-VRF-Gateways können verwendet werden, um Mandantennetzwerke über statische Routen oder BGP [RFC4364] mit externen Routern zu verbinden. Dies wird auch als VRF-Lite bezeichnet.

NSX-Tier-0-VRF-Gateways können auch mit EVPN bereitgestellt werden. Weitere Informationen finden Sie unter Ethernet-VPN (EVPN).

NSX-Verbund-Unterstützung:

- Tier-0-VRF-Gateway wird mit NSX-Verbund nicht unterstützt und kann daher nicht auf dem Globaler Manager konfiguriert werden.

- Tier-0-VRF-Gateway wird auf ausgeweiteten Tier-0-Gateways in NSX-Verbund nicht unterstützt.

Beachten Sie: Selbst wenn ein Tier-0-VRF-Gateway über einen HA-Modus verfügt, verfügt es nicht über den Mechanismus, um auf einen Kommunikationsfehler zu reagieren, der unabhängig vom Mechanismus des übergeordneten Tier-0-Gateways ist. Wenn ein Tier-0-VRF-Gateway die Konnektivität zu einem Nachbarn verliert, die Kriterien für den Failover des Tier-0-Gateways aber nicht erfüllt sind, erfolgt kein VRF-Gateway-Failover. Ein Failover eines VRF-Gateways erfolgt nur dann, wenn das übergeordnete Tier-0-Gateway ein Failover durchführt.