Richtlinien zum Endpoint-Schutz werden in einer bestimmten Reihenfolge durchgesetzt. Berücksichtigen Sie beim Entwurf von Richtlinien die mit Regeln verknüpfte Sequenznummer sowie die Domänen, die die Regeln hosten.

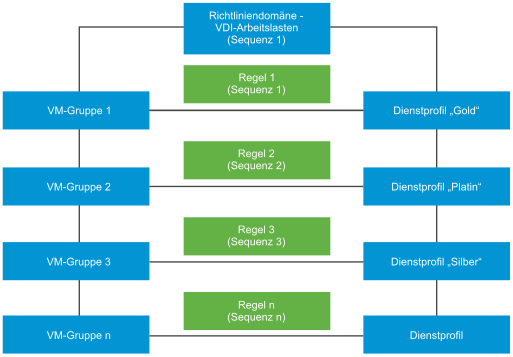

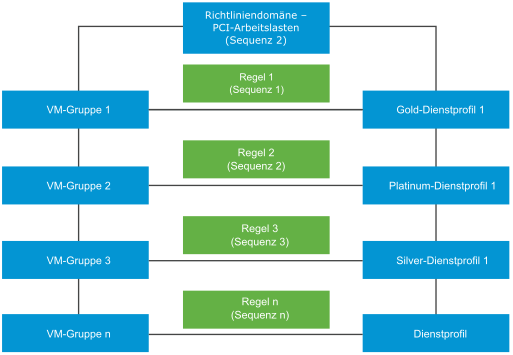

Szenario: Von den zahlreichen Arbeitslasten, die in Ihrem Unternehmen ausgeführt werden, betrachten wir zum Zweck der Veranschaulichung zwei Arten von Arbeitslasten – VMs, auf denen VDI-Arbeitslasten (Virtual Desktop Infrastructure, Virtuelle Desktopinfrastruktur) ausgeführt werden, und VMs, auf denen PCI-DSS-Arbeitslasten (Payments Cards Industry Data Security Standards) ausgeführt werden. Ein Teil der Mitarbeiter im Unternehmen benötigt Remotedesktopzugriff, der die VDI-Arbeitslast (Virtual Desktop Infrastructure) darstellt. Diese VDI-Arbeitslasten benötigen gegebenenfalls eine Schutzebene vom Typ „Gold“, die auf den vom Unternehmen festgelegten Compliance-Regeln basiert. Eine PCI DSS-Arbeitslast hingegeben benötigt die höchste Schutzebene vom Typ „Platin“.

Da es zwei Typen von Arbeitslasten gibt, erstellen Sie zwei Richtlinien: eine für VDI-Arbeitslasten und eine für Serverarbeitslasten. Definieren Sie innerhalb jeder Richtlinie bzw. jedes Abschnitts eine Domäne zur Angabe des Arbeitslasttyps und legen Sie in diesem Abschnitt Regeln für jeweilige Arbeitslast fest. Veröffentlichen Sie die Regeln zum Starten der GI-Dienste auf Gast-VMs. GI verwendet intern die folgenden beiden Sequenznummern: Richtliniensequenznummer und Regelsequenznummer zur Ermittlung der vollständigen Abfolge der auszuführenden Regeln. Jede Regel dient zwei Zwecken: Sie bestimmt die zu schützenden VMs und die Schutzrichtlinie, die zum Schutz der VMs angewendet werden muss.

Ziehen Sie zum Ändern der Reihenfolge eine Regel auf die Benutzeroberfläche von NSX Policy Manager. Alternativ können Sie Sequenznummern für Regeln mithilfe der API explizit zuweisen.

Führen Sie alternativ einen NSX-API-Aufruf durch, um manuell eine Regel zu definieren, indem Sie ein Dienstprofil mit einer VM-Gruppe verknüpfen und die Sequenznummer der Regeln deklarieren. Die API- und Parameterdetails werden ausführlich im NSX -API-Handbuch erläutert. Führen Sie API-Aufrufe der Dienstkonfiguration durch, um Profile auf Elemente anzuwenden, wie z. B. VM-Gruppen usw.

| API | Details |

|---|---|

| Abrufen aller Details der Dienstkonfiguration. | GET /api/v1/service-configs Die Dienstkonfigurations-API gibt die Details des auf eine VM-Gruppe angewendeten Dienstprofils, die geschützte VM-Gruppe sowie die Sequenz- oder Vorrangsnummer zur Bestimmung der Priorität der Regel zurück. |

| Erstellen einer Dienstkonfiguration. | POST /api/v1/service-configs Die Dienstkonfigurations-API verwendet Eingabeparameter eines Dienstprofils, die zu schützende VM-Gruppe sowie die Sequenz- oder Vorrangsnummer, die auf die Regel angewendet werden muss. |

| Löschen einer Dienstkonfiguration. | DELETE /api/v1/service-configs/ <config-set-id> Die Dienstkonfigurations-API löscht die auf die VM-Gruppe angewendete Konfiguration. |

| Abrufen der Details einer bestimmten Konfiguration. | GET /api/v1/service-configs/ <config-set-id> Abrufen der Details einer bestimmten Konfiguration |

| Aktualisieren einer Dienstkonfiguration. | PUT /api/v1/service-configs/ <config-set-id> Aktualisieren einer Dienstkonfiguration. |

| Abrufen der effektiven Profile. | GET /api/v1/service-configs/ effective-profiles?resource_id=<resource-id> &resource_type=<resource-type> Die Dienstkonfigurations-API gibt nur das Profil zurück, das auf eine bestimmte VM-Gruppe angewendet wird. |

Beachten Sie die folgenden Empfehlungen, um Regeln effizient zu verwalten:

- Legen Sie eine höhere Sequenznummer für eine Richtlinie fest, für die Regeln zuerst ausgeführt werden müssen. Auf der Benutzeroberfläche können Sie Richtlinien ziehen, um deren Priorität zu ändern.

-

Ebenso sollten Sie eine höhere Sequenznummer für Regeln innerhalb jeder Richtlinie festlegen.

- Abhängig von der Anzahl der benötigten Regeln können Sie Regeln als Vielfaches von 2, 3, 4 oder sogar 10 getrennt positionieren. Zwei aufeinanderfolgende Regeln, die 10 Positionen voneinander entfernt sind, bieten Ihnen also mehr Flexibilität bei der Neuordnung von Regeln, ohne dass die Reihenfolge aller Regeln geändert werden muss. Wenn Sie beispielsweise nicht vorhaben, viele Regeln zu definieren, können Sie festlegen, dass die Regeln 10 Positionen voneinander entfernt positioniert werden. Auf diese Weise erhält Regel 1 die Sequenznummer 1, Regel 2 die Sequenznummer 10, Regel 3 die Sequenznummer 20 usw. Diese Empfehlung bietet Flexibilität bei der effizienten Verwaltung von Regeln, damit nicht alle Regeln neu angeordnet werden müssen.

Intern ordnet die Guest Introspection diese Richtlinienregeln folgendermaßen.

Policy 1 ↔ Sequence Number 1 (1000) - Rule 1 : Group 1↔ Service Profile ↔ Sequence Number 1 (1001) - Rule 2 : Group 1↔ Service Profile ↔ Sequence Number 10 (1010) - Rule 3 : Group 1↔ Service Profile ↔ Sequence Number 20 (1020) - Rule 4 : Group 1↔ Service Profile ↔ Sequence Number 30 (1030) Policy 2 ↔ Sequence Number 2 (2000) - Rule 1 : Group 1↔ Service Profile ↔ Sequence Number 1 (2001) - Rule 2 : Group 1↔ Service Profile ↔ Sequence Number 10 (2010) - Rule 3 : Group 1↔ Service Profile ↔ Sequence Number 20 (2020) - Rule 4 : Group 1↔ Service Profile ↔ Sequence Number 30 (2030)

Basierend auf den oben genannten Sequenznummern führt GI die Regeln der Richtlinie 1 vor den Regeln der Richtlinie 2 aus.

Es gibt aber auch Situationen, in denen die vorgesehenen Regeln nicht auf eine VM-Gruppe oder eine VM angewendet werden. Diese Konflikte müssen behoben werden, um die gewünschten Schutzebenen für Richtlinien anzuwenden.