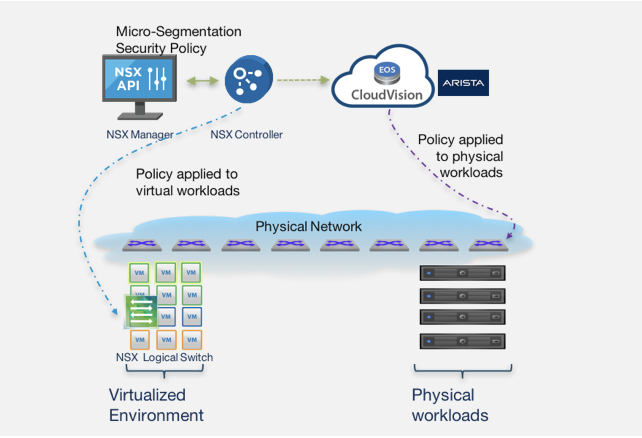

NSX kann sowohl für virtuelle als auch für physische Arbeitslasten als zentrale Verwaltungsstelle fungieren.

NSX unterstützt die Integration in Arista CloudVision eXchange (CVX). Diese Integration vereinfacht unabhängig von Ihren Anwendungskonzepten oder physischen Netzwerkinfrastrukturen konsistente Netzwerk- und Sicherheitsdienste für virtuelle und physische Arbeitslasten. NSX programmiert den physischen Netzwerk-Switch oder -Router nicht direkt, sondern integriert sich auf der physischen SDN-Controller-Ebene, wodurch die Autonomie von Sicherheitsadministratoren und physischen Netzwerkadministratoren erhalten bleibt.

NSX unterstützt die Integration in Arista EOS 4.22.1FX-PCS und höher.

Einschränkungen

- Bei den Arista-Switches muss der ARP-Datenverkehr vorhanden sein, bevor die Firewallregeln auf einen Endhost angewendet werden, der mit einem Arista-Switch verbunden ist. Pakete können daher durch den Switch geleitet werden, bevor Firewallregeln zum Blockieren des Datenverkehrs konfiguriert werden.

- Der zulässige Datenverkehr wird nicht fortgesetzt, wenn ein Switch abstürzt oder neu geladen wird. Die ARP-Tabellen müssen nach dem Start des Switches erneut aufgefüllt werden, damit die Firewallregeln auf dem Switch erzwungen werden.

- Firewallregeln können nicht auf den physischen Arista-Switch angewendet werden. Dies gilt für passive FTP-Clients, die eine Verbindung zum FTP-Server herstellen, der mit dem physischen Arista-Switch verbunden ist.

- In der CVX HA-Einrichtung, die die virtuelle IP für den CVX-Cluster verwendet, müssen der promiskuitive DVPG-Modus der CVX-VM und die gefälschten Übertragungen auf „Zulassen“ festgelegt sein. Für den Fall, dass Sie auf die Standardeinstellung (Ablehnen) festgelegt sind, ist die virtuelle CVX HA-IP-Adresse von NSX Manager nicht erreichbar.