Ethernet-VPN (EVPN) ist eine standardbasierte, über BGP bereitgestellte Steuerungsebene für NVO (Network Virtualization Overlay), die Layer 2(Bridging)- und Layer 3(Routing)-Konnektivität über IP- oder IP/MPLS-Underlay-Netzwerke bereitstellt. BGP-EVPN wurde ursprünglich für die Verwendung mit der MPLS-Datenebene entwickelt, um VPLS-Einschränkungen in Dienstanbieternetzwerken zu beheben. Aufgrund seiner Vorteile im Hinblick auf die Skalierbarkeit und Flexibilität von BGP wurde EVPN in Datencentern jedoch als Mechanismus für die Steuerungsebene für VXLAN-Overlay-Netzwerke sehr beliebt.

Einige der wichtigsten Merkmale und Vorteile von BGP-EVPN:

-

BGP-basiertes Lernen auf der Steuerungsebene für Erreichbarkeitsinformationen zum L2- und L3-Endhost. Dies ersetzt das Flood-and-Learn-Verhalten älterer L2VPN-Lösungen wie VXLAN, SPB und Trill.

-

ARP-Unterdrückung zur Minimierung von unnötigem ARP- und ND-Nachrichten-Flooding.

-

Unterstützung für reines Bridging und/oder integriertes Routing und Bridging.

-

Unterstützung für MAC- und IP-Mobilität und Multihoming.

MP-BGP-EVPN-Adressfamilie

Ein neuer Indikator für MP-Adressfamilien/Nachfolgende Adressfamilien (AFI/SAFI) wurde für EVPN definiert: l2vpn (25)/evpn (70). Wenn zwei BGP-Speakers EVPN-NLRI (Network Layer Reachability Information) austauschen können, müssen sie zu Beginn der BGP-Sitzung die EVPN-BGP-Funktion aushandeln, um sicherzustellen, dass beide Peers diese NLRI unterstützen können.

Route Distinguisher und Routenziele

BGP-EVPN verwendet dieselben Mechanismen wie andere BGP-VPN-Technologien, um Eindeutigkeit und Mehrmandantenfähigkeit sicherzustellen:

| Mechanismus | Beschreibung |

|---|---|

| Route Distinguisher (RD) |

|

| Routenziel (RT) |

|

EVPN-Routentypen

EVPN-NLRI wird durch folgende Routentypen weiter klassifiziert:

| Routentyp | Beschreibung | Zweck | NSX-Inline-Modus | NSX-Routenservermodus |

|---|---|---|---|---|

| Typ 1 (RT-1) |

Ethernet-AD-Route (Auto-Discovery) |

Wird in Datencentern genutzt, um EVPN-Aktiv-Aktiv oder Multihoming zu unterstützen. |

Nein |

Ja (nur für DC-GW-Multihoming empfangen) |

| Typ 2 (RT-2) |

MAC/IP-Routenankündigung |

Kündigt die Erreichbarkeit einer bestimmten MAC-Adresse und optional die MAC- und IP-Adressbindung an. |

Nein |

Ja |

| Typ 3 (RT-3) |

Inklusive Multicast-Ethernet-Tag-Route |

Kündigt die Erreichbarkeit eines VNI an, der einem bestimmten VTEP in einem virtuellen Netzwerk zugeordnet ist. Typ-3-Routen sind für die Bereitstellung von BUM-Datenverkehr über EVPN-Netzwerke erforderlich. |

Nein |

Ja |

| Typ 4 (RT-4) |

Ethernet-Segmentroute |

Wird in Datencentern mit Multihomed-Endpunkten für die DF-Wahl (Designated Forwarder) genutzt, um sicherzustellen, dass nur einer der VTEPs BUM-Datenverkehr weiterleitet. |

Nein |

Nein |

| Typ 5 (RT-5) |

IP-Präfix-Route |

Kündigt die Erreichbarkeit von IPv4- und IPv6-Präfixen an. Diese Ankündigung von Präfixen in der EVPN-Domäne bietet die Möglichkeit, L3VPN-ähnliche Dienste zu erstellen. |

Ja |

Ja |

| Typ 6 (RT-6) |

Selektive Multicast-Ethernet-Tag-Route |

Wird genutzt, um die Absicht des Hosts oder der VM anzukündigen, Multicast-Datenverkehr für eine bestimmte Multicast-Gruppe (*,G) oder Quell-Gruppenkombination (S,G) zu empfangen. |

Nein |

Nein |

Virtuelles Routing und virtuelle Weiterleitung

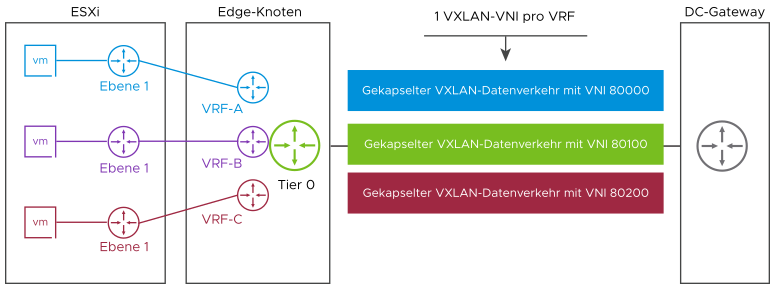

VRF (virtuelles Routing und Weiterleitung) ermöglicht die Instanzierung isolierter Routing- und Weiterleitungstabellen in einem Router. Diese Routing- und Weiterleitungstabellen-Instanzen isolieren Layer-3-Domänen und -Segmente voneinander und erstellen ein Netzwerk mit mehreren Mandanten – entweder lokal innerhalb des Routers oder über mehrere Router hinweg.

VRFs werden in NSX durch die Bereitstellung von Tier-0-VRF-Gateways unterstützt. Ein Tier-0-VRF-Gateway muss mit einem übergeordneten Tier-0-Gateway verknüpft sein. Es übernimmt einige der Tier-0-Einstellungen, z. B. HA-Modus, Edge-Cluster, internes Transitsubnetz, T0-T1-Transitsubnetze und lokale BGP-ASN.

Mehrere Tier-0-VRF-Gateways können unter demselben übergeordneten Tier-0 erstellt werden, was die Trennung von Segmenten und Tier-1-Gateways in mehrere isolierte Mandanten ermöglicht. Mit Tier-0-VRF-Gateways können Mandanten überlappende IP-Adressen verwenden, ohne dass es zu Interferenz oder Kommunikation untereinander kommt.

Im Kontext von EVPN wird jede Layer-3-VRF durch einen globalen eindeutigen virtuellen Netzwerkbezeichner (VNI) identifiziert. Der VNI muss für jedes VRF in NSX Edge-Knoten und Datencenter-Gateways übereinstimmen.

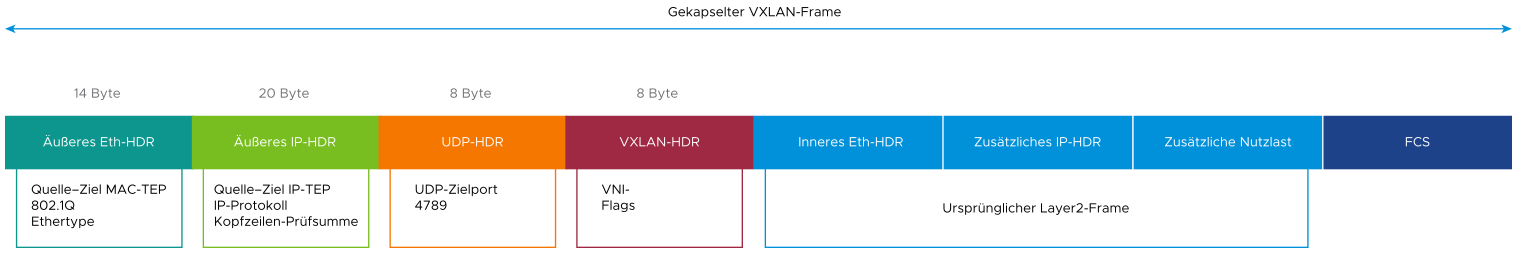

VXLAN-Kapselung und VNI

Die in RFC7348 definierte VXLAN-Kapselung wird zwischen NSX-Tunnel-Endpoints (Edge-Knoten für den Inline-Modus und Hypervisoren für den Routenservermodus) und externen Routern genutzt, um die Kompatibilität der Datenebene mit anderen Anbietern sicherzustellen. Innerhalb der NSX-Domäne wird weiterhin die GENEVE-Kapselung verwendet.

Der VNI ist ein 24-Bit-Bezeichner, der für die Identifizierung eines bestimmten virtuellen Netzwerksegments verwendet wird. Wenn EVPN verwendet wird, um die Erreichbarkeit von IP-Präfixen mithilfe von Routentyp 5 und dem VXLAN-Kapselungstyp anzukündigen, identifiziert der VNI die Mandanten-VRF-Instanz. Gemäß der Definition in RFC9135 wird dieser VNI in der BGP-Steuerungsebene zusammen mit den Präfixrouten angekündigt und in der Kapselung der Datenebene verwendet, um den Datenverkehr zwischen VRFs zu unterscheiden. Der VNI muss für jedes VRF in NSX Edge-Knoten und Datencenter-Gateways übereinstimmen.