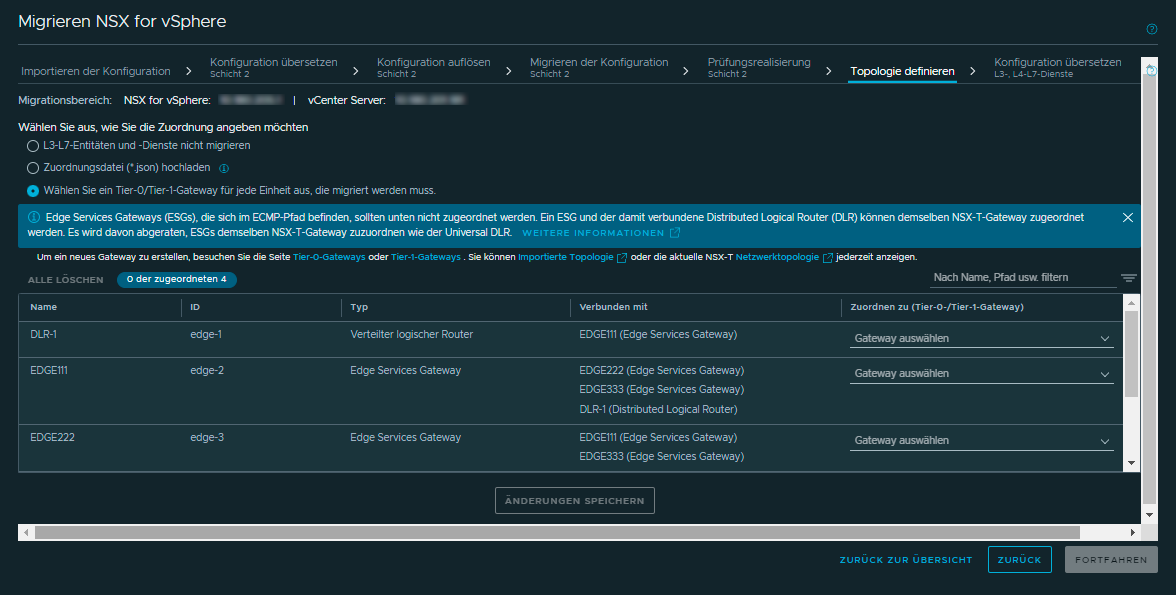

In diesem Schritt legen Sie die Topologie fest, die migriert werden soll. Dies kann über die NSX Manager-Benutzeroberfläche oder mithilfe einer Zuordnungsdatei im JSON-Format erfolgen.

Diese Zuordnung legt fest, wie Edge Service Gateways (ESGs) und Distributed Logical Router (DLRs) Gateways in

NSX zugeordnet werden sollen. Bevor Sie die Zuordnung bereitstellen, werten Sie Ihre Topologieanforderungen aus und planen Sie Folgendes:

- Erstellen Sie Tier-0- und Tier-1-Gateways und konfigurieren Sie dynamisches oder statisches Routing auf den Tier-0-Gateways zu den Northbound-Routern basierend auf Ihren Anforderungen. Für dynamisches Routing können Sie basierend auf Ihrer NSX-V-Konfiguration entweder BGP oder OSPF konfigurieren. Sie müssen dieses Northbound-Routing manuell konfigurieren.

- Beim Konfigurieren des Northbound-Routings müssen Sie Uplink-Schnittstellen auf dem NSX-T-Tier-0-Gateway erstellen und konfigurieren. Das Subnetz der Uplink-Schnittstelle kann dasselbe Subnetz sein wie die Northbound-Uplinks des NSX-V-ESG. Die IP-Adressen der Uplink-Schnittstelle müssen sich von den IP-Adressen der ESG-Uplinks unterscheiden.

- Stellen Sie nach dem Konfigurieren des dynamischen Routings auf Tier-0-Gateways sicher, dass das dynamische Routing konvergiert wurde, d. h., BGP-Sitzungen werden hergestellt oder OSPF-Nachbarschaften sind ggf. VOLLSTÄNDIG.

- Legen Sie fest, wie Sie die ESGs und DLRs zuordnen möchten. Die Northbound-ESGs ohne L4-L7-Dienste sollten übersprungen werden. Dies sind in der Regel die ESGs mit Northbound-Routern verbunden und befinden sich im ECMP-Pfad. Wenn Sie VPN auf einem Northbound-ESG verwenden, wird die Migration auf Aktiv/Standby-Tier-0 empfohlen. In anderen Fällen wird die Migration der ESGs/DLRs auf Tier-1 empfohlen. Ein ESG und ein DLR können in einem Zuordnungseintrag zusammengeführt werden.

Stellen Sie beim Definieren einer Zuordnung sicher, dass die folgenden Bedingungen erfüllt sind. Beachten Sie, dass ein reines Tier-1-Gateway für verteilte Router (DR) ein Tier-1-Gateway ohne Edge-Cluster ist.

- Ein Tier-0-Gateway muss über eine Uplink-Schnittstelle verfügen.

- Ein reines Tier-1-DR-Gateway muss mit einem Tier-0-Gateway verbunden sein, das über eine Uplink-Schnittstelle verfügt.

- Wenn UDLR nur einem ausgeweiteten Tier-1-DR zugeordnet ist, muss die ausgeweitete Tier-0, mit der eine Verbindung besteht, über einen Uplink auf allen Sites verfügen.

- Wenn UDLR einer ausgeweiteten Tier-0 zugeordnet ist, muss die ausgeweitete Tier-0 über einen Uplink auf allen Sites verfügen.

- Wenn UDLR einer ausgeweiteten Aktiv/Standby-Tier-1 zugeordnet ist, muss die primäre Site dieses Gateways mit der primären Site der verbundenen ausgeweiteten Tier-0 übereinstimmen.

Ein Beispiel für eine Zuordnungsdatei mit ESGs einem Tier-0-Gateway:

[

{

"name":"nsxv-to-nsxt-mapping",

"v_edges_to_policy_gateways_mappings":[

{

"v_edges":[

"edge-1",

"edge-2"

],

"policy_gateway_name": "tier0-gateway"

"policy_gateway_path": "/infra/tier-0s/tier0-gateway"

}

]

}

]

Im Folgenden finden Sie eine Beispielzuordnungsdatei für die Migration einer vCenter-übergreifenden Umgebung zu NSX Federation:

[

{

"name": "london",

"nsxv_id": "10.206.106.163",

"nsxt_site_id": "1722c659-b0a9-4e70-b7ba-f264e057e1ea",

"v_edges_to_policy_gateways_mappings": [

{

"v_edges": [

"edge-2"

]

"policy_gateway_name": "Tier1Gateway1",

"policy_gateway_path": "/infra/tier-1s/Tier1Gateway1"

}

]

},

{

"name": paris",

"nsxv_id": "10.206.96.206",

"nsxt_site_id": "00d3802e-5673-4791-b86d-71805a2c0aa6",

"v_edges_to_policy_gateways_mappings": [

{

"v_edges": [

"edge-2"

]

"policy_gateway_name": "Tier1Gateway1",

"policy_gateway_path": "/infra/tier-1s/Tier1Gateway1"

}

]

},

{

"name": "site-GM",

"nsxv_id": "10.206.106.163",

"nsxt_site_id": "",

"v_edges_to_policy_gateways_mappings": [

{

"v_edges": [

"edge-4e5065d6-d12d-49b1-a7da-5d9fcc7888f0"

]

"policy_gateway_name": "Tier1Gateway1",

"policy_gateway_path": "/infra/tier-1s/Tier1Gateway1"

}

]

},

]

Beachten Sie Folgendes, wenn Sie eine Cross-vCenter-Umgebung zu NSX-Verbund migrieren:

- Tier-0-Gateways, die im lokalen Manager erstellt wurden, muss ein Edge-Cluster zugewiesen sein.

- Tier-1-Gateways, die im lokalen Manager erstellt wurden, muss entweder ein Edge-Cluster zugewiesen sein oder sie müssen mit einem Tier-0-Gateway verbunden sein, dem ein Edge-Cluster zugewiesen ist.

- Auf dem globalen Manager erstellte Tier-0- und Tier-1-Gateways müssen sich über alle Sites erstrecken.