Die Firewall-Regeltabelle implementiert die NSX Security-Richtlinie, die Sie mithilfe der NSX Manager-GUI oder des REST API-Frameworks erstellen können.

- VM Inventory Collection: Sie können eine Liste aller gehosteten virtualisierten Arbeitslasten auf den NSX-Transportknoten identifizieren und organisieren. Die Bestandsliste wird dynamisch erfasst und von NSX Manager als ESXi- oder KVM-Knoten gespeichert, die als NSX-Transportknoten hinzugefügt werden. Sie können eine Liste der Bestandslisten anzeigen, indem Sie zum Menü navigieren.

- Tag: NSX ermöglicht das Taggen von virtuellen Maschinen, Segmenten und Segmentports. Um diese Objekte mit Tags zu versehen, wechseln Sie zur entsprechenden Objektseite oder zu . Objekte können ein oder mehrere Tags aufweisen. Beispielsweise kann eine VM Tag = PROD, Tag = HR-APP oder Tag = WEB-Tier aufweisen.

- Group Workloads: Sie können das logische NSX-Gruppierungskonstrukt mit dynamischen oder statischen Mitgliedschaftskriterien auf der Grundlage von VM-Name, Tags, Segment, Segmentport, IPs oder anderen Attributen verwenden.

- Define Security Policy: Sie können die Sicherheitsrichtlinie mithilfe der unter verfügbaren Regeltabelle für verteilte Firewalls definieren. Die Richtlinie können Sie anhand von vordefinierten Kategorien wie Ethernet, Notfall, Infrastruktur, Umgebung und Anwendung organisieren.

Einzelheiten dazu finden Sie unter Administratorhandbuch für NSX.

Hinzufügen von Tags

Um Tags zu einem Objekt hinzuzufügen, können Sie in der Bestandsliste verfügbare Tags auswählen oder neue Tags erstellen.

Prozedur

Gruppen hinzufügen

Gruppen enthalten verschiedene Objekte, die sowohl statisch als auch dynamisch hinzugefügt werden und als Quelle und Ziel einer Firewallregel verwendet werden können.

Prozedur

Richtlinie für verteilte Firewall

Die verteilte Firewall enthält vordefinierte Kategorien für Firewallregeln. Mit Kategorien können Sie Sicherheitsrichtlinien organisieren.

Kategorien werden von links nach rechts ausgewertet (Ethernet > Notfall > Infrastruktur > Umgebung > Anwendung), und die Regeln für verteilte Firewalls innerhalb der Kategorie werden von oben nach unten ausgewertet.

| Ethernet Es empfiehlt sich, Regeln der Schicht 2 für diese Kategorie einzubeziehen. |

Notfall Es ist ratsam, für diese Kategorie die Quarantäne- und Zulassungsregeln einzubeziehen. |

Infrastruktur Es empfiehlt sich, Regeln einzubeziehen, die den Zugriff auf freigegebene Dienste für diese Kategorie definieren. Beispiel:

|

Umgebung Es empfiehlt sich, Regeln zwischen Zonen für diese Kategorie einzubeziehen. Beispiel:

|

Anwendung Es empfiehlt sich, Regeln einzubeziehen zwischen:

|

Hinzufügen einer Richtlinie für verteilte Firewall

Eine verteilte Firewall überwacht den gesamten Ost-West-Datenverkehr auf Ihren virtuellen Maschinen.

Prozedur

Hinzufügen einer verteilten IDS/IPS-Richtlinie

IDS/IPS-Regeln werden auf die gleiche Weise wie Regeln für die verteilte Firewall (DFW) erstellt. Erstellen Sie zuerst eine IDS-Richtlinie und dann Regeln für diese Richtlinie.

Prozedur

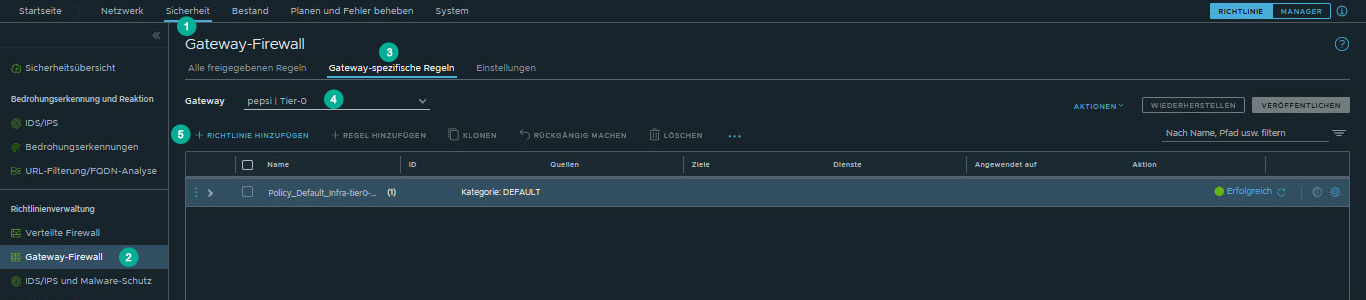

Richtlinie für Gateway-Firewall

Sie können eine Gateway-Firewall konfigurieren, indem Sie unter einem Abschnitt für die Firewall-Richtlinie, der zu einer vordefinierten Kategorie gehört, Regeln hinzufügen.

und dann auf

und dann auf