Sie können die Rate verwalten, mit der NSX IDS/IPS-Ereignisse für Systemsignaturen generiert werden, indem Sie Schwellenwerte und Ratenfilter konfigurieren.

Wenn keine Schwellenwertparameter festgelegt werden, erzeugt die entsprechende Signatur bei jeder Übereinstimmung von böswilligem Datenverkehr mit einer Regel ein IPS-Ereignis, das auf der für diese Regel definierten Aktion basiert. Durch Konfigurieren eines Schwellenwerts für eine Signatur steuern Sie die Häufigkeit, mit der die Signatur ein IPS-Ereignis erzeugt. Darüber hinaus können Sie die Aktion der Regel dynamisch anpassen und die Antwort ändern, wenn bestimmte Bedingungen erfüllt sind, wodurch Arbeitslasten vor bösartigem Datenverkehr in Echtzeit geschützt werden.

Ab NSX 4.2.1 können Sie Schwellenwerte in Systemsignaturen konfigurieren, für die die IDPS-Paketversion 2406 oder höher ausgeführt wird.

Diese Funktion wird nur in Paketen der Version 2406 oder höher unterstützt, die nach dem Upgrade heruntergeladen wurden. Darüber hinaus unterstützen benutzerdefinierte Signaturen keine Schwellenwerte. Das Standardsignaturpaket unterstützt Schwellenwerte, wenn Sie NSX 4.2.1 neu installiert haben. Das Standardsignaturpaket bietet keine Unterstützung für Schwellenwerte, wenn Sie ein Upgrade auf NSX 4.2.1 durchführen.

Stellen Sie vor dem Konfigurieren von Schwellenwerten und Ratenfiltern für eine Signatur sicher, dass Sie sich mit den Parametern für die Einrichtung eines Schwellenwerts für eine Signatur auskennen.

Schwellenwert: Definieren Sie einen Mindestschwellenwert für eine Regel, ab dem eine Warnung ausgelöst wird. Wenn Sie beispielsweise einen Schwellenwert von 10 festlegen, erzeugt IDS/IPS erst nach Überschreitung dieses Werts für die Regel eine Warnung. Beispiel: Bei einem auf 10 festgelegten Schwellenwert erzeugt das System nur dann eine Warnung, wenn innerhalb eines Zeitraums von einer Minute 10 oder mehr E-Mails vom selben Server eingehen.

alert tcp !$HOME_NET any -> $HOME_NET 25 (msg:"ET POLICY Inbound Frequent Emails - Possible Spambot Inbound"; \ flow:established; content:"mail from|3a|"; nocase; \ threshold: type threshold, track by_src, count 10, seconds 60; \ reference:url,doc.emergingthreats.net/2002087; classtype:misc-activity; sid:2002087; rev:10;)

Grenzwert: Verwenden Sie diese Option, um eine Überflutung mit Warnungen zu verhindern. Wenn der Grenzwert auf N festgelegt ist, erzeugt das System maximal N Warnungen innerhalb des angegebenen Zeitraums. Wenn der Grenzwert beispielsweise auf 1 festgelegt ist, erzeugt das System bei Erkennung von MSIE 6.0 maximal eine Warnung pro Host innerhalb eines Zeitraums von 3 Minuten.

alert http $HOME_NET any -> any $HTTP_PORTS (msg:"ET USER_AGENTS Internet Explorer 6 in use - Significant Security Risk"; \ flow:to_server,established; content:"|0d 0a|User-Agent|3a| Mozilla/4.0 (compatible|3b| MSIE 6.0|3b|"; \ threshold: type limit, track by_src, seconds 180, count 1; \ reference:url,doc.emergingthreats.net/2010706; classtype:policy-violation; sid:2010706; rev:7;)

Beide: Bei diesem Typ handelt es sich um eine Kombination aus den Typen „Schwellenwert“ und „Grenzwert“. Bei Auswahl dieses Typs werden sowohl Schwellenwerte als auch Grenzwerte angewendet. Beispielsweise wird maximal eine Warnung erzeugt, wenn die Signatur 5 Mal innerhalb von 360 Sekunden ausgelöst wird.

alert tcp $HOME_NET 5060 -> $EXTERNAL_NET any (msg:"ET VOIP Multiple Unauthorized SIP Responses TCP"; \ flow:established,from_server; content:"SIP/2.0 401 Unauthorized"; depth:24; \ threshold: type both, track by_src, count 5, seconds 360; \ reference:url,doc.emergingthreats.net/2003194; classtype:attempted-dos; sid:2003194; rev:6;)

Im folgenden Code sollen beispielsweise eingehende Verbindungen zum SSH-Server eingeschränkt werden. Regel 888 erzeugt eine Warnung für SYN-Pakete, die an den SSH-Port weitergeleitet werden. Wenn diese Regel innerhalb von 60 Sekunden mindestens 10 Mal von einer IP-Adresse ausgelöst wird, ändert der Ratenfilter die Aktion für künftigen übereinstimmenden Datenverkehr in „Verwerfen“. Der Ratenfilter läuft nach 5 Minuten ab.

rate_filter gen_id 1, sig_id 888, track by_src, count 10, seconds 60, \ new_action drop, timeout 300

Voraussetzungen

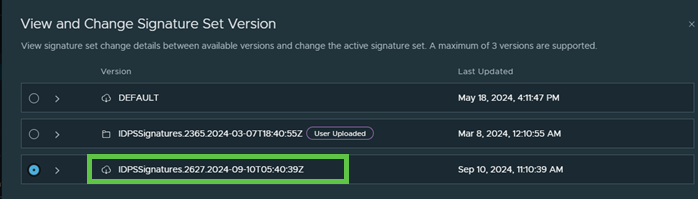

Als IDPS-Paketversion muss v2406 oder höher ausgewählt werden

Prozedur

- Navigieren Sie im NSX Manager zu > (im Abschnitt „Richtlinienverwaltung“).

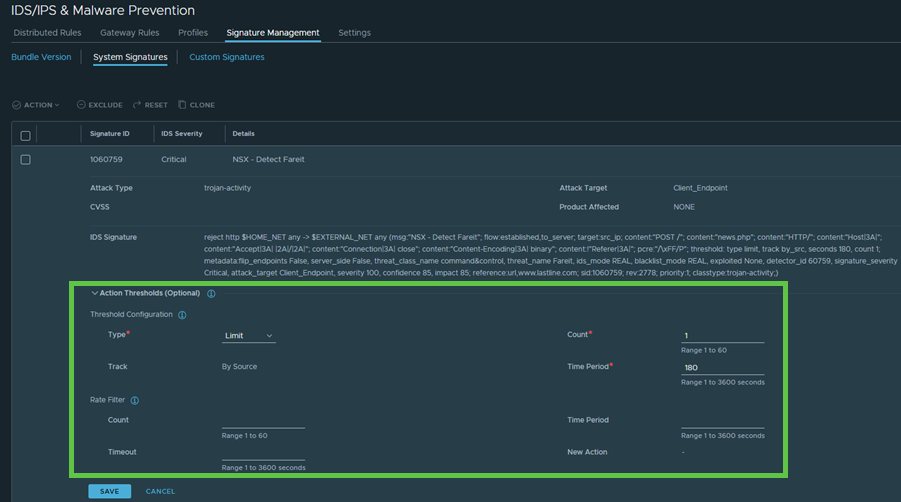

- Navigieren Sie auf der Seite IDS/IPS und Malware Prevention zur Registerkarte Signaturverwaltung und wählen Sie Systemsignatur aus.

- Wählen Sie eine Regel aus, klicken Sie auf die drei Punkte und klicken Sie auf Aktionsschwellenwert bearbeiten.

- Erweitern Sie den Abschnitt Aktionsschwellenwerte.

- Legen Sie in der Schwellenwertkonfiguration die folgenden Felder fest:

- Typ: Sie können zwischen „Grenzwert“, „Schwellenwert“ oder einer Kombination aus beiden wählen. Standardmäßig wird die Option „Grenzwert“ als Schwellenwerttyp für alle Signaturen festgelegt.

- Anzahl: Konfigurieren Sie die Anzahl der Regelübereinstimmungen, die erforderlich sind, damit der Schwellenwert ein Ereignis im IDPS auslöst. Der verfügbare Bereich liegt zwischen 1 und 60.

- Verfolgen: Standardmäßig überwacht und verfolgt das IPS IP-Adressen, die aus der Quelle stammen.

- Zeitraum: Gibt den Zeitraum an, während dem die Regel die definierte Anzahl erreichen muss. Der verfügbare Bereich liegt zwischen 1 und 3600 Sekunden.

- Legen Sie im Abschnitt „Ratenfilter“ folgende Felder fest:

- Anzahl: Konfigurieren Sie die Anzahl der Regelübereinstimmungen, die zum Auslösen des Ratenfilters erforderlich sind. Danach wird die neue Aktion auf den Datenverkehr angewendet. Der verfügbare Bereich liegt zwischen 1 und 60.

- Zeitraum: Mit diesem Parameter wird die Dauer für das Erreichen der Anzahl definiert. Der verfügbare Bereich liegt zwischen 1 und 3600 Sekunden.

- Zeitüberschreitung: Mit diesem Parameter wird die Dauer der Ratenfilteraktivität definiert. Der Bereich liegt zwischen 1 und 3600 Sekunden.

- Neue Aktion: Standardmäßig ist die neue Aktion auf Verwerfen festgelegt.

- Klicken Sie auf Speichern.

- Klicken Sie auf Veröffentlichen.

- Zeigen Sie die Signaturmetadaten für die neue Schwellenwertkonfiguration an.