Erkennungen, auch als „Erkennungsereignisse“ oder nur „Ereignisse“ bezeichnet, sind sicherheitsrelevante Aktivitäten, die im Netzwerk aufgetreten sind und von NSX Network Detection and Response erkannt wurden. Erkennungen ermöglichen die Triage und Analyse von Bedrohungen, da für alle Bedrohungsereignisse unabhängig vom Ereignistyp innerhalb der NSX-Umgebung Analysen bereitgestellt werden.

Wenn neue Erkennungsdaten vom NSX Network Detection and Response-System empfangen werden, werden die Daten mit vorhandenen Erkennungsereignissen verglichen, um zu ermitteln, ob eine Aggregation mit einem vorhandenen Erkennungsereignis möglich ist. Weitere Informationen dazu, wie Erkennungen aggregiert werden, finden Sie unter Zusammenfassung von Erkennungen.

Erkennungsereignisse können miteinander korreliert werden, um eine Aktivität zu bilden. Wenn ein Erkennungsereignis keine Korrelation mit einer anderen Erkennung aufweist, wird es in keiner Aktivität berücksichtigt.

Anzeigen der vereinheitlichten Ereignisliste

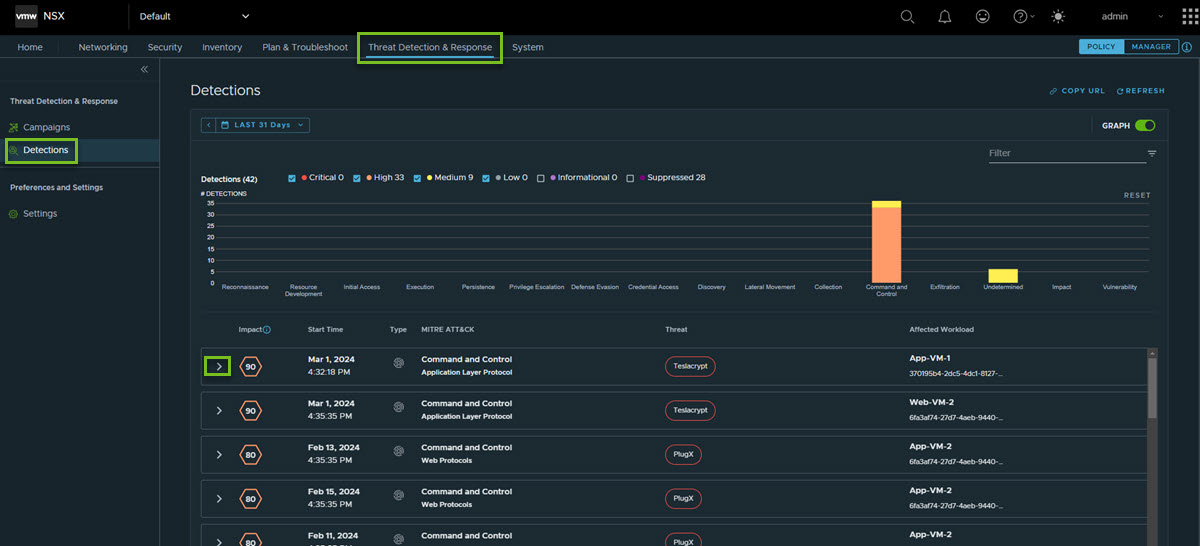

Um alle von NSX Network Detection and Response generierten Erkennungsereignisse anzuzeigen, navigieren Sie zur Seite . Diese Seite enthält oben ein Histogramm und darunter eine Liste. Die Liste wird als einheitliche Ereignisliste bezeichnet und zeigt alle Erkennungsereignisse an. Jede Zeile in der Liste stellt ein Erkennungsereignis dar.

- Klicken Sie rechts oben auf der Seite auf URL kopieren, um die Link-Adresse mit den derzeit angewendeten Filtern zu kopieren.

Filtern der vereinheitlichten Ereignisliste

| Methode | Details |

|---|---|

| Kontrollkästchen | Klicken Sie über dem Histogramm auf die Kontrollkästchen, um die vereinheitlichte Ereignisliste basierend auf der Auswirkungsbewertung der Erkennung zu filtern. Weitere Informationen zu Auswirkungsbewertungen für eine Erkennung finden Sie unter Informationen zu Auswirkungsbewertungen für eine Erkennung.

|

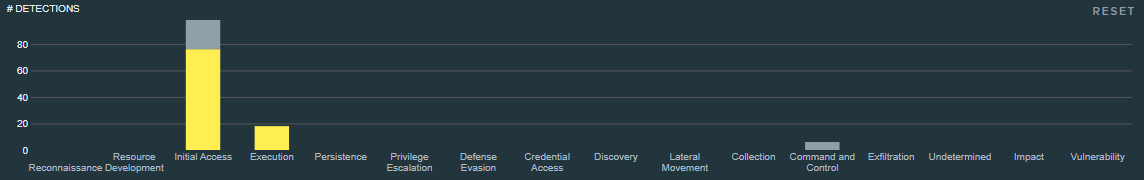

| Histogramm | Klicken Sie auf die Histogrammleisten, um die vereinheitlichte Ereignisliste anhand der bei der Erkennung identifizierten MITRE ATT&CK-Taktik zu filtern.

|

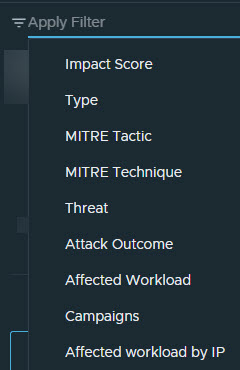

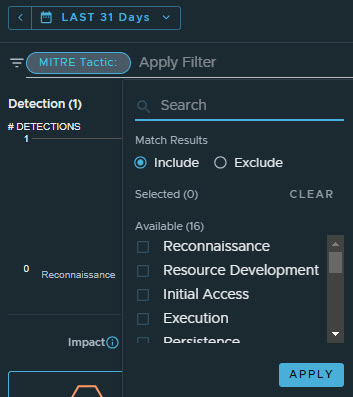

| Feld „Filter“ | Klicken Sie auf das Filterfeld, um leistungsfähigere Filteroptionen anzuzeigen:

|

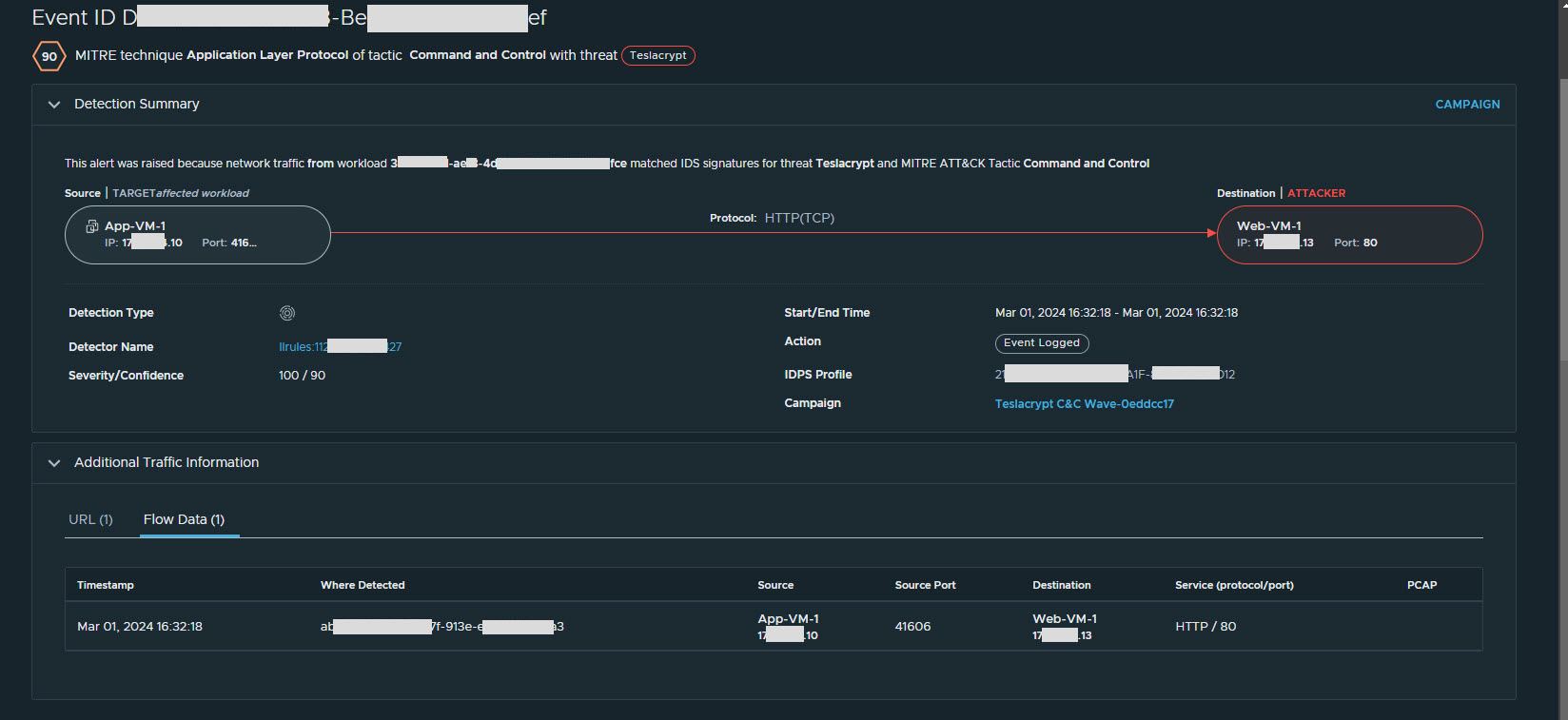

Anzeigen einer Übersicht der Erkennungsereignisse

Erweitern Sie die Erkennungszeile und klicken Sie auf Weitere Informationen, um die Erkennungsübersicht anzuzeigen.

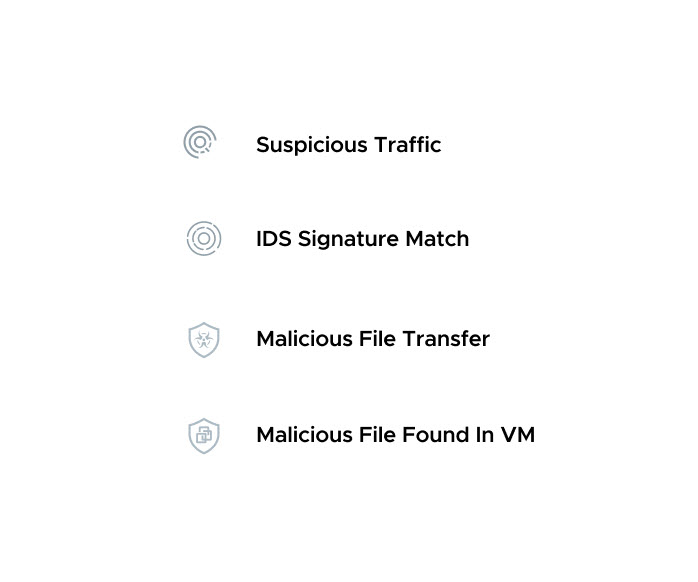

Erkennungstyp

Das Symbol für den Erkennungstyp wird in der Spalte Typ angezeigt. Bewegen Sie den Mauszeiger darüber, um den Erkennungstyp anzuzeigen.

Exportieren und Herunterladen von Paketerfassungsdateien

Übersicht zum Malware-Verhalten

Der Abschnitt Malware-Verhalten enthält Informationen aus der dynamischen Analyse, die auf der bösartigen Softwareinstanz durchgeführt wurde, die sich auf das Ereignis bezieht.

Klicken Sie auf Berichte anzeigen, um auf detaillierte technische Informationen darüber zuzugreifen, was die Malware tut, wie sie funktioniert und welche Art von Risiko sie darstellt. Weitere Informationen zu den angezeigten Details finden Sie unter Details des Analyseberichts.