Das NSX Service Insertion-Framework ermöglicht das Einfügen von Sicherheitsdiensten als Add-Ons für NSX. NSX stellt Schnittstellen zum Definieren, Registrieren und Bereitstellen zusätzlicher Sicherheitsdienste bereit. Service Insertion ermöglicht das Hinzufügen von Netzwerk- und Endpoint-Sicherheitsdiensten zu NSX.

NSX Netzwerk-Introspektion, früher als NetX bekannt, verwendet Service Insertion für die Installation und Konfiguration von Netzwerksicherheitsdiensten von Drittanbietern. Weitere Informationen finden Sie im Abschnitt zu Netzwerk-Introspektion.

NSX Endpoint-Schutz und NSX verteilter Malware-Schutz verwenden eine Kombination aus Service Insertion- und Guest Introspection-Framework, um Endpoint-Sicherheit bereitzustellen.

Service Insertion

- Definieren der Art des Sicherheitsdiensts, den sie bereitstellen können, z. B. Netzwerk-, Endpoint-, Malware-Schutz.

- Klassifizierung von Sicherheitsstufen, die vom Sicherheitsdienst bereitgestellt werden. Beispielsweise Basic, Normal, Comprehensive oder Silber, Gold, Platin usw. Dies wird vom Anbieter definiert.

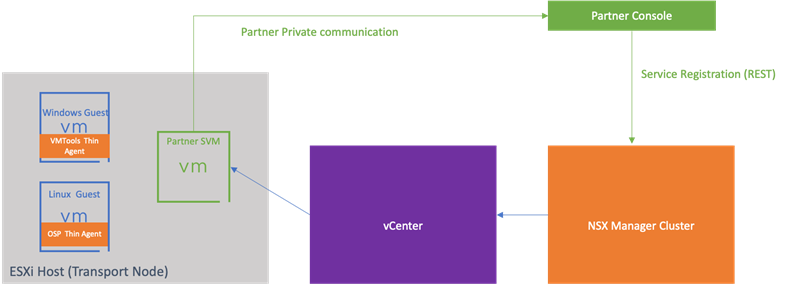

- Definieren einer OVF-Spezifikation, die mehrere Formfaktoren für die im Diagramm dargestellte Partner-SVM enthält.

Das Service Insertion-Framework verwendet die vCenter ESXi Agent Manager (EAM)-API, um das vom Anbieter bereitgestellte Sicherheitsdienst-OVF bereitzustellen. Das OVF wird auf dem vSphere Computing-Cluster bereitgestellt, der als Bereitstellungsziel angegeben ist. Eine OVF-Instanz wird auf jedem Host im Zielcluster bereitgestellt. Diese wird als Dienstinstanz bezeichnet. Die auf dem Host bereitgestellte VM ist die Dienst-VM.

Eigenschaften der Dienst-VM

- Die Dienst-VM wird vor dem Start einer Arbeitslast-VM gestartet.

- Sie kann nicht heruntergefahren werden.

- Sie wird beim Herunterfahren neu gestartet.

- Sie ist an den Host gebunden und kann daher nicht auf einen anderen Host migriert werden.

Sicherheitsdienstanbieter, die das Service Insertion-Framework für die Integration ihres Diensts verwenden, müssen ihre Netzwerkanforderungen im bereitgestellten OVF definieren. Wenn die Lösung externe Netzwerkkonnektivität erfordert, ist das OVF erforderlich, um zusätzliche Netzwerke anzugeben, und Administratoren müssen dieses Netzwerk während der Dienstbereitstellung konfigurieren.

Das Service Insertion-Framework nutzt NSX Manager und vCenter, um die Bereitstellung von Sicherheitsdiensten zu unterstützen. Die NSX Service Insertion-API ist öffentlich. Partner müssen sich bei der Entwicklung ihrer Sicherheitslösungen an diese API halten.

Schlüsselkonzepte von Service Insertion

Dienstdefinition – Partner definieren Dienste mit diesen Attributen: Name, Beschreibung, unterstützte Formfaktoren, Bereitstellungsattribute, die Netzwerkschnittstellen enthalten, und den Speicherort der Appliance-OVF-Pakete, die von der SVM verwendet werden sollen.

Dienstprofile und Anbietervorlagen: Partner registrieren Anbietervorlagen, die Schutzebenen für Richtlinien darstellen. Schutzebenen können beispielsweise als „Gold“, „Silber“ oder „Platin“ klassifiziert werden. Dienstprofile können anhand von Anbietervorlagen erstellt werden, mit denen die NSX-Administratoren die Anbietervorlagen wunschgemäß benennen können. Für andere Dienste als Guest Introspection ermöglichen die Dienstprofile eine weitere Anpassung mithilfe von Attributen. Die Dienstprofile können dann in den Regeln der Endpoint-Schutzrichtlinie verwendet werden, um den Schutz für in NSX definierte virtuelle Maschinengruppen zu konfigurieren. Als Administrator können Sie Gruppen basierend auf VM-Name, Tags oder Bezeichnern erstellen. Optional können mehrere Dienstprofile aus einer einzelnen Anbietervorlage erstellt werden.

Guest Introspection

Sicherheitsdienste, die endpointzentriert sind oder Daten aus Endpoint-Dateien, -Netzwerken, -Prozessen usw. erfordern. Aktivitäten sollten zusätzlich zu Service Insertion das Guest Introspection-Framework verwenden.

Das Guest Introspection-Framework stellt die erforderlichen Schnittstellen bereit, die eine Sicherheitslösung (bereitgestellt mithilfe von Service Insertion) verwenden kann, um Sicherheitskontexte innerhalb des Endpoints zu erfassen. Guest Introspection bietet eine umfassende Kontext-API, die verschiedene Arten von Ereignissen basierend auf E/A-Aktivitäten auf der Gast-VM bereitstellt. Dazu gehören unter anderem Datei-, Netzwerk-, Prozess-, Registrierungs- und Systemereignisse. Die API ermöglicht das Erfassen zusätzlicher relevanter Informationen im Kontext des Ereignisses. Die API ermöglicht auch Methoden zum Erfassen von Informationen nach Bedarf. Es werden Schnittstellen bereitgestellt, um Standardisierungsaktionen auf dem Endpoint durchzuführen und z. B. den Zugriff auf eine Datei zu verweigern oder eine Datei zu löschen, die als bösartig erkannt wurde.

Das Guest Introspection-Framework basiert auf der Verwendung von Guest Introspection-Thin Agents, die auf den Gast-VMs bereitgestellt werden. Guest Introspection-Thin Agents sind für Windows- und Linux-Betriebssysteme verfügbar. Für Windows sind sie in VMTools enthalten und mitgeliefert. Der Linux Thin Agent ist als Bestandteil der betriebssystemspezifischen Pakete (OSPs) verfügbar. Die Pakete werden auf dem VMware-Paketportal gehostet.

Die Guest Introspection-API wird Sicherheitsdienstanbietern im Rahmen einer NDA zur Verfügung gestellt. Sicherheitsdienstanbieter müssen die API-Anforderungen einhalten und ihre Dienste bei VMware zertifizieren. Von VMware zertifizierte Sicherheitslösungen von Sicherheitsanbietern können dann als Add-On-Sicherheitsdienste mit NSX verwendet werden.

- Die Komponente, die von den Gast-Thin Agents erfasste Ereignisse und Informationen an die Sicherheitslösungen weitergibt, welche die Guest Introspection-Bibliothek verwenden, wird Kontext-MUX genannt.

- Diese Komponente gibt auch ein auf einer Richtlinienregel für eine geschützte VM basierendes Sicherheitsprofil an ihre Sicherheitslösung weiter. Beispiel: Wenn ein Kunde ein Basisschutzprofil auswählt und auf eine VM anwendet. Kontext-MUX gibt diese VM-ID und die entsprechenden Profilinformationen an die Sicherheitslösung weiter.

- Eine weitere Komponente, die Teil des Guest Introspection-Frameworks ist, wird als Teil von OpsAgent auf jedem Host ausgeführt. Diese Komponente wird verwendet, um die von NSX definierte Sicherheitskonfiguration zu verwerten, die aus richtlinienbasierten Profilen, Regeln und Gruppen besteht. Sie verwertet die Sicherheitskonfiguration und stellt kontextbezogene MUX bereit. Kontext-MUX verwendet diese Informationen, um zu entscheiden, welche Gast-VMs welchen Sicherheitsdiensten zugeordnet werden.

Schlüsselkonzepte für Guest Introspection

Datei-Introspektionstreiber: ist auf der Gast-VM installiert und fängt Datei- und Prozessaktivitäten auf der Gast-VM ab.

Netzwerk-Introspektionstreiber: ist auf der Gast-VM installiert, fängt den Netzwerkdatenverkehr und die Benutzeraktivitäten auf der Gast-VM ab.