In diesem Beispiel besteht Ihr Ziel darin, eine Sicherheitsrichtlinie mit Firewallregeln für verteilten Malware-Schutz zu erstellen, die bösartige portable ausführbare Dateien auf Windows Arbeitslast-VMs erkennt und verhindert, auf denen Datenbankserver und Webserver in Ihrer Organisation ausgeführt werden.

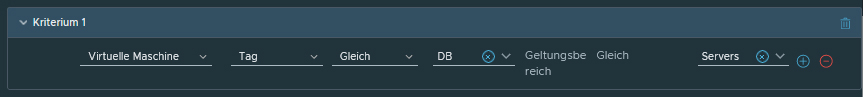

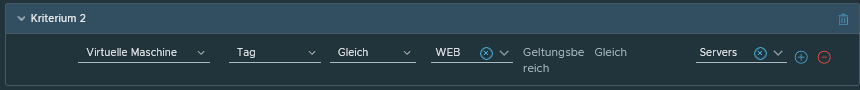

Sie können den NSX Distributed Malware Prevention-Dienst in NSX verwenden, um dieses Ziel zu erreichen. In diesem Beispiel gruppieren Sie Arbeitslast-VMs von Datenbankservern und Webservern mithilfe eines dynamischen Mitgliedschaftskriteriums auf der Basis von Tags.

Annahmen:

- Für die Gruppierung von Arbeitslast-VMs erforderliche Tags werden bereits wie folgt zur NSX-Bestandsliste hinzugefügt:

- Tag-Name: DB, Geltungsbereich: Server

- Tag-Name: WEB, Geltungsbereich: Server

- Das DB-Tag wird drei Datenbankarbeitslasten (Windows-VMs) zugewiesen: VM1, VM2 und VM3.

- Das WEB-Tag wird drei Anwendungsarbeitslasten (Windows-VMs) zugewiesen: VM4, VM5 und VM6.

- Die Option Cloud-Dateianalyse ist im Malware-Schutzprofil ausgewählt.

Voraussetzungen

Die virtuelle NSX Malware Prevention-Dienstmaschine wird auf vSphere-Hostclustern bereitgestellt, auf denen die Arbeitslast-VMs ausgeführt werden. Eine detaillierte Anleitung finden Sie unter Bereitstellen des NSX-Dienstes „Verteilter Malware-Schutz“.

Prozedur

Ergebnisse

Die Regel wird an den Host übertragen.

Wenn Windows Portable Executable(PE)-Dateien auf den Arbeitslast-VMs erkannt werden, werden Dateiereignisse generiert und im Dashboard Malware-Schutz angezeigt. Wenn die Datei ungefährlich ist, wird sie auf die Arbeitslast-VM heruntergeladen. Wenn es sich bei der Datei um eine bekannte Malware handelt (Datei entspricht bekannten Malware-Dateisignaturen in NSX) und der Modus Erkennen und verhindern in der Regel angegeben ist, wird die schädliche Datei auf der Arbeitslast-VM blockiert.

Wenn es sich bei der Datei um eine unbekannte Malware (Zero-Day-Lücke) handelt und sie zum ersten Mal im Datencenter erkannt wird, wird sie auf die Arbeitslast-VM heruntergeladen. Nachdem NSX die Dateibewertung entweder mithilfe der lokalen Dateianalyse oder der Cloud-Dateianalyse als bösartig erkannt hat, wird die Bewertung an die anderen ESXi-Hosts und NSX Edges im Datencenter verteilt, die für NSX Malware Prevention aktiviert sind. Wenn die Datei mit demselben Hash erneut auf einer der Arbeitslast-VMs erkannt wird, die durch NSX Malware Prevention geschützt sind, wird die Sicherheitsrichtlinie angewendet und die schädliche Datei wird auf den Arbeitslast-VMs blockiert.