Mit Projekten können Sie Netzwerk- und Sicherheitskonfigurationen mandantenübergreifend in einer einzelnen NSX-Bereitstellung isolieren.

Voraussetzungen

Ihnen muss die Rolle des Enterprise-Administrators zugewiesen sein.

Prozedur

Nächste Maßnahme

Wenn Sie die Umschaltoption Organisieren von NSX-Portgruppen in vCenter-Ordnern für das Projekt aktiviert haben, führen Sie die folgenden Schritte aus:

- Überprüfen Sie den Status des Projekts. Bei erfolgreicher Erstellung von Ordnern in VMware vCenter lautet der Status auf Erfolgreich. Dieser Status stellt den Gesamt- oder konsolidierten Status aller Ordner dar, die bei der Erstellung dieses Projekts von NSX in VMware vCenter angelegt wurden.

Wenn der Gesamtstatus neben der Umschaltoption als Fehlgeschlagen angezeigt wird, überprüfen Sie die Fehlerdetails, um den Grund für den Fehler zu ermitteln.

Beispiele für Fehlersituationen:- Wenn der VMware vCenter Server beim Anlegen der Ordner nicht verfügbar ist, kann die Ordnererstellung fehlschlagen. NSX kann nicht mit VMware vCenter kommunizieren. In diesem Fall lautet der Gesamtstatus der Ordner für das Projekt auf Fehlgeschlagen. NSX versucht, die Ordner in vordefinierten Intervallen erneut zu erstellen, bis sich der Status in Erfolgreich ändert.

- Wenn der

cm-inventory-Dienst auf dem NSX Manager-Knoten ausgefallen ist, kann die Ordnererstellung fehlschlagen.NSX Manager verwendet diesen Dienst, um Informationen über den VDS oder die Hosts dynamisch aus VMware vCenter abzurufen. Wenn die Gruppenmitglieder dieses Diensts ausgefallen sind, wird ein Alarm der Funktion Clustering in NSX Manager angezeigt.

- Melden Sie sich beim vSphere Client an, öffnen Sie den Bereich Bestandsliste und stellen Sie sicher, dass die Projekt- und VDS-Ordner erstellt wurden.

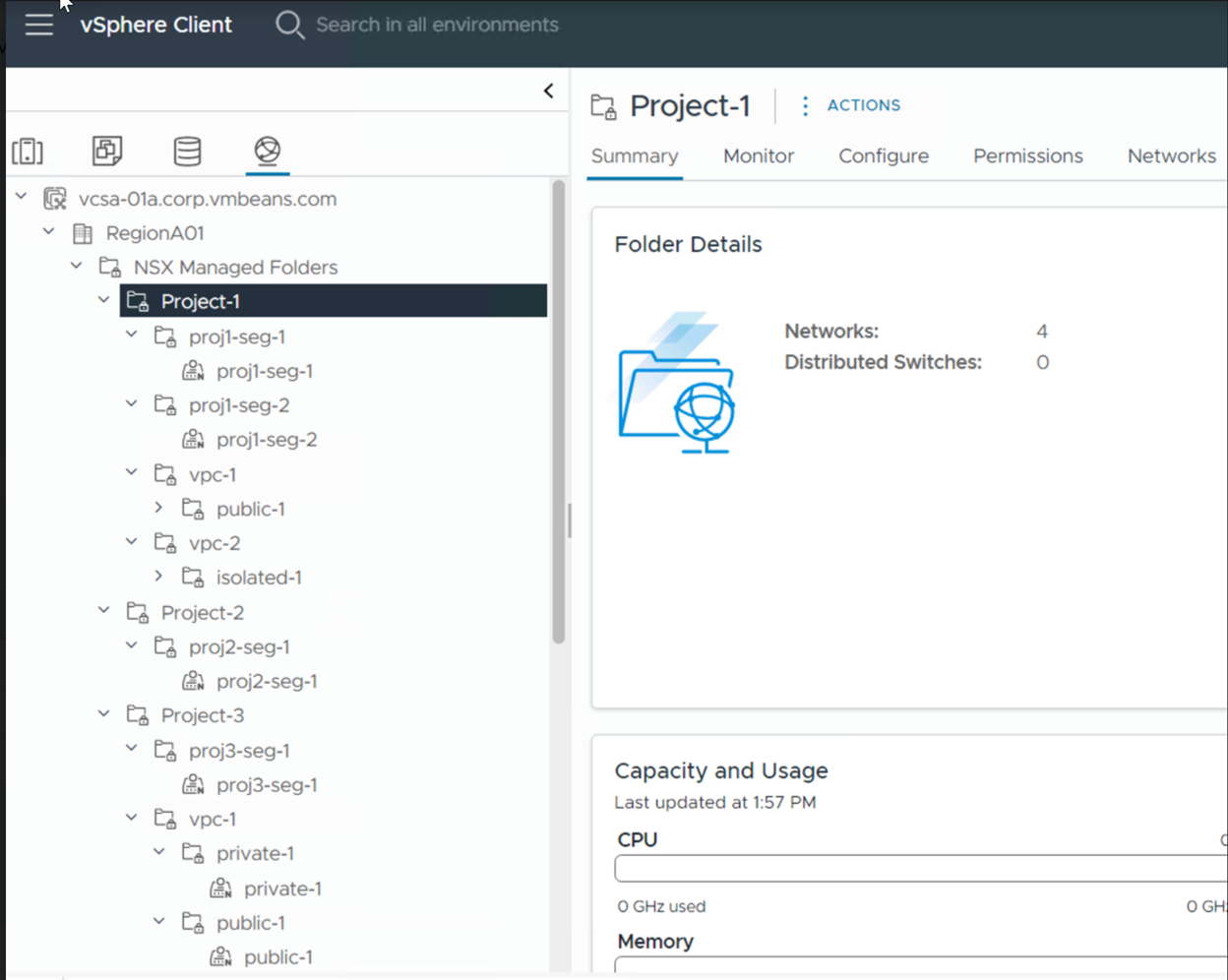

Beispiel: Sie haben zwei Projekte mit dem Namen Projekt-1, Projekt-2 und Projekt-3 zu Ihrer NSX-Bereitstellung hinzugefügt, und die Umschaltoption Organisieren von NSX-Portgruppen in vCenter-Ordnern ist für diese Projekte aktiviert. Die folgende Bildschirmaufnahme zeigt, dass ein Root-Ordner mit dem Namen Verwaltete NSX-Ordner innerhalb des Objekts Datencenter erstellt wird. Die Projektordner und Ordner werden im Root-Ordner erstellt.

In jedem dieser Projektordner befinden sich Ordner für alle VPCs und Segmente. Jede VPC verfügt dann über Unterordner für jedes Subnetz. In den Segment- und Subnetzordnern kann der Benutzer alle NSX-Portgruppen finden, die diesem Segment/Subnetz zugeordnet sind.Hinweis: Ein einzelnes NSX-Segment oder -Subnetz erstellt eine NSX-Portgruppe pro VDS, die alle denselben Namen aufweisen. Alle diese Portgruppen werden unter dem Ordner, der das Segment oder Subnetz neu gruppiert, zusammengefasst.

Wenn Sie später Segmente oder NSX VPCs zu den Projekten oder Subnetze zu den VPCs hinzufügen, werden diese in Ordnern in VMware vCenter verwaltet.

und dann auf

und dann auf