Wenn ein NSX-Projekt erfolgreich realisiert wurde, erstellt das System standardmäßige Richtlinien für Gateway-Firewalls und verteilte Firewalls, um das Standardverhalten des vertikalen und horizontalen Datenverkehrs für die Arbeitslasten im NSX-Projekt zu steuern.

Übersicht

Die Firewallregeln in einem Projekt gelten nur für die VMs im Projekt. Jene VMs also, die mit den Segmenten im Projekt verbunden sind. Die Regeln für Firewalls in einem Projekt wirken sich nicht auf die Arbeitslasten außerhalb des Projekts aus.

In den folgenden Unterabschnitten bezieht sich der Begriff „Basislizenz“ auf eine der beiden folgenden Lizenzen:

- NSX Networking for VMware Cloud Foundation

- Lösungslizenz für VCF

- Verteilte Firewall

-

Die Basislizenz berechtigt das System nur für die NSX-Netzwerkfunktionen. Sie können die Sicherheitsfunktion für die verteilte Firewall nicht konfigurieren. Um Regeln für verteilte Firewalls in einem NSX-Projekt hinzuzufügen oder zu bearbeiten, müssen Sie eine entsprechende Sicherheitslizenz im System anwenden.

Wenn keine Sicherheitslizenz angewendet wird, werden die vom System erstellten Standardregeln für verteilte Firewalls im Projekt nicht aktiviert. Die standardmäßigen Firewallregeln sind im Projekt vorhanden, aber sie sind im Projekt inaktiv. Sie können die standardmäßigen Firewallregeln nicht bearbeiten und auch nicht im Projekt aktivieren.

- Gateway-Firewall

-

Die Basislizenz berechtigt das System nur dazu, Firewallregeln für das statusfreie Gateway im Projekt hinzuzufügen oder zu bearbeiten. Um Regeln für eine statusbehaftete Gateway-Firewall und statusfreie Gateways in einem Projekt hinzuzufügen oder zu bearbeiten, müssen Sie eine entsprechende Sicherheitslizenz im System anwenden.

Die Standard-Gateway-Firewallrichtlinie in einem Projekt ist eine statusbehaftete Richtlinie. Wenn keine Sicherheitslizenz im System angewendet wird, können Sie nur die Regelaktion der statusbehafteten Gateway-Firewallregel bearbeiten. In der Standardregel sind keine anderen Bearbeitungen zulässig. Sie können den Status der Standardrichtlinie der Gateway-Firewall nicht von statusbehaftet zu statusfrei ändern.

Standardmäßige DFW-Regeln in einem Projekt

Die Standardrichtlinie der verteilten Firewall (DFW) wird am Ende der Richtlinienliste in der Kategorie „Anwendungs-Firewall“ angezeigt. Die Standardrichtlinie definiert das Verhalten für VMs innerhalb des Projekts, wenn keine anderen Regeln vorliegen.

Die folgende Benennungskonvention wird verwendet, um die standardmäßige DFW-Richtlinie in einem Projekt zu identifizieren:

PROJECT-<Project_Name> - Default Layer 3 sectionProject_Name wird durch den tatsächlichen Wert in Ihrem System ersetzt.

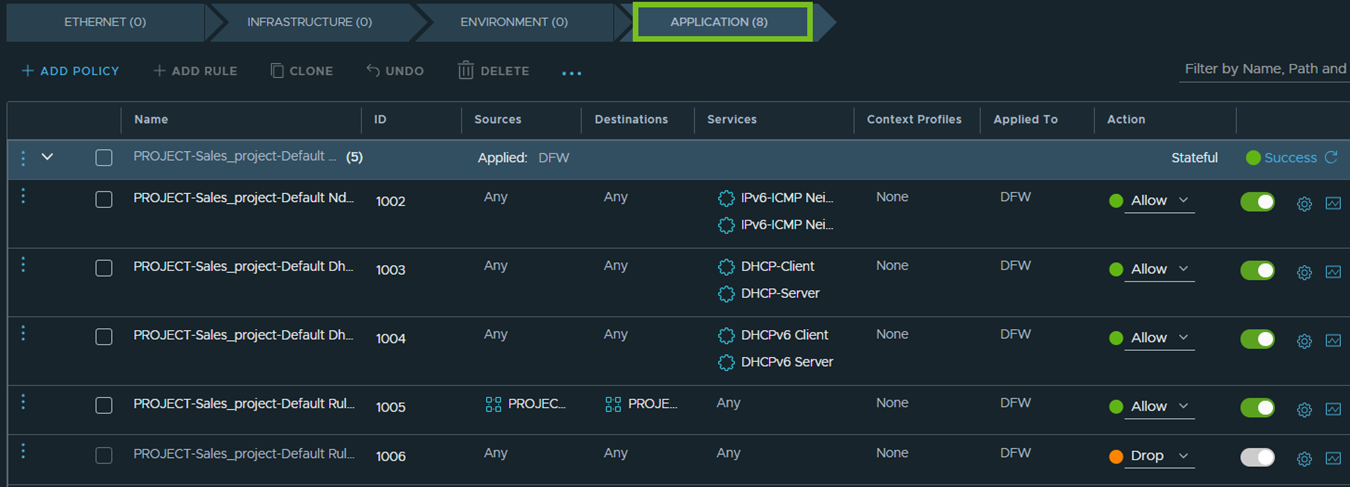

Der folgende Screenshot zeigt als Beispiel die DFW-Standardrichtlinienregeln in einem Projekt.

Dieser Screenshot zeigt die Standardrichtlinie, die auf DFW angewendet wird. Sie enthält die folgenden Firewallregeln:

- Regel 1002 lässt den IPv6-ICMP-Datenverkehr zu.

- Regel 1003 lässt die Kommunikation mit dem DHCPv4-Client und -Server zu.

- Regel 1004 ermöglicht die Kommunikation mit dem DHCPv6-Client und -Server. (Eingeführt in NSX 4.1.1)

- Regel 1005 lässt die Kommunikation zwischen Arbeitslast-VMs innerhalb des Projekts zu.

- Regel 1006 verwirft alle anderen Kommunikationen, die keiner der oben genannten Regeln entsprechen.

Die DFW-Standardrichtlinie stellt sicher, dass VMs innerhalb eines Projekts nur VMs in demselben Projekt erreichen können, einschließlich des DHCP-Servers. Die Kommunikation mit VMs außerhalb des Projekts wird blockiert. VMs, die mit den Segmenten innerhalb des Projekts verbunden sind, können standardmäßig ihr Standard-Gateway nicht anpingen. Wenn eine solche Kommunikation erforderlich ist, müssen Sie neue Regeln hinzufügen oder vorhandene Regeln in der DFW-Standardrichtlinie ändern.

Vom Benutzer erstellte DFW-Regeln in einem Projekt

- DFW-Regeln im Standardspeicherplatz (höchste Priorität)

- DFW-Regeln im Projekt

- Horizontale Firewallregeln in NSX VPCs innerhalb des Projekts (niedrigste Priorität)

Die DFW-Regeln im Standardbereich können sich auf ein Projekt erstrecken.

Sie können beispielsweise die Regeln auf die Standardgruppe des Projekts anwenden (PROJECT-<Project_Name>-default). Die Standardgruppe des Projekts enthält nur die Arbeitslast-VMs eines Projekts.

- Gruppen, die im Projekt erstellt werden.

- Gruppen, die für das Projekt freigegeben sind.

Gruppen, die für die Projekte freigegeben sind, können nur in den Feldern Quelle oder Ziel der Firewallregeln verwendet werden. Im Feld Angewendet auf der Firewallregeln sind sie nicht zulässig.

Wenn NSX-VPCs in einem Projekt hinzugefügt werden, können die vom System erstellten Standardgruppen in NSX-VPCs in den Feldern Quelle, Ziel und Angewendet auf der Firewallregeln für das Projekt verwendet werden. Die vom Benutzer erstellten Gruppen in NSX-VPCs können jedoch nicht in Projekt-Firewallregeln verwendet werden.

Hinzufügen einer DFW-Richtlinie in einem Projekt

Der Benutzeroberflächen-Workflow zum Hinzufügen einer DFW-Richtlinie in einem Projekt stimmt mit dem überein, der derzeit für das Hinzufügen von Richtlinien in der Ansicht Standard (Standardspeicher) Ihrer NSX-Bereitstellung angewendet wird.

Der einzige Unterschied besteht darin, dass Sie auf der Benutzeroberfläche zuerst oben in der Anwendungsleiste im Dropdown-Menü für den Projektwechsel ein Projekt auswählen. Dann navigieren Sie zu , um in dem ausgewählten Projekt DFW-Richtlinien hinzuzufügen.

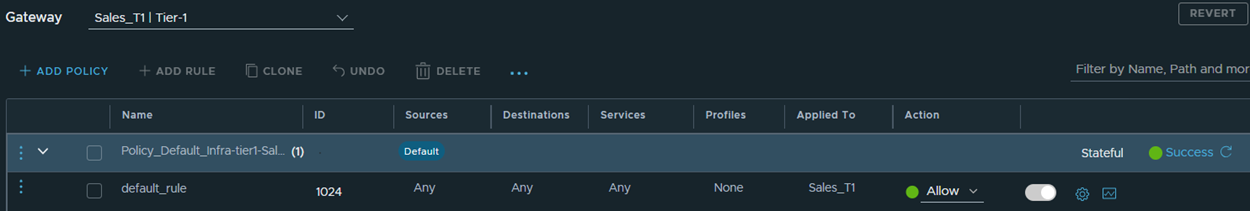

Standardregel für Gateway-Firewall in einem Projekt

Die Standardrichtlinie der Gateway-Firewall eines Projekts ist eine statusbehaftete Richtlinie, die eine einzelne Firewallregel enthält, wie auf dem folgenden Bild dargestellt.

Die Standardregel lässt standardmäßig den gesamten Datenverkehr über die Gateway-Firewall des Projekts zu. Sie können nur die Regelaktion dieser Standardregel ändern. Alle anderen Felder in dieser Regel können nicht bearbeitet werden.

Wie bereits im Abschnitt Übersicht dieser Dokumentation erwähnt, berechtigt die Basislizenz das System, nur statusfreie Gateway-Firewallregeln in einem Projekt hinzuzufügen oder zu bearbeiten. Um Regeln für eine statusbehaftete Gateway-Firewall und statusfreie Gateways in einem Projekt hinzuzufügen oder zu bearbeiten, müssen Sie eine entsprechende Sicherheitslizenz im System anwenden.

Hinzufügen einer Richtlinie für die Gateway-Firewall in einem Projekt

Der Benutzeroberflächen-Workflow zum Hinzufügen einer Richtlinie für die Gateway-Firewall in einem Projekt stimmt mit dem überein, der derzeit für das Hinzufügen von Richtlinien für die Gateway-Firewall in der Ansicht Standard (Standardspeicher) Ihrer NSX-Bereitstellung angewendet wird.

Der einzige Unterschied besteht darin, dass Sie auf der Benutzeroberfläche zuerst oben in der Anwendungsleiste im Dropdown-Menü für den Projektwechsel ein Projekt auswählen. Dann navigieren Sie zu , um Richtlinien für die Gateway-Firewall des Tier-1-Gateways des ausgewählten Projekts hinzuzufügen.