Ziel von NSX Intrusion Detection and Prevention-Dienst (IDS/IPS) ist die Überwachung des Netzwerkdatenverkehrs auf den Hosts und Edges auf bösartige Aktivitäten, indem der Datenverkehr mit einem bekannten Satz von Signaturen verglichen wird. Ziel von NSX Malware Prevention ist es, Dateien aus dem Netzwerkdatenverkehr auf den Hosts und Edges zu extrahieren und diese Dateien auf bösartiges Verhalten zu analysieren.

Übersicht über den NSX-Dienst zur Erkennung von Eindringversuchen und zum Schutz gegen Eindringversuche (IDS/IPS)

NSX IDS/IPS überwacht den Netzwerkdatenverkehr auf einem Host auf verdächtige Aktivitäten, indem der Datenverkehr anhand von Signaturen verglichen wird. Eine Signatur gibt ein Muster für einen Netzwerkeindringtyp an, der erkannt und gemeldet werden muss. Wenn ein Datenverkehrsmuster identifiziert wird, das mit einer Signatur übereinstimmt, wird eine vordefinierte Aktion durchgeführt. Beispielsweise wird eine Warnung generiert oder der Datenverkehr wird blockiert, damit er sein Ziel nicht erreicht.

- Wissensbasierte Signaturen: Wissensbasierte Signaturen enthalten spezifisches Wissen oder ein Muster, das einem bekannten Angriffstyp entspricht. Bei diesem Ansatz versucht IDS, Eindringversuche basierend auf bereits bekannten bösartigen Anweisungssequenzen zu erkennen, die in Signaturen angegeben sind. Daher sind wissensbasierte Signaturen auf Angriffe beschränkt, die bereits bekannt sind, und können keine gezielten oder Zero-Day-Lücken aufdecken.

- Verhaltensbasierte Erkennung: Die verhaltensbasierte Erkennung versucht, anomales Verhalten zu erkennen, indem interessante Ereignisse identifiziert werden, die im Vergleich zu einer Baseline oder zum normalen Datenverkehr unterschiedlich oder ungewöhnlich sind.

Diese Ereignisse werden als „informativ“ oder „Info“ bezeichnet. Hierzu gehören Ereignisse, die ungewöhnliche Aktivitäten in einem Netzwerk anweisen, welche nicht unbedingt bösartig sind, aber bei der Untersuchung einer Sicherheitslücke wertvolle Informationen liefern können. Signaturen werden mit einer benutzerdefinierten Erkennungslogik gebündelt, die aktualisiert werden kann, ohne die IDS-Engine neu kompilieren oder ändern zu müssen. Bei der verhaltensbasierten Erkennung wird der IDS-Eindringschweregrad „verdächtig“ neu eingeführt.

- Multi-Tenant-Funktion

-

Die Multi-Tenant-Funktion wird für

NSX IDS/IPS unterstützt. Mithilfe der Multi-Tenant-Funktion können Sie mehrere Mandanten in einer einzelnen

NSX-Bereitstellung konfigurieren. Mithilfe der Multi-Tenant-Funktion können Sie die Sicherheits- und Netzwerkkonfiguration mandantenübergreifend isolieren. Die folgenden Bedingungen gelten für die Multi-Tenant-Funktion von

NSX IDS/IPS:

- Die Einstellungen für die Signaturverwaltung und NSX IDS/IPS sind nur für das Standardprojekt und nicht für benutzerdefinierte Projekte verfügbar.

- Es gibt keine Konfigurationsisolierung zwischen Projekten.

- Profile und Regeln können sowohl aus den Standardprojekten als auch aus benutzerdefinierten Projekten verwaltet werden.

- Eine unter dem Standardprojekt erstellte Regel weist keinen Mandantenkontext auf.

- Ein Benutzer kann Regeln unter benutzerdefinierten Projekten erstellen, diese Regeln verfügen dann über den Mandantenkontext.

- Ein für ein benutzerdefiniertes Projekt ausgelöstes Ereignis verfügt über den Mandantenkontext.

- Bei benutzerdefinierten Projekten zeigt das NSX IDS/IPS-Überwachungs-Dashboard nur Ereignisse an, die für dieses Projekt ausgelöst wurden.

Übersicht über NSX Malware Prevention

-

- Hash-basierte Erkennung bekannter schädlicher Dateien

- Lokale Analyse unbekannter Dateien

- Cloud-Analyse unbekannter Dateien

Die maximale unterstützte Dateigröße für Malware-Analysen beträgt 64 MB.

- NSX Distributed Malware Prevention

-

Malware-Erkennung und -Schutz werden in der verteilten Firewall sowohl für Windows- als auch für Linux-Gast-Endpoints (VMs) unterstützt, die auf vSphere-Hostclustern ausgeführt werden, die für NSX vorbereitet sind.

Lokale Analysen und Cloud-Analysen aller Kategorien von Dateien werden unterstützt. Eine Liste der unterstützten Dateikategorien finden Sie unter Für NSX Malware Prevention unterstützte Dateikategorien.

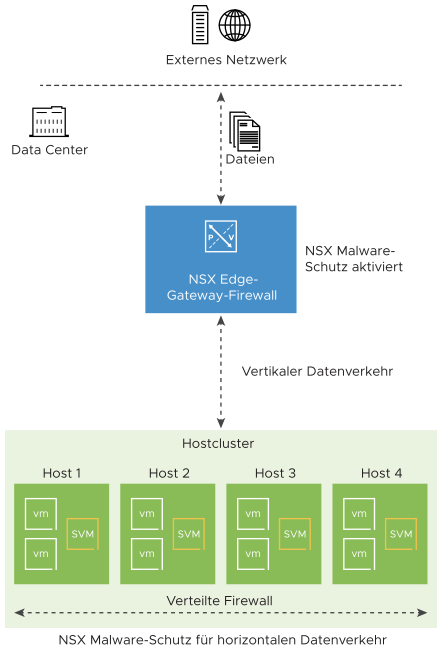

- NSX Malware Prevention in der Gateway-Firewall

-

Nur die Erkennung von Malware wird auf der Gateway-Firewall unterstützt. Lokale Analysen und Cloud-Analysen aller Kategorien von Malware-Dateien werden unterstützt. Die Liste der unterstützten Dateikategorien finden Sie im verknüpften Thema, das im Abschnitt NSX Distributed Malware Prevention erwähnt wird.

Im vertikalen Datenverkehr verwendet die NSX Malware Prevention-Funktion die IDS/IPS-Engine auf den NSX Edges, um die beim Datencenter eingehenden Dateien zu extrahieren oder abzufangen. Im horizontalen Datenverkehr nutzt diese Funktion die Funktionen der NSX Guest Introspection(GI)-Plattform. Wenn die Datei die Prüfung auf dem NSX Edge umgeht und den Host erreicht, wird sie vom GI-Thin Agent auf Gast-VMs extrahiert.

Um Malware auf Gast-VMs zu erkennen und zu verhindern, müssen Sie den NSX Guest Introspection Thin Agent auf Gast-VMs installieren und den Dienst NSX Distributed Malware Prevention auf vSphere-Hostclustern bereitstellen, die für NSX vorbereitet sind. Wenn dieser Dienst bereitgestellt wird, wird auf jedem Host des vSphere-Clusters eine virtuelle Dienstmaschine (SVM) installiert, und NSX Malware Prevention wird auf dem Hostcluster aktiviert.

Die Windows-Treiber für den NSX Guest Introspection Thin Agent sind in VMware Tools enthalten. Weitere Informationen zu den VMware Tools-Versionen, die für Ihre NSX-Version unterstützt werden, finden Sie in der VMware-Produkt-Interoperabilitätsmatrix. Eine Liste der unterstützten Windows-Gastbetriebssysteme für eine bestimmte VMware Tools-Version finden Sie in den Versionshinweisen für diese Version in der Dokumentation zu VMware Tools.

Der Guest Introspection Thin Agent für Linux ist als Bestandteil der betriebssystemspezifischen Pakete (OSPs) verfügbar. Die Pakete werden auf dem VMware-Paketportal gehostet. Die Installation von open-vm-tools oder VM Tools ist für Linux nicht erforderlich. Eine Liste der unterstützten Linux-Gastbetriebssystem-Versionen finden Sie im Abschnitt zu den Voraussetzungen in Installieren von Guest Introspection Thin Agent für den Virenschutz auf virtuellen Linux-Maschinen.

- NSX Malware Prevention-Dateiereignisse

-

Dateiereignisse werden generiert, wenn Dateien von der IDS-Engine auf den NSX Edges im vertikalen Datenverkehr und vom NSX Guest Introspection-Agent auf den VM-Endpoints im verteilten horizontalen Datenverkehr extrahiert werden.

Die Funktion NSX Malware Prevention prüft die extrahierten Dateien, um festzustellen, ob sie ungefährlich, schädlich oder verdächtig sind. Jede eindeutige Prüfung einer Datei wird im NSX als einzelnes Dateiereignis gezählt. Anders ausgedrückt: Ein Dateiereignis bezieht sich auf eine eindeutige Dateiüberprüfung.

Informationen zum Überwachen der NSX Malware Prevention-Dateiereignisse mithilfe der Benutzeroberfläche finden Sie unter Überwachen von Dateiereignissen.

Informationen zum Überwachen der Dateiereignisse mithilfe der NSX Malware Prevention-Dateiereignis-APIs finden Sie in der Dokumentation im VMware Developer Documentation-Portal.