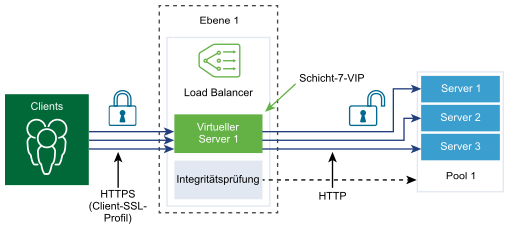

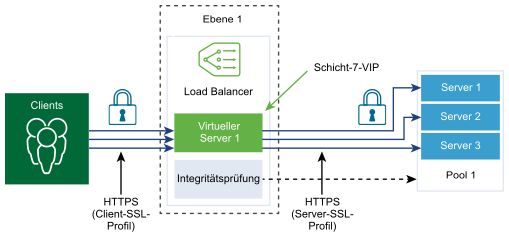

SSL-Profile konfigurieren anwendungsunabhängige SSL-Eigenschaften, beispielsweise Verschlüsselungslisten, und verwenden diese Listen für mehrere Anwendungen. SSL-Eigenschaften sind unterschiedlich, wenn der Load Balancer als Client und als Server dient. Daher werden separate SSL-Profile für die Client- und die Serverseite unterstützt.

Das clientseitige SSL-Profil verweist auf den Load Balancer, der als SSL-Server agiert und die SSL-Verbindung des Clients beendet. Das serverseitige SSL-Profil verweist auf den Load Balancer, der als Client agiert und eine Verbindung mit dem Server herstellt.

- default-balanced-client-ssl-profile

- default-balanced-server-ssl-profile

- default-high-compatibility-client-ssl-profile

- default-high-compatibility-server-ssl-profile

- default-high-security-client-ssl-profile,

- default-high-security-server-ssl-profile.

In NSX 4.1.x-Versionen konnte der NSX Manager mit einem virtuellen NSX LB-Server kommunizieren, wenn der virtuelle Server mit den default-balanced-client-ssl-profile- und ECDSA-Zertifikaten konfiguriert wurde. Der NSX Manager konnte nicht mit einem virtuellen NSX LB-Server kommunizieren, wenn der virtuelle Server mit dem default-balanced-client-ssl-profile- und RSA-Zertifikaten konfiguriert wurde, da die ausgeglichene Verschlüsselungsgruppe die erforderliche Verschlüsselung TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 nicht unterstützt. Folglich wurde die Kommunikation zwischen dem NSX Manager und der vIDM-LB-VIP mit einer solchen Konfiguration ab NSX 4.1.x unterbrochen. Ab NSX 4.2 wird die Verschlüsselung TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ebenfalls zu den ausgeglichenen und hoch kompatiblen Client-/Serverprofilen hinzugefügt, um die Kommunikation zwischen dem NSX Manager und einem virtuellen Lastausgleichsserver für vIDM zu unterstützen. Mit dieser neuen Erweiterung müssen Sie kein benutzerdefiniertes Profil mehr erstellen und die Verschlüsselung TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 nicht mehr als Problemumgehung zur Unterstützung der Kommunikation zwischen dem NSX Manager und einer vIDM-LB-VIP hinzufügen.

Durch das Caching von SSL-Sitzungen sind SSL-Client und -Server in der Lage, zuvor ausgehandelte Sicherheitsparameter wiederzuverwenden. Hierdurch wird das aufwändige Verfahren mit öffentlichen Schlüsseln während des SSL-Handshakes vermieden. Das Caching von SSL-Sitzungen ist standardmäßig sowohl auf Client- als auch auf Serverseite deaktiviert.

Bei SSL-Sitzungstickets handelt es sich um ein alternatives Verfahren, das dem SSL-Client und -Server die Wiederverwendung von zuvor ausgehandelten Sitzungsparametern ermöglicht. In SSL-Sitzungstickets handeln der Client und der Server aus, ob sie während des Handshake-Austauschs SSL-Sitzungstickets unterstützen. Wenn beide die Tickets unterstützen, kann der Server ein SSL-Ticket mit verschlüsselten SSL-Sitzungsparametern an den Client senden. Der Client kann dieses Ticket in nachfolgenden Verbindungen verwenden, um die Sitzung wiederzuverwenden. SSL-Sitzungstickets sind auf der Clientseite aktiviert und auf der Serverseite deaktiviert.

Prozedur

- Melden Sie sich mit Administratorrechten bei NSX Manager an.

- Wählen Sie aus.

- Wählen Sie ein SSL-Profil des Clients aus und geben Sie die Profildetails ein.

Option Beschreibung Name und Beschreibung Geben Sie einen Namen und eine Beschreibung für das SSL-Clientprofil ein. SSL-Suite Wählen Sie die SSL-Verschlüsselungsgruppe im Dropdown-Menü aus, und die in das Client-SSL-Profil aufzunehmenden verfügbaren SSL-Verschlüsselungen und -Protokolle werden befüllt. Die SSL-Verschlüsselungsgruppe „Ausgeglichen“ stellt den Standardwert dar.

Sitzungs-Caching Verwenden Sie die Umschaltfläche, damit der SSL-Client und -Server zuvor ausgehandelte Sicherheitsparameter wiederverwenden kann. Hierdurch wird das aufwändige Verfahren mit öffentlichen Schlüsseln während eines SSL-Handshakes vermieden. Tags Geben Sie Tags ein, um die Suche zu vereinfachen. Sie können ein Tag angeben, um einen Geltungsbereich des Tags festzulegen.

Unterstützte SSL-Verschlüsselungen Je nach zugewiesener SSL-Suite werden die unterstützten SSL-Verschlüsselungen hier aufgefüllt. Klicken Sie auf Mehr anzeigen, um die gesamte Liste anzuzeigen. Bei Auswahl von Benutzerdefiniert müssen Sie die SSL-Verschlüsselungen im Dropdown-Menü auswählen.

Unterstützte SSL-Protokolle Je nach zugewiesener SSL-Suite werden die unterstützten SSL-Protokolle hier aufgefüllt. Klicken Sie auf Mehr anzeigen, um die gesamte Liste anzuzeigen. Bei Auswahl von Benutzerdefiniert müssen Sie die SSL-Verschlüsselungen im Dropdown-Menü auswählen.

Zeitüberschreitung für Cache-Eintrag der Sitzung Geben Sie die Zeitüberschreitung für den Cache in Sekunden an, um festzulegen, wie lange die SSL-Sitzungsparameter beibehalten werden müssen und wiederverwendet werden können. Serververschlüsselung bevorzugen Schalten Sie die Schaltfläche um, sodass der Server die erste unterstützte Verschlüsselung aus der Liste auswählen kann, die er unterstützen kann. Während eines SSL-Handshakes sendet der Client eine sortierte Liste der unterstützten Verschlüsselungen an den Server.

- Wählen Sie ein SSL-Profil des Servers aus und geben Sie die Profildetails ein.

Option Beschreibung Name und Beschreibung Geben Sie einen Namen und eine Beschreibung für das SSL-Serverprofil ein. SSL-Suite Wählen Sie die SSL-Verschlüsselungsgruppe im Dropdown-Menü aus, und die in das Server-SSL-Profil aufzunehmenden verfügbaren SSL-Verschlüsselungen und -Protokolle werden befüllt. Die SSL-Verschlüsselungsgruppe „Ausgeglichen“ stellt den Standardwert dar.

Sitzungs-Caching Verwenden Sie die Umschaltfläche, damit der SSL-Client und -Server zuvor ausgehandelte Sicherheitsparameter wiederverwenden kann. Hierdurch wird das aufwändige Verfahren mit öffentlichen Schlüsseln während eines SSL-Handshakes vermieden. Tags Geben Sie Tags ein, um die Suche zu vereinfachen. Sie können ein Tag angeben, um einen Geltungsbereich des Tags festzulegen.

Unterstützte SSL-Verschlüsselungen Je nach zugewiesener SSL-Suite werden die unterstützten SSL-Verschlüsselungen hier aufgefüllt. Klicken Sie auf Mehr anzeigen, um die gesamte Liste anzuzeigen. Bei Auswahl von Benutzerdefiniert müssen Sie die SSL-Verschlüsselungen im Dropdown-Menü auswählen.

Unterstützte SSL-Protokolle Je nach zugewiesener SSL-Suite werden die unterstützten SSL-Protokolle hier aufgefüllt. Klicken Sie auf Mehr anzeigen, um die gesamte Liste anzuzeigen. Bei Auswahl von Benutzerdefiniert müssen Sie die SSL-Verschlüsselungen im Dropdown-Menü auswählen.

Zeitüberschreitung für Cache-Eintrag der Sitzung Geben Sie die Zeitüberschreitung für den Cache in Sekunden an, um festzulegen, wie lange die SSL-Sitzungsparameter beibehalten werden müssen und wiederverwendet werden können. Serververschlüsselung bevorzugen Schalten Sie die Schaltfläche um, sodass der Server die erste unterstützte Verschlüsselung aus der Liste auswählen kann, die er unterstützen kann. Während eines SSL-Handshakes sendet der Client eine sortierte Liste der unterstützten Verschlüsselungen an den Server.