In diesem Beispielszenario sollten Sie eine benutzerdefinierte Signatur zur Erkennung von SMB-Datenverkehr erstellen, der auf Versuche zur Ermittlung von Schwachstellen in Systemen schließen lässt, die nicht gegen MS17-010 gepatcht sind und potenziell von Malware wie WannaCry ausgenutzt werden können.

Voraussetzungen

Stellen Sie sicher, dass die hochgeladenen benutzerdefinierten Signaturen nur die unterstützten Suricata-Schlüsselwörter verwenden. Bei Verwendung nicht unterstützter Schlüsselwörter wird die Signatur ungültig, da Schlüsselwörter, die nicht in der genehmigten Liste enthalten sind, nicht analysiert werden können.

Prozedur

- Sie können eine benutzerdefinierte Signatur folgendermaßen aktivieren:

Wenn Sie bereits ein Paket mit benutzerdefinierten Signaturen hochgeladen haben, exportieren Sie es zunächst im ZIP-Format in Ihr lokales System. Fügen Sie dann die neue benutzerdefinierte Signatur zum Paket hinzu und laden Sie es erneut hoch.

Sie können eine benutzerdefinierte Signatur manuell hinzufügen, indem Sie die IDS-Signatur hinzufügen.

Klonen Sie Systemsignaturen und passen Sie die Signatur an.

- So fügen Sie die benutzerdefinierte Signatur manuell hinzu: Navigieren Sie auf der NSX Manager-Benutzeroberfläche zu (im Abschnitt „Richtlinienverwaltung“) und wählen Sie aus.

- Klicken Sie auf +Hinzufügen und Manuell hinzufügen.

- Klicken Sie im Fenster „Benutzerdefinierte Signaturen manuell hinzufügen“ auf Signatur hinzufügen, geben Sie die benutzerdefinierte Signatur ein oder fügen Sie sie ein und klicken Sie dann auf HINZUFÜGEN. Sie können weitere Signaturen hinzufügen, indem Sie auf „Signatur hinzufügen“ klicken. Nachdem Sie alle Signaturen hinzugefügt haben, die zum Paket gehören sollen, klicken Sie auf Speichern. Beispiel:

alert tcp $HOME_NET any -> $EXTERNAL_NET 445 (msg:"NSX - Detect Potential SMB probe for MS17-010 patch"; flow:established,to_server; target:src_ip; content:"|00|"; depth:1; content:"|FF|SMB"; within:7; content:"|23 00 00 00 07 00 5C|PIPE|5C 00|"; within:110; threshold: type limit, track by_src, seconds 10, count 10; metadata:ll_expected_verifier default, flip_endpoints False, server_side False, threat_class_name Suspicious Network Interaction, threat_name Potential SMB probe for MS17-010 patch, ids_mode INFO, blacklist_mode DISABLED, exploited None, confidence 50, severity 20, detector_id 63681, signature_severity Informational; reference:url,www.lastline.com; classtype:trojan-activity; sid:1063681; rev:6499; priority:5; flowbits:set,CS.LL.verifier_tcp_successful; flowbits:set,CS.LL.verifier_tcp_failed; flowbits:set,CS.LL.verifier_tcp_blocked;)

- NSX IDS/IPS startet automatisch den Validierungsvorgang für die neu hinzugefügten Signaturen. Der Signatur-Validator bewertet die Gültigkeit der Regel und klassifiziert sie als Gültig, Ungültig oder Warnung. Als Warnung klassifizierte Signaturen werden standardmäßig vom Validierungsvorgang ausgeschlossen. Sie müssen sie explizit auswählen, wenn sie an Transportknoten übertragen werden sollen. Als Ungültig klassifizierte Signaturen werden veröffentlicht, werden aber nur auf NSX Manager gespeichert und nicht an Transportknoten übertragen. Sie müssen jedoch alle Probleme mit als „Ungültig“ klassifizierten Signaturen beheben und diese erneut prüfen, bevor sie veröffentlicht werden können.

- Klicken Sie auf Veröffentlichen.

- Stellen Sie sicher, dass die veröffentlichten Signaturen auf Transportknoten angezeigt werden können.

- Wählen Sie auf der Seite IDS/IPS und Malware Prevention die Option Profile aus. Sie können entweder ein neues benutzerdefiniertes Profil hinzufügen oder ein vorhandenes Profil bearbeiten, um benutzerdefinierte Signaturen einzubeziehen. Stellen Sie beim Hinzufügen oder Bearbeiten eines Profils sicher, dass Sie den benutzerdefinierten Signaturen Schweregrade zuweisen.

- Stellen Sie sicher, dass Regeln mit dem benutzerdefinierten Signaturprofil angewendet werden.

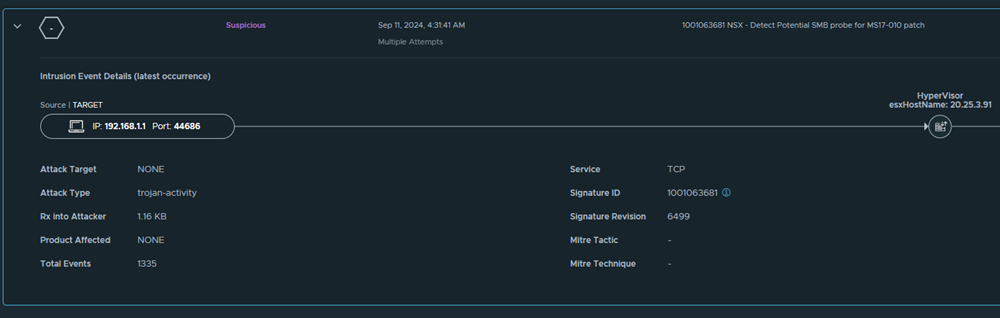

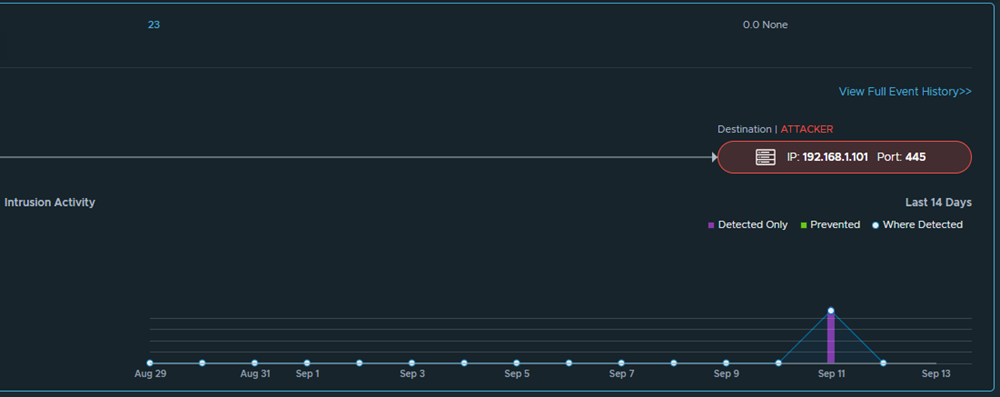

- Wenn böswilliger Datenverkehr versucht, Schwachstellen in nicht gegen MS17-010 gepatchten Systemen zu erkennen, generiert das IDS eine Warnung hinsichtlich verdächtiger Aktivitäten.

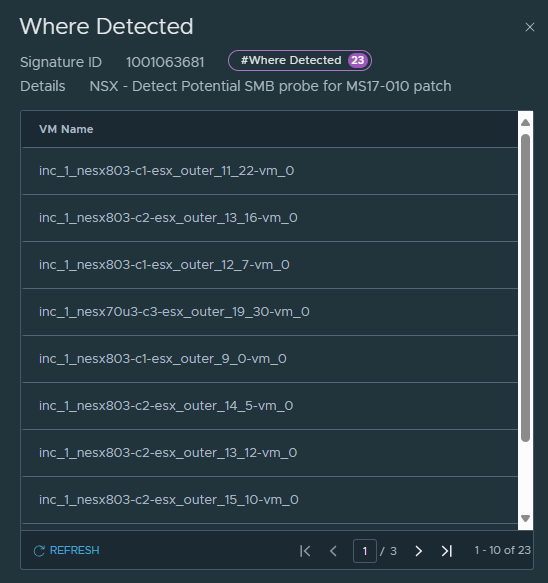

- Im Feld „Wo erkannt“ werden die VMs aufgelistet, bei denen versucht wurde, nicht gepatchte Systeme auszunutzen.

- Patchen Sie diese VMs, um Schwachstellen in Systemen zu vermeiden, die nicht gegen MS17-010 gepatcht wurden.