Konfigurieren Sie Ost-West- und Nord-Süd-Firewallrichtlinien unter vordefinierten Kategorien für Ihre Umgebung.

Verteilte Firewall (Ost-West) und Gateway-Firewall (Nord-Süd) bieten mehrere Sätze konfigurierbarer Regeln, die in Kategorien unterteilt sind. Sie können eine Ausschlussliste mit logischen Switches, logischen Ports oder Gruppen konfigurieren, die von der Firewallerzwingung ausgeschlossen werden sollen.

NSX Firewall vereinfacht die Richtliniendefinition durch vordefinierte Kategorien, die bei der Organisation von Regeln hilfreich sind.

- Gateway-Firewall-Richtlinienkategorien: Notfall, System, Vorab-Regeln, lokales Gateway, Automatische Dienste, Standard. Weitere Informationen finden Sie unter Gateway-Firewall

- Richtlinienkategorien für verteilte Firewalls: Ethernet, Notfall, Infrastruktur, Umgebung, Anwendung, Standard. Weitere Informationen finden Sie unter Verteilte Firewall.

Die Kategorien sind von links nach rechts sortiert, die Regeln sind von oben nach unten sortiert. Pakete werden mit den Regeln abgeglichen, wobei die Reihenfolge innerhalb jeder Kategorie von oben nach unten verläuft. Jedes Paket wird anhand der obersten Regel überprüft, beginnend mit der Regeltabelle der Kategorie ganz links, bevor zu den nächsten Regeln in der Tabelle nach unten übergegangen wird. Wenn keine Übereinstimmung gefunden wird, wird dieselbe Prüfung anhand der Regeln in der nächsten Kategorie durchgeführt. Die erste Regel, die den Datenverkehrsparametern entspricht, wird erzwungen. Wenn die Regelaktion „Zulassen“, „Verwerfen“ oder „Ablehnen“ lautet, können keine nachfolgenden Regeln erzwungen werden, da die Suche für dieses Paket dann beendet wird. Die Regeln in der Kategorie „Umgebung“ verfügen über eine zusätzliche Aktion: „Wechseln zur Anwendung“. Jedes Paket, das einer derartigen Regel entspricht, wird auch mit der Regeltabelle abgeglichen und anhand der übereinstimmenden Regel der Anwendungskategorie in der Reihenfolge von oben nach unten überprüft. Aufgrund dieses Verhaltens ist es empfehlenswert, immer die detailliertesten Richtlinien an den Anfang der Regeltabelle zu stellen. Damit wird sichergestellt, dass diese vor den allgemeineren Regeln durchgesetzt werden.

Die standardmäßige NSX Firewallregel, die allen Paketen entspricht, die nicht von einer feineren Grain-Regel erfasst werden, wird mit einer zulassenden Aktion konfiguriert. Es wird empfohlen, spezifischere Positivlistenregeln zu konfigurieren, um Datenverkehrsflüsse zuzulassen, die von Anwendungen benötigt werden, und anschließend die Standardregel zu „Verwerfen“ oder „Ablehnen“ zu ändern, um eine sicherere Sicherheitsposition zu schaffen. Ob eine horizontale oder eine vertikale Firewall bei einem Fehler ein Fail-Close oder Fail-Open ausführt, hängt von der letzten Regel in der Firewall ab.

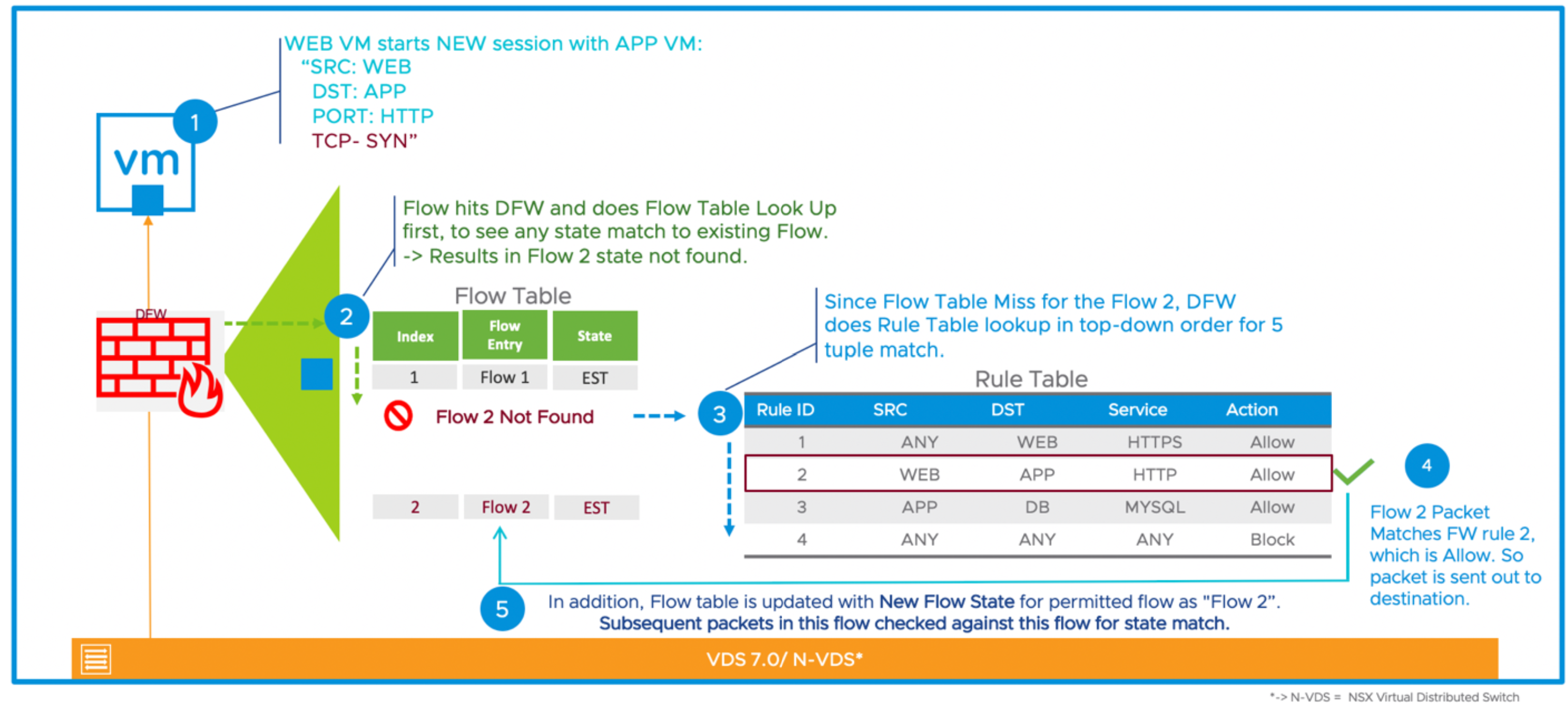

- Die Suche wird in der Tabelle der Verbindungsermittlung durchgeführt, um zu bestimmen, ob für den Flow bereits ein Eintrag vorhanden ist.

- Da Flow 2 in der Tabelle der Verbindungsermittlung nicht enthalten ist, wird eine Suche in der Regeltabelle durchgeführt, um festzustellen, welche Regel auf Flow 2 angewendet werden kann. Die erste Regel, die dem Flow entspricht, wird erzwungen.

- Regel 2 stimmt mit Flow 2 überein. Die Aktion ist auf „Zulassen“ festgelegt.

- Da für Flow 2 die Aktion „Zulassen“ festgelegt ist, wird in der Tabelle der Verbindungsermittlung ein neuer Eintrag erstellt. Das Paket wird dann außerhalb der verteilten Firewall übertragen.