Die NSX-Mehrmandantenfähigkeit unterstützt die gemeinsame Nutzung bestimmter Ressourcen (Objekte) in bestimmten Projekten oder mit NSX-VPCs innerhalb der Projekte.

Übersicht über die Ressourcenfreigabe

Ein Enterprise-Administrator möchte möglicherweise Ressourcen (Objekte) für Projekte freigeben, damit diese für die Nutzung in diesen Projekten verfügbar sind. Durch die gemeinsame Nutzung von Ressourcen entfällt die Notwendigkeit, die Objekte in den Projekten, in denen sie benötigt werden, erneut zu erstellen. Das verringert den Aufwand.

Die Ressourcenfreigabe erfolgt durch das Erstellen von Ressourcenfreigaben. Jede Ressourcenfreigabe wird durch einen eindeutigen Namen identifiziert. In einer Ressourcenfreigabe können Sie die Mitglieder (Objekte) hinzufügen, die Sie freigeben möchten, und dann eines oder mehrere Projekte auswählen, für die die Freigabe gilt.

Projektbenutzer können die freigegebenen Ressourcen in ihren Projekten verwenden, um Gruppen, Firewallregeln usw. zu konfigurieren, die ihre Netzwerk- und Sicherheitsanforderungen erfüllen.

Ressourcen können aus dem Standardspeicher oder aus der Projektansicht oder beidem freigegeben werden. Im Standardspeicher können Sie Ressourcen für Projekte oder NSX-VPCs freigeben. In der Projektansicht können Sie Ressourcen für NSX-VPCs innerhalb desselben Projekts freigeben.

Die gemeinsame Nutzung von Ressourcen aus einem Projekt zu anderen Projekten wird derzeit nicht unterstützt.

Wenn Sie eine Ressource freigeben, indem Sie eine Ressourcenfreigabe erstellen, werden die untergeordneten Mitglieder der freigegebenen Ressource nicht für das Zielprojekt freigegeben. Ein Enterprise- oder Projektadministrator kann jedoch steuern, ob die untergeordneten Mitglieder der gemeinsam genutzten Ressourcen für das Projekt und die VPC-Benutzer sichtbar sind. Standardmäßig sind die untergeordneten Mitglieder der gemeinsam genutzten Ressourcen im Projekt und in NSX-VPCs sichtbar. Bei Bedarf kann der Administrator die Sichtbarkeit der untergeordneten Mitglieder deaktivieren.

- Gruppen

- Segmente

Freigegebene Objekte sind in den zugehörigen Projekten oder NSX-VPCs im schreibgeschützten Modus verfügbar. Freigegebene Ressourcen können demnach nicht von den Benutzern in diesen Projekten geändert werden. Wenn Ressourcen für ein Projekt freigegeben werden, erhalten die NSX-VPCs in diesem Projekt nicht automatisch Zugriff auf die freigegebenen Ressourcen. Bei Bedarf können Sie Ressourcen für alle NSX-VPCs oder bestimmte NSX-VPCs innerhalb eines Projekts freigeben.

- Gruppen

- Dienste

- Kontextprofile

- Segmente

- DHCP-Profile

- DAD-Profile

- ND-Profile

- DNS-Zonen

- IDS-Profile

- IKE-Profile

- IPSec-Profile

- DPD-Profile

- Dienstzertifikate

- CRLs

Ein Teil der NSX-Funktionen wird derzeit für die Nutzung in NSX-VPCs unterstützt. Wenn Sie Ressourcen aus dem Standardbereich für NSX-VPCs freigeben, die Ressourcen jedoch nicht für die Nutzung in den VPCs unterstützt werden, werden diese Ressourcen an die NSX-VPCs weitergegeben. VPC-Benutzer können diese freigegebenen Ressourcen jedoch nicht verbrauchen.

Angenommen, ein Enterprise-Administrator hat ein Overlay-Segment aus dem Standardbereich für ein Projekt und alle NSX-VPCs innerhalb dieses Projekts freigegeben. Das System gibt das Overlay-Segment an das Projekt und alle zugehörigen NSX-VPCs weiter. Das Segment kann jedoch nur im Projekt, aber nicht in den NSX-VPCs genutzt werden, da das Overlay-Segment in NSX-VPCs nicht unterstützt wird.

- Enterprise-Administrator

- Netzwerkadmin

- Sicherheitsadministrator

- Projektadministrator

- Netzwerkadmin

- Sicherheitsadministrator

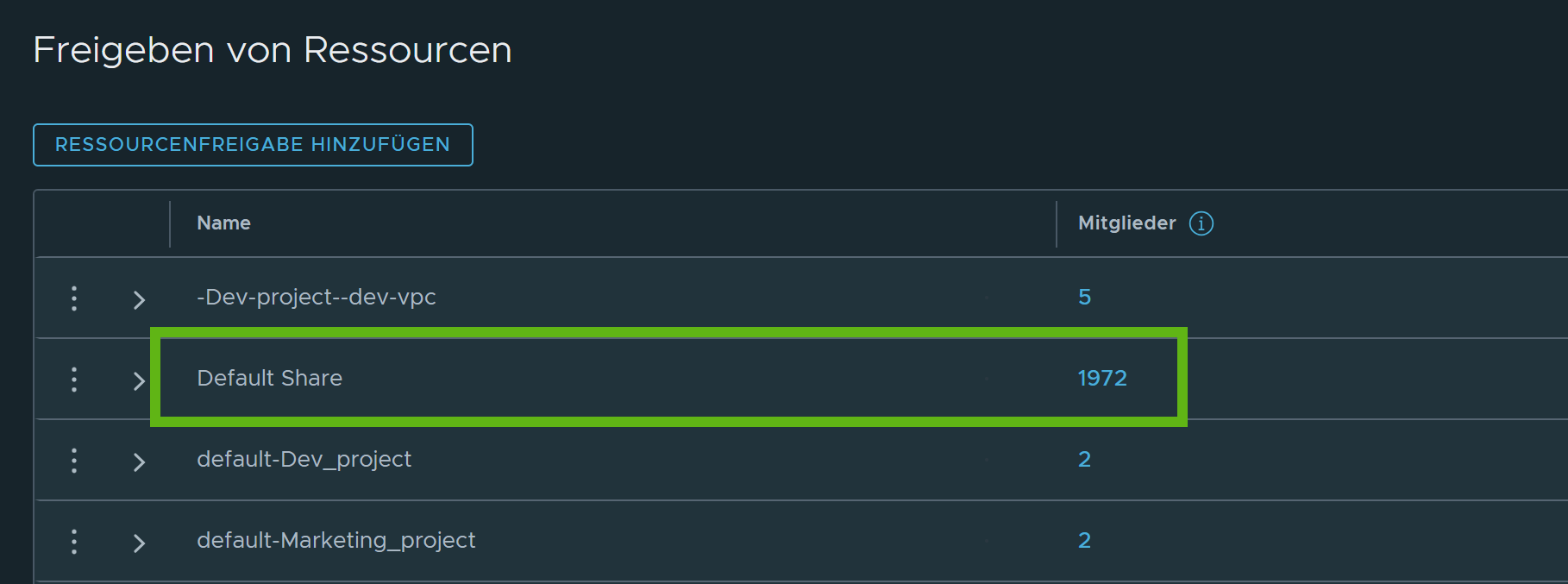

Übersicht über Die Standardfreigaben des Projekts

Wenn Sie ein neues Projekt hinzufügen, sind in diesem Projekt keine vom Benutzer erstellten Ressourcen vorhanden. Ein neues Projekt hat nur Zugriff auf die systemdefinierten NSX-Ressourcen, die standardmäßig über die Standardfreigabe freigegeben wurden. Das bedeutet, dass bei der Bereitstellung von NSX automatisch die Standardfreigabe im Standardbereich erstellt wird. Die Ressourcen in der Standardfreigabe sind für alle Projekte und NSX-VPCs im System verfügbar. Sie können die Standardfreigabe nicht auf der Benutzeroberfläche bearbeiten.

Die Standardfreigabe wird vom System für die interne Verwendung erstellt. Bei den Mitgliedern dieser Freigabe handelt es sich um systemdefinierte Ressourcen wie Dienste, BFD-Profile, App-IDs und vieles mehr.

- Stellen Sie sicher, dass Sie im Dropdown-Menü Projekt die Ansicht Standard ausgewählt haben.

- Navigieren Sie zu .

- Klicken Sie auf das Kontrollkästchen Standardfreigaben von Projekten unten auf der Seite Ressourcenfreigabe.

- Klicken Sie neben Standardfreigabe auf die Anzahl in der Spalte Mitglieder.

Beispiel:

Beachten Sie, dass das System zusätzlich zur Standardfreigabe, die allen Projekten und NSX-VPCs zur Verfügung steht, automatisch eine Standardfreigabe für jedes Projekt erstellt. Diese projektspezifische Standardfreigabe wird für die interne Verwendung des Systems erstellt. Die Benennungskonvention der projektspezifischen Standardfreigabe lautet:

default-Project-name- Tier-0-Gateways (sofern während der Projekterstellung festgelegt)

- Edge-Cluster (sofern während der Projekterstellung festgelegt)

- Site (wenn der Edge-Cluster während der Projekterstellung festgelegt wird)

- Enforcement Point der Site (sofern der Edge-Cluster während der Projekterstellung festgelegt wird)

- Externe IPv4-Adressblöcke, die dem Projekt zugewiesen sind

- Standard-Overlay-Transportzone des Systems

Tier-0-/VRF-Gateways und Edge-Cluster werden im Standardbereich verwaltet und können im Projekt nicht bearbeitet werden.

Wenn NSX-VPCs im Projekt hinzugefügt werden, erstellt das System automatisch eine Standardfreigabe für jede NSX-VPC im Projekt. Diese Standardfreigabe enthält die privaten IPv4-Adressblöcke, die der NSX-VPC zugeteilt sind. Diese VPC-Standardfreigabe wird für die interne Verwendung des Systems erstellt.

Die Benennungskonvention der VPC-Standardfreigabe im Projekt lautet:

_Project-name-VPC-name- Wechseln Sie zu der Projektansicht, in der die NSX VPC hinzugefügt wird.

- Navigieren Sie zu .

- Klicken Sie auf das Kontrollkästchen Standardfreigaben von Projekten unten auf der Seite Ressourcenfreigabe.

Beispiel:

Anwendungsbeispiel für die gemeinsame Nutzung von Segmenten mit Projekten

Wenn ein Segment mit einem Projekt gemeinsam genutzt wird, werden die untergeordneten Objekte des Segments, wie z. B. Segmentports, nur dann im Projekt angezeigt, wenn ein Enterprise-Administrator die Sichtbarkeit von untergeordneten Mitgliedern in der Ressourcenfreigabe aktiviert hat. Andernfalls erhält das Projekt keinen Einblick in die Segmentports. Gateway-Schnittstellen des gemeinsam genutzten Segments werden in der Projektansicht nie angezeigt.

Beachten Sie, dass die Freigabe eines Segments die mit dem Segment verbundenen VMs nicht freigibt. Ebenso wenig ist es den Projektbenutzern gestattet, Richtlinien für verteilte Firewalls (DFW) auf den VMs zu konfigurieren. Durch die Freigabe eines Segments kann dieses im Projekt sichtbar gemacht und mit der Dienstschnittstelle eines Tier-1-Gateways in diesem Projekt verbunden werden.

Projektbenutzer können die Sicherheitsrichtlinie für die verteilte Firewall des Projekts nicht auf dieses gemeinsam genutzte Segment erweitern. Sie können jedoch Sicherheitsrichtlinien für die Gateway-Firewall auf die Dienstschnittstelle des Tier-1-Gateways des Projekts anwenden, mit dem das gemeinsam genutzte Segment verbunden ist.

- Angenommen, im Standardspeicher befindet sich ein Segment mit dem Namen „Operations-Segment“. Bei diesem Segment kann es sich um ein Overlay-Segment oder ein VLAN-Segment handeln.

- Der Enterprise-Administrator fügt dieses Segment einer Ressourcenfreigabe hinzu und gibt es für Projekt-1 frei.

- Wechseln Sie in NSX Manager zu Projekt-1 und verbinden Sie das gemeinsam genutzte Segment mit der Dienstschnittstelle des Tier-1-Gateways des Projekts.

- Erstellen Sie in der Ansicht von Projekt-1 eine Gateway-Firewallrichtlinie und wenden Sie sie auf die Dienstschnittstelle des Tier-1-Gateways an.

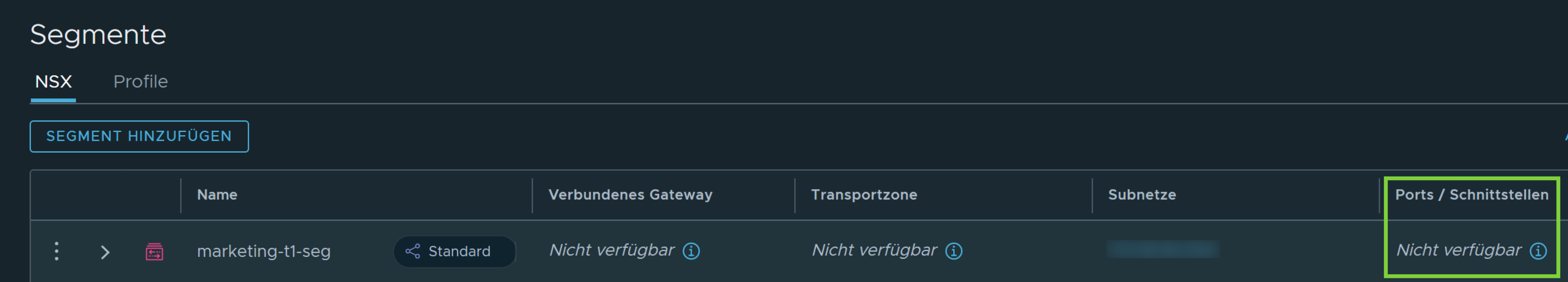

Im folgenden Beispiel erfahren Sie mehr über die Informationen, die in der Spalte Ports/Schnittstellen des freigegebenen Segments in der Projektansicht angezeigt werden, wenn die Sichtbarkeit von untergeordneten Mitgliedern für das freigegebene Segment entweder ein- oder ausgeschaltet ist.

- Im Standardbereich befinden sich ein isoliertes Segment namens „Operations-Segment“ und ein Tier-0-Gateway namens „T-0-Operations“. Sie haben in diesem Segment keine Ports hinzugefügt.

- Fügen Sie auf diesem Tier-0-Gateway eine Dienstschnittstelle hinzu und verbinden Sie diese Schnittstelle mit dem "Operations-Segment".

- Der Enterprise-Administrator fügt dieses Segment einer Ressourcenfreigabe hinzu und gibt es für Projekt-1 frei. Nehmen wir in der Ressourcenfreigabe an, dass die Umschaltoption Anzeige der Mitgliederhierarchie zulassen deaktiviert ist.

- Jetzt wechseln Sie in NSX Manager zu Projekt-1, navigieren zur Seite Segmente und klicken unten auf der Seite auf das Kontrollkästchen Freigegebene Objekte.

- Achten Sie auf die Eigenschaften des freigegebenen Operations-Segments. In der Spalte Ports/Schnittstellen wird der Wert Nicht anwendbar angezeigt. Mit anderen Worten: Untergeordnete Mitglieder des gemeinsam genutzten Segments (d. h. Segmentports und Dienstschnittstellen) werden in Projekt-1 nicht angezeigt.

- Gehen wir nun davon aus, dass der Enterprise-Administrator die Umschaltoption Anzeige der Mitgliederhierarchie zulassen in der Ressourcenfreigabe aktiviert hat.

Wenn Sie in diesem Fall zur Ansicht von Projekt-1 und zur Seite Segmente wechseln, wird die Dienstschnittstelle immer noch nicht für Projekt-1 angezeigt. In der Spalte Ports/Schnittstellen des gemeinsam genutzten Segments wird jedoch jetzt der Wert 0 angezeigt. Dieser Wert bezeichnet nur die Anzahl der Ports im gemeinsam genutzten Segment. In diesem Beispiel ist die Anzahl null, da das gemeinsam genutzte Segment keine Ports enthält. Die Gateway-Schnittstellen im gemeinsam genutzten Segment werden nie in der Projektansicht angezeigt.

Anwendungsbeispiel für die Gemeinsame Nutzung von Gruppen, Diensten, Kontextprofilen mit Projekten

In der Regel möchten Projektbenutzer NSX-Objekte wie Gruppen, Dienste und Kontextprofile nutzen, die im Standardspeicher des Systems vorhanden sind, um Firewallregeln unter ihren Projekten zu erstellen. Durch Ressourcenfreigabe ist es nicht notwendig, dass Projektbenutzer diese Objekte neu erstellen. Die freigegebenen Objekte sind für Projekte im schreibgeschützten Modus verfügbar. Sie können nicht innerhalb von Projekten bearbeitet werden.