Als VI-Administrator, der in der vSphere-Umgebung arbeitet, können Sie NSX für virtuelle Netzwerke konfigurieren. Der Workflow umfasst die Konfiguration von logischen Segmenten, um die Konnektivität zwischen Hosts auch in verschiedenen Subnetzen herzustellen, die Konfiguration von NSX Edge-Knoten, Tier-0-Gateways, Tier-1-Gateways und Segmenten. Schließlich können mit diesen Segmenten verbundene Arbeitslast-VMs vertikalen und horizontalen Datenverkehr übertragen.

Voraussetzungen

- Achten Sie darauf, dass ESXi-Hosts mit VMware vCenter Version v7.0.3 oder höher kompatibel sind.

- Achten Sie darauf, dass die VMware vCenter-Version v7.0.3 oder höher lautet.

- Konfigurieren eines vSphere Distributed Switches (VDS) auf Hosts. Nur VDS 6.6 oder höher wird unterstützt.

- Bearbeiten Sie VMware vCenter auf einem vSphere Lifecycle Manager-fähigen Cluster über die NSX Manager-Benutzeroberfläche wie folgt:

- Erstellen Sie ein Dienstkonto und aktivieren Sie die Vertrauensstellung zwischen NSX und VMware vCenter. Siehe Hinzufügen eines Compute Manager.

Prozedur

- Melden Sie sich in einem Browser mit Administratorrechten unter https://<vcenter-server-ip-address> bei einem VMware vCenter an.

- Wählen Sie in der vSphere Client-Benutzeroberfläche das Menü vSphere Client aus und klicken Sie auf NSX.

- Klicken Sie auf dem Bildschirm Willkommen bei NSX auf der Karte Virtuelle Netzwerke auf Erste Schritte.

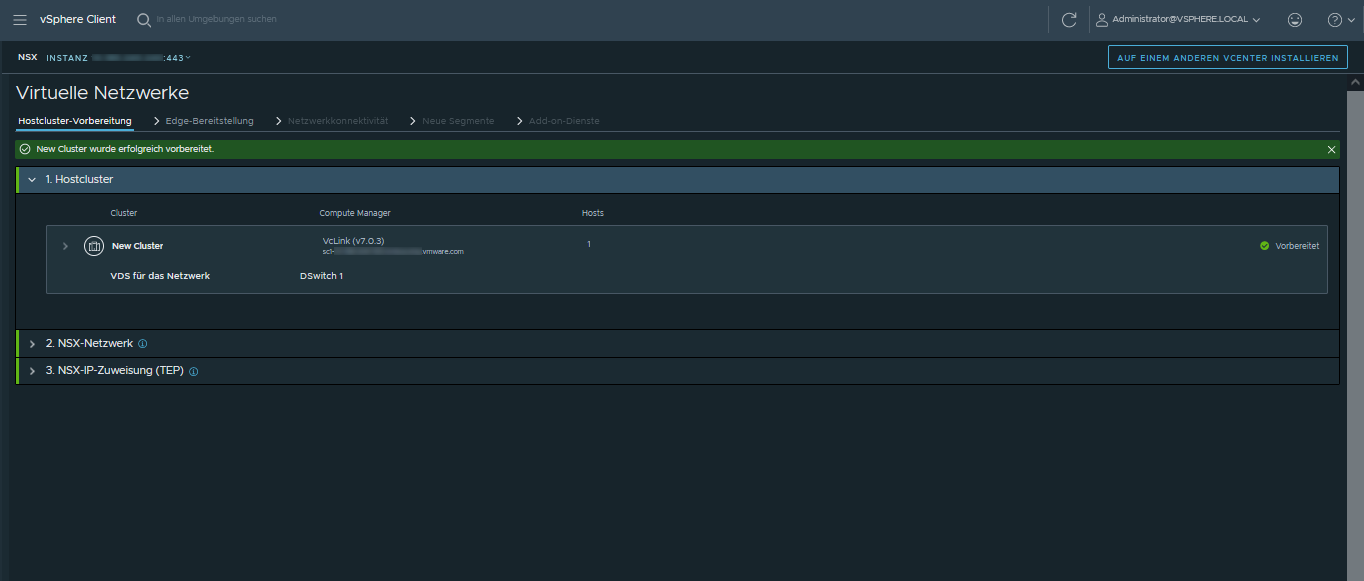

- Führen Sie auf der Registerkarte Hostcluster-Vorbereitung die folgenden Aufgaben aus:

- Erweitern Sie den Abschnitt Hostcluster, wählen Sie die Cluster aus, die Sie für virtuelle Netzwerke vorbereiten möchten, und klicken Sie auf Weiter.

Hinweis: Cluster mit einem inkompatiblen ESXi-Host sind für die Hostvorbereitung nicht zulässig.

- Erweitern Sie den Abschnitt Transport-VLAN, geben Sie eine VLAN-ID ein, die den Overlay-Datenverkehr kennzeichnet, und klicken Sie auf Weiter.

- Erweitern Sie den Abschnitt NSX-IP-Zuweisung (TEP) und geben Sie die IP-Details ein:

Feld Beschreibung IP-Zuweisung Wählen Sie als Modus für die IP-Zuweisung entweder „statisch“ oder „DHCP“ aus. Wenn Sie „IP-Pool“ auswählen, geben Sie einen Namen für den Pool, den IP-Bereich, das Subnetz sowie das Präfix (Subnetz/Präfix) und das Standard-Gateway ein.

- Klicken Sie auf Cluster vorbereiten, um die Installation von NSX zu starten.

Die Clustervorbereitung beginnt. Sie können den Installationsfortschritt auf jedem Host anzeigen.

Alternativ können Sie den Fortschritt auch über die NSX Manager-Benutzeroberfläche überprüfen. NSX erstellt ein neues Transportknotenprofil mithilfe der Konfiguration, die Sie im Abschnitt „Installation“ definiert haben. Der Switch ist auf VDS festgelegt. Das Transportknotenprofil wird auf den Cluster angewendet, um Hosts des Clusters als Transportknoten vorzubereiten.

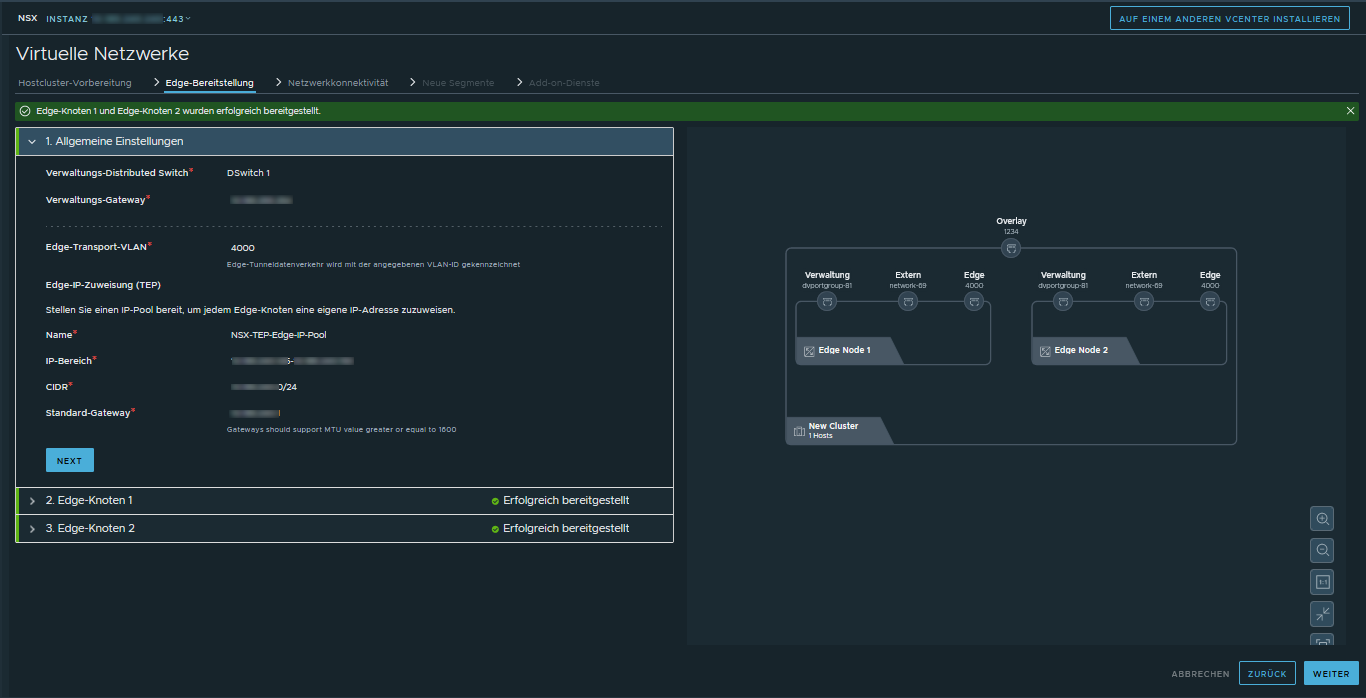

- Erweitern Sie auf der Registerkarte Edge-Bereitstellung den Eintrag Verwaltungsnetzwerk für Edge-Konnektivität und geben Sie die folgenden Details ein:

Feld Beschreibung Verwaltungs-VDS Wählen Sie einen vSphere Distributed Switch für den Verwaltungsdatenverkehr auf NSX Edge-Knoten aus. Verwaltungsnetzwerk Wählen Sie ein Netzwerk für den Verwaltungsdatenverkehr von NSX Edge-Knoten aus. Verwaltungs-Gateway Wählen Sie das Gateway aus, um den Verwaltungsdatenverkehr weiterzuleiten. Geben Sie eine statische IP-Adresse ein. - Klicken Sie auf Weiter.

- Erweitern Sie auf der Registerkarte Edge-Bereitstellung den Eintrag Edge-Knoten 1 und geben Sie die folgenden Details ein:

Feld Beschreibung Name Geben Sie einen Namen für den Edge-Knoten ein. FQDN Geben Sie einen vollqualifizierten Domänennamen ein, der in die IP-Adresse des NSX Edge-Knotens aufgelöst wird. Verwaltungs-IP-Adresse Geben Sie eine IP-Adresse für den Verwaltungsdatenverkehr des NSX Edge-Knotens ein. Externe Netzwerkkonnektivität Wählen Sie eine verteilte Portgruppe aus, die als Datenpfadschnittstelle verwendet werden soll. Diese verteilte Portgruppe verwaltet den eingehenden und ausgehenden Datenverkehr von Arbeitslast-VMs, die vom NSX Edge-Knoten verarbeitet werden. Hinweis: Obwohl drei Datenpfadschnittstellen auf einem NSX Edge-Knoten vorhanden sind, verwendet dieser Workflow nur eine Schnittstelle für eine verteilte Portgruppe.Edge-Knoteneinstellungen Wählen Sie Gleiche Einstellungen für alle Edges anwenden aus, wenn Sie die Einstellungen auf allen NSX Edge-Knoten replizieren möchten. Kennwort Geben Sie ein Kennwort ein, das der erforderlichen Kennwortkomplexität entspricht. Bestätigen Sie dasselbe Kennwort im nächsten Feld. VM-Größe Wählen Sie einen Formfaktor aus, um den Edge-Knoten bereitzustellen. Speicherort Wählen Sie den Datenspeicher als Speicherort für Installations- und Konfigurationsdateien sowie die vom Edge-Knoten generierten Daten aus. - Stellen Sie auf der Registerkarte Edge-Bereitstellung sicher, dass die Visualisierung mit dem Verwaltungsnetzwerk, dem externen Netzwerk und anderen Details im Zusammenhang mit dem NSX Edge-Knoten aktualisiert wurde.

- Geben Sie Details für Edge-Knoten 2 ein.

- Klicken Sie auf Edge bereitstellen.

- Klicken Sie im Bestätigungsfenster auf Bereitstellen.

- Beobachten Sie die Topologie, die anhand der auf der Registerkarte Edge-Bereitstellung eingegebenen Konfigurationsdetails erstellt wurde. Nachdem NSX Edge-Knoten realisiert wurden, wird die gepunktete Linie zu einer durchgezogenen Linie. Diese zeigt an, dass der NSX Edge-Knoten realisiert wurde.

- Klicken Sie auf Weiter, um die Netzwerkkonnektivität zu konfigurieren.

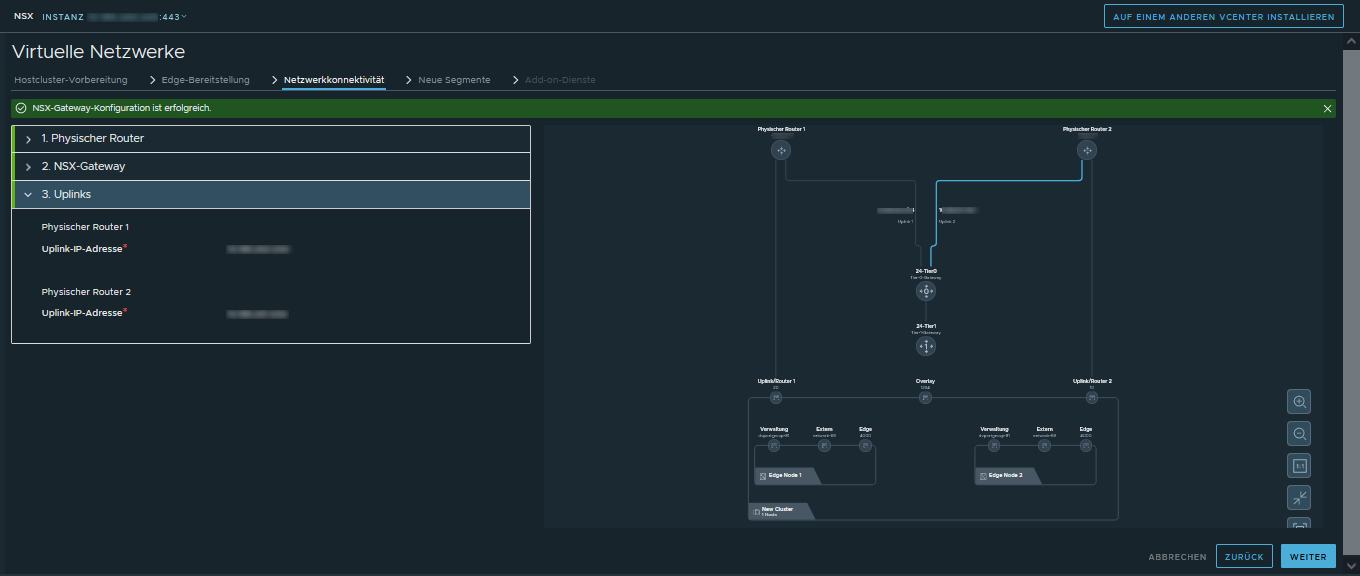

- Erweitern Sie auf der Registerkarte Netzwerkkonnektivität den Eintrag Physischer Router und geben Sie die folgenden Details ein:

Feld Beschreibung Möchten Sie jetzt ein Peering mit dem physischen Router durchführen? Nach der Bereitstellung des NSX Edge-Knotens kann dieser eine Peer-Verbindung mit einem physischen Router herstellen. - Wählen Sie Ja aus, wenn Sie das Border Gateway Protocol (BGP) oder statisches Routing für Ihren physischen Router einrichten möchten.

- Lokale BGP-AS: Geben Sie die Nummer des lokalen autonomen Systems für die Verwendung in BGP ein.

- Wählen Sie Nein aus, wenn Sie kein BGP oder statisches Routing für Ihren Router einrichten möchten. Sie müssen jedoch NAT einrichten, um eine Verbindung mit Arbeitslasten zu externen Netzwerken herzustellen.

- Geben Sie im Feld IP-Adresse für physisches Routing eine statische IP-Adresse ein.

Für wie viele physische Router möchten Sie ein Peering ausführen? Geben Sie basierend auf Ihrer Auswahl die folgenden Details für einen oder zwei physische Router ein: Wenn Sie anderen Routern die Peer-Verbindung mit Ihrem Router ermöglichen möchten, geben Sie die folgenden Details ein:

Geben Sie für jeden Peer-Router die folgenden Details ein:

- Lokale BGP-AS: Geben Sie die Nummer des lokalen autonomen Systems für die Verwendung durch den BGP-Nachbarn ein.

- BGP-Nachbarn:

- IP-Adresse: Geben Sie die IP-Adresse des physischen Routers ein, der als BGP-Nachbar fungiert.

- Remote-AS: Die von BGP-Nachbarn verwendete Nummer des autonomen Remote-Systems.

- Wählen Sie Ja aus, wenn Sie das Border Gateway Protocol (BGP) oder statisches Routing für Ihren physischen Router einrichten möchten.

- Klicken Sie auf Weiter.

- Erweitern Sie auf der Registerkarte Netzwerkkonnektivität den Eintrag NSX-Gateway und geben Sie die folgenden Details ein:

Feld Beschreibung Gateway-Namenspräfix Geben Sie ein Präfix für das Gateway ein. Jedem für das Gateway erstellten Objekt, z. B. Tier-0- oder Tier-1-Gateway, wird dieser Wert vorangestellt. Sie können nach Objekten mit einem bestimmten Präfix suchen, um eine Liste von Objekten zu erhalten, die sich auf ein bestimmtes Gateway beziehen. Uplink-VLAN für Router 1 Geben Sie die VLAN-ID ein, um den VLAN-Datenverkehr zu kennzeichnen, der vom NSX Edge-Knoten zum physischen Router 1 geleitet wird. Uplink-VLAN für Router 2 Geben Sie die VLAN-ID ein, um den VLAN-Datenverkehr zu kennzeichnen, der vom NSX Edge-Knoten zum physischen Router 2 geleitet wird. - Klicken Sie auf Weiter.

- Erweitern Sie auf der Registerkarte Netzwerkkonnektivität den Eintrag Uplinks und geben Sie die folgenden Details ein:

Feld Beschreibung IP-Adresse für Uplink 1 Geben Sie die IP-Adresse für den Uplink vom NSX-Gateway oder Tier-0-Gateway zum physischen Router 1 ein. IP-Adresse für Uplink 2 Geben Sie die IP-Adresse für den Uplink vom NSX-Gateway oder Tier-0-Gateway zum physischen Router 2 ein. Physischer Router 1 Geben Sie die Subnetzmaske und das Standard-Gateway für den physischen Router 1 ein. Physischer Router 2 Geben Sie die Subnetzmaske und das Standard-Gateway für den physischen Router 2 ein. - Überprüfen Sie die erstellte Visualisierung anhand der eingegebenen Netzwerkdetails.

- Klicken Sie auf Gateways erstellen.

- Klicken Sie im Bestätigungsfenster auf Gateways erstellen.

Das NSX Gateway wurde erfolgreich erstellt.

Das NSX Gateway wurde erfolgreich erstellt. - Erstellen Sie auf der Registerkarte Neue Segmente ein Segment, in dem Arbeitslast-VMs ausgeführt werden. Erstellen Sie beispielsweise ein Segment für eine Webgruppe. Geben Sie die folgenden Details ein:

Feld Beschreibung Name Geben Sie den Namen des Segments ein. Subnetz-/Präfixlänge Geben Sie das Subnetznetzwerk für das Segment ein. Standard-Gateway Geben Sie das Standard-Gateway ein, an das Segmente den Datenverkehr weiterleiten sollen. - Um zusätzliche Segmente zu erstellen, klicken Sie auf Segment hinzufügen und geben Sie die erforderlichen Details ein.

- Klicken Sie auf Segment erstellen.

- Nachdem Segmente erstellt wurden, fügen Sie sie der verteilten virtuellen NSX-Portgruppe hinzu.

- Klicken Sie auf Weiter.

- (Optional) Geben Sie auf der Registerkarte Add-On-Dienste Details zur Netzwerkadressübersetzung (Network Address Translation, NAT) ein. Geben Sie im Fenster Nur NAT die folgenden Details ein:

Feld Beschreibung Name Geben Sie einen Namen für den NAT-Dienst ein. Quelle Wählen Sie ein Segment aus, sodass die IP-Adressen der mit diesem Segment verbundenen lokalen Hosts übersetzt und geschützt werden und eine einzelne übersetzte IP-Adresse einem externen Netzwerk präsentiert wird. Übersetzt Die IP-Adresse, die für das externe Netzwerk bereitgestellt wird. Dadurch werden lokale Hosts davor geschützt, ihre IP-Adressen für ein externes Netzwerk zugänglich zu machen. - Klicken Sie auf Weiter.

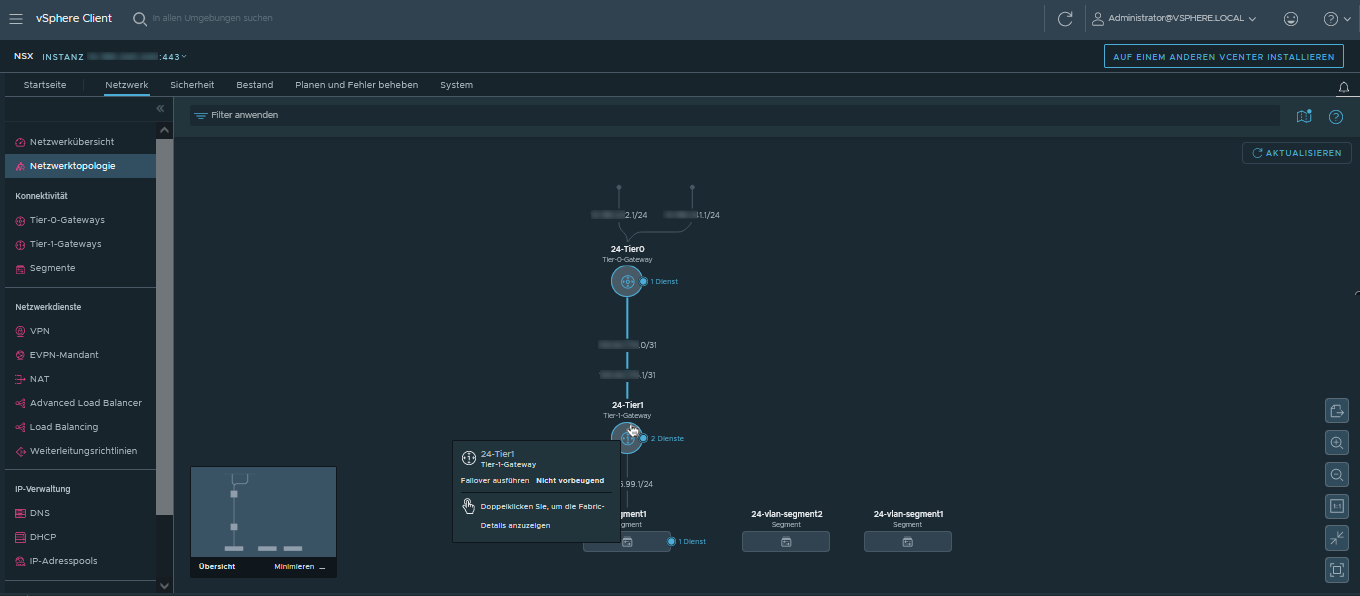

- Zeigen Sie die in NSX erstellte Topologie an.

Ergebnisse

NSX ist für virtuelle Netzwerke konfiguriert.

Beispiel:

Nächste Maßnahme

- Melden Sie sich über einen Browser unter https://<NSX Manager-IP-Address>/ bei NSX Manager an.

- Überprüfen Sie nach der Anmeldung bei NSX Manager, ob die Netzwerkkonfiguration in NSX korrekt erstellt wurde.