Wenn Ihre NSX-V-Umgebung über eine Topologie verfügt, die mit einer der im Folgenden beschriebenen Topologien identisch ist, können Sie sie end-to-end migrieren, indem Sie die Option „Feste Topologie“ auswählen.

Die Unterstützung für die Firewall ist unabhängig von der Topologie. Jede unten aufgeführte Topologie unterstützt Folgendes:

- NSX Manager

- Verteilte Firewall

- Service Composer

- Objekte werden gruppiert

Nicht unterstützte Funktionen

In allen Topologien werden die folgenden Funktionen nicht unterstützt:

- IP-Multicast.

- IPv6.

- SSL VPN

Detaillierte Informationen darüber, welche Funktionen und Konfigurationen unterstützt werden, finden Sie unter Detaillierte Funktionsunterstützung für Migration.

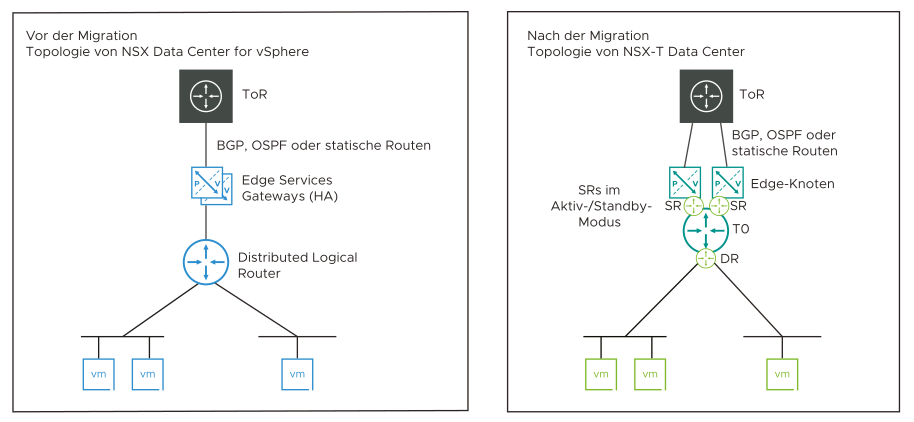

ESG mit Hochverfügbarkeit und L4-L7-Diensten (Topologie 1)

Diese Topologie enthält die folgenden Konfigurationen:

- Peering eines Distributed Logical Router (DLR) mit Edge Services Gateway (ESG).

- ECMP ist nicht konfiguriert.

- Die ESGs befinden sich in einer Hochverfügbarkeitskonfiguration.

- BGP, OSPF oder statisches Routing ist zwischen dem ESG und den Northbound-Top-of-Rack(ToR)-Routern konfiguriert. Wenn BGP konfiguriert ist, müssen alle ESGs mit denselben globalen BGP-Einstellungen konfiguriert werden.

- Auf den ESGs können L4-L7-Dienste ausgeführt werden:

- VPN, NAT, DHCP-Server, DHCP-Relay, DNS-Weiterleitung, Edge-Firewall sind unterstützte Dienste.

- Der Load Balancer wird in dieser Topologie nicht unterstützt.

Informationen zum Migrieren des DHCP-Relays:

- Obwohl das DHCP-Relay entweder auf ESG oder DLR konfiguriert werden kann, wird nur das DHCP-Relay auf DLR migriert.

- Wenn in dieser Topologie das DHCP-Relay auf dem DLR und der DHCP-Server auf dem ESG ausgeführt wird, werden sowohl das DHCP-Relay als auch der DHCP-Server auf dasselbe NSX-Gateway migriert. Sie werden nicht separat migriert.

Nach der Migration wird diese Konfiguration durch ein Tier-0-Gateway ersetzt.

- Der Dienstrouter des Tier-0-Gateways wird im Modus „Aktiv/Standby“ ausgeführt.

- Die IP-Adressen der DLR-Schnittstellen werden als Downlinks auf dem Tier-0-Gateway konfiguriert.

- Die BGP-, OSPF- oder statische Routing-Konfiguration des ESG wird in eine BGP-, OSPF- oder statische Routing-Konfiguration auf dem Tier-0-Gateway übersetzt.

Hinweis: Wenn statisches Routing verwendet wird, wird die NSX HA Virtual IP (VIP)-Adresse nicht automatisch konfiguriert. Nach der Migration müssen Sie die HA-VIP-Adresse für NSX manuell hinzufügen.

- Unterstützte Dienste werden auf das Tier-0-Gateway migriert.

Hinweis: Je nach Konfiguration müssen Sie unter Umständen neue IP-Adressen für die Uplinks des Tier-0-Gateways bereitstellen. Auf einem ESG können Sie beispielsweise dieselbe IP-Adresse für den Router-Uplink und für den VPN-Dienst verwenden. Auf einem Tier-0-Gateway müssen Sie die andere IP-Adresse für VPN und Uplinks verwenden. Weitere Informationen hierzu finden Sie unter

Konfigurationsprobleme – Beispiele.

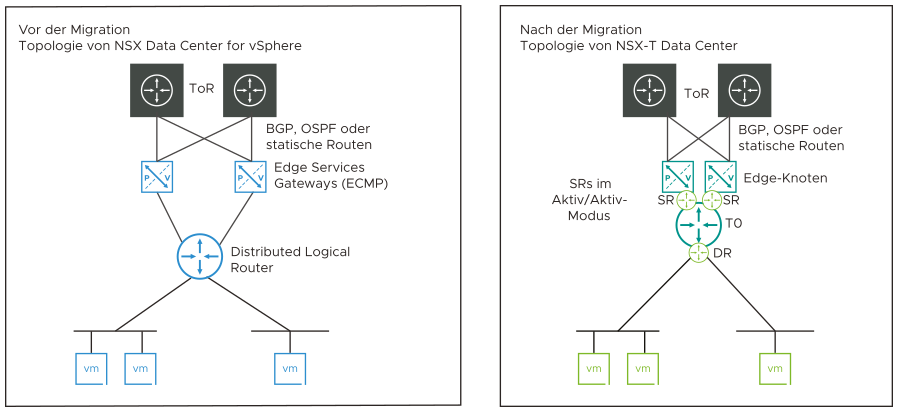

ESG ohne L4-L7-Dienste (Topologie 2)

Diese Topologie enthält die folgenden Konfigurationen:

- Der DLR ist ECMP-fähig und arbeitet mit mehreren ESGs zusammen.

- BGP, OSPF oder statisches Routing ist zwischen dem ESG und den Northbound-Top-of-Rack(ToR)-Routern konfiguriert. Wenn BGP konfiguriert ist, müssen alle ESGs mit denselben globalen BGP-Einstellungen konfiguriert werden.

- Wenn BGP zwischen DLR und ESG konfiguriert ist, müssen alle BGP-Nachbarn im DLR dieselbe Gewichtung aufweisen.

- Auf den ESGs dürfen keine L4-L7-Dienste ausgeführt werden.

Nach der Migration wird diese Konfiguration durch ein Tier-0-Gateway ersetzt.

- Der Dienstrouter des Tier-0-Gateways wird im Modus „Aktiv/Aktiv“ ausgeführt.

- Die IPs der DLR-Schnittstellen werden als Downlinks auf dem Tier-0-Gateway konfiguriert.

- Die BGP- oder OSPF-Konfiguration der ESGs wird in eine BGP- oder OSPF-Konfiguration auf dem Tier-0-Gateway übersetzt. Route Redistribution-Konfiguration wird übersetzt.

- Statische Routen von ESGs und DLRs werden in statische Routen auf dem Tier-0-Gateway übersetzt.

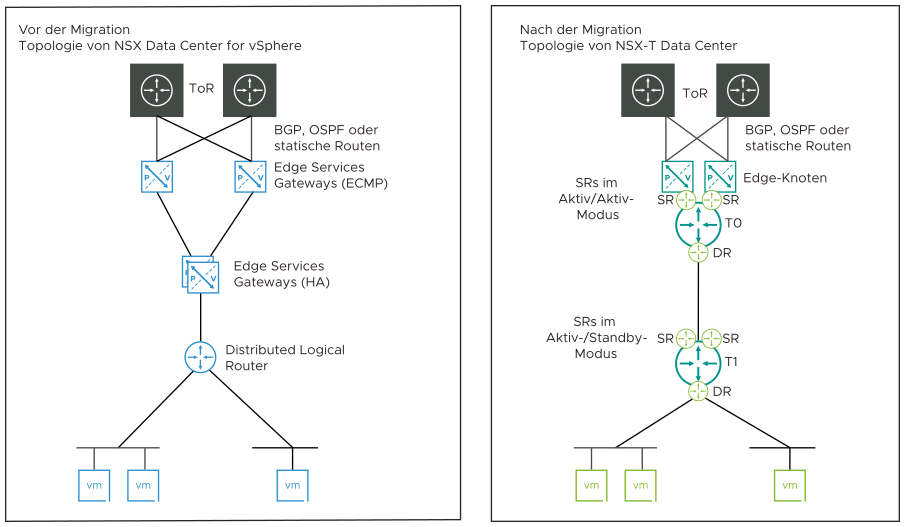

Zwei Ebenen des ESG mit L4-L7-Diensten auf dem ESG der zweiten Ebene (Topologie 3)

Die Topologie enthält die folgenden Konfigurationen:

- Zwei Ebenen der ESGs mit DLR.

- Auf den ESGs der ersten Ebene (ToR zugewandt) dürfen keine L4-L7-Dienste ausgeführt werden.

- BGP, OSPF oder statisches Routing ist zwischen den ESGs der ersten Ebene und den Northbound-Top-of-Rack(ToR)-Routern konfiguriert. Wenn BGP konfiguriert ist, müssen alle ESGs mit denselben globalen BGP-Einstellungen konfiguriert werden.

- Die ESGs der ersten Ebene sind ECMP-fähig und arbeiten mit den ESGs der zweiten Ebene zusammen.

- Die ESGs der zweiten Ebene können die L4-L7-Dienste ausführen:

- NAT, DHCP-Server, DHCP-Relay, DNS-Weiterleitung, Inline-Load Balancer und Edge-Firewall werden unterstützt.

- VPN wird nicht unterstützt.

Informationen zum Migrieren des DHCP-Relays:

- Obwohl das DHCP-Relay entweder auf ESG oder DLR konfiguriert werden kann, wird nur das DHCP-Relay auf DLR migriert.

- Wenn in dieser Topologie das DHCP-Relay auf dem DLR und der DHCP-Server auf dem ESG ausgeführt wird, werden sowohl das DHCP-Relay als auch der DHCP-Server auf dasselbe NSX-Gateway migriert. Sie werden nicht separat migriert.

Nach der Migration wird diese Konfiguration durch ein Tier-0- und ein Tier-1-Gateway ersetzt.

- Die ESGs der ersten Ebene werden durch ein Tier-0-Gateway ersetzt. Der Dienstrouter wird im Modus „aktiv/aktiv“ ausgeführt.

- Die IP-Adressen der ESG-Uplinks auf erster Ebene werden für die Uplinks des Tier-0-Gateways verwendet.

- Das Tier-0-Gateway arbeitet unter Verwendung von BGP oder OSPF mit Northbound-Routern (ToR) zusammen.

- Die ESGs der zweiten Ebene werden in ein Tier-1-Gateway übersetzt, das mit dem Tier-0-Gateway verknüpft ist.

- Die IPs der DLR-Schnittstellen werden als Downlinks auf dem Tier-1-Gateway konfiguriert.

- Alle Dienste, die auf dem ESG der zweiten Ebene ausgeführt werden, werden zum Tier-1-Gateway migriert. Die Aktiv/Passiv-Dienstrouter auf dem Tier-1-Gateway verwenden dieselben Edge-Knoten, die für das Tier-0-Gateway verwendet werden.

- Die BGP- oder OSPF-Konfiguration auf den ESGs der ersten Ebene wird in eine BGP- oder OSPF-Konfiguration auf dem Tier-0-Gateway übersetzt. Route Redistribution-Konfiguration wird übersetzt.

- Statische Routen von ESGs und DLRs werden in statische Routen auf dem Tier-0-Gateway übersetzt. Statische Routen zwischen dem DLR und den ESGs der zweiten Ebene werden nicht benötigt und daher nicht übersetzt.

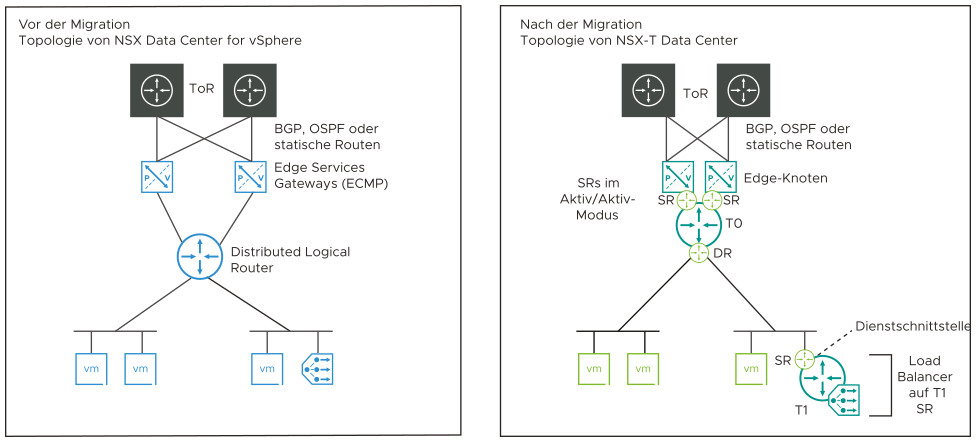

Einarmiger Load Balancer (Topologie 4)

Diese Topologie enthält die folgenden Konfigurationen:

- Der DLR ist ECMP-fähig und arbeitet mit mehreren ESGs zusammen.

- BGP, OSPF oder statisches Routing ist zwischen dem ESG und den Northbound-Top-of-Rack(ToR)-Routern konfiguriert. Wenn BGP konfiguriert ist, müssen alle ESGs mit denselben globalen BGP-Einstellungen konfiguriert werden.

- Wenn BGP zwischen DLR und ESG konfiguriert ist, müssen alle BGP-Nachbarn im DLR dieselbe Gewichtung aufweisen.

- Auf den ToR zugewandten ESGs dürfen keine L4-L7-Dienste ausgeführt werden.

- Ein ESG ist ein einarmiger Load Balancer-Dienst, der an einen logischen Switch angehängt ist, der mit einem DLR verbunden ist. Dieses ESG kann auch Edge-Firewall und DHCP ausführen.

Nach der Migration werden die Edge Services Gateways der obersten Ebene (ToR zugewandt) und der DLR durch ein Tier-0-Gateway ersetzt. Das ESG, das den Load Balancing-Dienst durchführt, wird durch ein Tier-1-Gateway ersetzt.

- Der Dienstrouter des Tier-0-Gateways wird im Modus „Aktiv/Aktiv“ ausgeführt.

- Die IPs der DLR-Schnittstellen werden als Downlinks auf dem Tier-0-Gateway konfiguriert.

- Die BGP- oder OSPF-Konfiguration der ESGs auf oberster Ebene wird in eine BGP- oder OSPF-Konfiguration auf dem Tier-0-Gateway übersetzt. Route Redistribution-Konfiguration wird übersetzt.

- Statische Routen von den ESGs und DLRs der obersten Ebene werden in statische Routen auf dem Tier-0-Gateway übersetzt.

- Die Load Balancing-Konfiguration auf dem ESG wird in einen einarmigen Load Balancer, der eine Dienstschnittstellenkonfiguration verwendet, auf dem Tier-1-Dienstrouter übersetzt.

VLAN-gestützte Mikrosegmentierung (Topologie 5)

Diese Topologie verwendet eine verteilte Firewall, um Firewallschutz für Arbeitslasten bereitzustellen, die mit VLAN-gestützten verteilten Portgruppen verbunden sind.

Diese Topologie verwendet die folgenden

NSX-V-Funktionen:

- NSX Manager

- Hostvorbereitung (Nur verteilte Firewall)

- Verteilte Firewall

- Service Composer

- Objekte werden gruppiert

Diese Topologie darf die folgenden Funktionen nicht enthalten:

- Transportzone

- VXLAN

- Logischer Switch

- Edge Services Gateway

- Distributed Logical Router