Sie müssen zuerst Ihre Infrastruktur und dann Ihre Umgebung für Gateway-Sicherheit konfigurieren.

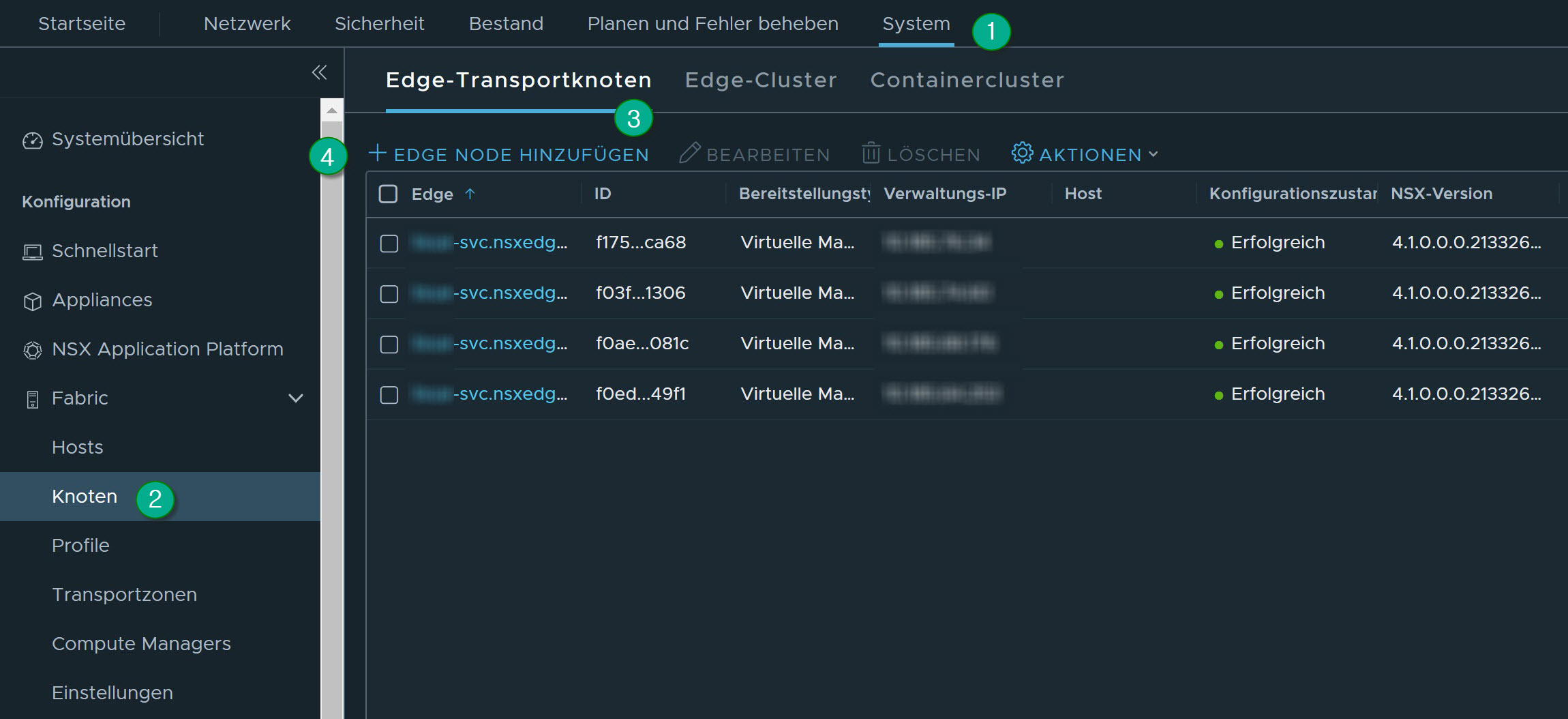

1. Bereitstellen eines NSX Edge-Transportknotens

Sie müssen zuerst den NSX Edge-Transportknoten bereitstellen.

Voraussetzungen

Sie haben NSX Manager bereitgestellt und die gültigen Lizenzen konfiguriert.

Prozedur

1.1: Bereitstellen des NSX Edge-Clusters

Für Hochverfügbarkeit sollten Sie zwei Edge-Knoten in einem Edge-Cluster haben.

Prozedur

- Fügen Sie den Edge-Cluster hinzu. Wechseln Sie zu und klicken Sie auf Edge-Cluster hinzufügen.

- Geben Sie im Textfeld Name einen Namen für den Edge-Cluster ein. Beispiel: Edge-cluster-1.

- Verschieben Sie den erstellten Edge-Knoten (Edge-1) aus dem Fenster Verfügbar in das Fenster Ausgewählt und klicken Sie auf Hinzufügen.

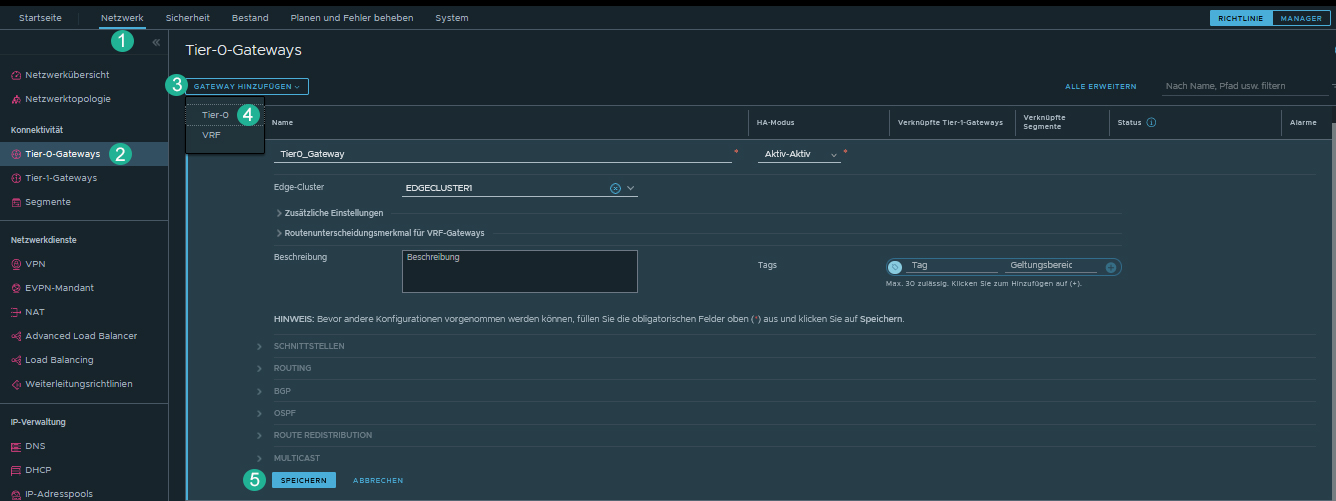

2. Erstellen eines Tier-0- oder Tier-1-Gateways

Erstellen Sie je nach Anwendungsfall ein Tier-1- oder Tier-0-Gateway.

Prozedur

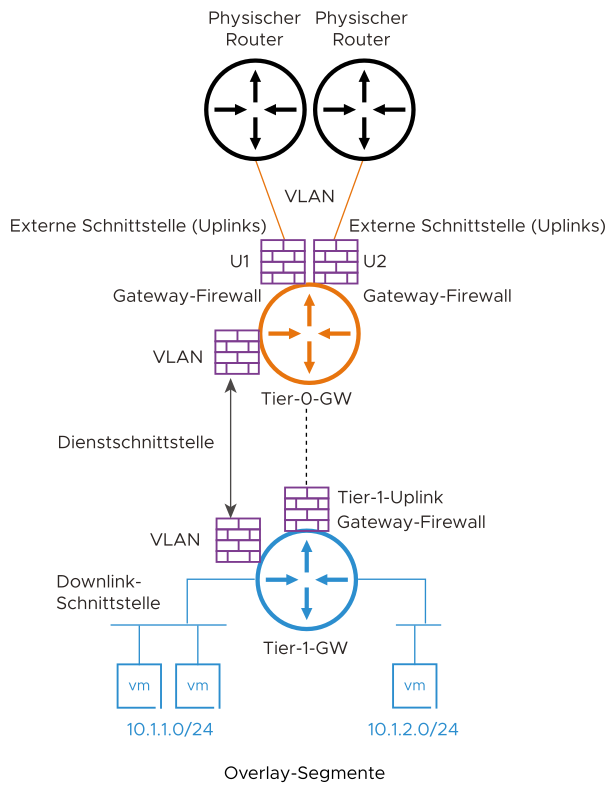

3. Erstellen von Schnittstellen auf einem Tier-0- oder Tier-1-Gateway

NSX-Gateway verfügt über verschiedene Schnittstellentypen. Auf der Grundlage der Netzwerktopologie können Sie die erforderlichen Schnittstellen für die Verbindung mit dem Netzwerk auswählen und eine Firewall für den Datenverkehr bereitstellen, der das Gateway durchläuft.

Externe Tier-0-Schnittstellen:

- Stellt eine Verbindung zum physischen Router für externe Konnektivität her

- Sie erstellen diese Schnittstelle in den VLAN-Segmenten auf dem Tier-0-Gateway

Tier-1-Uplink-Schnittstellen:

- Stellt eine Verbindung zu Tier-0 her

- Das System erstellt diese Schnittstelle, wenn Tier-1 mit Tier-0 verbunden wird

Dienstschnittstelle:

- Wird für die Bereitstellung von NSX-Diensten (GFW und anderen) für nicht von NSX verwaltete VLAN-Arbeitslasten verwendet

- Stellt eine Verbindung zum VLAN-Segment her

- Wird auf Tier-0 und Tier-1 unterstützt

Downlink-Schnittstelle:

- Overlay-Segmentschnittstelle auf Gateway

- Wird auf Tier-0 und Tier-1 unterstützt

- Keine Unterstützung für GFW

- Mit VLAN verbundene Arbeitslasten

- Mit NSX-Netzwerk-Overlay-Segmenten verbundene Arbeitslasten

Die Schritte zum Erstellen der Netzwerkschnittstellen unterscheiden sich bei jedem dieser Szenarien geringfügig, wie weiter unten in diesem Abschnitt beschrieben.

3.1: Erstellen der NSX-Gateway-Firewallschnittstelle für mit VLAN verbundene Arbeitslasten

Sie müssen die folgenden Schritte ausführen, um Ihre -Umgebung einzurichten.

- Erstellen Sie ein VLAN-Segment in NSX.

- Klicken Sie im NSX Manager auf .

- Geben Sie die folgenden Informationen an.

Segmentname Geben Sie den Namen für das Segment ein. Beispiel: VLAN-100. Transportzone Wählen Sie die Standardtransportzone für den VLAN-Datenverkehr aus. Beispiel: nsx-vlan-transportzone. VLAN Geben Sie 100ein. - Klicken Sie auf Speichern.

- Erstellen Sie eine oder mehrere Dienstschnittstellen auf dem Tier-0- oder Tier-1-Gateway.

- Klicken Sie im NSX Manager auf .

- Bearbeiten Sie das erstellte Gateway. Beispiel: T1-gateway-1.

- Klicken Sie unter Dienstschnittstellen auf Festlegen.

- Klicken Sie auf Schnittstelle hinzufügen.

- Geben Sie die folgenden Informationen an.

Name Geben Sie den Namen der Schnittstelle ein. Beispiel: SI-VLAN-100. IP-Adresse/-Maske Geben Sie eine IP-Adresse ein. Beispiel: 192.168.50.12/24. Verbunden mit (Segment) Wählen Sie das konfigurierte Segment aus. Beispiel: VLAN-100. - Klicken Sie auf Speichern.

Erstellen Sie weitere Dienstschnittstellen basierend auf den Netzwerkanforderungen.

Auf Tier-0 haben Sie die Möglichkeit, eine externe Schnittstelle oder eine Dienstschnittstelle auf der Grundlage der Konnektivitätsanforderung zu erstellen. Wenn eine externe Schnittstelle erstellt wird, müssen Sie eine externe Schnittstelle pro Edge erstellen, die Teil des Edge-Clusters ist.

Wählen Sie im Rahmen des Workflows neben den erwähnten Parametern den Edge-Knoten aus, um diese Schnittstelle zu erstellen.

Weitere Informationen finden Sie unter Administratorhandbuch für NSX.

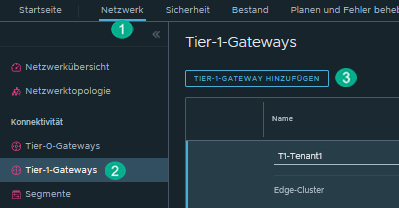

3.2: Erstellen einer NSX-Gateway-Firewallschnittstelle für Netzwerk-Overlay-Arbeitslasten

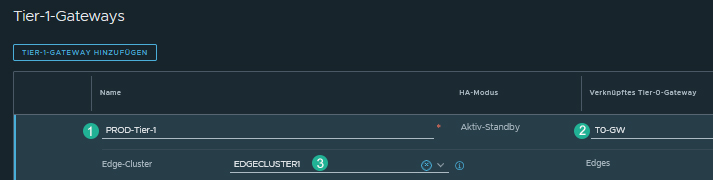

- Erstellen Sie ein Tier-1-Gateway.

- Klicken Sie auf .

- Geben Sie den Namen für das Tier-1-Gateway ein. Beispiel: PROD-Tier1.

- Wählen Sie das Tier-0-Gateway aus, um einen Uplink auf der Tier-1 zu erstellen.

- Wählen Sie den Edge-Cluster für die Implementierung der Gateway-Dienste aus.

- Klicken Sie auf Speichern.

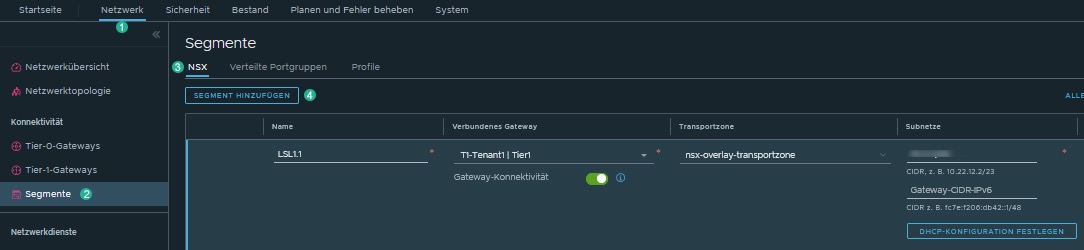

- Darüber hinaus sollten Sie ein oder mehrere Overlay-Segmente für die Verbindung von Arbeitslasten erstellen. Dadurch wird eine Downlink-Schnittstelle auf dem Gateway erstellt, und die NSX-Segmente auf ESXi werden für die Netzwerkkonnektivität mit der virtuellen Maschine verfügbar gemacht.

- Klicken Sie auf .

- Geben Sie die folgenden Informationen an.

Name Geben Sie den Namen für das Segment ein. Beispiel: LS1.1. Konnektivität Wählen Sie das konfigurierte Tier-1-Gateway aus. Beispiel: T1-Tenant1. Transportzone Wählen Sie die Standardtransportzone für Overlay-Datenverkehr aus. Beispiel: nsx-overlay-transportzone. Subnetze Geben Sie das erforderliche Subnetz ein. Beispiel: 10.x.x.1/24. - Klicken Sie auf Speichern.

- Klicken Sie auf .

- Überprüfen Sie, ob das konfigurierte Overlay-Segment in VMware vCenter verfügbar ist. Wechseln Sie in VMware vCenter zu Host und Cluster und validieren Sie VMs, die erstellt und mit dem konfigurierten Overlay-Segment verbunden wurden.

Weitere Informationen finden Sie unter Installationshandbuch für NSX.