Mit SD-WAN Orchestrator können Sie Firewallregeln auf Profil- und Edge-Ebene konfigurieren, um ein- und ausgehenden Datenverkehr zuzulassen, zu löschen, abzulehnen oder zu überspringen. Wenn die statusbehaftete Firewall-Funktion aktiviert ist, wird die Firewallregel validiert, um sowohl eingehenden als auch ausgehenden Datenverkehr zu filtern. Mit der statusfreien Firewall können Sie steuern, dass nur ausgehender Datenverkehr gefiltert wird. Die Firewallregel entspricht Parametern wie IP-Adressen, Ports, VLAN-IDs, Schnittstellen, MAC-Adressen, Domänennamen, Protokollen, Objektgruppen, Anwendungen und DSCP-Tags. Wenn ein Datenpaket den Übereinstimmungsbedingungen entspricht, wird/werden die zugehörige(n) Aktion(en) durchgeführt. Wenn ein Paket keinen Parametern entspricht, wird eine Standardaktion für das Paket durchgeführt.

Um eine Firewallregel mit statusbehafteten Firewallregeln auf der Profilebene zu konfigurieren, führen Sie die Schritte in diesem Verfahren aus.

Prozedur

- Navigieren Sie in SD-WAN Orchestrator zu Konfigurieren (Configure) > Profile (Profiles) > Firewall.

- Aktivieren Sie Statusbehaftete Firewall (Stateful Firewall) für das ausgewählte Profil.

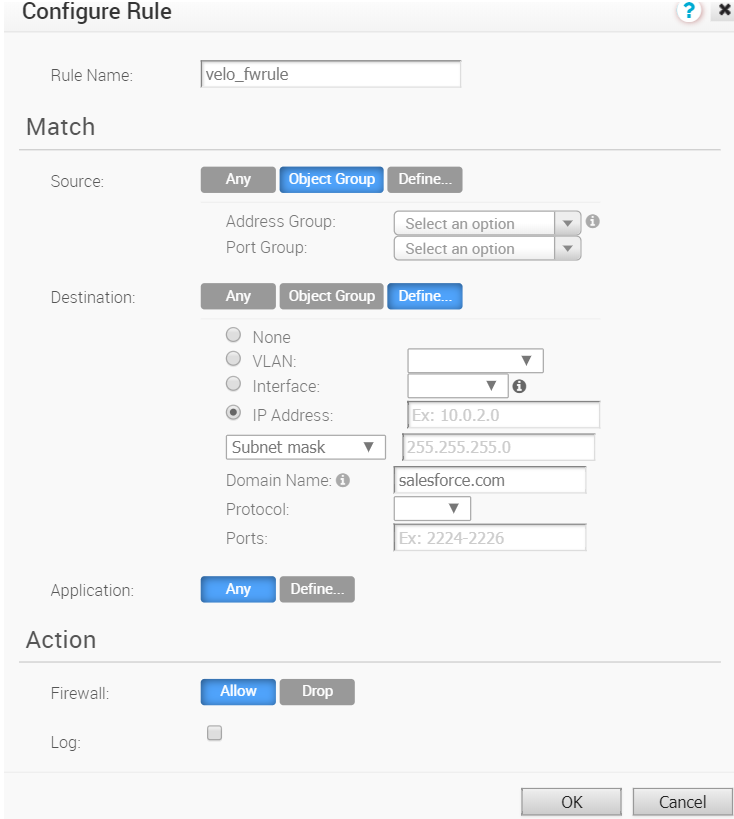

- Klicken Sie im Bereich Firewallregeln (Firewall Rules) auf Neue Regel (New Rule). Das Dialogfeld Regel konfigurieren (Configure Rule) wird angezeigt.

- Geben Sie im Feld Regelname (Rule Name) einen eindeutigen Namen für die Regel ein.

- Konfigurieren Sie im Bereich Übereinstimmung (Match) die Übereinstimmungsbedingungen für die Regel:

| Einstellungen |

Beschreibung |

| Quelle (Source) |

Ermöglicht die Angabe der Quelle für Pakete. Wählen Sie eine der folgenden Optionen aus:

- Alle (Any): Erlaubt standardmäßig alle Quelladressen.

- Objektgruppe (Object Group): Sie können eine Kombination aus Adressgruppe und Portgruppe auswählen. Weitere Informationen finden Sie unter Objektgruppen und Konfigurieren von Firewallregeln mit Objektgruppen.

Hinweis: Wenn die ausgewählte Adressgruppe Domänennamen enthält, werden sie ignoriert, wenn sie für die Quelle abgeglichen werden.

- Definieren (Define): Ermöglicht die Definition des Quelldatenverkehrs zu einem bestimmten VLAN, einer IP-Adresse, einer Schnittstelle, einer MAC-Adresse oder einem Port.

Wählen Sie für die IP-Adresse eine der folgenden drei Optionen aus:

- CIDR-Präfix (CIDR prefix): Wählen Sie diese Option aus, wenn das Netzwerk als Wert für CIDR definiert werden soll (z. B:

172.10.0.0 /16).

- Subnetzmaske (Subnet mask): Wählen Sie diese Option aus, wenn das Netzwerk basierend auf einer Subnetzmaske definiert werden soll (z. B.

172.10.0.0 255.255.0.0).

- Platzhaltermaske (Wildcard mask): Wählen Sie diese Option aus, wenn Sie die Durchsetzung einer Richtlinie auf eine Reihe von Geräten für verschiedene IP-Subnetze beschränken möchten, die einen übereinstimmenden Wert für die IP-Adresse des Hosts verwenden. Die Platzhaltermaske entspricht einer IP oder einer Reihe von IP-Adressen, die auf der umgekehrten Subnetzmaske basieren. Eine '0' innerhalb des Binärwerts der Maske bedeutet, dass der Wert „fest“ ist, und eine 1 innerhalb des Binärwerts der Maske bedeutet, dass der Wert „variabel“ ist (kann 1 oder 0 sein). Beispiel: eine Platzhaltermaske von 0.0.0.255 (binäres Äquivalent = 00000000.00000000.00000000.11111111) mit einer IP-Adresse von 172.0.0, wobei die ersten drei Oktette feste Werte sind und das letzte Oktett ein variabler Wert ist.

Hinweis: Wenn eine Schnittstelle nicht ausgewählt werden kann, ist sie entweder deaktiviert oder diesem Segment nicht zugewiesen.

|

| Ziel (Destination) |

Ermöglicht die Angabe des Ziels für Pakete. Wählen Sie eine der folgenden Optionen aus:

- Alle (Any): Erlaubt standardmäßig alle Zieladressen.

- Objektgruppe (Object Group): Sie können eine Kombination aus Adressgruppe und Portgruppe auswählen. Weitere Informationen finden Sie unter Objektgruppen und Konfigurieren von Firewallregeln mit Objektgruppen.

- Definieren (Define): Ermöglicht die Definition des Zieldatenverkehrs zu einem bestimmten VLAN, einer Schnittstelle, einer IP-Adresse, einem Domänennamen, einem Protokoll oder einem Port. Für die IP-Adresse wählen Sie eine der drei Optionen aus: CIDR-Präfix (CIDR Prefix), Subnetzmaske (Subnet mask) oder Platzhaltermaske (Wildcard mask).

Wenn eine Schnittstelle nicht ausgewählt werden kann, ist sie entweder deaktiviert oder diesem Segment nicht zugewiesen. Verwenden Sie das Feld Domänenname (Domain Name), um den gesamten Domänennamen oder einen Teil des Domänennamens abzugleichen. Beispiel: \„salesforce\“ gleicht den Datenverkehr mit \„www.salesforce.com\“ ab.

|

| Anwendung (Application) |

Wählen Sie eine der folgenden Optionen aus:

- Alle (Any): Wendet die Firewallregel standardmäßig auf alle Anwendungen an.

- Definieren (Define): Ermöglicht die Auswahl eines Anwendungs- und DSCP-Flags (Differentiated Services Code Point), um eine bestimmte Firewallregel anzuwenden.

Hinweis: Beim Erstellen von Firewallregeln, die zu einer Anwendung passen, hängt die Firewall von der DPI-Engine (Deep Packet Inspection) ab, um die Anwendung zu ermitteln, zu der ein bestimmter Flow gehört. In der Regel kann die DPI-Engine die Anwendung nicht basierend auf dem ersten Paket ermitteln. Die DPI-Engine benötigt in der Regel die ersten 5-10 Pakete im Flow, um die Anwendung zu ermitteln. Die Firewall jedoch muss den Flow ab dem ersten Paket klassifizieren und weiterleiten. Dies kann dazu führen, dass der erste Flow einer allgemeineren Regel in der Firewallliste entspricht. Sobald die Anwendung ordnungsgemäß ermittelt wurde, werden alle zukünftigen Flows, die denselben Tupeln entsprechen, automatisch neu klassifiziert und entsprechen der korrekten Regel.

|

- Konfigurieren Sie im Bereich Aktion (Action) die Aktionen für die Regel:

| Einstellungen |

Beschreibung |

| Firewall |

Wählen Sie eine der folgenden Aktionen aus, die die Firewall bei Paketen ausführen soll, wenn die Bedingungen der Regel erfüllt sind:

- Zulassen (Allow): Lässt die Datenpakete standardmäßig zu.

- Löschen (Drop): Löscht die Datenpakete stillschweigend, ohne eine Benachrichtigung an die Quelle zu senden.

- Ablehnen (Reject): Löscht die Pakete und benachrichtigt die Quelle durch Senden einer expliziten Wiederherstellungsnachricht.

- Überspringen (Skip): Überspringt die Regel bei Lookups und verarbeitet die nächste Regel. Diese Regel wird jedoch zum Zeitpunkt der Bereitstellung von SD-WAN verwendet.

|

| Protokoll (Log) |

Aktivieren Sie dieses Kontrollkästchen, wenn Sie möchten, dass beim Auslösen dieser Regel ein Protokolleintrag erstellt wird. |

- Klicken Sie auf OK.

Ergebnisse

Eine Firewallregel wird für das ausgewählte Profil erstellt und auf der Seite Profil-Firewall (Profile Firewall) im Bereich Firewallregeln (Firewall Rules) angezeigt.