Mithilfe LAN-seitiger NAT-Regeln können Sie IP-Adressen in einem nicht annoncierten Netzwerk in IP-Adressen in einem annoncierten Netzwerk übersetzen. Für die Profil- und Edge-Ebene wurden innerhalb der Konfiguration der Geräteeinstellungen LAN-seitige NAT-Regeln in Version 3.3.2 eingeführt. Als Erweiterung wurde in Version 3.4 LAN-seitige NAT basierend auf Quelle und Ziel sowie Unterstützung für Quell- und Ziel-NAT desselben Pakets eingeführt.

Ab Version 3.3.2 wurde in VMware ein neues LAN-seitiges NAT-Modul für NAT-VPN-Routen auf dem Edge eingeführt. Die Hauptanwendungsfälle lauten wie folgt:

- Branch-überlappende IP aufgrund von M&A

- Ausblenden der privaten IP eines Branch oder Datencenters aus Sicherheitsgründen

- Quell- oder Ziel-NAT für alle übereinstimmenden Subnetze, sowohl 1:1 als auch Viele:1 werden unterstützt (Version 3.3.2)

- Quell-NAT basierend auf Zielsubnetz oder Ziel-NAT basierend auf Quellsubnetz, sowohl 1:1 als auch Viele:1 werden unterstützt (Version 3.4)

- Quell-NAT und 1:1-Ziel-NAT im selben Paket (Version 3.4)

- LAN-seitiges NAT unterstützt Datenverkehr über den VCMP-Tunnel. Underlay-Datenverkehr wird nicht unterstützt.

- Unterstützung für Quell- und Ziel-NAT vom Typ „Viele:1“ und „1:1“ (z. B. /24 zu /24).

- Wenn mehrere Regeln konfiguriert sind, wird nur die erste übereinstimmende Regel ausgeführt.

- LAN-seitige NAT wird vor der Routen- oder Flow-Suche durchgeführt. Um Datenverkehr im Unternehmensprofil abzugleichen, müssen Benutzer die per NAT umgesetzte IP verwenden.

- Standardmäßig werden per NAT umgesetzte IPs nicht über den Edge annonciert. Stellen Sie deshalb sicher, dass Sie die statische Route für die per NAT umgesetzte IP hinzufügen und beim Overlay zu annoncieren.

- Konfigurationen in Version 3.3.2 werden übernommen. Beim Upgrade auf Version 3.4 muss keine Neukonfiguration durchgeführt werden.

LAN-seitige NAT (Version 3.3.2)

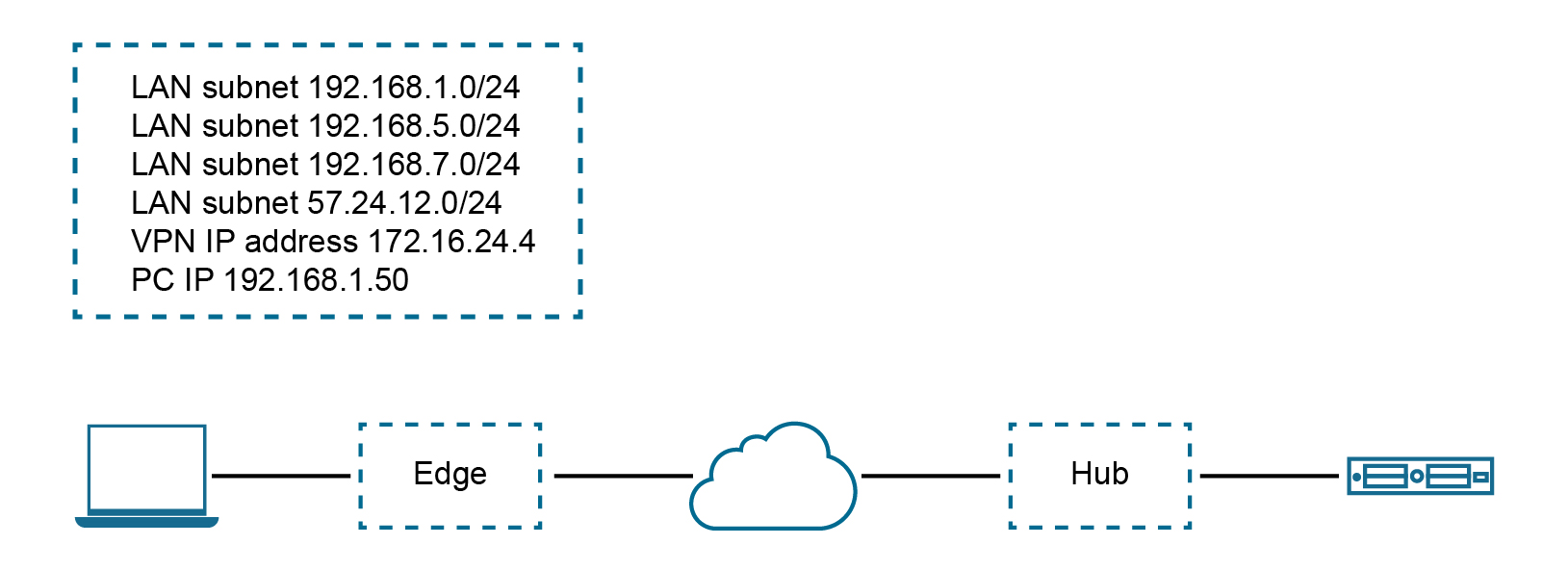

Anwendungsfall Nr. 1: Quell-NAT vom Typ „Viele:1“

In diesem Szenario hat ein Drittanbieter der Site eines Kunden mehrere nicht überlappende Subnetze zugewiesen. Der Server im Datencenter des Kunden erkennt den Datenverkehr dieses Drittanbieters anhand einer einzelnen IP-Adresse an einer bestimmten Site.

Die für Anwendungsfall Nr. 1 für Version 3.3.2 benötigte Konfiguration: Neue Regel: LAN-seitige NAT 192.168.1.0/24 -> 172.16.24.4/32

Wie in folgender Abbildung gezeigt, wird der TCP- und UDP-Datenverkehr per NAT umgesetzt, da es sich bei der NAT-Regel um eine einzelne IP handelt. Aus diesem Grund wird in diesem Beispiel 192.168.1.50 zu 172.16.24.4 mit einem flüchtigen Quellport für TCP-/UDP-Datenverkehr, ICMP-Datenverkehr wird zu 172.16.24.4 mit einer benutzerdefinierten ICMP-ID für Reverse-Lookup, und der gesamte andere Datenverkehr wird gelöscht.

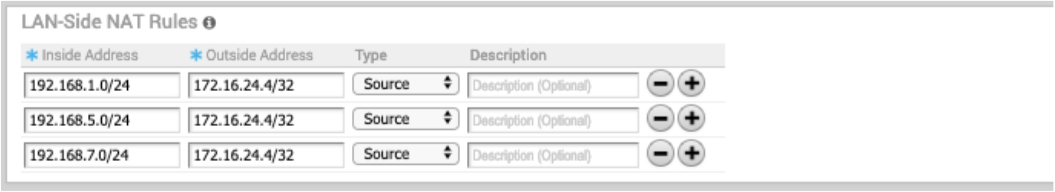

Anwendungsfall Nr. 2: Quell-NAT vom Typ „1:1“

In diesem Szenario fungiert 192.168.1.0/24 als LAN-Subnetz. Hierbei handelt es sich jedoch um ein Subnetz, das mit anderen Sites überlappt. Ein eindeutiges Subnetz gleicher Größe, 172.16.24.0/24, wurde zur Verwendung für VPN-Kommunikation an dieser Site zugewiesen. Der Datenverkehr des PC muss vor der Routensuche per NAT auf dem Edge umgesetzt werden. Andernfalls stimmt die Quellroute mit 192.168.1.0/24 überein und wird nicht von diesem Edge annonciert. Folglich wird der Datenverkehr gelöscht.

Die für Anwendungsfall Nr. 2 benötigte Konfiguration: Neue Regel: LAN-seitige NAT 192.168.1.0/24 -> 172.16.24.0/24

Da die Größe der Subnetze übereinstimmt, werden alle Bits, die mit der Subnetzmaske übereinstimmen, per NAT umgesetzt. Aus diesem Grund wird im folgenden Beispiel 192.168.1.50 zu 172.16.24.50.

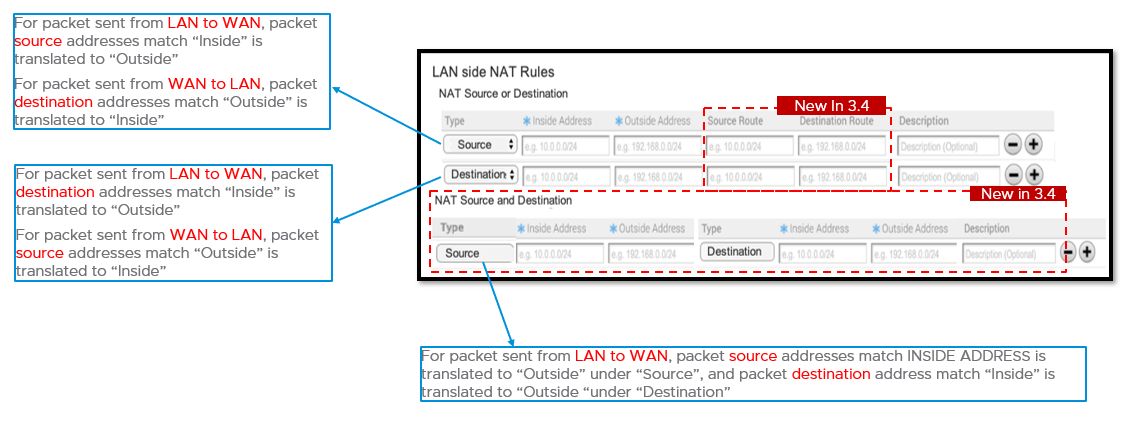

LAN-seitige NAT basierend auf Quelle oder Ziel (Version 3.4)

In Version 3.4 wird LAN-seitige NAT auf der Basis von Quell-/Zielunterstützung als Teil einer einzelnen Regel eingeführt, in der NAT nur für eine Teilmenge des Datenverkehrs auf der Grundlage von Quell- oder Zielsubnetzen aktiviert werden kann. Weitere Informationen zu dieser Verbesserung finden Sie in den folgenden Anwendungsfällen.

Anwendungsfall Nr. 1: „Durchführen von SNAT oder DNAT mit Quelle und Ziel als Übereinstimmungskriterien“

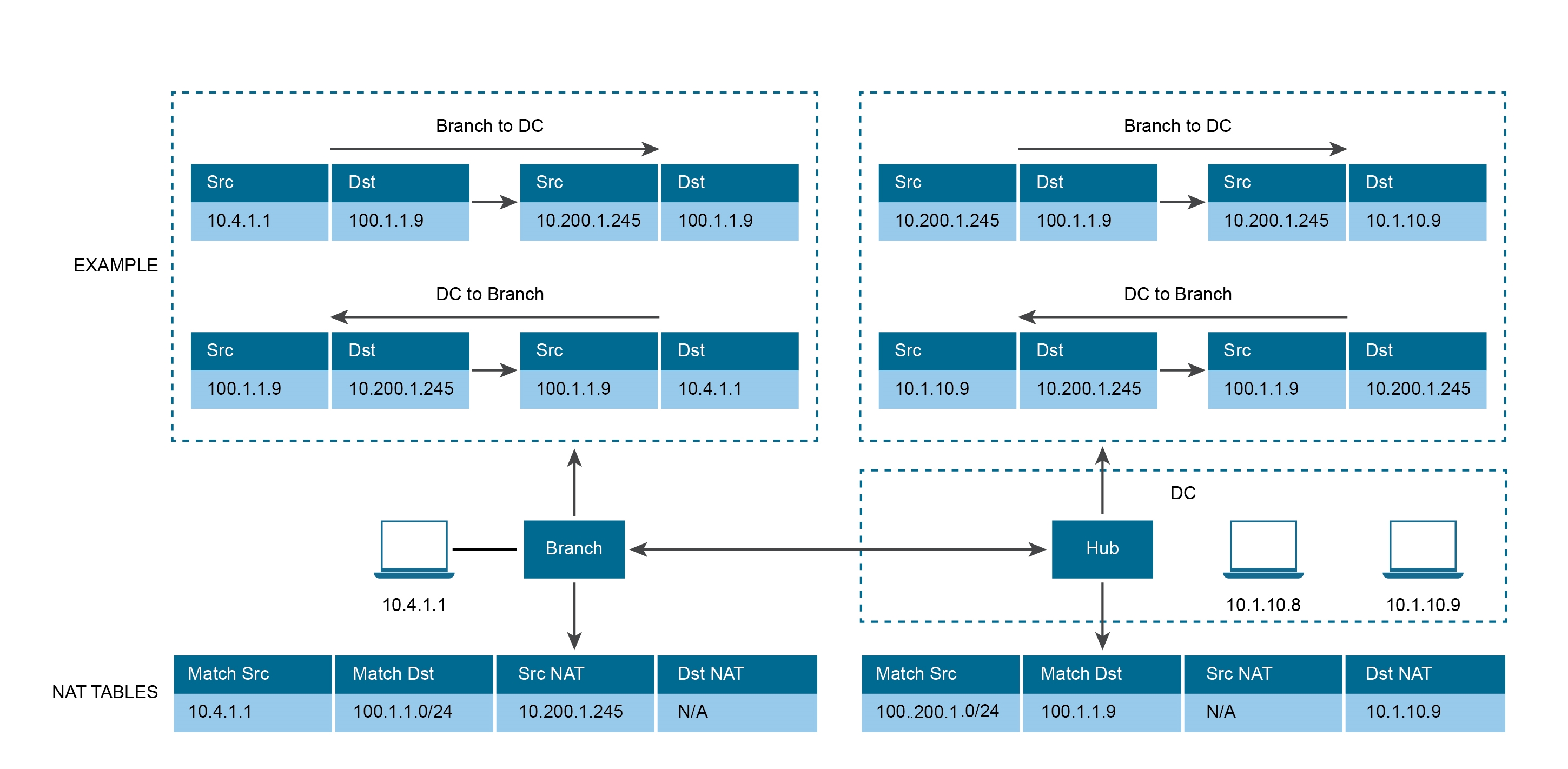

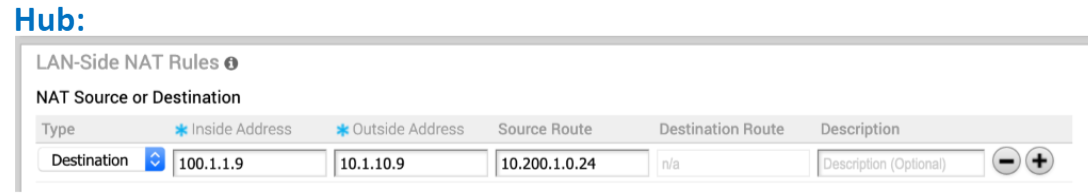

In folgendem Beispiel sollte der Branch die Quell-IP 10.4.1.1 nur für den Datenverkehr per NAT in 10.200.1.245 umsetzen, der für 100.1.1.0/24 bestimmt ist.Ebenso sollte im DC die Ziel-IP 100.1.1.9 nur dann per NAT in 10.1.10.9 umgesetzt werden, wenn der Datenverkehr aus der Quelle 10.200.1.0/24 empfangen wird.

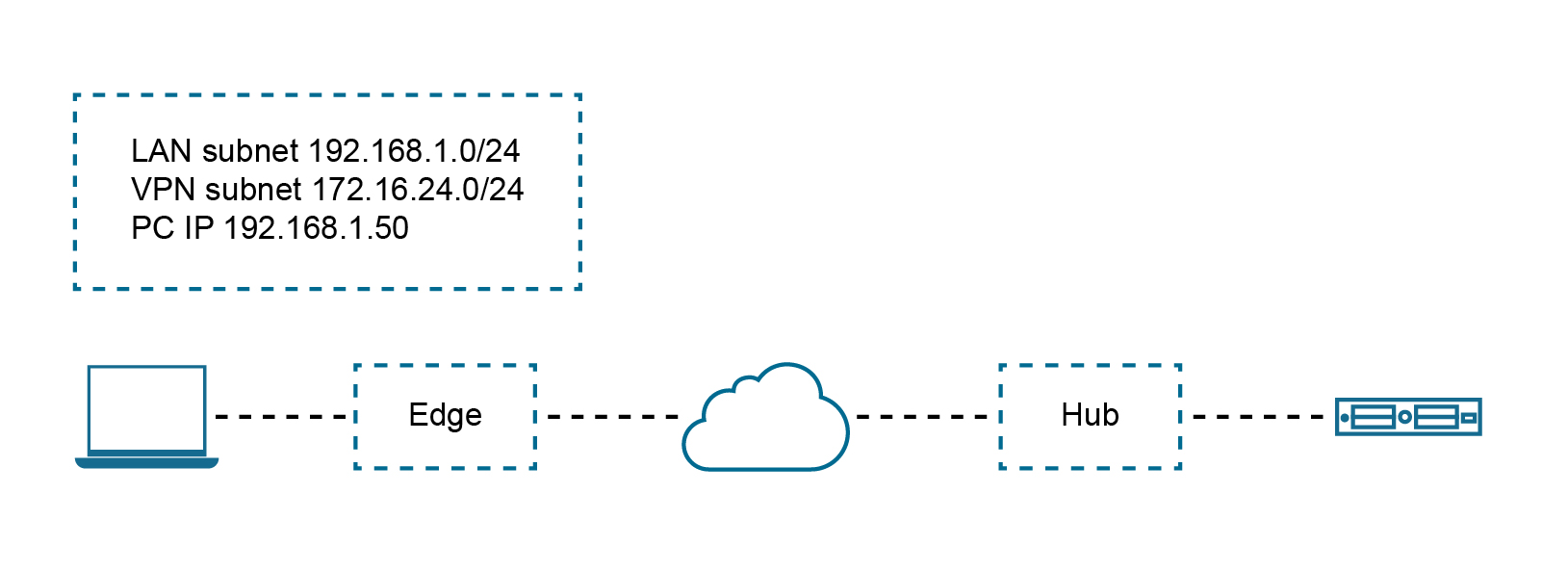

Weitere Informationen finden Sie in der folgenden Abbildung (LAN-seitige NAT-Regeln für den Branch).

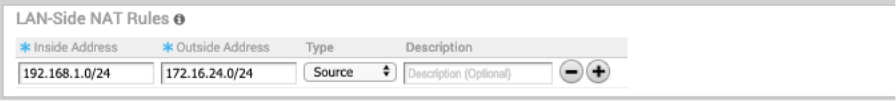

Weitere Informationen finden Sie in der folgenden Abbildung (LAN-seitige NAT-Regeln für den Hub).

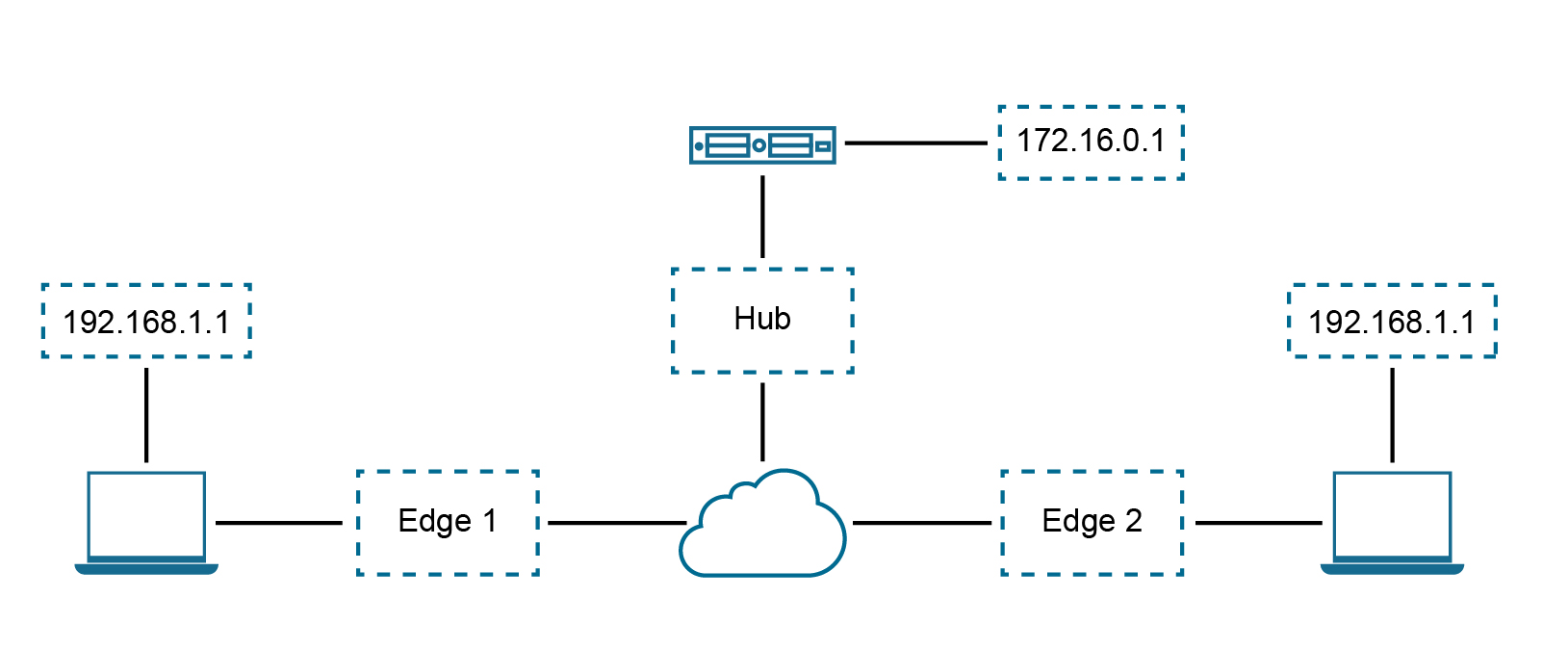

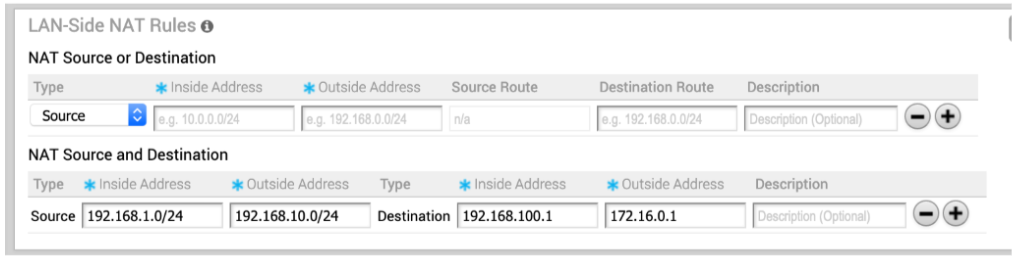

Anwendungsfall Nr. 2: Sowohl Quell- als auch Ziel-IP per NAT im Paket umsetzen

Betrachten Sie folgendes Szenario. In diesem Beispiel wird jeder Site im Netzwerk dasselbe Subnetz zugewiesen, sodass das Branch-LAN auf jeder Site identisch ist. „PC1“ und „PC2“ verfügen über dieselbe IP-Adresse und müssen beide mit einem Server hinter dem Hub kommunizieren. Der Datenverkehr muss per Quell-NAT umgesetzt werden, damit überlappende IP-Adressen verwendet werden können, wie z. B. in Edge 1 sollten PCs (192.168.1.0/24) per NAT in 192.168.10.0/24 umgesetzt werden, in Edge2 sollten PCs (192.168.1.0/24) per NAT in 192.168.20.0/24 umgesetzt werden.

Ebenso sollte aus Sicherheitsgründen der Server hinter dem Hub mit der realen IP „172.16.0.1“ den PCs als „192.168.100.1“ präsentiert werden. Des Weiteren sollte diese IP nicht zwischen dem Hub und Edge an SD-WAN verteilt werden, Regeln mit einer Kombination aus Quelle und Ziel sind auf demselben Edge erforderlich.

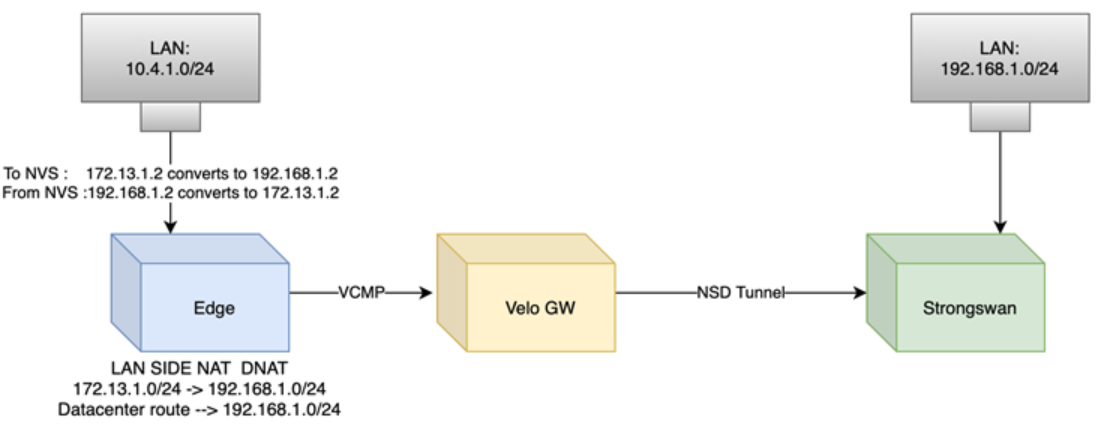

Anwendungsfall Nr. 3: Viele-zu-Viele-Ziel-NAT für ein NSD-Subnetz

Verfahren konfigurieren

Hinweis: Wenn die Benutzer die Standardregel „Beliebig“ (Any) definieren möchten, müssen die IP-Adresse und das Präfix aus Nullen bestehen: 0.0.0.0/0.

- Wechseln Sie im Navigationsbereich zu Konfigurieren (Configure) > Edges.

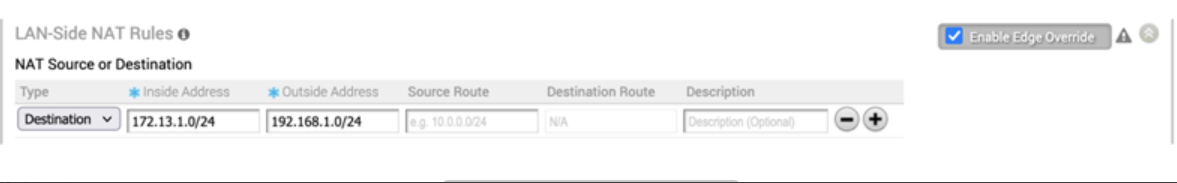

- Führen Sie auf der Registerkarte Geräteeinstellungen (Device Settings) einen Bildlauf zum Bereich LAN-seitige NAT-Regeln (LAN-Side NAT Rules) durch.

- Geben Sie im Bereich LAN-seitige NAT-Regeln (LAN-Side NAT Rules) im Abschnitt „NAT-Quelle oder -Ziel (NAT Source or Destination)“ Folgendes ein: (Eine Beschreibung der Felder in den folgenden Schritten finden Sie in nachstehender Tabelle.)

- Geben Sie eine Adresse im Textfeld Innere Adresse (Inside Address) ein.

- Geben Sie eine Adresse im Textfeld Äußere Adresse (Outside Address) ein.

- Geben Sie die Quellroute im entsprechenden Textfeld ein.

- Geben Sie die Zielroute im entsprechenden Textfeld ein.

- Geben Sie eine Beschreibung für die Regel im Textfeld Beschreibung (Description) ein (optional).

- Geben Sie im Bereich LAN-seitige NAT-Regeln (LAN-Side NAT Rules) Folgendes für die NAT-Quelle und das NAT-Ziel ein: (Eine Beschreibung der Felder in den folgenden Schritten finden Sie in nachstehender Tabelle.)

- Geben Sie für den Typ Quelle (Source) die Innere Adresse (Inside Address) und die Äußere Adresse (Outside Address) in den entsprechenden Textfeldern ein.

- Geben Sie für den Typ Ziel (Destination) die Innere Adresse (Inside Address) und die Äußere Adresse (Outside Address) in den entsprechenden Textfeldern ein.

- Geben Sie eine Beschreibung für die Regel im Textfeld Beschreibung (Description) ein (optional).

| LAN-seitige NAT-Regel | Typ (Type) | Beschreibung |

|---|---|---|

| Dropdown-Menü „Typ (Type)“ | Entweder „Quelle (Source)“ oder „Ziel (Destination)“ auswählen | Geben Sie an, ob diese NAT-Regel auf die Quell- oder Ziel-IP-Adresse des Benutzerdatenverkehrs angewendet werden soll. |

| Textfeld „Innere Adresse (Inside Address)“ | IPv4-Adresse/Präfix, Präfix muss zwischen 1 und 32 liegen. | Die „innere“ oder „Vor NAT“-IP-Adresse (bei einem Präfix von 32) oder das Subnetz (bei einem Präfix kleiner als 32). |

| Textfeld „Äußere Adresse (Outside Address)“ | IPv4-Adresse/Präfix, Präfix muss zwischen 1 und 32 liegen. | Die „äußere“ oder „Nach NAT“-IP-Adresse (bei einem Präfix von 32) oder das Subnetz (bei einem Präfix kleiner als 32). |

| Textfeld „Quellroute (Source Route)“ | - Optional - IPv4-Adresse/Präfix - Präfix muss zwischen 1 und 32 liegen - Standard: beliebig |

Geben Sie Quell-IP/Subnetz als Übereinstimmungskriterien für die Ziel-NAT an. Nur gültig, wenn der Typ „Ziel (Destination)“ lautet. |

| Textfeld „Zielroute (Destination Route)“ | - Optional - IPv4-Adresse/Präfix - Präfix muss zwischen 1 und 32 liegen - Standard: beliebig |

Geben Sie Ziel-IP/Subnetz als Übereinstimmungskriterien für die Quell-NAT an.Nur gültig, wenn der Typ „Quelle (Source)“ lautet. |

| Textfeld „Beschreibung (Description)“ | Text | Benutzerdefiniertes Textfeld zur Beschreibung der NAT-Regel. |

Merkblatt für LAN-seitige NAT

- Richtung des Datenverkehrs: LAN->WAN

- Zu übersetzendes Element: Quelladresse des Pakets

- Konfigurationszuordnung:

- NAT-Typ = „Quelle“

- Ursprüngliche IP = „Innere Adresse“

- NAT-IP = „Äußere Adresse“

| NAT-Typ | Innen | Außerhalb | Typ (Type) | LAN->WAN |

|---|---|---|---|---|

| Quelle (Source) | A.0/24 | B.0/24 | 1:1 | A.1 wird in B.1 übersetzt, A.2 in B.2 usw. |

| Quelle (Source) | A.0/24 | B.1/32 | Viele:1 | A.1 und A.2 werden in B.1 übersetzt |

| Quelle (Source) | A.1/32 | B.0/24 | 1:1 | A.1 wird in B.1 übersetzt, weitere B.X werden nicht verwendet |

- Richtung des Datenverkehrs: WAN -> LAN

- Zu übersetzendes Element: Zieladresse des Pakets

- Konfigurationszuordnung:

- NAT-Typ = „Quelle“

- Ursprüngliche IP = „Äußere Adresse“

- NAT-IP = „Innere Adresse“

| NAT-Typ | Innen | Außerhalb | Typ | WAN->LAN |

|---|---|---|---|---|

| Quelle | A.0/24 | B.0/24 | 1:1 | B.1 wird in A.1 übersetzt, B.2 in A.2 usw. |

| Quelle | A.0/24 | B.1/32 | Viele:1 | B.1 wird in A.1 übersetzt |

| Quelle | A.1/32 | B.0/24 | 1:Viele | B.1 und B.2 werden in A.1 übersetzt |

- Richtung des Datenverkehrs: LAN->WAN

- Zu übersetzendes Element: Zieladresse des Pakets

- Konfigurationszuordnung:

- NAT-Typ = „Ziel“

- Ursprüngliche IP = „Innere Adresse“

- NAT-IP = „Äußere Adresse“

| NAT-Typ | Innerhalb | Außerhalb | Typ (Type) | LAN->WAN |

|---|---|---|---|---|

| Ziel (Destination) | A.0/24 | B.0/24 | 1:1 | A.1 wird in B.1 übersetzt, A.1 in B.2 usw. |

| Ziel (Destination) | A.0/24 | B.1/32 | Viele:1 | A.1 und A.2 werden in B.1 übersetzt |

| Ziel (Destination) | A.1/32 | B.0/24 | 1:Viele | A.1 wird in B.1 übersetzt |

- Richtung des Datenverkehrs: WAN->LAN

- Zu übersetzendes Element: Quelladresse des Pakets

- Konfigurationszuordnung:

- NAT-Typ = „Ziel“

- Ursprüngliche IP = „Äußere Adresse“

- NAT-IP = „Innere Adresse“

NAT-Typ Innen Außerhalb Typ WAN->LAN Ziel A.0/24 B.0/24 1:1 B.1 wird in A.1 übersetzt, B.2 in A.2 usw. Ziel (Destination) A.0/24 B.1/32 Viele:1 B.1 wird in A.1 übersetzt Ziel A.1/32 B.0/24 1:Viele B.1 und B.2 werden in A.1 übersetzt