In diesem Abschnitt wird beschrieben, wie eine Nicht-SD-WAN-Ziel vom Typ Generischer IKEv2-Router (Routenbasiertes VPN) (Generic IKEv2 Router (Route Based VPN)) über SD-WAN Edge in SD-WAN Orchestrator konfiguriert wird.

Prozedur

- Navigieren Sie im Navigationsfenster in SD-WAN Orchestrator zu Konfigurieren (Configure) > Netzwerkdienste (Network Services).

Der Bildschirm Dienste (Services) wird angezeigt.

- Klicken Sie im Bereich Nicht-SD-WAN-Ziele über Edge (Non SD-WAN Destinations via Edge) auf die Schaltfläche Neu (New).

Das Dialogfeld Nicht-SD-WAN-Ziele über Edge (Non SD-WAN Destinations via Edge) wird geöffnet.

- Geben Sie im Textfeld Dienstname (Service Name) einen Namen für die Nicht-SD-WAN-Ziel ein.

- Wählen Sie im Dropdown-Menü Diensttyp (Service Type) den Eintrag Generischer IKEv2-Router (Routenbasiertes VPN) (Generic IKEv2 Router (Route Based VPN)) als IPsec-Tunneltyp aus.

- Klicken Sie auf Weiter (Next).

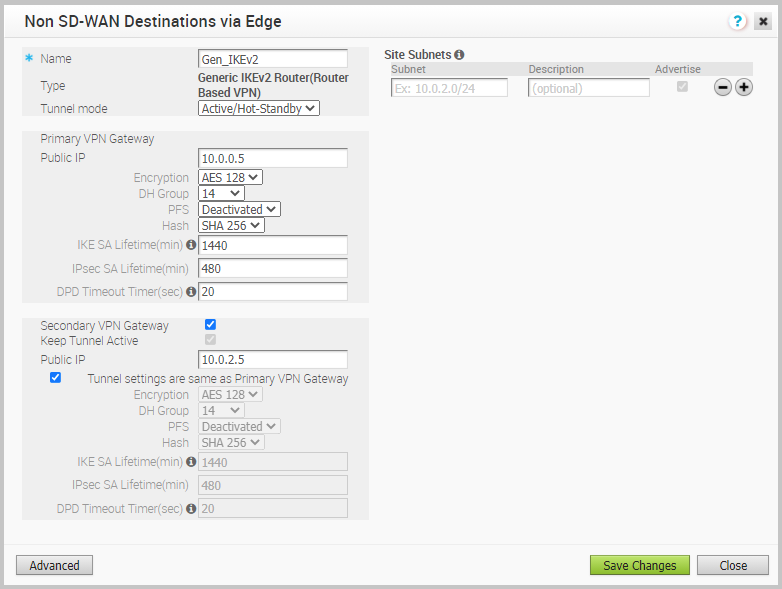

Eine routenbasierte Nicht-SD-WAN-Ziel vom Typ IKEv2 wird erstellt und ein Dialogfeld für Ihre Nicht-SD-WAN-Ziel wird angezeigt.

- Geben Sie unter Primäres VPN-Gateway (Primary VPN Gateway) in das Textfeld Öffentliche IP-Adresse (Public IP) die IP-Adresse des primären VPN-Gateways ein.

- Um die Tunneleinstellungen für das primäre VPN-Gateway der Nicht-SD-WAN-Ziel zu konfigurieren, klicken Sie auf die Schaltfläche Erweitert (Advanced).

- Im Bereich Primäres VPN-Gateway (Primary VPN Gateway) können Sie die folgenden Tunneleinstellungen konfigurieren:

Feld Beschreibung Verschlüsselung (Encryption) Wählen Sie entweder AES 128 oder AES 256 als Schlüsselgröße für die AES-Algorithmen zum Verschlüsseln von Daten aus. Wenn Sie keine Daten verschlüsseln möchten, wählen Sie Null. Der Standardwert ist AES 128. DH-Gruppe (DH Group) Wählen Sie den Diffie-Hellman (DH)-Gruppen-Algorithmus aus, der beim Austausch eines vorinstallierten Schlüssels verwendet werden soll. Über die DH-Gruppe wird die Stärke des Algorithmus in Bit festgelegt. Die unterstützten DH-Gruppen sind 2, 5, 14, 15 und 16. Es wird empfohlen, DH-Gruppe 14 zu verwenden. PFS Wählen Sie die PFS-Ebene (Perfect Forward Secrecy) für zusätzliche Sicherheit aus. Die unterstützten PFS-Ebenen sind 2, 5, 14, 15 und 16. Der Standardwert ist „Deaktiviert“. Hash Der Authentifizierungsalgorithmus für die VPN-Kopfzeile. Wählen Sie eine der folgenden unterstützten Secure Hasch Algorithm (SHA)-Funktionen aus der Liste aus: - SHA 1

- SHA 256

- SHA 384

- SHA 512

Der Standardwert ist SHA 256.

IKE-SA-Lebensdauer(min) (IKE SA Lifetime(min)) Der Zeitpunkt, zu dem die Neuverschlüsselung von Internet Key Exchange (IKE) für Edges eingeleitet wird. Die minimale IKE-Lebensdauer beträgt 10 und die maximale Dauer 1440 Minuten. Der Standardwert ist 1440 Sekunden. IPsec-SA-Lebensdauer(min) (IPsec SA Lifetime(min)) Der Zeitpunkt, zu dem die Neuverschlüsselung des Internet Security Protocol (IPsec) für Edges eingeleitet wird. Die minimale IPsec-Lebensdauer beträgt 3 und die maximale Dauer 480 Minuten. Der Standardwert ist 480 Sekunden. DPD-Zeitüberschreitungstimer(Sek.) (DPD Timeout Timer(sec)) Die maximale Zeit, die das Gerät auf eine Antwort auf die DPD-Nachricht warten muss, bevor der Peer als inaktiv betrachtet wird. Der Standardwert beträgt 20 Sekunden. Sie können DPD deaktivieren, indem Sie den Timer für die DPD-Zeitüberschreitung auf 0 Sekunden konfigurieren. Hinweis: Wenn AWS den Neuverschlüsselungstunnel mit einem VMware SD-WAN Gateway (in Nicht-SD-WAN-Zielen) initiiert, kann ein Fehler auftreten und ein Tunnel wird nicht eingerichtet. Dies kann zu Unterbrechungen beim Datenverkehr führen. Beachten Sie Folgendes:- IPsec-SA-Lebensdauer (Min.)-Timerkonfigurationen für das SD-WAN Gateway müssen weniger als 60 Minuten (50 Minuten empfohlen) betragen, damit sie mit der Standardkonfiguration für IPsec in AWS übereinstimmen.

- DH- und PFS-DH-Gruppen müssen übereinstimmen.

- Wenn Sie ein sekundäres VPN Gateway für diese Site erstellen möchten, aktivieren Sie das Kontrollkästchen Sekundäres VPN-Gateway (Secondary VPN Gateway) und geben Sie dann die IP-Adresse des sekundären VPN-Gateways in das Textfeld Öffentliche IP-Adresse (Public IP) ein.

Das sekundäre VPN-Gateway wird sofort für diese Site erstellt und stellt einen VMware-VPN-Tunnel für dieses Gateway bereit.

- Aktivieren Sie das Kontrollkästchen Aktiven Tunnelstatus beibehalten (Keep Tunnel Active), um den sekundären VPN-Tunnel für diese Site aktiv zu halten.

- Aktivieren Sie das Kontrollkästchen Tunneleinstellungen sind identisch mit dem primären VPN-Gateway (Tunnel settings are same as Primary VPN Gateway), um dieselben Tunneleinstellungen wie die des primären VPN-Gateways anzuwenden.

Alle Änderungen an den Tunneleinstellungen, die am primären VPN-Gateway vorgenommen werden, werden bei entsprechender Konfiguration auch auf die sekundären VPN-Tunnel angewendet.

- Unter Site-Subnetze (Site Subnets) können Sie Subnetze für die Nicht-SD-WAN-Ziel hinzufügen, indem Sie auf die Schaltfläche mit dem Pluszeichen (+) klicken.

Hinweis: Zur Unterstützung des Datencentertyps von Nicht-SD-WAN-Ziel müssen Sie neben der IPSec-Verbindung lokale Nicht-SD-WAN-Ziel-Subnetze im VMware-System konfigurieren.

- Klicken Sie auf Änderungen speichern (Save Changes).