In diesem Abschnitt wird beschrieben, wie eine Nicht-SD-WAN-Ziel vom Typ Generische Firewall (richtlinienbasiertes VPN) (Generic Firewall (Policy Based VPN)) in SD-WAN Orchestrator konfiguriert wird.

Prozedur

- Navigieren Sie im Navigationsfenster in SD-WAN Orchestrator zu Konfigurieren (Configure) > Netzwerkdienste (Network Services).

Der Bildschirm Dienste (Services) wird angezeigt.

- Klicken Sie im Bereich Nicht-SD-WAN-Ziele über Gateway (Non SD-WAN Destinations via Gateway) auf die Schaltfläche Neu (New).

Das Dialogfeld Neue Nicht-SD-WAN-Ziele über Gateway (New Non SD-WAN Destinations via Gateway) wird angezeigt.

- Geben Sie im Textfeld Name den Namen für die Nicht-SD-WAN-Ziel ein.

- Wählen Sie im Dropdown-Menü Typ (Type) den Eintrag Generische Firewall (richtlinienbasiertes VPN) (Generic Firewall (Policy Based VPN)) aus.

- Geben Sie die IP-Adresse für das primäre VPN-Gateway ein und klicken Sie auf Weiter (Next).

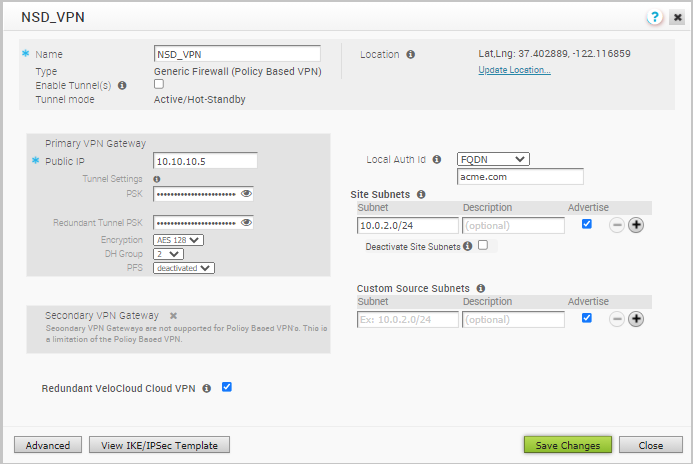

Eine Nicht-SD-WAN-Ziel vom Typ „Generische Firewall (richtlinienbasiertes VPN)“ wird erstellt und ein Dialogfeld für Ihre Nicht-SD-WAN-Ziel wird angezeigt.

- Um die Tunneleinstellungen für das primäre VPN-Gateway der Nicht-SD-WAN-Ziel zu konfigurieren, klicken Sie auf die Schaltfläche Erweitert (Advanced).

- Im Bereich Primäres VPN-Gateway (Primary VPN Gateway) können Sie die folgenden Tunneleinstellungen konfigurieren:

Bereich Beschreibung PSK Der vorinstallierte Schlüssel (Pre-Shared Key, PSK), der der Sicherheitsschlüssel für die Authentifizierung über den Tunnel ist. Der Orchestrator generiert standardmäßig einen PSK. Wenn Sie einen eigenen PSK oder ein eigenes Kennwort verwenden möchten, können Sie dies in das Textfeld eingeben. Hinweis: Ab Version 4.5 wird die Verwendung des Sonderzeichens „<“ im Kennwort nicht mehr unterstützt. Wenn Benutzer das Sonderzeichen „<“ bereits in früheren Versionen in ihren Kennwörtern verwendet haben, muss es entfernt werden, um Änderungen an der Seite speichern zu können.Verschlüsselung (Encryption) Wählen Sie entweder AES 128 oder AES 256 als Schlüsselgröße für die AES-Algorithmen zum Verschlüsseln von Daten aus. Der Standardwert ist AES 128. DH-Gruppe (DH Group) Wählen Sie den Diffie-Hellman (DH)-Gruppen-Algorithmus aus, der beim Austausch eines vorinstallierten Schlüssels verwendet werden soll. Über die DH-Gruppe wird die Stärke des Algorithmus in Bit festgelegt. Die unterstützten DH-Gruppen sind 2, 5 und 14. Es wird empfohlen, DH-Gruppe 14 zu verwenden. PFS Wählen Sie die PFS-Ebene (Perfect Forward Secrecy) für zusätzliche Sicherheit aus. Die unterstützten PFS-Ebenen sind 2 und 5. Der Standardwert ist Deaktiviert. Hinweis: Das sekundäre VPN-Gateway wird für den Netzwerkdiensttyp „Generische Firewall (richtlinienbasiertes VPN)“ nicht unterstützt. - Aktivieren Sie das Kontrollkästchen Redundantes VeloCloud-Cloud-VPN (Redundant VeloCloud Cloud VPN), um redundante Tunnel für jedes VPN-Gateway hinzuzufügen.

Alle Änderungen, die an „Verschlüsselung (Encryption)“, „DH-Gruppe (DH Group)“ oder „PFS von Primäres VPN-Gateway (PFS of Primary VPN Gateway)“ vorgenommen wurden, werden, falls konfiguriert, auch auf die redundanten VPN-Tunnel angewendet. Nachdem Sie die Tunneleinstellungen des primären VPN-Gateways geändert haben, speichern Sie die Änderungen und klicken dann auf IKE/IPSec-Vorlage anzeigen (View IKE/IPSec Template), um die aktualisierte Tunnelkonfiguration anzuzeigen.Hinweis: Derzeit ist die unterstützte IKE-Version IKEv1.

- Klicken Sie auf den Link Standort aktualisieren (Update location), um den Standort für die konfigurierte Nicht-SD-WAN-Ziel anzuzeigen. Die Angaben zum Längen- und Breitengrad werden verwendet, um den besten Edge oder das beste Gateway zu bestimmen, mit dem eine Verbindung im Netzwerk hergestellt werden kann.

- Mit der lokalen Authentifizierungs-ID werden das Format und die Identifizierung des lokalen Gateways festgelegt. Wählen Sie im Dropdown-MenüLokale Authentifizierungs-ID (Local Auth Id) unter den folgenden Typen und geben Sie einen ermittelten Wert ein:

- FQDN: Der vollqualifizierte Domänenname oder der Hostname. Beispiel: google.com.

- Benutzer-FQDN (User FQDN): Der vollqualifizierte Domänenname in Form einer E-Mail-Adresse. Beispiel: [email protected].

- IPv4: Die zur Kommunikation mit dem lokalen Gateway verwendete IP-Adresse.

Hinweis:Wenn der Benutzer bei Auswahl von „Generische Firewall (richtlinienbasiertes VPN) (Generic Firewall (Policy Based VPN))“ keinen Wert angibt, wird Standard (Default) als lokale Authentifizierungs-ID verwendet. Als Standardwert der lokalen Authentifizierungs-ID wird die lokale IP der SD-WAN Gateway-Schnittstelle verwendet.

- Unter Site-Subnetze (Site Subnets) können Sie Subnetze für die Nicht-SD-WAN-Ziel hinzufügen, indem Sie auf die Schaltfläche mit dem Pluszeichen (+) klicken. Wenn Sie keine Subnetze für die Site benötigen, aktivieren Sie das Kontrollkästchen Site-Subnetze deaktivieren (Deactivate Site Subnets).

- Verwenden Sie Benutzerdefinierte Quellsubnetze (Custom Source Subnets), um die an dieses VPN-Gerät weitergeleiteten Quellsubnetze zu überschreiben. Normalerweise werden Quellsubnetze von den an dieses Gerät weitergeleiteten Edge-LAN-Subnetzen abgeleitet.

- Aktivieren Sie das Kontrollkästchen Tunnel aktivieren (Enable Tunnel(s)), sobald Sie bereit sind, den Tunnel vom SD-WAN Gateway zu den VPN-Gateways vom Typ „Generische Firewall (richtlinienbasiertes VPN) (Generic Firewall (Policy Based VPN))“ zu initiieren.

- Klicken Sie auf Änderungen speichern (Save Changes).