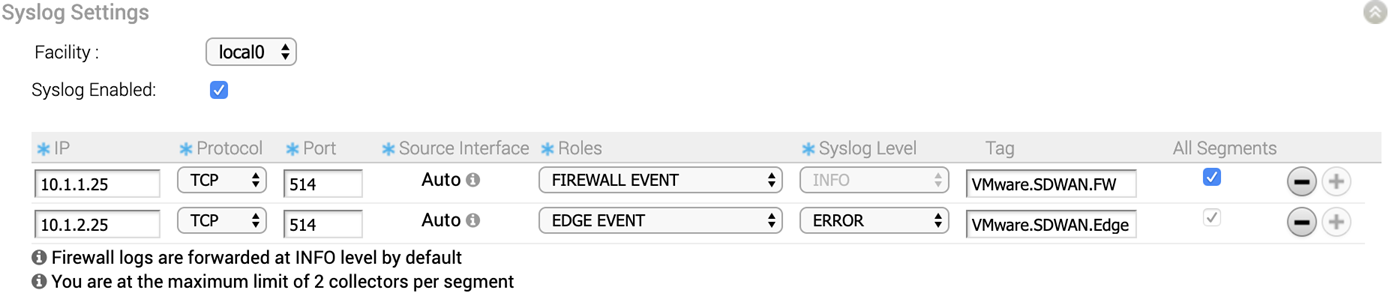

In einem Unternehmensnetzwerk unterstützt SD-WAN Orchestrator die Erfassung von SD-WAN Orchestrator-gebundenen Ereignissen und Firewallprotokollen, die vom Unternehmens-SD-WAN Edge stammen, in einer oder mehreren zentralen Remote-Syslog-Collector-Instanzen (Server) im nativen Syslog-Format. Damit der Syslog-Collector SD-WAN Orchestrator-gebundene Ereignisse und Firewallprotokolle von den konfigurierten Edges in einem Unternehmen empfangen kann, konfigurieren Sie auf der Profilebene die Details des Syslog-Collectors pro Segment auf der SD-WAN Orchestrator-Instanz, indem Sie die Schritte in diesem Verfahren ausführen.

Voraussetzungen

- Stellen Sie sicher, dass Cloud-Virtual Private Network (Zweigstelle-zu-Zweigstelle-VPN-Einstellungen) für den SD-WAN Edge konfiguriert ist (von dem die SD-WAN Orchestrator-gebundenen Ereignisse stammen), um einen Pfad zwischen dem SD-WAN Edge und den Syslog-Collector-Instanzen einzurichten. Weitere Informationen finden Sie unter Konfigurieren von Cloud-VPN für Profile.

Prozedur

Nächste Maßnahme

Weitere Informationen zu Firewalleinstellungen auf der Profilebene finden Sie unter Konfigurieren der Firewall für Profile.

Unterstützung für sichere Syslog-Weiterleitung

Version 5.0 unterstützt die Funktion für die sichere Syslog-Weiterleitung. Die Gewährleistung der Sicherheit der Syslog-Weiterleitung ist für behördliche Zertifizierungen und für die Erfüllung der Edge-Härtungsanforderungen großer Unternehmen erforderlich. Der Prozess der sicheren Syslog-Weiterleitung beginnt mit einem TLS-fähigen Syslog-Server. Derzeit ermöglicht SD-WAN Orchestrator die Weiterleitung von Protokollen an einen Syslog-Server mit TLS-Unterstützung. Version 5.0 ermöglicht SD-WAN Orchestrator die Steuerung der Syslog-Weiterleitung und das Durchführen von Standardsicherheitsprüfungen wie der hierarchischen PKI-Verifizierung, der CRL-Validierung usw. Darüber hinaus kann auch die Sicherheit der Weiterleitung angepasst werden, indem unterstützte Verschlüsselungssammlungen definiert werden, selbstsignierte Zertifikate nicht zugelassen werden usw.

Ein weiterer Aspekt der sicheren Syslog-Weiterleitung ist die Art und Weise, wie Widerrufsinformationen erfasst oder integriert werden. SD-WAN Orchestrator kann jetzt die Eingabe von Widerrufsinformationen durch einen Operator ermöglichen, die manuell oder über einen externen Prozess abgerufen werden können. SD-WAN Orchestrator übernimmt diese CRL-Informationen und verwendet sie, um die Sicherheit der Weiterleitung zu überprüfen, bevor alle Verbindungen hergestellt werden. Darüber hinaus ruft SD-WAN Orchestrator diese CRL-Informationen regelmäßig ab und verwendet sie bei der Validierung der Verbindung.

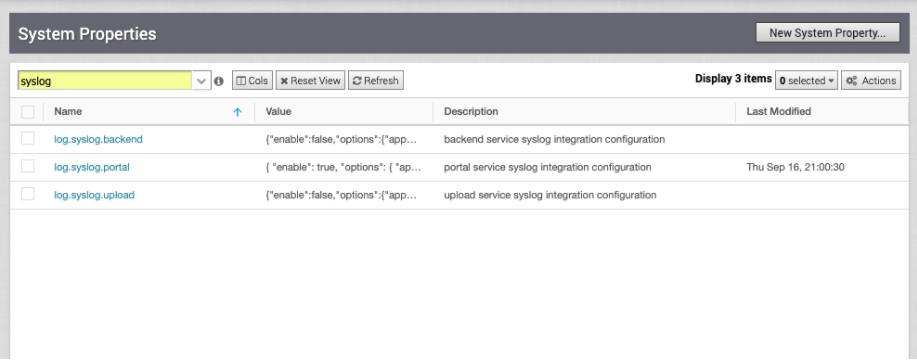

Systemeigenschaften

Die sichere Syslog-Weiterleitung beginnt mit der Konfiguration der Syslog-Weiterleitungsparameter von SD-WAN Orchestrator, damit eine Verbindung mit einem Syslog-Server hergestellt werden kann. Zu diesem Zweck akzeptiert SD-WAN Orchestrator eine JSON-formatierte Zeichenfolge, um die folgenden Konfigurationsparameter umzusetzen, die in den Systemeigenschaften konfiguriert werden.

- dendrochronological: Konfiguration der Syslog-Integration des Backend-Diensts

- log.syslog.portal: Konfiguration der Syslog-Integration des Portaldiensts

- log.syslog.upload: Konfiguration der Syslog-Integration des Upload-Diensts

Beim Konfigurieren von Systemeigenschaften kann die folgende JSON-Zeichenfolge für die sichere Syslog-Konfiguration verwendet werden.

config<Object>enable:<true> <false> Aktivieren oder Deaktivieren der Syslog-Weiterleitung. Beachten Sie, dass dieser Parameter die gesamte Syslog-Weiterleitung steuert, auch wenn die sichere Weiterleitung aktiviert ist.options<Object>host:<string> Der Host, auf dem Syslog ausgeführt wird. Diese Option ist standardmäßig auf „localhost“ festgelegt.- Port: <number> Der Port auf dem Host, auf dem Syslog ausgeführt wird, ist standardmäßig der Standardport von Syslogd.

- protocol: <string> tcp4, udp4, tls4. Hinweis: (tls4 aktiviert die sichere Syslog-Weiterleitung mit Standardeinstellungen. Informationen zur Konfiguration finden Sie im folgenden „secureOptions“-Objekt.

- pid: <number> PID des Prozesses, von dem Protokollmeldungen stammen (Standard: „prozess.pid“).

- localhost: <string> Host, der angibt, dass Protokollmeldungen von dort gesendet werden (Standard: „localhost“).

- app_name: <string> Der Name der Anwendung („node-portal“, „node-backend“ usw.) (Standard: „process.title“).

secureOptions<Object>disableServerIdentityCheck:<boolean> Optional wird die SAN-Prüfung während der Validierung übersprungen, d. h. diese Option kann verwendet werden, wenn die Serverzertifizierung kein SAN für selbstsignierte Zertifikate aufweist. Standard:false.fetchCRLEnabled:<boolean> Wenn der Wert nicht auffalsefestgelegt ist, ruft SD-WAN Orchestrator CRL-Informationen ab, die in den angegebenen Zertifizierungsstellen eingebettet sind. Standard:truerejectUnauthorized:<boolean> Wenn der Wert nicht auf „false“ festgelegt ist, wendet SD-WAN Orchestrator die hierarchische PKI-Validierung anhand der Liste der angegebenen Zertifizierungsstellen an. Standard:true. (Diese Option ist hauptsächlich für Testzwecke erforderlich. Verwenden Sie diese Option nicht in der Produktionsumgebung.)caCertificate:<string> SD-WAN Orchestrator kann eine Zeichenfolge akzeptieren, die PEM-formatierte Zertifikate enthält, um die vertrauenswürdigen CA-Zertifikate optional zu überschreiben (sie kann mehrere CRLs in OpenSSL-freundlicher verketteter Form enthalten). Standardmäßig wird den von Mozilla kuratierten bekannten Zertifizierungsstellen vertraut. Diese Option kann verwendet werden, um zuzulassen, dass eine lokale Zertifizierungsstelle akzeptiert wird, die von der Einheit verwaltet wird. Dies gilt beispielsweise für lokale Kunden, die über eigene Zertifizierungsstellen und PKIs verfügen.crlPem:<string>SD-WAN Orchestrator kann eine Zeichenfolge akzeptieren, die PEM-formatierte CRLs enthält (sie kann mehrere CRLs in OpenSSL-freundlicher verketteter Form enthalten). Diese Option kann verwendet werden, um zuzulassen, dass lokal verwaltete CRLs akzeptiert werden. WennfetchCRLEnabledauf „true“ festgelegt ist, kombiniert SD-WAN Orchestrator diese Informationen mit abgerufenen CRLs. Dies ist vor allem in einem bestimmten Szenario erforderlich, in dem Zertifikate keine Informationen zu CRL-Verteilungspunkten enthalten.- crlDistributionPoints: <Array> SD-WAN Orchestrator kann optional ein Array eines CRL-Verteilungspunkt-URIs im „http“-Protokoll akzeptieren. SD-WAN Orchestrator akzeptiert keine „https“-URIs.

- crlPollIntervalMinutes: <number> Wenn „fetchCRLEnabled“ nicht auf „false“ festgelegt ist, fragt SD-WAN Orchestrator alle 12 Stunden CRLs ab. Mit diesem Parameter können Sie jedoch optional dieses Standardverhalten außer Kraft setzen und die CRLs entsprechend der angegebenen Nummer aktualisieren.

Beispiel für die Konfiguration der sicheren Syslog-Weiterleitung

{"enable": true,"options": {"appName": "node-portal","protocol": "tls","port": 8000,"host": "host.docker.internal","localhost": "localhost"},"secureOptions": {"caCertificate": "-----BEGIN CERTIFICATE-----MIID6TCCAtGgAwIBAgIUaauyk0AJ1ZK/U10OXl0GPGXxahQwDQYJKoZIhvcNAQELBQAwYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDAgFw0yMTA5MjgxOTMzMjVaGA8yMDczMTAwNTE5MzMyNVowYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAMwG+Xyp5wnoTDxpRRUmE63DUnaJcAIMVABm0xKoBEbOKoW0rnl3nFu3l0u6FZzfq+HBJwnOtrBO0lf/sges2/QeUduCeBC/bqs5VzIRQdNaFXVtundWU+7Tn0ZDKXv4aRC0vsvjejU0H7DCXLg4yGF4KbM6f0gVBgj4iFyIjcy4+aMsvYufDV518RRB3MIHuLdyQXIe253fVSBHA5NCn9NGEF1e6Nxt3hbzy3Xe4TwGDQfpXx7sRt9tNbnxemJ8A2ou8XzxHPc44G4O0eN/DGIwkP1GZpKcihFFMMxMlzAvotNqE25gxN/O04/JP7jfQDhqKrLKwmnAmgH9SqvV0F8CAwEAAaOBmDCBlTAdBgNVHQ4EFgQUSpavxf80w/I3bdLzubsFZnwzpcMwHwYDVR0jBBgwFoAUSpavxf80w/I3bdLzubsFZnwzpcMwDwYDVR0TAQH/BAUwAwEB/zAOBgNVHQ8BAf8EBAMCAYYwMgYDVR0fBCswKTAnoCWgI4YhaHR0cDovL2xvY2FsaG9zdDo1NDgzL2NybFJvb3QucGVtMA0GCSqGSIb3DQEBCwUAA4IBAQBrYkmg+4x2FrC4W8eU0S62DVrsCtA26wKTVDtor8QAvi2sPGKNlv1nu3F2AOTBXIY+9QV/Zvg9oKunRy917BEVx8sBuwrHW9IvbThVk+NtT/5fxFQwCjO9l7/DiEkCRTsrY4WEy8AW1CcaBwEscFXXgliwWLYMpkFxsNBTrUIUfpIR0Wiogdtc+ccYWDSSPomWZHUmgumWIikLue9/sOvV9eWy56fZnQNBrOf5wUs0suJyLhi0hhFOAMdEJuL4WnYthX5d+ifNon8ylXGO6cOzXoA0DlvSmAS+NOEekFo6R1Arrws0/nk6otGH/Be5+/WXFmp0nzT5cwnspbpA1seO-----END CERTIFICATE-----","disableServerIdentityCheck": true,"fetchCRLEnabled":true,"rejectUnauthorized": true,"crlDistributionPoints": http://cacerts.digicert.com/DigiCertTLSHybridECCSHA3842020CA1-1.crt

Zum Konfigurieren der Syslog-Weiterleitung sehen Sie sich das folgende JSON-Objekt als Beispiel an (Abbildung unten).

Wenn die Konfiguration erfolgreich abgeschlossen wurde, erstellt SD-WAN Orchestrator das folgende Protokoll und beginnt mit der Weiterleitung.

[portal:watch] 2021-10-19T20:08:47.150Z - info: [process.logger.163467409.0] [660] Remote Log has been successfully configured for the following options {"appName":"node-portal","protocol":"tls","port":8000,"host":"host.docker.internal","localhost":"localhost"}

Sichere Syslog-Weiterleitung im FIPS-Modus

Bei aktiviertem FIPS-Modus für die sichere Syslog-Weiterleitung wird die Verbindung abgelehnt, wenn der Syslog-Server nicht die folgenden Verschlüsselungssammlungen anbietet: „TLS_AES_256_GCM_SHA384:TLS_AES_128_GCM_SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256“. Unabhängig vom FIPS-Modus wird die Verbindung auch abgelehnt, wenn das Zertifikat des Syslog-Servers kein Feld für die erweiterte Schlüsselverwendung aufweist, mit dem das Attribut „ServerAuth“ festgelegt wird.

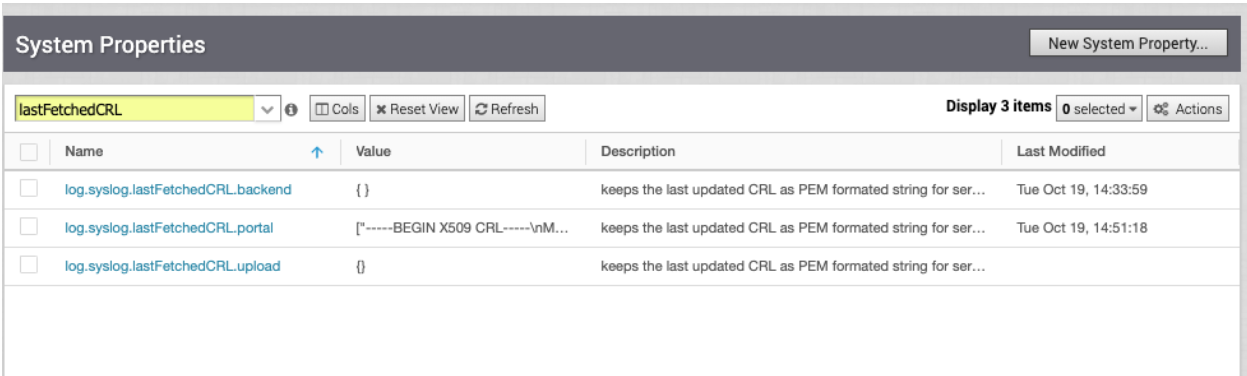

Kontinuierliches Abrufen von CRL-Informationen

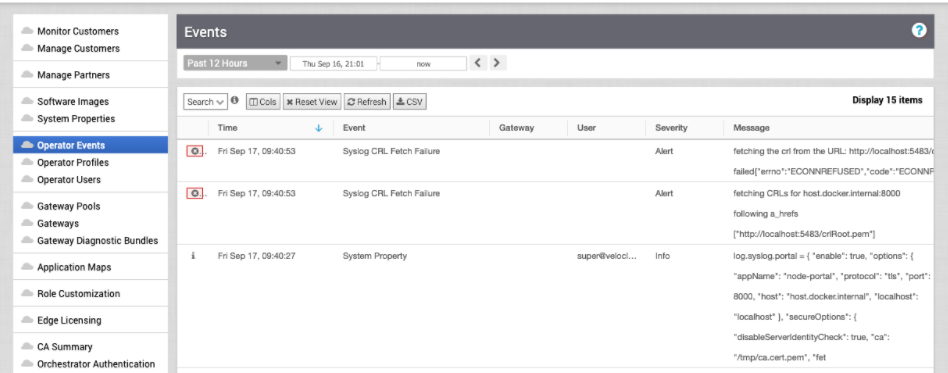

Wenn „fetchCRLEnabled“ nicht auf „false“ festgelegt ist, aktualisiert SD-WAN Orchestrator die CRL-Informationen regelmäßig alle 12 Stunden über den Backend-Auftragsmechanismus. Die abgerufenen CRL-Informationen werden in der entsprechenden Systemeigenschaft namens „log.syslog.lastFetchedCRL.{serverName}“ gespeichert. Diese CRL-Informationen werden bei jedem Verbindungsversuch mit dem Syslog-Server überprüft. Wenn während des Abrufens ein Fehler auftritt, generiert SD-WAN Orchestrator ein Operator-Ereignis.

Wenn „fetchCRLEnabled“ auf „true“ festgelegt ist, sind die drei zusätzlichen Systemeigenschaften „log.syslog.lastFetchedCRL.backend“, „log.syslog.lastFetchedCRL.portal“ und „log.syslog.lastFetchedCRL.upload“ verfügbar, um den Status der CRL zu verfolgen, wie in der Abbildung unten dargestellt. Diese Informationen zeigen den Zeitpunkt der letzten Aktualisierung der CRL und CRL-Informationen an.

Protokollierung

Wenn die Option „fetchCRLEnabled“ auf „true“ festgelegt ist, versucht SD-WAN Orchestrator, CRLs abzurufen. Wenn ein Fehler auftritt, löst SD-WAN Orchestrator ein Ereignis aus, wie in der folgenden Abbildung dargestellt.