Unternehmen können die Vorteile eines sicheren lokalen Internet-Breakouts nutzen, indem sie VMware SD-WAN integriert mit Zscaler verwenden. Mit VMware SD-WAN kann der Netzwerkadministrator entscheiden, welcher Datenverkehr über IPsec-Tunnel (mit NULL-Verschlüsselung) an Zscaler weitergeleitet werden soll.

Voraussetzungen

- Zscaler Internet Access (ZIA)

- Eine funktionierende Instanz von ZIA (jede Cloud)

- Administrator-Anmeldedaten

- VMware SD-WAN Orchestrator

- Zugriff von Unternehmenskonten auf VMware SD-WAN Orchestrator

- Administrator-Anmeldedaten

- Eine oder mehrere VMware SD-WAN Edge-Appliances mit dem Status „Online“ in VMware SD-WAN Orchestrator

Zscaler SD-WAN Gateway-Auswahl- und Routing-Verhalten

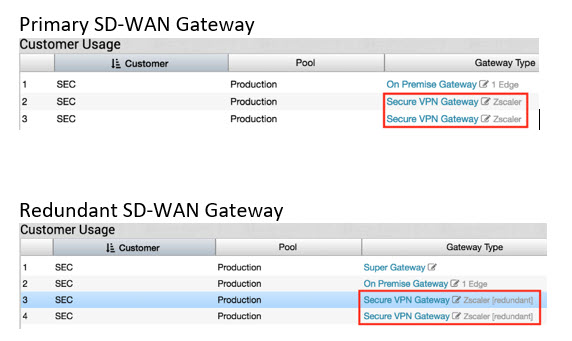

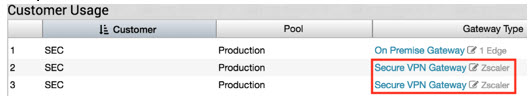

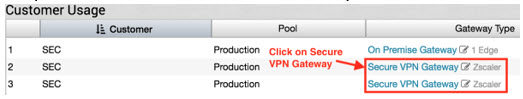

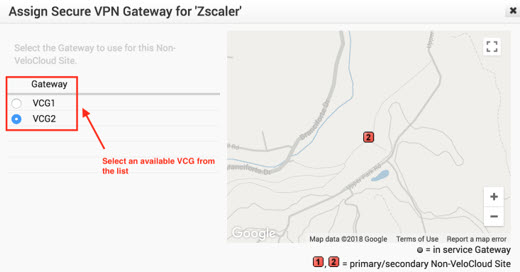

Um den Zscaler-Tunnel einem bestimmten SD-WAN Gateway zuzuweisen, müssen Sie zunächst feststellen, welches SD-WAN Gateway über den Tunnel verfügt, indem Sie den oben beschriebenen Vorgang durchführen. Von dort aus können Sie auf „Sicheres VPN-Gateway (Secure VPN Gateway)“ klicken und den Tunnel zu einem anderen SD-WAN Gateway verschieben/zuweisen.

- Suchen Sie den aktuellen Tunnelstandort.

- Klicken Sie auf „Sicheres VPN-Gateway (Secure VPN Gateway)“.

- Wählen Sie ein SD-WAN Gateway aus.

Hinweis: Die Zuweisung/Verschiebung eines Tunnels zu einem anderen SD-WAN Gateway wirkt sich auf den Dienst aus. Die bestehende Tunnelverbindung wird beendet und ein neuer Tunnel von dem neu zugewiesenen SD-WAN Gateway eingerichtet.

Hinweis: Die Zuweisung/Verschiebung eines Tunnels zu einem anderen SD-WAN Gateway wirkt sich auf den Dienst aus. Die bestehende Tunnelverbindung wird beendet und ein neuer Tunnel von dem neu zugewiesenen SD-WAN Gateway eingerichtet.Während des VMware SD-WAN Edge-Konfigurations-/Aktivierungsvorgangs wird jedem Edge ein Paar von SD-WAN Gateways oder ein Satz von Partner SD-WAN Gateways zugewiesen, entsprechend der Gerätekonfiguration. Wenn die vom Edge verwendeten SD-WAN Gateways nicht dieselben SD-WAN Gateways sind, die die Zscaler-Tunnel enthalten, erstellt der Edge automatisch VCMP-Tunnel zu den SD-WAN Gateways, die mit Zscaler verbunden sind, zusätzlich zu den SD-WAN Gateways, die während des Aktivierungsvorgangs ausgewählt wurden. Dadurch wird sichergestellt, dass der Edge über einen Pfad zum Erreichen von Zscaler verfügt.

Zscaler-Setup-Beispiele

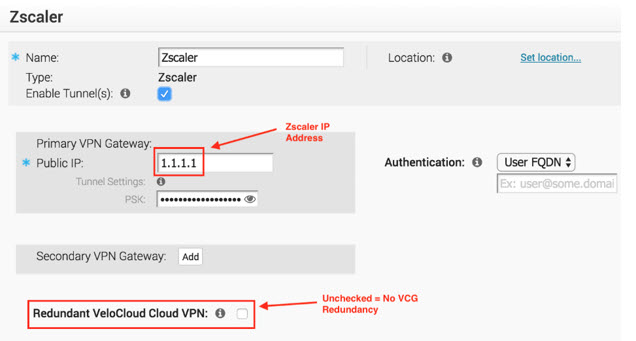

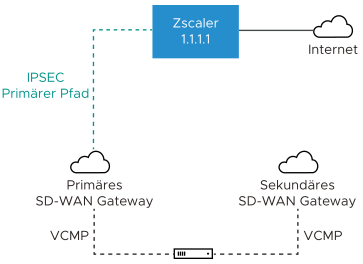

Beispiel 1: Primärer Zscaler-Tunnel zu 1.1.1.1 ohne ausgewähltes redundantes Velocloud-Cloud-VPN

In diesem Beispiel wird nur ein Zscaler-VPN-Tunnel erstellt, und das Kontrollkästchen „Redundantes VeloCloud-Cloud-VPN (Redundant Velocloud Cloud VPN)“ ist nicht aktiviert. Ein einzelnes Gateway (in diesem Fall das primäre SD-WAN Gateway), das anhand der Nähe zum Remote-VPN-Gateway ausgewählt wird (wie über Geo-IP-Lookup ermittelt), erstellt einen IPsec-Tunnel zum Zscaler-VPN-Endpoint. Abhängig von der Konfiguration der Business Policy wird der Datenverkehr vom SD-WAN Edge zum primären SD-WAN Gateway und dann zu Zscaler geleitet. Obwohl der SD-WAN Edge immer über VCMP-Tunnel zu mindestens zwei SD-WAN Gateways verfügt, besteht in diesem Design keine Redundanz. Da das Kontrollkästchen „Redundantes VeloCloud-Cloud-VPN (Redundant Velocloud Cloud VPN)“ nicht aktiviert ist, gibt es keinen Backup-SD-WAN Gateway-Tunnel zu Zscaler. Fällt entweder Zscaler oder das primäre SD-WAN Gateway aus oder fällt der IPsec-Tunnel zwischen den beiden aus irgendeinem Grund aus, wird der Datenverkehr zu Zscaler unterbrochen.

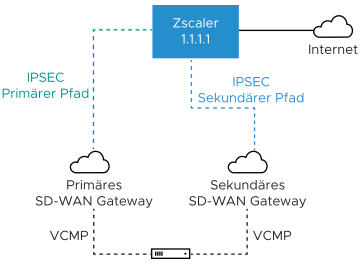

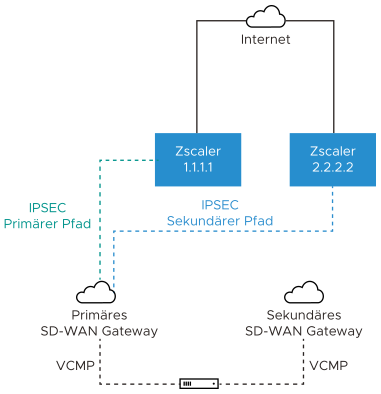

Beispiel 2: Primärer Zscaler-Tunnel zu 1.1.1.1 mit ausgewähltem redundantem VeloCloud-Cloud-VPN

In diesem Beispiel wird nur ein Zscaler-VPN-Tunnel erstellt und das Kontrollkästchen „Redundantes VeloCloud-Cloud-VPN (Redundant Velocloud Cloud VPN)“ aktiviert. Zwei SD-WAN Gateways, die aufgrund der Nähe zum Remote-VPN-Gateway ausgewählt werden (ermittelt über Geo-IP-Lookup) und die dem Zscaler-Standort am nächsten sind, werden IPsec-Tunnel zu Zscaler erstellen. Beide Tunnel sind aktiv, jedoch wird der gesamte Datenverkehr zu Zscaler durch das primäre SD-WAN Gateway geleitet. Fällt das primäre SD-WAN Gateway aus, wird der Datenverkehr auf das sekundäre SD-WAN Gateway verlagert. Da nur ein einziger Zscaler-Endpoint definiert ist, wird bei dessen Ausfall der Datenverkehr zu Zscaler unterbrochen.

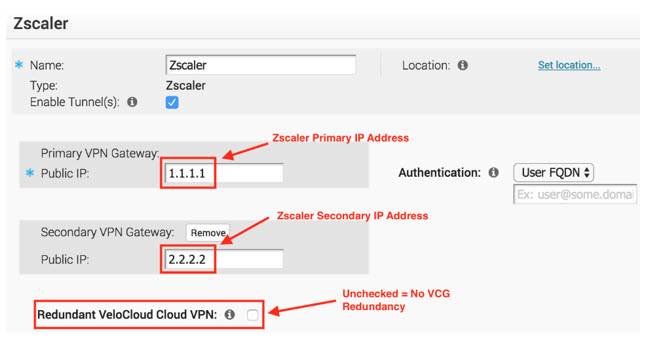

Beispiel 3: Primärer Zscaler-Tunnel zu 1.1.1.1, Sekundärer Zscaler-Tunnel zu 2.2.2.2 ohne ausgewähltes redundantes Velocloud-Cloud-VPN

In diesem Beispiel werden redundante IPsec-Tunnel zu Zscaler im SD-WAN Orchestrator durch Hinzufügen einer sekundären Zscaler-IP-Adresse konfiguriert, jedoch ist das Kontrollkästchen „Redundantes VeloCloud-Cloud-VPN (Redundant Velocloud Cloud VPN)“ nicht aktiviert. Ein einzelnes SD-WAN Gateway, das anhand der Nähe zum Remote-VPN-Gateway ausgewählt wird (wie über Geo-IP-Lookup ermittelt), erstellt einen IPsec-Tunnel zu beiden Zscaler-VPN-Endpoints. Beide Tunnel sind aktiv, aber durch die Konfigurationseinstellungen weiß das SD-WAN Gateway, welcher IPsec-Tunnel zu Zscaler der primäre Pfad ist und leitet den Datenverkehr durch diesen Tunnel. Zscaler kennzeichnet weder primäre noch Sicherungs IPsec-Tunnel. Zscaler leitet den Datenverkehr einfach über das SD-WAN Gateway, von dem die Anforderung ausgeht. Sollte der primäre Zscaler-Standort ausfallen, wird der Datenverkehr vom SD-WAN Gateway auf den sekundären Zscaler-IPsec-Tunnel umgeleitet. Da das Kontrollkästchen „Redundantes VeloCloud-Cloud-VPN (Redundant Velocloud Cloud VPN)“ nicht aktiviert ist, gibt es keine redundanten SD-WAN Gateway-Verbindungen zu Zscaler. Wenn das SD-WAN Gateway ausfällt, wird der Datenverkehr zu Zscaler unterbrochen.

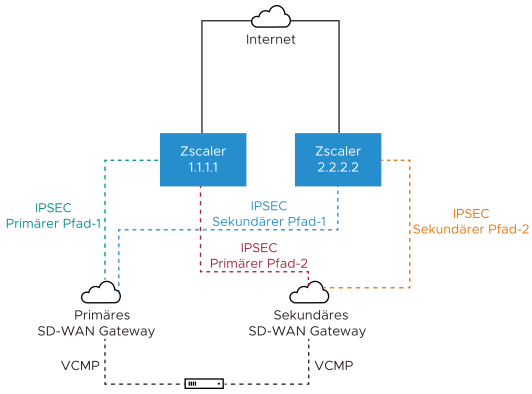

Beispiel 4: Primärer Zscaler-Tunnel zu 1.1.1.1, Sekundärer Zscaler-Tunnel zu 2.2.2.2 mit ausgewähltem redundantem VeloCloud-VPN

In diesem Beispiel werden redundante IPsec-Tunnel zu Zscaler im SD-WAN Orchestrator durch Hinzufügen einer sekundären Zscaler-IP-Adresse konfiguriert und das Kontrollkästchen „Redundantes VeloCloud-Cloud-VPN (Redundant Velocloud Cloud VPN)“ ist aktiviert. Zwei SD-WAN Gateways, die anhand der Nähe zum Remote-VPN-Gateway ausgewählt werden (wie über Geo-IP-Lookup ermittelt), erstellen IPsec-Tunnel zu beiden Zscaler-VPN-Endpoints. Alle diese Tunnel sind aktiv, aber durch die Konfigurationseinstellungen wissen die SD-WAN Gateways, welches der beiden das primäre SD-WAN Gateway und welches das sekundäre ist. Die SD-WAN Gateways wissen auch, welcher ihrer IPsec-Tunnel zu Zscaler der primäre und welcher der sekundäre Pfad ist. Zscaler kennzeichnet weder primäre noch Sicherungs IPsec-Tunnel. Zscaler leitet den Datenverkehr einfach über das SD-WAN Gateway, von dem die Anforderung ausgeht. Sollte der primäre Zscaler-Standort ausfallen, wird der Datenverkehr vom primären SD-WAN Gateway auf den sekundären Zscaler-IPsec-Tunnel umgeleitet. Da das Kontrollkästchen „Redundantes VeloCloud-Cloud-VPN (Redundant Velocloud Cloud VPN)“ aktiviert ist, wird der Datenverkehr bei einem Ausfall des primären SD-WAN Gateways auf das sekundäre SD-WAN Gateway verschoben. Das sekundäre SD-WAN Gateway wird den primären IPsec-Tunnel verwenden, sofern dieser Pfad verfügbar ist. Ist dies nicht der Fall, verwendet es den sekundären IPsec-Tunnel, um Zscaler zu erreichen.

Schicht 7-Integritätsprüfungen

Wenn Sie einen IPsec/GRE-Tunnel zu einem bestimmten Zscaler-Datencenter für Zscaler Internet Access (ZIA) einrichten, wird der Tunnel zwischen dem SD-WAN Edge oder SD-WAN Gateway und einer virtuellen IP (VIP) auf einem Zscaler Load Balancer für ZIA eingerichtet. Wenn der Endbenutzerverkehr von der Zweigstelle den Load Balancer erreicht, verteilt der Load Balancer den Datenverkehr an die Edges des öffentlichen ZIA-Diensts (Zscaler Internet Access Service). Dead- Peer-Detection (DPD) und GRE-Keepalives können nur die Verfügbarkeit des öffentlichen VIP auf dem Load Balancer erkennen (da es sich um das Tunnelziel handelt). Das öffentliche VIP ist ein hochverfügbarer Endpoint und spiegelt nicht die Verfügbarkeit eines bestimmten Edge des öffentlichen ZIA-Diensts wider. Mit der Schicht 7-Integritätsprüfung können Sie die Leistung und Verfügbarkeit von ZIA-Edges auf der Grundlage von HTTP-Prüfungen überwachen und auf der Grundlage der Ergebnisse ein Failover auf einen alternativen Tunnel durchführen. Der SD-WAN Edge oder das SD-WAN Gateway sendet regelmäßig Prüfanforderungen an die HTTP-Prüf-URL (in folgendem Format), wenn die Prüfung aktiviert ist.

http://gateway.<zscaler_cloud>.net/vpntestDie Prüf-URL ist in SD-WAN Orchestrator konfigurierbar, aber das Prüfintervall und die Anzahl der Wiederholungen können derzeit nicht in SD-WAN Orchestrator bearbeitet werden. Wenn die Prüfung nacheinander für die festgelegte Anzahl an Wiederholungen fehlschlägt, wird der Tunnel als inaktiv markiert, und der Datenverkehr wird auf den sekundären Tunnel übertragen, sofern dieser definiert ist. Die Prüfung kann fehlschlagen, weil entweder die https-Antwort (200 OK) nicht empfangen wird oder die Latenzzeit größer als der festgelegte Schwellenwert ist. Wenn in einem Edge ein bedingter Backhaul konfiguriert ist, lösen Prüfausfälle sowohl im primären als auch im sekundären Tunnel einen Failover des Datenverkehrs auf den konfigurierten Backhaul-Hub aus. Wenn die Prüfung wieder aktiv ist, wird der Datenverkehr wieder über den CSS-Tunnel geleitet. Wenn das redundante Cloud-VPN für Nicht-SD-WAN-Ziel (NSD) über ein Gateway konfiguriert ist, lösen Prüfausfälle sowohl beim primären als auch beim sekundären Tunnel vom primären Gateway einen Failover des Datenverkehrs zum sekundären Gateway aus. Wenn die Prüfung am primären Gateway wieder aktiv ist, wird der Datenverkehr zum CSS-Tunnel des primären Gateways zurückgeleitet.

Bereitstellungskonfigurationen für Zscaler und VMware SD-WAN

Beschreibt die Konfigurationsschritte für die Integration von Zscaler Internet Access (ZIA) und VMware SD-WAN:

- Konfigurieren von Zscaler Internet Access (ZIA): Erstellen Sie ein Konto, fügen Sie VPN-Anmeldedaten und einen Standort hinzu.

- Erstellen und Konfigurieren eines Nicht-SD-WAN-Ziels.

- Hinzufügen eines Nicht-SD-WAN-Ziels zum Konfigurationsprofil.

- Konfigurieren von Business Priority-Regeln.

Weitere Informationen finden Sie unter https://www.zscaler.com/resources/solution-briefs/partner-vmware-sdwan-deployment-guide.pdf. Dieses Handbuch enthält GUI-Beispiele für die Konfiguration von Zscaler Internet Access und VMware SD-WAN Orchestrator.

Schicht 7-Integritätsprüfungsereignisse

| Ereignis (Event) | Wird auf der Orchestrator-Benutzeroberfläche angezeigt als | Schweregrad | Benachrichtigung konfigurierbar (Notification Configurable) | Generiert von | Generiert, wenn |

| EDGE_NVS_TUNNEL_UP | Direkter Edge-IPSec-Tunnel verfügbar | INFO | N | SD-WAN Orchestrator | Ein Cloud-Security-Service-Tunnel oder ein NSD-über-Edge-Tunnel ist aktiv. |

| EDGE_NVS_TUNNEL_DOWN | Direkter Edge-IPSec-Tunnel inaktiv | INFO | N | SD-WAN Orchestrator | Ein Cloud-Security-Service-Tunnel oder ein NSD-über-Edge-Tunnel ist inaktiv. |

| VPN_DATACENTER_STATUS | Zustandsänderung des VPN-Tunnels | HINWEIS | N | SD-WAN Gateway | Der Zustand des VPN-Tunnels wird geändert. |