VMware SD-WAN bietet Erkennung von und Schutz vor verschiedenen Angriffen, um Exploits in allen Phasen ihrer Ausführung zu bekämpfen.

- Denial-of-Service (DoS)-Angriff

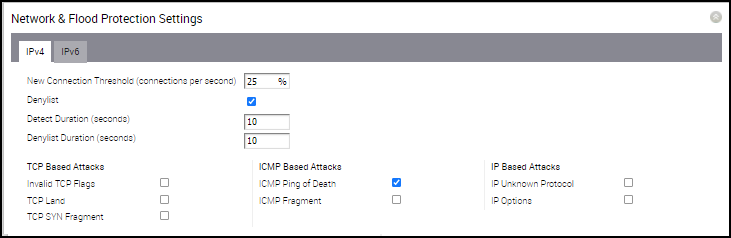

- TCP-basierte Angriffe (TCP-based attacks): Ungültige TCP-Flags (Invalid TCP Flags), TCP-Land (TCP Land) und TCP-SYN-Fragment (TCP SYN Fragment)

- ICMP-basierte Angriffe (ICMP-based attacks): ICMP – Ping of Death (ICMP Ping of Death) und ICMP – Fragment (ICMP-Fragment)

- IP-basierte Angriffe (IP-based attacks): IP Unbekanntes Protocol (IP Unknown Protocol) und IP Unsichere Optionen (IP Insecure Options)

Ein Denial-of-Service (DoS)-Angriff ist eine Art von Netzwerksicherheitsangriff, bei dem das Zielgerät mit einer riesigen Menge an gefälschtem Datenverkehr überschwemmt wird, sodass das Ziel so sehr damit beschäftigt ist, den gefälschten Datenverkehr zu verarbeiten, dass der legitime Datenverkehr nicht verarbeitet werden kann. Bei dem Ziel kann es sich um eine Firewall, die Netzwerkressourcen, auf die die Firewall den Zugriff kontrolliert, oder eine bestimmte Hardwareplattform oder das Betriebssystem eines einzelnen Hosts handeln. Bei dem DoS-Angriff wird versucht, die Ressourcen des Zielgeräts auszuschöpfen, wodurch das Zielgerät für berechtigte Benutzer nicht mehr verfügbar ist.

Es gibt zwei allgemeine Methoden von DoS-Angriffen: Überflutung von Diensten oder Dienste zum Absturz bringen. Flooding-Angriffe finden statt, wenn das System zu viel Datenverkehr empfängt, den der Server nicht mehr puffern kann. Dadurch kommt es zu einer Verlangsamung und schließlich zum Anhalten des Systems. Andere DoS-Angriffe nutzen einfach Schwachstellen aus, die das Zielsystem oder den Zieldienst zum Absturz bringen. Bei diesen Angriffen werden Eingaben gesendet, die Fehler im Zielsystem ausnutzen, die anschließend zum Absturz oder einer hochgradigen Destabilisierung des Systems führen.

- Einem Paket, in dessen TCP-Header keine Flags festgelegt sind, z. B. SYN, FIN, ACK.

- Einem TCP-Header mit kombinierten SYN- und FIN-Flags, die in Wirklichkeit sich gegenseitig ausschließende Flags sind.

Bei einem Land-Angriff handelt es sich um einen Layer-4-DoS-Angriff, bei dem ein TCP-SYN-Paket so erstellt wird, dass die Quell-IP-Adresse und der Quellport mit der Ziel-IP-Adresse und dem Zielport übereinstimmen, die wiederum so festgelegt sind, dass sie auf einen geöffneten Port auf einem Zielgerät verweisen. Ein anfälliges Zielgerät empfängt eine solche Nachricht und antwortet an die Zieladresse, wodurch das Paket in einer Endlosschleife zur erneuten Verarbeitung gesendet wird. Folglich wird die Geräte-CPU auf unbestimmte Zeit verbraucht, was zur Folge hat, dass das anfällige Zielgerät abstürzt oder einfriert.

Das Internet Protocol (IP) kapselt ein SYN-Segment des Transmission Control Protocol (TCP) in das IP-Paket ein, um eine TCP-Verbindung zu initiieren und als Reaktion darauf ein SYN/ACK-Segment aufzurufen. Da das IP-Paket klein ist, gibt es keinen legitimen Grund, es zu fragmentieren. Ein fragmentiertes SYN-Paket ist anormal und als solches verdächtig. Bei einem Angriff mit TCP-SYN-Fragmenten wird ein Zielserver oder -host mit TCP-SYN-Paketfragmenten überflutet. Der Host fängt die Fragmente ab und wartet, bis die verbleibenden Pakete eintreffen, damit sie neu zusammengesetzt werden können. Durch das Überfluten eines Servers oder Hosts mit Verbindungen, die nicht abgeschlossen werden können, läuft der Arbeitsspeicherpuffer des Hosts über, sodass keine weiteren legitimen Verbindungen mehr möglich sind und das Betriebssystem des Zielhosts beschädigt wird.

Bei einem Angriff vom Typ „Internet Control Message Protocol (ICMP) – Ping of Death“ sendet der Angreifer mehrere fehlerhafte oder bösartige Pings an ein Zielgerät. Obwohl Ping-Pakete üblicherweise klein sind und zur Überprüfung der Erreichbarkeit von Netzwerkhosts verwendet werden, können sie von Angreifern größer als die maximale Größe von 65.535 Byte gestaltet werden.

Wenn ein bösartig großes Paket vom bösartigen Host übertragen wird, wird das Paket bei der Übertragung fragmentiert. Wenn das Zielgerät versucht, die IP-Fragmente wieder zu einem vollständigen Paket zusammenzusetzen, wird dabei die maximale Größe überschritten. Dadurch kann der ursprünglich für das Paket zugewiesene Arbeitsspeicherpuffer überlaufen, was einen Systemabsturz oder das Einfrieren oder einen Neustart des Systems zur Folge haben kann, da er mit derart großen Paketen nicht umgehen kann.

Ein ICMP-Fragmentierungsangriff ist ein gängiger DoS-Angriff, der die Überflutung durch betrügerische ICMP-Fragmente umfasst, die nicht auf dem Zielserver defragmentiert werden können. Da die Defragmentierung nur durchgeführt werden kann, wenn alle Fragmente empfangen werden, verbraucht die temporäre Speicherung solcher gefälschten Fragmente Speicherplatz und kann die verfügbaren Arbeitsspeicherressourcen des anfälligen Zielservers erschöpfen. Dies kann zur Folge haben, dass der Server nicht verfügbar ist.

Durch die Aktivierung des Schutzes vom Typ „IP Unbekanntes Protokoll“ werden IP-Pakete mit dem Protokollfeld, das die Protokoll-ID 143 oder höher enthält, blockiert, da dies bei unsachgemäßer Handhabung auf dem Endgerät zum Absturz führen kann. Eine vorsichtige Haltung wäre es, solche IP-Pakete am Eindringen in das geschützte Netzwerk zu hindern.

Angreifer konfigurieren IP-Optionsfelder innerhalb eines IP-Pakets manchmal falsch und erzeugen dadurch entweder unvollständige oder falsch formatierte Felder. Angreifer verwenden diese fehlerhaften Pakete, um anfällige Hosts im Netzwerk zu kompromittieren. Die Ausnutzung der Schwachstelle ermöglicht möglicherweise die Ausführung von beliebigem Code. Die Schwachstelle wird möglicherweise nach der Verarbeitung eines Pakets ausgenutzt, das eine bestimmte gestaltete IP-Option im IP-Header des Pakets enthält. Durch die Aktivierung des Schutzes vom Typ „IP Unsichere Optionen“ werden durchlaufende IP-Pakete mit falsch formatiertem IP-Optionsfeld im IP-Paket-Header blockiert.

Führen Sie die folgenden Schritte aus, um Netzwerk- und Flood-Protection-Einstellungen auf Profilebene zu konfigurieren.