Führen Sie die folgenden Schritte aus, um ein Nicht-SD-WAN-Ziel vom Typ Cisco ISR im SD-WAN Orchestrator zu konfigurieren.

Prozedur

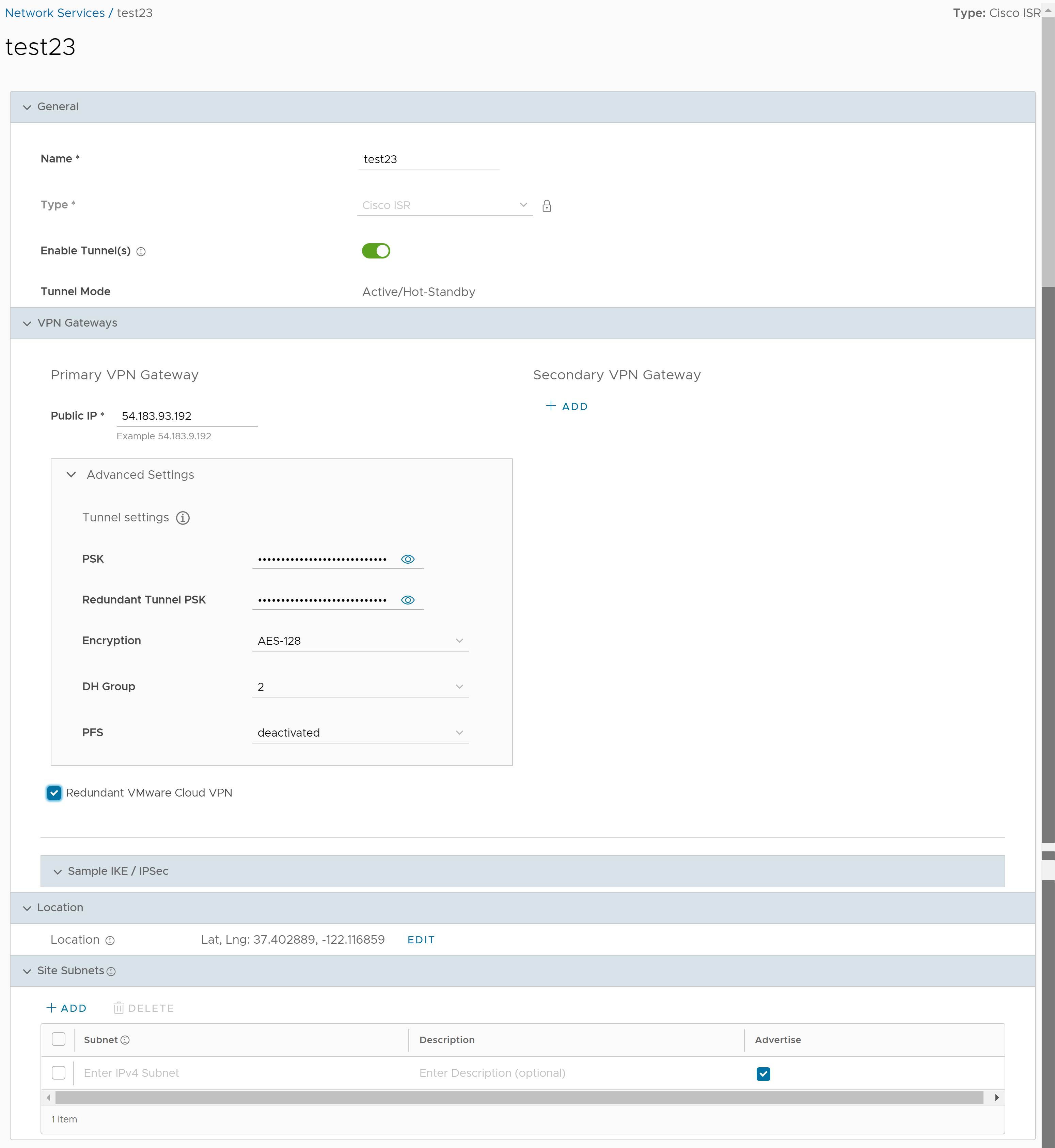

- Nachdem Sie eine Nicht-SD-WAN-Ziel-Konfiguration vom Typ Cisco ISR erstellt haben, werden Sie zu einer Seite mit zusätzlichen Konfigurationsoptionen weitergeleitet:

- Sie können die folgenden Tunneleinstellungen konfigurieren:

Option Beschreibung Allgemein Name Sie können den zuvor eingegebenen Namen für Nicht-SD-WAN-Ziel bearbeiten. Typ (Type) Zeigt den Typ als Cisco ISR an. Sie können diese Option nicht bearbeiten. Tunnel aktivieren Klicken Sie auf die Umschaltfläche, um den Tunnel vom SD-WAN-Gateway zum Cisco ISR-VPN-Gateway zu initiieren. Tunnelmodus (Tunnel Mode) Zeigt Aktiv/Hot-Standby (Active/Hot-Standby) an, dass der Standby-Tunnel (Hot-Standby) übernimmt und zum aktiven Tunnel wird, wenn der aktive Tunnel ausfällt. Primäres VPN-Gateway (Primary VPN Gateway) Öffentliche IP (Public IP) Zeigt die IP-Adresse des primären VPN-Gateways an. PSK Der vorinstallierte Schlüssel (PSK) ist der Sicherheitsschlüssel für die Authentifizierung über den Tunnel. Der SD-WAN Orchestrator generiert standardmäßig einen PSK. Wenn Sie Ihren eigenen PSK oder Ihr eigenes Kennwort verwenden möchten, geben Sie es in das Textfeld ein. Verschlüsselung (Encryption) Wählen Sie entweder AES-128 oder AES-256 als Schlüsselgröße des AES-Algorithmus zur Verschlüsselung von Daten aus. Der Standardwert ist AES-128. DH-Gruppe (DH Group) Wählen Sie den Diffie-Hellman (DH)-Gruppenalgorithmus aus dem Dropdown-Menü aus. Dieser Algorithmus wird zum Generieren von Schlüsselmaterial verwendet. Über die DH-Gruppe wird die Stärke des Algorithmus in Bit festgelegt. Unterstützte DH-Gruppen: 2, 5 und 14. Der Standardwert ist 2. PFS Wählen Sie die PFS-Ebene (Perfect Forward Secrecy) für zusätzliche Sicherheit aus. Unterstützte PFS-Ebenen: deaktiviert (deactivated), 2 und 5. Der Standardwert ist Deaktiviert. Redundantes VMware Cloud-VPN Aktivieren Sie das Kontrollkästchen, um redundante Tunnel für jedes VPN-Gateway hinzuzufügen. Änderungen, die an Verschlüsselung (Encryption), DH-Gruppe (DH Group) oder PFS von „Primäres VPN-Gateway (PFS of Primary VPN Gateway)“ vorgenommen wurden, werden, falls konfiguriert, auch auf die redundanten VPN-Tunnel angewendet. Sekundäres VPN-Gateway (Secondary VPN Gateway) Klicken Sie auf die Schaltfläche Hinzufügen (Add) und geben Sie dann die IP-Adresse des sekundären VPN-Gateways ein. Klicken Sie auf Änderungen speichern (Save Changes). Das sekundäre VPN-Gateway wird sofort für diese Site erstellt und stellt einen VMware-VPN-Tunnel für dieses Gateway bereit.

Beispiel IKE/IPsec Klicken Sie hier, um die Informationen anzuzeigen, die zum Konfigurieren des Nicht-SD-WAN-Ziel-Gateways erforderlich sind. Der Gateway-Administrator sollte diese Informationen verwenden, um den/die VPN-Tunnel des Gateways zu konfigurieren. Standort Klicken Sie auf Bearbeiten (Edit), um den Speicherort für die konfigurierte Nicht-SD-WAN-Ziel festzulegen. Die Angaben zum Längen- und Breitengrad werden verwendet, um den besten Edge oder das beste Gateway zu bestimmen, mit dem eine Verbindung im Netzwerk hergestellt werden kann. Site-Subnetze Verwenden Sie die Umschaltfläche, um die Site-Subnetze (Site Subnets) zu aktivieren oder zu deaktivieren. Klicken Sie auf Hinzufügen (Add), um Subnetze für das Nicht-SD-WAN-Ziel hinzuzufügen. Wenn Sie keine Subnetze für die Site benötigen, wählen Sie das Subnetz aus und klicken Sie auf Löschen (Delete). Hinweis: Zur Unterstützung des Datencentertyps von Nicht-SD-WAN-Ziel müssen Sie neben der IPsec-Verbindung lokale Nicht-SD-WAN-Ziel-Subnetze im VMware-System konfigurieren.Hinweis:Bei einer Nicht-SD-WAN-Ziel vom Typ „Cisco ISR“ ist der standardmäßig verwendete lokale Authentifizierungs-ID-Wert die lokale IP der SD-WAN Gateway-Schnittstelle.

- Klicken Sie auf Änderungen speichern (Save Changes).