Beim Erstellen von Edge-zu-Edge- oder Edge-zu-Gateway-IPSec-Tunneln können Sie die Konfigurationseinstellungen der Sicherheitsrichtlinie auf der Ebene der Kundenkonfiguration ändern.

Prozedur

- Navigieren Sie im Operator-Portal zu Kunden verwalten (Manage Customers).

- Wählen Sie einen Kunden aus und klicken Sie auf Aktionen (Actions) > Ändern (Modify) oder auf den Link zum Kunden.

- Klicken Sie im Unternehmensportal auf Konfigurieren (Configure) > Kunden (Customers). Die Seite Kundenkonfiguration (Customer Configuration) wird angezeigt.

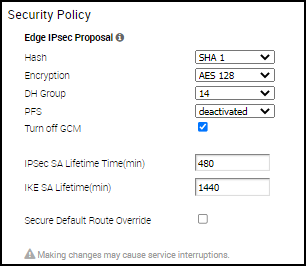

- Im Bereich Sicherheitsrichtlinie (Security Policy) können Sie die folgenden Sicherheitseinstellungen konfigurieren:

- Hash – Standardmäßig ist kein Authentifizierungsalgorithmus für den VPN-Header konfiguriert, da AES-GCM ein authentifizierter Verschlüsselungsalgorithmus ist. Bei Aktivierung des Kontrollkästchens GCM ausschalten (Turn off GCM) können Sie eine der folgenden Optionen in der angezeigten Dropdown-Liste als Authentifizierungsalgorithmus für die VPN-Kopfzeile auswählen:

- SHA 1

- SHA 256

- SHA 384

- SHA 512

- Verschlüsselung (Encryption) – Wählen Sie entweder AES 128 oder AES 256 als Schlüsselgröße für die AES-Algorithmen zum Verschlüsseln von Daten aus. Der Standardmodus für den Verschlüsselungsalgorithmus ist AES 128-GCM, wenn das Kontrollkästchen GCM ausschalten (Turn off GCM) nicht aktiviert ist.

- DH-Gruppe (DH Group) – Wählen Sie den Diffie-Hellman (DH)-Gruppen-Algorithmus aus, der beim Austausch eines vorinstallierten Schlüssels verwendet werden soll. Über die DH-Gruppe wird die Stärke des Algorithmus in Bit festgelegt. Die unterstützten DH-Gruppen sind 2, 5, 14, 15 und 16. Es wird empfohlen, DH-Gruppe 14 zu verwenden.

- PFS – Wählen Sie die PFS-Ebene (Perfect Forward Secrecy) für zusätzliche Sicherheit aus. Die unterstützten PFS-Ebenen sind 2, 5, 14, 15 und 16. PFS ist standardmäßig deaktiviert.

- GCM ausschalten (Turn off GCM) – Standardmäßig ist AES 128-GCM aktiviert. Aktivieren Sie bei Bedarf das Kontrollkästchen, um diesen Modus auszuschalten.

- IPsec-SA-Lebensdauer (IPsec SA Lifetime) – Der Zeitpunkt, zu dem die Neuverschlüsselung des Internet Security Protocol (IPsec) für Edges eingeleitet wird. Die minimale IPSec-Lebensdauer beträgt 3 Minuten, und die maximale IPSec-Lebensdauer beträgt 480 Minuten. Der Standardwert ist 480 Sekunden.

- IKE-SA-Lebensdauer (IKE SA Lifetime) – Der Zeitpunkt, zu dem das Rekeying von Internet Key Exchange (IKE) für Edges eingeleitet wird. Die minimale IKE-Lebensdauer beträgt 10 Minuten und die maximale Zeit 1440 Minuten. Der Standardwert ist 1440 Sekunden.

Hinweis: Es wird nicht empfohlen, niedrige Werte für die Lebensdauer für IPsec (weniger als 10 Minuten) und IKE (weniger als 30 Minuten) zu konfigurieren, da dies bei einigen Implementierungen zu Datenverkehrsunterbrechungen aufgrund von Rekeys führen kann. Die niedrigen Werte für die Lebensdauer eignen sich nur für Debugging-Zwecke.

- Sichere Außerkraftsetzung der Standardroute (Secure Default Route Override) – Aktivieren Sie das Kontrollkästchen, damit das Ziel des Datenverkehrs, der mit einer sicheren Standardroute (entweder statische Route oder BGP-Route) von einem Partner-Gateway übereinstimmt, mithilfe der Business Policy überschrieben werden kann.

Anweisungen zum Aktivieren des sicheren Routings auf einem Edge finden Sie unter Konfigurieren der Partnerübergabe. Weitere Informationen zum Konfigurieren der Regel „Netzwerkdienst für Business Policy (Network Service for Business Policy)“ finden Sie unter „Konfigurieren des Netzwerkdiensts für die Business Policy-Regel“ im VMware SD-WAN-Administratorhandbuch in der VMware SD-WAN-Dokumentation.

- Hash – Standardmäßig ist kein Authentifizierungsalgorithmus für den VPN-Header konfiguriert, da AES-GCM ein authentifizierter Verschlüsselungsalgorithmus ist. Bei Aktivierung des Kontrollkästchens GCM ausschalten (Turn off GCM) können Sie eine der folgenden Optionen in der angezeigten Dropdown-Liste als Authentifizierungsalgorithmus für die VPN-Kopfzeile auswählen:

- Klicken Sie nach dem Konfigurieren der Einstellungen auf Änderungen speichern (Save Changes).

Hinweis: Wenn Sie die Sicherheitseinstellungen ändern, können die Änderungen zu Unterbrechungen bei den aktuellen Diensten führen. Darüber hinaus können diese Einstellungen den Gesamtdurchsatz verringern und den für die Einrichtung des VCMP-Tunnels benötigten Zeitraum vergrößern, was sich auf die dynamische Einrichtungsdauer der Tunnel zwischen Branches und die Wiederherstellung nach einem Edge-Ausfall in einem Cluster auswirken kann.