Sie können Firewallregeln auf Profil- und Edge-Ebene konfigurieren, um ein- und ausgehenden Datenverkehr zuzulassen, zu löschen, abzulehnen oder zu überspringen. Wenn die statusbehaftete Firewall-Funktion aktiviert ist, wird die Firewallregel validiert, um sowohl eingehenden als auch ausgehenden Datenverkehr zu filtern. Mit der statusfreien Firewall können Sie steuern, dass nur ausgehender Datenverkehr gefiltert wird. Die Firewallregel stimmt mit Parametern wie IP-Adressen, Ports, VLAN-IDs, Schnittstellen, MAC-Adressen, Domänennamen, Protokollen, Objektgruppen, Anwendungen und DSCP-Tags überein. Wenn ein Datenpaket den Übereinstimmungsbedingungen entspricht, wird/werden die zugehörige(n) Aktion(en) durchgeführt. Wenn ein Paket keinen Parametern entspricht, wird eine Standardaktion für das Paket durchgeführt.

Führen Sie die folgenden Schritte aus, um eine Firewallregel auf der Profilebene zu konfigurieren.

Prozedur

- Navigieren Sie im SD-WAN-Dienst des Unternehmensportals zu Konfigurieren (Configure) > Profile (Profiles). Auf der Seite Profile (Profiles) werden die vorhandenen Profile angezeigt.

- Wählen Sie ein Profil aus, um eine Firewallregel zu konfigurieren, und klicken Sie auf die Registerkarte Firewall.

Über die Seite Profile (Profiles) können Sie direkt zur Seite Firewall navigieren, indem Sie in der Spalte Firewall des Profils auf den Link Anzeigen (View) klicken.

- Navigieren Sie zum Abschnitt Firewall konfigurieren (Configure Firewall) und klicken Sie im Bereich Firewallregeln (Firewall Rules) auf + NEUE REGEL (+ NEW RULE). Das Dialogfeld Regel konfigurieren (Configure Rule) wird angezeigt.

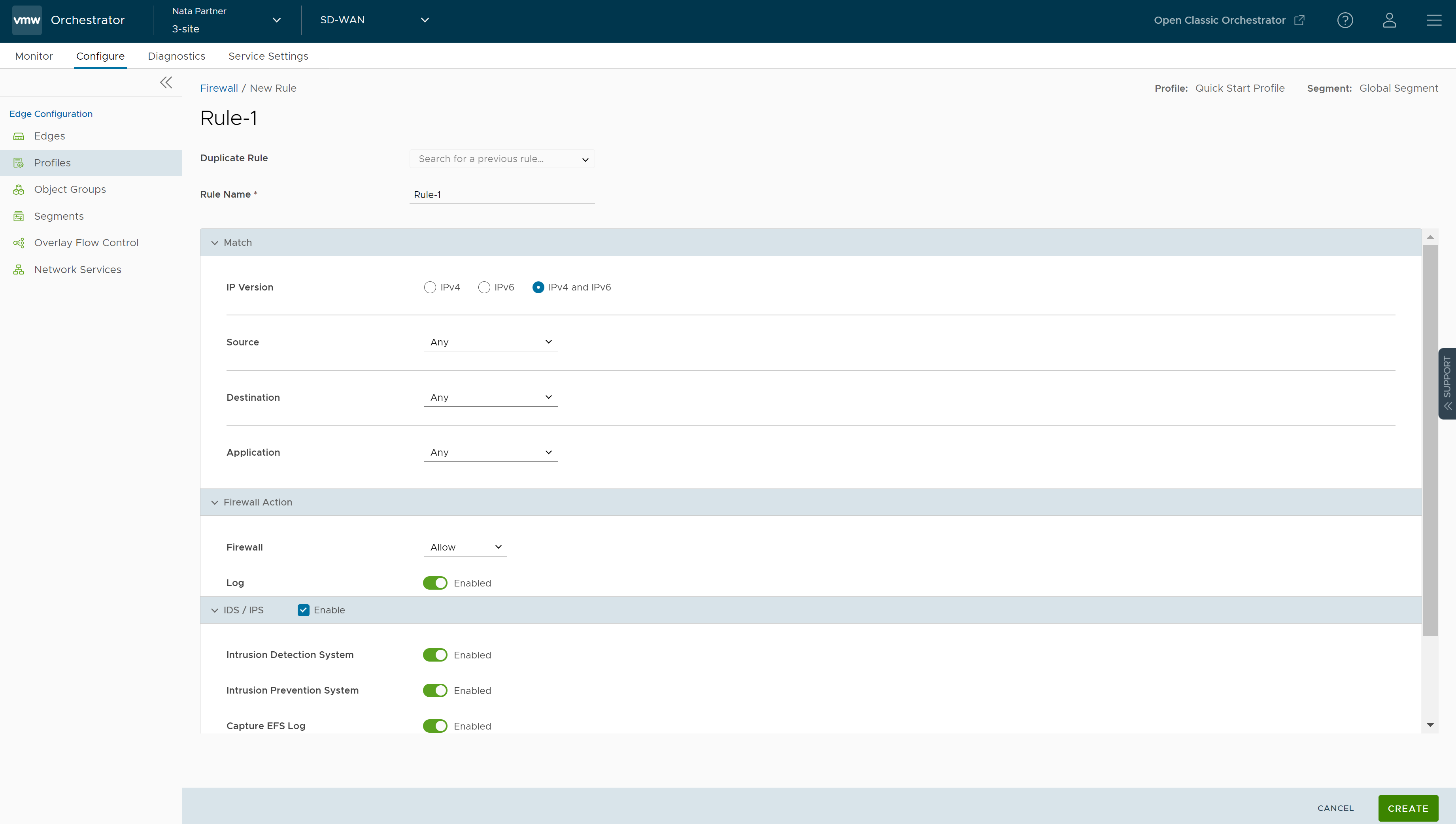

- Geben Sie im Textfeld Regelname (Rule Name) einen eindeutigen Namen für die Regel ein. Um eine Firewallregel aus einer vorhandenen Regel zu erstellen, wählen Sie die zu duplizierte Regel aus dem Dropdown-Menü Regel duplizieren (Duplicate Rule) aus.

- Konfigurieren Sie im Abschnitt Übereinstimmung (Match) die Übereinstimmungsbedingungen für die Regel:

Bereich Beschreibung IP-Version (IP Version) Standardmäßig ist der Adresstyp „IPv4 und IPv6“ ausgewählt. Sie können die Quell- und Ziel-IP-Adressen entsprechend dem ausgewählten Adresstyp wie folgt konfigurieren: - IPv4: Ermöglicht die Konfiguration von IPv4-Adressen als Quelle und Ziel.

- IPv6: Ermöglicht die Konfiguration von IPv6-Adressen als Quelle und Ziel.

- IPv4 und IPv6 (IPv4 and IPv6): Ermöglicht die Konfiguration von IPv4- und IPv6-Adressen in den Übereinstimmungskriterien. Wenn Sie diesen Modus wählen, können Sie die Quell- oder Ziel-IP-Adresse nicht konfigurieren.

Hinweis: Wenn Sie ein Upgrade durchführen, werden die Firewallregeln aus früheren Versionen in den IPv4-Modus verschoben.Quelle (Source) Ermöglicht die Angabe der Quelle für Pakete. Wählen Sie eine der folgenden Optionen aus:- Alle (Any): Erlaubt standardmäßig alle Quelladressen.

- Objektgruppe (Object Group): Sie können eine Kombination aus Adressgruppe und Dienstgruppe auswählen. Weitere Informationen finden Sie unter Objektgruppen und Konfigurieren einer Firewallregel mit Objektgruppe.

Hinweis: Wenn die ausgewählte Adressgruppe Domänennamen enthält, werden sie ignoriert, wenn sie für die Quelle abgeglichen werden.

- Definieren (Define): Ermöglicht die Definition des Quelldatenverkehrs zu einem bestimmten VLAN, einer Schnittstelle, einer IPv4- oder IPv6-Adresse, einer MAC-Adresse oder einem Transportport. Wählen Sie eine der folgenden Optionen aus:

- VLAN: Entspricht dem Datenverkehr vom angegebenen VLAN, das im Dropdown-Menü ausgewählt wurde.

- Schnittstelle und IP-Adresse (Interface and IP Address): Entspricht dem Datenverkehr von der angegebenen Schnittstelle und der IPv4- oder IPv6-Adresse, die im Dropdown-Menü ausgewählt wurde.

Hinweis: Wenn eine Schnittstelle nicht ausgewählt werden kann, ist sie entweder nicht aktiviert oder diesem Segment nicht zugewiesen.Hinweis: Wenn Sie IPv4 und IPv6 (IPv4 and IPv6) (gemischter Modus) als Adresstyp auswählen, wird der Datenverkehr nur basierend auf der angegebenen Schnittstelle abgeglichen.Zusammen mit der IP-Adresse können Sie eine der folgenden Adresstypen angeben, um den Quelldatenverkehr abzugleichen:

- CIDR-Präfix (CIDR prefix): Wählen Sie diese Option aus, wenn das Netzwerk als Wert für CIDR definiert werden soll (z. B:

172.10.0.0 /16). - Subnetzmaske (Subnet mask): Wählen Sie diese Option aus, wenn das Netzwerk basierend auf einer Subnetzmaske definiert werden soll (z. B.

172.10.0.0 255.255.0.0). - Platzhaltermaske (Wildcard mask): Wählen Sie diese Option aus, wenn Sie die Durchsetzung einer Richtlinie auf eine Reihe von Geräten für verschiedene IP-Subnetze beschränken möchten, die einen übereinstimmenden Wert für die IP-Adresse des Hosts verwenden. Die Platzhaltermaske entspricht einer IP oder einer Reihe von IP-Adressen, die auf der umgekehrten Subnetzmaske basieren. Eine '0' innerhalb des Binärwerts der Maske bedeutet, dass der Wert „fest“ ist, und eine 1 innerhalb des Binärwerts der Maske bedeutet, dass der Wert „variabel“ ist (kann 1 oder 0 sein). Beispiel: eine Platzhaltermaske von 0.0.0.255 (binäres Äquivalent = 00000000.00000000.00000000.11111111) mit einer IP-Adresse von 172.0.0, wobei die ersten drei Oktette feste Werte sind und das letzte Oktett ein variabler Wert ist. Diese Option ist nur für IPv4-Adressen verfügbar.

- CIDR-Präfix (CIDR prefix): Wählen Sie diese Option aus, wenn das Netzwerk als Wert für CIDR definiert werden soll (z. B:

- Mac-Adressen (Mac Address): Entspricht dem Datenverkehr basierend auf der angegebenen MAC-Adresse.

- Transportport (Transport Port): Entspricht dem Datenverkehr vom angegebenen Quellport oder Portbereich.

Ziel (Destination) Ermöglicht die Angabe des Ziels für Pakete. Wählen Sie eine der folgenden Optionen aus: - Alle (Any): Erlaubt standardmäßig alle Zieladressen.

- Objektgruppe (Object Group): Sie können eine Kombination aus Adressgruppe und Dienstgruppe auswählen. Weitere Informationen finden Sie unter Objektgruppen und Konfigurieren einer Firewallregel mit Objektgruppe.

- Definieren (Define): Ermöglicht die Definition des Zieldatenverkehrs zu einem bestimmten VLAN, einer Schnittstelle, einer IPv4- oder IPv6-Adresse, einem Domänennamen, einem Protokoll oder einem Port. Wählen Sie eine der folgenden Optionen aus:

- VLAN: Entspricht dem Datenverkehr vom angegebenen VLAN, das im Dropdown-Menü ausgewählt wurde.

- Schnittstelle (Interface): Entspricht dem Datenverkehr von der angegebenen Schnittstelle, die im Dropdown-Menü ausgewählt wurde.

Hinweis: Wenn eine Schnittstelle nicht ausgewählt werden kann, ist sie entweder nicht aktiviert oder diesem Segment nicht zugewiesen.

- IP-Adresse (IP Address): Entspricht dem Datenverkehr für die angegebene IPv4- oder IPv6-Adresse und den Domänennamen.

Hinweis: Wenn Sie IPv4 und IPv6 (IPv4 and IPv6) (gemischter Modus) als Adresstyp auswählen, können Sie die IP-Adresse nicht als Ziel angeben.

Zusammen mit der IP-Adresse können Sie einen der folgenden Adresstypen angeben, der dem Quelldatenverkehr entspricht: CIDR-Präfix (CIDR prefix), Subnetzmaske (Subnet mask) oder Platzhaltermaske (Wildcard mask).

Verwenden Sie das Feld Domänenname (Domain Name), um den gesamten Domänennamen oder einen Teil des Domänennamens abzugleichen. Beispiel: \„salesforce\“ gleicht den Datenverkehr mit \„mixe\“ ab.

- Transport: Entspricht dem Datenverkehr vom angegebenen Quellport oder Portbereich.

Protokoll (Protocol): Entspricht dem Datenverkehr für das angegebene Protokoll, das im Dropdown-Menü ausgewählt wurde. Folgende Protokolle werden unterstützt: GRE, ICMP, TCP und UDP.Hinweis: ICMP wird im gemischten Modus (IPv4 und IPv6) nicht unterstützt.

Anwendung (Application) Wählen Sie eine der folgenden Optionen aus: - Alle (Any): Wendet die Firewallregel standardmäßig auf alle Anwendungen an.

- Definieren (Define): Ermöglicht die Auswahl eines Anwendungs- und DSCP-Flags (Differentiated Services Code Point), um eine bestimmte Firewallregel anzuwenden.

Hinweis: Beim Erstellen von Firewallregeln, die zu einer Anwendung passen, hängt die Firewall von der DPI-Engine (Deep Packet Inspection) ab, um die Anwendung zu ermitteln, zu der ein bestimmter Flow gehört. In der Regel kann die DPI-Engine die Anwendung nicht auf Basis des ersten Pakets ermitteln. Die DPI-Engine benötigt in der Regel die ersten 5-10 Pakete im Flow, um die Anwendung zu ermitteln. Die Firewall jedoch muss den Flow ab dem ersten Paket klassifizieren und weiterleiten. Dies kann dazu führen, dass der erste Flow einer allgemeineren Regel in der Firewallliste entspricht. Sobald die Anwendung ordnungsgemäß ermittelt wurde, werden alle zukünftigen Flows, die denselben Tupeln entsprechen, automatisch neu klassifiziert und entsprechen der korrekten Regel. - Konfigurieren Sie im Abschnitt Aktion (Action) die Aktionen, die durchgeführt werden sollen, wenn der Datenverkehr den definierten Kriterien entspricht.

Bereich Beschreibung Firewall Wählen Sie eine der folgenden Aktionen aus, die die Firewall bei Paketen ausführen soll, wenn die Bedingungen der Regel erfüllt sind: - Zulassen (Allow): Lässt die Datenpakete standardmäßig zu.

- Löschen (Drop): Löscht die Datenpakete stillschweigend, ohne eine Benachrichtigung an die Quelle zu senden.

- Ablehnen (Reject): Löscht die Pakete und benachrichtigt die Quelle durch Senden einer expliziten Wiederherstellungsnachricht.

- Überspringen (Skip): Überspringt die Regel bei Lookups und verarbeitet die nächste Regel. Diese Regel wird jedoch zum Zeitpunkt der SD-WAN-Bereitstellung verwendet.

Hinweis: Sie können die Aktionen Ablehnen (Reject) und Überspringen (Skip) nur konfigurieren, wenn die Funktion Statusbehaftete Firewall (Statefull Firewall) für Profile und Edges aktiviert ist.

Protokoll (Log) Aktivieren Sie dieses Kontrollkästchen, wenn Sie möchten, dass beim Auslösen dieser Regel ein Protokolleintrag erstellt wird. - Aktivieren Sie das Kontrollkästchen IDS/IPS und aktivieren Sie entweder die Umschaltoption „IDS“ oder „IPS“, um die Firewall zu erstellen. Wenn der Benutzer nur IPS aktiviert, wird IDS automatisch aktiviert. Die EFS-Engine überprüft den über die Edges gesendeten/empfangenen Datenverkehr und vergleicht Inhalte mit Signaturen. IDS/IPS-Signaturen werden kontinuierlich mit einer gültigen EFS-Lizenz aktualisiert. Weitere Informationen zu EFS finden Sie unter Erweiterte Firewalldienste (Enhanced Firewall Services) – Übersicht.

Hinweis: EFS kann nur dann in der Regel aktiviert werden, wenn die Firewall-Aktion Zulassen (Allow) lautet. Wenn es sich bei der Firewall-Aktion nicht um Zulassen (Allow) handelt, wird EFS deaktiviert.

- System zur Erkennung von Eindringversuchen (Intrusion Detection System): Wenn IDS auf Edges aktiviert ist, erkennen die Edges, ob der Datenverkehrsfluss bösartig ist oder nicht auf bestimmten in der Engine konfigurierten Signaturen basiert. Wenn ein Angriff erkannt wird, generiert die EFS-Engine eine Warnung und sendet die Warnmeldung an SASE Orchestrator/Syslog-Server, wenn die Firewallprotokollierung in Orchestrator aktiviert ist, und verwirft keine Pakete.

- System zur Abwehr von Eindringversuchen (Intrusion Prevention System): Wenn IPS auf Edges aktiviert ist, erkennen die Edges, ob der Datenverkehrsfluss bösartig ist oder nicht auf bestimmten in der Engine konfigurierten Signaturen basiert. Wenn ein Angriff erkannt wird, generiert die EFS-Engine eine Warnung und blockiert den Datenverkehrsfluss zum Client nur dann, wenn die Signaturregel die Aktion „Ablehnen (Reject)“ aufweist, die mit dem böswilligen Datenverkehr übereinstimmt. Wenn die Aktion in der Signaturregel „Warnung (Warning)“ lautet, wird der Datenverkehr ohne Verwerfen von Paketen zugelassen, selbst wenn Sie IPS konfigurieren.

Hinweis: VMware empfiehlt dem Kunden, VNF nicht zu aktivieren, wenn IDS/IPS auf Edges aktiviert ist. - Um die EFS-Protokolle an Orchestrator zu senden, aktivieren Sie die Umschaltfläche EFS-Protokoll erfassen (Capture EFS Log).

Hinweis: Damit ein Edge die Firewallprotokolle an Orchestrator sendet, stellen Sie sicher, dass die Kundenfunktion „Firewallprotokollierung für Orchestrator aktivieren (Enable Firewall Logging to Orchestrator)„“ auf Kundenebene auf der Benutzeroberflächenseite unter „Globale Einstellungen (Global Settings)“ aktiviert ist. Kunden müssen sich an Ihren Operator wenden, wenn Sie möchten, dass die Firewallprotokollierungsfunktion aktiviert wird.

- Beim Erstellen oder Aktualisieren einer Firewallregel können Sie Kommentare zur Regel im Feld Neuer Kommentar (New Comment) auf der Registerkarte Kommentarverlauf (Comment History) hinzufügen. Es sind maximal 50 Zeichen zulässig, und Sie können eine beliebige Anzahl von Kommentaren für dieselbe Regel hinzufügen.

- Klicken Sie nach dem Konfigurieren der erforderlich Einstellungen auf Erstellen (Create).

Eine Firewallregel wird für das ausgewählte Profil erstellt und auf der Seite Profil-Firewall (Profile Firewall) im Bereich Firewallregeln (Firewall Rules) angezeigt.Hinweis: Die auf der Profilebene erstellten Regeln können auf der Edge-Ebene nicht aktualisiert werden. Um die Regel zu überschreiben, muss der Benutzer dieselbe Regel auf der Edge-Ebene mit neuen Parametern erstellen, um die Regel auf Profilebene zu überschreiben.