Der Cloud-Security-Service (CSS) stellt einen sicheren Tunnel von einem Edge zu den Cloud-Security-Service Sites her. Dadurch wird sichergestellt, dass der Datenverkehr für die Cloud-Security-Services gesichert ist.

Prozedur

- Klicken Sie im SD-WAN-Dienst des Unternehmensportals auf Konfigurieren (Configure) > Netzwerkdienste (Network Services).

- Navigieren Sie auf der Seite „Netzwerkdienste (Network Services)“ zu Nicht-SD-WAN-Ziele über Edge (Non SD-WAN Destinations via Edge) > Cloud-Security-Service (Cloud Security Service) .

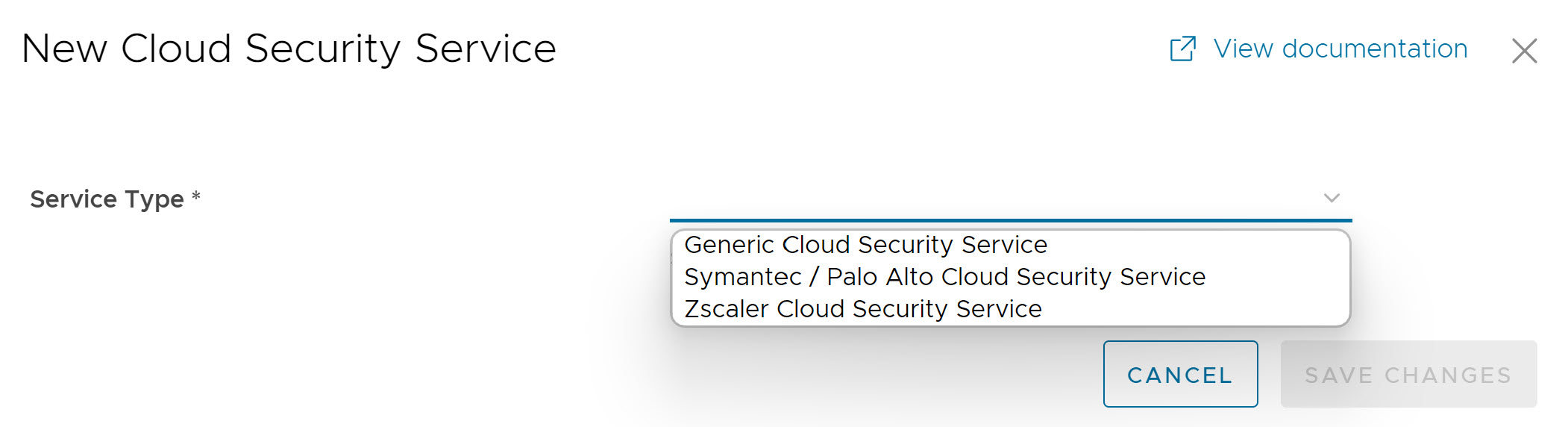

- Wählen Sie im Fenster Neuer Cloud Security Provider (New Cloud Security Provider) einen Diensttyp aus dem Dropdown-Menü aus. VMware SD-WAN unterstützt die folgenden CSS-Typen:

- Generischer Cloud-Security-Service (Generic Cloud Security Service)

- Symantec-/Palo Alto-Cloud-Security-Service

Hinweis: Ab Version 5.0.0 wird der Palo Alto-Cloud-Security-Service unter der neuen Vorlage mit dem Diensttyp „Symantec-/Palo Alto-Cloud-Security-Service (Symantec/Palo Alto Cloud Security Service)“ konfiguriert. Alle Kunden, für die ein vorhandener Palo Alto-CSS unter „Generischer Cloud-Security-Service (Generic Cloud Security Service)“ konfiguriert ist, müssen zur neuen Vorlage mit dem Namen „Symantec-/Palo Alto-Cloud-Security-Service (Symantec / Palo Alto Cloud Security Service)“ wechseln.

- Zscaler-Cloud-Security-Service (Zscaler Cloud Security Service)

- Wenn Sie als Diensttyp entweder den Cloud-Security-Service „Generisch (Generic)“ oder „Symantec/Palo Alto“ ausgewählt haben, konfigurieren Sie die folgenden erforderlichen Details und klicken Sie auf Hinzufügen (Add).

Option Beschreibung Dienstname (Service Name) Geben Sie einen beschreibenden Namen für den Cloud-Security-Service ein. Primärer Point-of-Presence/Server (Primary Point-of-Presence/Server) Geben Sie die IP-Adresse oder den Hostnamen für den primären Server ein. Sekundärer Point-of-Presence/Server (Secondary Point-of-Presence/Server) Geben Sie die IP-Adresse oder den Hostnamen für den sekundären Server ein. Diese Einstellung ist optional. - Wenn Sie den Zscaler-Cloud-Security-Service als Diensttyp ausgewählt haben, können Sie zwischen manueller und automatischer Bereitstellung wählen, indem Sie das Kontrollkästchen Bereitstellung von Cloud-Dienst automatisieren (Automate Cloud Service Deployment) aktivieren. Darüber hinaus können Sie zusätzliche Einstellungen wie z. B. Zscaler-Cloud- und Schicht 7 (L7)-Integritätsprüfungsdetails konfigurieren, um den Systemzustand von Zscaler Server zu ermitteln und zu überwachen.

In diesem Abschnitt wird beschrieben, wie Sie automatisch einen GRE- oder IPsec-Tunnel vom SD-WAN Edge zum Zscaler-Dienstanbieter erstellen.Konfigurieren von manuellen Tunneln vom SD-WAN Edge zu Zscaler

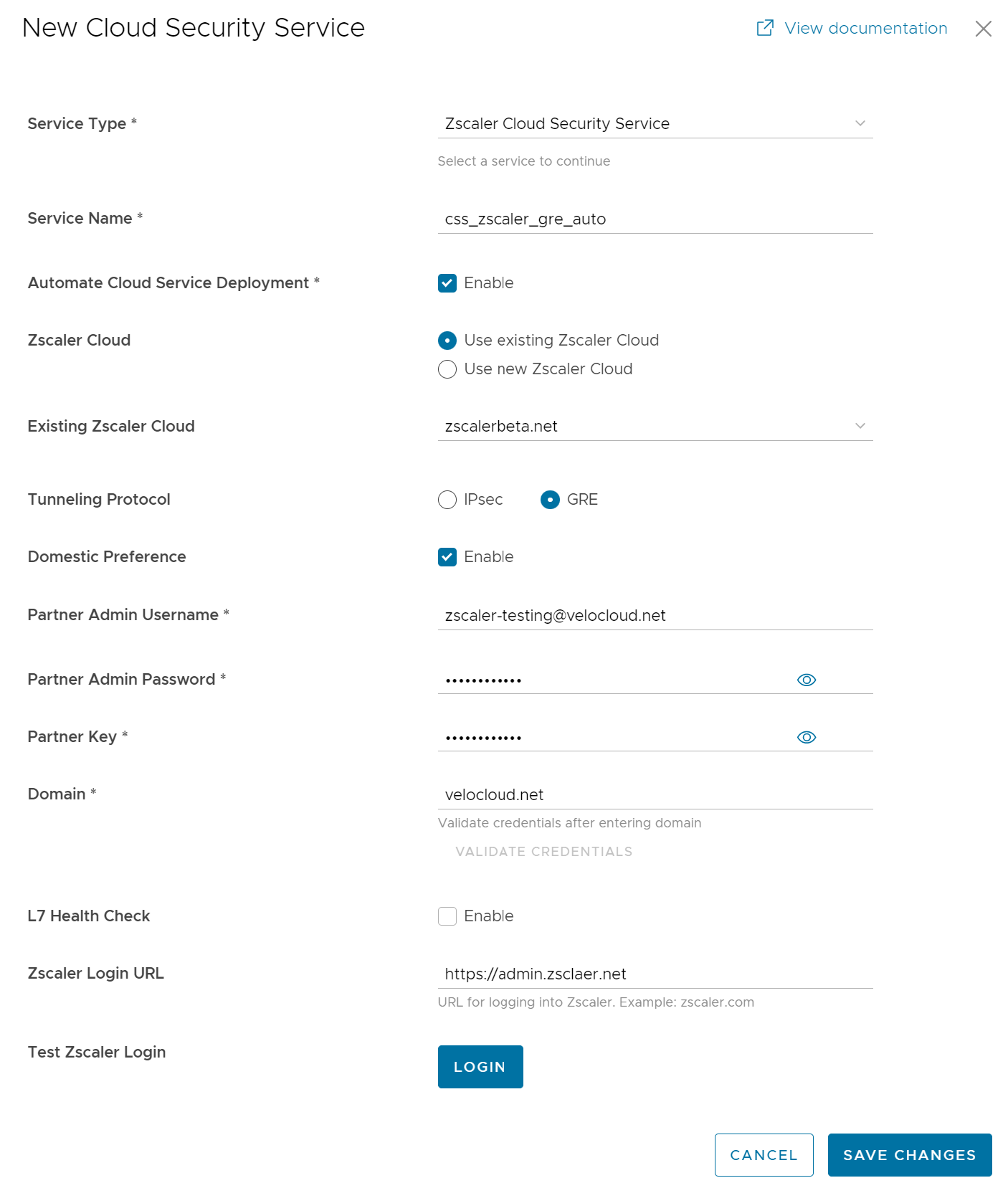

- Geben Sie im Fenster Neuer Cloud Security Provider (New Cloud Security Provider) einen Dienstnamen ein.

- Aktivieren Sie das Kontrollkästchen Bereitstellung von Cloud-Dienst automatisieren (Automate Cloud Service Deployment).

- Wählen Sie GRE oder IPsec-Protokoll für die Tunneleinrichtung aus.

Hinweis: Die Gesamtanzahl der CSS-Zscaler-GRE-Tunnel, die pro Kunde konfiguriert werden können, hängt vom Abonnement des Kunden bei Zscaler ab. Der Standardwert ist 100.

- Konfigurieren Sie weitere Details, wie z. B. Inländische Voreinstellung, Zscaler Cloud, Partner-Admin-Benutzername, Kennwort, Partnerschlüssel und Domäne, gemäß der Beschreibung in der folgenden Tabelle.

Option Beschreibung Inländische Voreinstellung Aktivieren Sie diese Option, um Zscaler-Datencenter aus dem Ursprungsland der IP-Adresse zu priorisieren, selbst wenn sie weiter von den anderen Zscaler-Datencentern entfernt sind. Hinweis: Diese Option ist nur konfigurierbar, wenn GRE für die Einrichtung von Tunneln ausgewählt ist.Zscaler-Cloud (Zscaler Cloud) Sie können die vorhandenen Zscaler-Clouds oder eine neue Zscaler-Cloud verwenden. Wenn Sie die vorhandene Cloud verwenden möchten, wählen Sie im Dropdown-Menü einen Zscaler-Cloud-Dienst aus. Für die neue Zscaler-Cloud müssen Sie den Namen des Zscaler-Cloud-Diensts in das Textfeld eingeben.. Partner-Administratorbenutzername (Partner Admin Username) Geben Sie den bereitgestellten Benutzernamen des Partner-Administrators ein. Partner-Administratorkennwort (Partner Admin Password) Geben Sie das bereitstellte Kennwort des Partner-Administrators ein. Hinweis: Ab Version 4.5 wird die Verwendung des Sonderzeichens „<“ im Kennwort nicht mehr unterstützt. Wenn Benutzer das Sonderzeichen „<“ bereits in früheren Versionen in ihren Kennwörtern verwendet haben, muss es entfernt werden, um Änderungen an der Seite speichern zu können.Partnerschlüssel (Partner Key) Geben Sie den bereitgestellten Partnerschlüssel ein. Domäne (Domain) Geben Sie den Domänennamen ein, auf dem der Clouddienst bereitgestellt werden soll. Sub-Cloud Es ist ein optionaler Parameter, den Zscaler Internet Access (ZIA)-Kunden verwenden, um einen benutzerdefinierten Pool von Datencentern für Standortzwecke zu verwenden. Hinweis: Diese Option ist im automatisierten Bereitstellungsmodus „CSS Zscaler“ verfügbar, wenn IPsec für die Einrichtung von Tunneln ausgewählt ist. - Klicken Sie auf Anmeldedaten validieren (Validate Credentials). Wenn die Validierung erfolgreich ist, wird die Schaltfläche Änderungen speichern (Save Changes) aktiviert.

Hinweis: Sie müssen die Anmeldedaten validieren, um einen neuen CSS-Anbieter hinzuzufügen.

- Optional: Konfigurieren Sie die folgenden Details der L7-Integritätsprüfung, um den Zustand des Zscaler-Servers zu überwachen.

Hinweis: Die Funktion L7-Integritätsprüfung (L7 Health Check) testet die HTTP-Erreichbarkeit des Zscaler-Back-End-Servers. Nach dem Aktivieren der L7-Integritätsprüfung sendet der Edge HTTP-L7-Tests an ein Zscaler-Ziel (Beispiel: http://<zscaler cloud>/vpntest), das der Backend-Server von Zscaler für die HTTP-Integritätsprüfung ist. Diese Methode stellt eine Verbesserung gegenüber der Verwendung von Keep-Alive auf Netzwerkebene (GRE oder IPsec) dar, da diese Methode nur die Netzwerkerreichbarkeit des Frontends eines Zscaler-Servers testet.

Wenn nach drei aufeinanderfolgenden Wiederholungsversuchen keine L7-Antwort empfangen wird oder ein HTTP-Fehler auftritt, wird der primäre Tunnel als „Inaktiv“ (Down) markiert, und der Edge versucht, den Zscaler-Datenverkehr auf den Standby-Tunnel umzuleiten (sofern ein solcher verfügbar ist). Wenn der Edge den Zscaler-Datenverkehr erfolgreich an den Standby-Tunnel weiterleitet, wird der Standby-Tunnel zum neuen primären Tunnel.

In dem unwahrscheinlichen Fall, dass die L7-Integritätsprüfung sowohl den primären als auch den Standby-Tunnel als „Inaktiv“ markiert, leitet der Edge den Zscaler-Datenverkehr mithilfe einer bedingten Backhaul-Richtlinie weiter (sofern eine solche Richtlinie konfiguriert wurde).

Der Edge sendet L7-Tests nur über den primären Tunnel zum primären Server, niemals über den Standby-Tunnel.

Option Beschreibung L7-Integritätsprüfung (L7 Health Check) Aktivieren Sie das Kontrollkästchen, um die L7-Integritätsprüfung für den Anbieter des Zscaler-Cloud-Security-Service (Zscaler Cloud Security Service) mit Standardprüfpunktdetails zu aktivieren (HTTP-Prüfintervall (HTTP Probe Interval) = 5 Sekunden, Anzahl der Wiederholungen (Number of Retries) = 3, RTT-Schwellenwert (RTT Threshold) = 3.000 Millisekunden). Die L7-Integritätsprüfung ist standardmäßig nicht aktiviert. Hinweis: Die Konfiguration der Details für die Integritätsprüfung wird nicht unterstützt.Hinweis: Für einen bestimmten Edge/Profil kann ein Benutzer die im Netzwerkdienst konfigurierten L7-Integritätsprüfungsparameter nicht überschreiben.HTTP-Prüfintervall (HTTP Probe Interval) Die Dauer des Intervalls zwischen einzelnen HTTP-Tests. Das Standardprüfintervall beträgt 5 Sekunden. Anzahl der Wiederholungen (Number of Retries) Gibt die Anzahl der zulässigen Testwiederholungen an, bevor der Cloud-Dienst als „INAKTIV (DOWN)“ markiert wird. Der Standardwert ist 3. RTT-Schwellenwert (RTT Threshold) Der Schwellenwert für die Round-Trip-Zeit (RTT), ausgedrückt in Millisekunden, der zum Berechnen des Cloud-Dienststatus verwendet wird. Der Cloud-Dienst ist als „INAKTIV (DOWN)“ markiert, wenn die gemessene RTT über dem konfigurierten Schwellenwert liegt. Der Standardwert ist 3.000 Millisekunden. Zscaler-Anmelde-URL (Zscaler Login URL) Geben Sie die Anmelde-URL ein und klicken Sie dann auf Bei Zscaler anmelden (Login to Zscaler). Dadurch werden Sie zum Zscaler-Admin-Portal der ausgewählten Zscaler-Cloud umgeleitet. Hinweis: Die Schaltfläche Bei Zscaler anmelden (Login to Zscaler) wird aktiviert, wenn Sie die Zscaler-Anmelde-URL eingegeben haben. - Wenn Sie sich über Orchestrator beim Zscaler-Admin-Portal anmelden möchten, geben Sie die Zscaler-Anmelde-URL ein und klicken Sie dann auf Bei Zscaler anmelden (Login to Zscaler). Dadurch werden Sie zum Zscaler-Admin-Portal der ausgewählten Zscaler-Cloud umgeleitet.

Hinweis: Die Schaltfläche Bei Zscaler anmelden (Login to Zscaler) wird aktiviert, wenn Sie die Zscaler-Anmelde-URL eingegeben haben.

Hinweis: Weitere Informationen zur automatisierten Zscaler-CSS-Bereitstellung finden Sie im Bereitstellungshandbuch für Zscaler und VMware SD-WAN.Hinweis: Spezifische Informationen dazu, wie Zscaler die besten virtuellen Datencenter-IP-Adressen (VIPs) für die Einrichtung von IPsec-VPN-Tunneln bestimmt, finden Sie unter Integration der SD-WAN-API für die Bereitstellung von IPSec-VPN-Tunneln.In diesem Abschnitt wird beschrieben, wie Sie manuell einen GRE- oder IPsec-Tunnel vom SD-WAN Edge zu einem Zscaler-Dienstanbieter erstellen. Im Gegensatz zu automatischen Tunneln müssen Sie beim Konfigurieren von manuellen Tunneln ein Tunnelziel angeben, um die Tunnel aufzurufen.

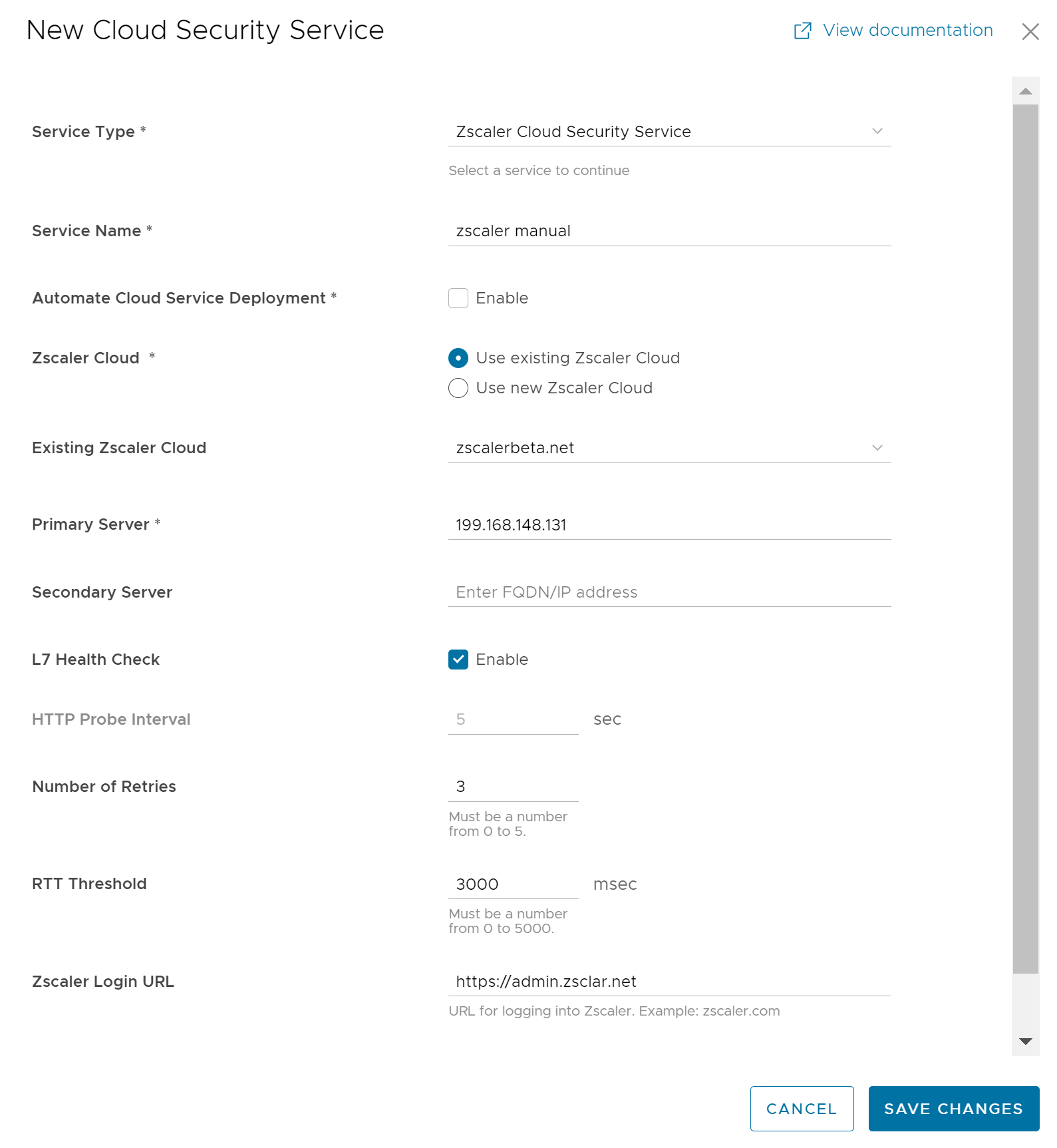

- Geben Sie im Fenster Neuer Cloud Security Provider (New Cloud Security Provider) einen Dienstnamen ein.

- Geben Sie die IP-Adresse oder den Hostnamen für den primären Server ein.

- Sie können optimal die IP-Adresse oder den Hostnamen für den sekundären Server eingeben.

- Wählen Sie einen Zscaler-Cloud-Dienst aus dem Dropdown-Menü aus oder geben Sie den Namen des Zscaler-Cloud-Diensts in das Textfeld ein..

- Konfigurieren Sie andere Parameter nach Bedarf und klicken Sie dann auf Änderungen speichern (Save Changes).

Hinweis: Wenn Sie den Zscaler-Cloud-Security-Service als Diensttyp ausgewählt haben und planen, einen GRE-Tunnel zuzuweisen, empfiehlt es sich, nur die IP-Adresse im primären und sekundären Server einzugeben und nicht den Hostnamen, da GRE keine Hostnamen unterstützt.

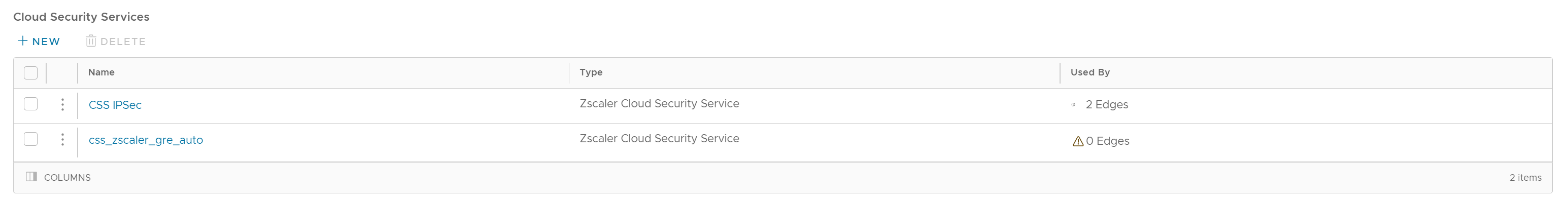

Ergebnisse

Nächste Maßnahme

Ordnen Sie den Cloud-Security-Service einem Profil oder einem Edge zu: