Mit diesem Dienst können Sie VPN-Tunnelkonfigurationen für den Zugriff auf eines oder mehrere Nicht-SD-WAN-Ziele erstellen. VMware stellt die Konfiguration bereit, die zum Erstellen der Tunnel erforderlich ist, einschließlich der Erstellung einer IKE-IPsec-Konfiguration und der Erzeugung eines vorinstallierten Schlüssels.

Übersicht

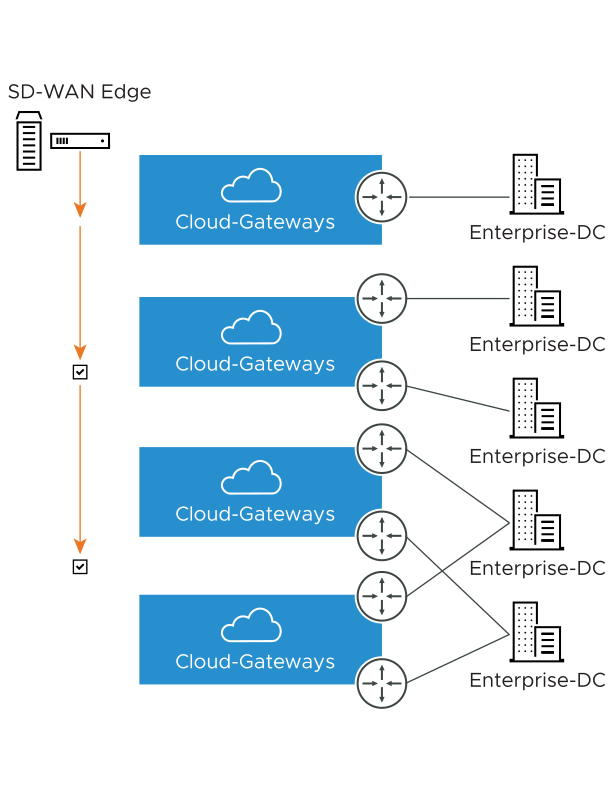

Die folgende Abbildung zeigt einen Überblick über die VPN-Tunnel, die zwischen VMware und einer Nicht-SD-WAN-Ziel erstellt werden können.

Optional kann eine IP-Adresse für ein sekundäres VPN-Gateway angegeben werden, um einen sekundären VPN-Tunnel zwischen einem SD-WAN Gateway und dem sekundären VPN-Gateway zu bilden. Redundante VPN-Tunnel können für alle von Ihnen erstellten VPN-Tunnel angegeben werden.

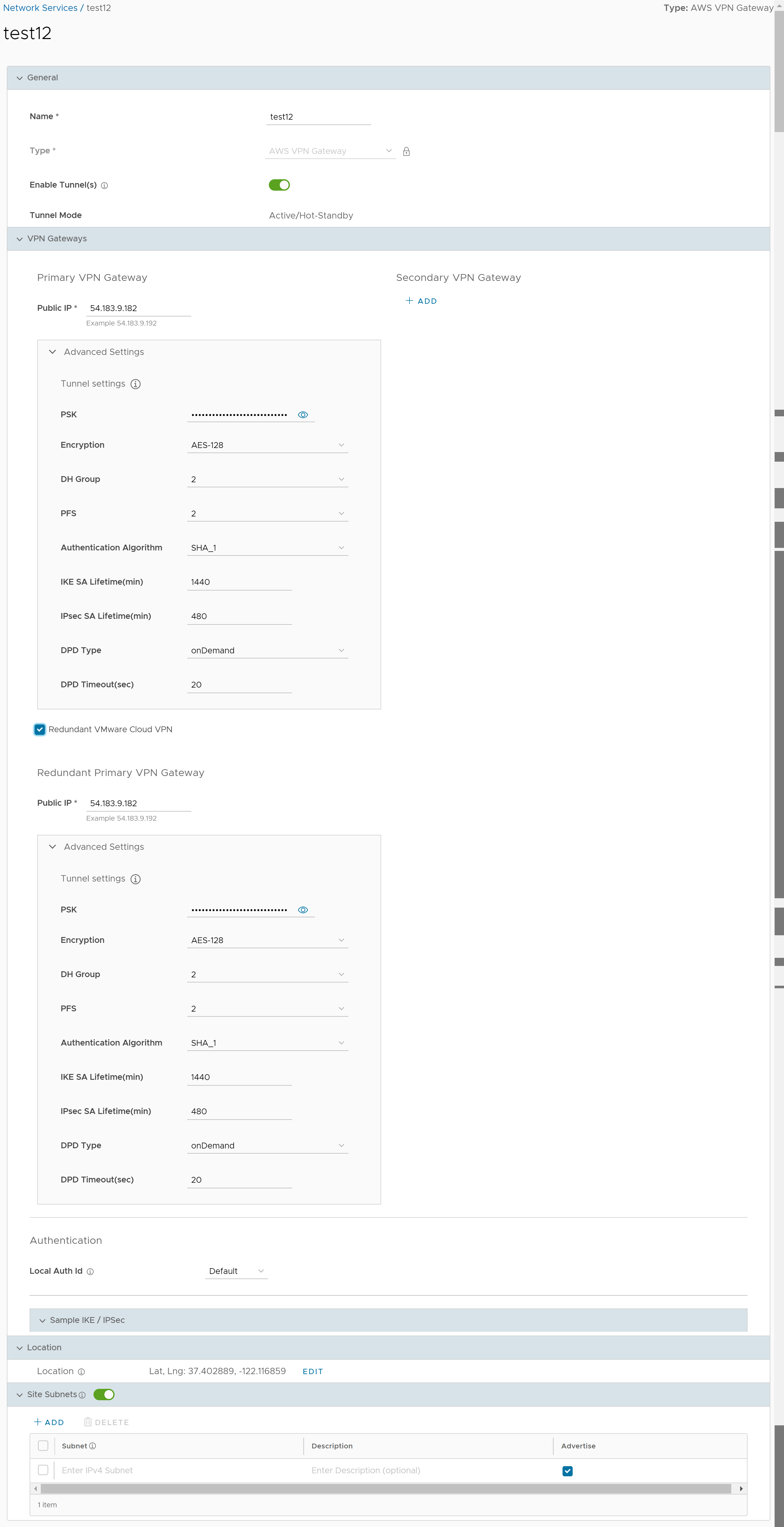

Konfigurieren eines Nicht-SD-WAN-Ziels vom Typ „AWS-VPN-Gateway“

| Option | Beschreibung |

|---|---|

| Allgemein | |

| Name | Sie können den zuvor eingegebenen Namen für Nicht-SD-WAN-Ziel bearbeiten. |

| Typ (Type) | Zeigt den Typ als AWS-VPN-Gateway (AWS VPN Gateway) an. Sie können diese Option nicht bearbeiten. |

| Tunnel aktivieren (Enable Tunnel(s)) | Klicken Sie auf die Umschaltfläche, um den Tunnel vom SD-WAN-Gateway zu dem AWS-VPN-Gateway zu initiieren. |

| Tunnelmodus (Tunnel Mode) | Zeigt Aktiv/Hot-Standby (Active/Hot-Standby) an, dass der Standby-Tunnel (Hot-Standby) übernimmt und zum aktiven Tunnel wird, wenn der aktive Tunnel ausfällt. |

| Primäres VPN-Gateway (Primary VPN Gateway) | |

| Öffentliche IP (Public IP) | Zeigt die IP-Adresse des primären VPN-Gateways an. |

| PSK | Der vorinstallierte Schlüssel (PSK) ist der Sicherheitsschlüssel für die Authentifizierung über den Tunnel. Der SASE Orchestrator generiert standardmäßig einen PSK. Wenn Sie Ihren eigenen PSK oder Ihr eigenes Kennwort verwenden möchten, geben Sie es in das Textfeld ein. |

| Verschlüsselung (Encryption) | Wählen Sie entweder AES-128 oder AES-256 als Schlüsselgröße des AES-Algorithmus zur Verschlüsselung von Daten aus. Der Standardwert ist AES-128. |

| DH-Gruppe (DH Group) | Wählen Sie den Diffie-Hellman (DH)-Gruppenalgorithmus aus dem Dropdown-Menü aus. Dieser Algorithmus wird zum Generieren von Schlüsselmaterial verwendet. Über die DH-Gruppe wird die Stärke des Algorithmus in Bit festgelegt. Unterstützte DH-Gruppen: 2, 5 und 14. Der Standardwert ist 2. |

| PFS | Wählen Sie die PFS-Ebene (Perfect Forward Secrecy) für zusätzliche Sicherheit aus. Unterstützte PFS-Ebenen: deaktiviert (deactivated), 2 und 5. Der Standardwert ist 2. |

| Authentifizierungsalgorithmus (Authentication Algorithm) | Wählen Sie den Authentifizierungsalgorithmus für die VPN-Kopfzeile aus. Wählen Sie eine der unterstützten Secure Hash Algorithm (SHA)-Funktionen aus dem Dropdown-Menü aus:

Der Standardwert ist SHA 1. |

| IKE-SA-Lebensdauer(min) (IKE SA Lifetime(min)) | Der Zeitpunkt, zu dem die Neuverschlüsselung von Internet Key Exchange (IKE) für SD-WAN Edges eingeleitet wird. Die minimale IKE-Lebensdauer beträgt 10 und die maximale Dauer 1440 Minuten. Der Standardwert ist 1440 Sekunden. |

| IPsec-SA-Lebensdauer(min) (IPsec SA Lifetime(min)) | Der Zeitpunkt, zu dem die Neuverschlüsselung des Internet Security Protocol (IPsec) für Edges eingeleitet wird. Die minimale IPsec-Lebensdauer beträgt 3 und die maximale Dauer 480 Minuten. Der Standardwert ist 480 Sekunden. |

| DPD-Typ (DPD Type) | Mit der „Dead Peer Detection (DPD)“-Methode wird festgestellt, ob der Peer des Internet Key Exchange (IKE) aktiv oder inaktiv ist. Wenn der Peer als inaktiv erkannt wird, löscht das Gerät die IPsec- und IKE-Sicherheitsverbindung. Wählen Sie entweder Regelmäßig (Periodic) oder Bei Bedarf (onDemand) aus dem Dropdown-Menü aus. Der Standardwert ist Bei Bedarf (onDemand). |

| DPD-Zeitüberschreitung (Sek.) (DPD Timeout(sec)) | Geben Sie den DPD-Zeitüberschreitungswert ein. Der DPD-Zeitüberschreitungswert wird dem internen DPD-Timer hinzugefügt (siehe folgende Beschreibung). Warten Sie auf eine Antwort auf die DPD-Nachricht, bevor Sie den Peer als inaktiv betrachten (Erkennung inaktiver Peers).

Vor Version 5.1.0 beträgt der Standardwert 20 Sekunden. Für Version 5.1.0 und höher finden Sie den Standardwert in der nachstehenden Liste.

Hinweis: Vor Version 5.1.0 können Sie DPD deaktivieren, indem Sie den Timer für die DPD-Zeitüberschreitung auf 0 Sekunden konfigurieren. Für Version 5.1.0 und höher können Sie DPD jedoch nicht deaktivieren, indem Sie den Timer für die DPD-Zeitüberschreitung auf 0 Sekunden konfigurieren. Der DPD-Zeitüberschreitungswert in Sekunden wird dem Standardwert von 47,5 Sekunden hinzugefügt).

|

| Sekundäres VPN-Gateway (Secondary VPN Gateway) | Klicken Sie auf die Schaltfläche Hinzufügen (Add) und geben Sie dann die IP-Adresse des sekundären VPN-Gateways ein. Klicken Sie auf Änderungen speichern (Save Changes). Das sekundäre VPN-Gateway wird sofort für diese Site erstellt und stellt einen VMware-VPN-Tunnel für dieses Gateway bereit. |

| Redundantes VMware Cloud-VPN (Redundant VMware Cloud VPN) | Aktivieren Sie das Kontrollkästchen, um redundante Tunnel für jedes VPN-Gateway hinzuzufügen. Änderungen, die an Verschlüsselung (Encryption), DH-Gruppe (DH Group) oder PFS von „Primäres VPN-Gateway (PFS of Primary VPN Gateway)“ vorgenommen wurden, werden, falls konfiguriert, auch auf die redundanten VPN-Tunnel angewendet. |

| Lokale Authentifizierungs-ID (Local Auth Id) | Mit der lokalen Authentifizierungs-ID werden das Format und die Identifizierung des lokalen Gateways festgelegt. Wählen Sie im Dropdown-Menü eine der folgenden Typen aus und geben Sie einen Wert ein:

Hinweis: Wenn Sie keinen Wert angeben, wird

Standard (Default) als lokale Authentifizierungs-ID verwendet.

|

| Beispiel IKE/IPsec (Sample IKE / IPsec) | Klicken Sie hier, um die Informationen anzuzeigen, die zum Konfigurieren des Nicht-SD-WAN-Ziel-Gateways erforderlich sind. Der Gateway-Administrator sollte diese Informationen verwenden, um den/die VPN-Tunnel des Gateways zu konfigurieren. |

| Standort (Location) | Klicken Sie auf Bearbeiten (Edit), um den Speicherort für die konfigurierte Nicht-SD-WAN-Ziel festzulegen. Die Angaben zum Längen- und Breitengrad werden verwendet, um den besten Edge oder das beste Gateway zu bestimmen, mit dem eine Verbindung im Netzwerk hergestellt werden kann. |

| Site-Subnetze (Site Subnets) | Verwenden Sie die Umschaltfläche, um die Site-Subnetze (Site Subnets) zu aktivieren oder zu deaktivieren. Klicken Sie auf Hinzufügen (Add), um Subnetze für das Nicht-SD-WAN-Ziel hinzuzufügen. Wenn Sie keine Subnetze für die Site benötigen, wählen Sie das Subnetz aus und klicken Sie auf Löschen (Delete).

Hinweis:

|