Auf der Seite Firewallprotokolle (Firewall Logs) werden die Details des aus VMware SD-WAN Edges stammenden Firewallprotokolls angezeigt. Standardmäßig können Edges ihre Firewallprotokolle nicht an Orchestrator senden. Damit ein Edge die Firewallprotokolle an Orchestrator sendet, stellen Sie sicher, dass die Kundenfunktion „ Firewallprotokollierung für Orchestrator aktivieren (Enable Firewall Logging to Orchestrator)“ auf Kundenebene auf der Seite „Globale Einstellungen (Global Settings)“ der Benutzeroberfläche aktiviert ist. Kunden müssen sich an ihren Operator wenden, wenn sie die Funktion „Firewallprotokollierung (Firewall Logging)“ aktivieren möchten. Standardmäßig behält Orchestrator die Firewallprotokolle bei, bis die maximale Aufbewahrungszeit von 7 Tagen oder die maximale Protokollgröße von 15 GB auf Rotationsbasis erreicht wird.

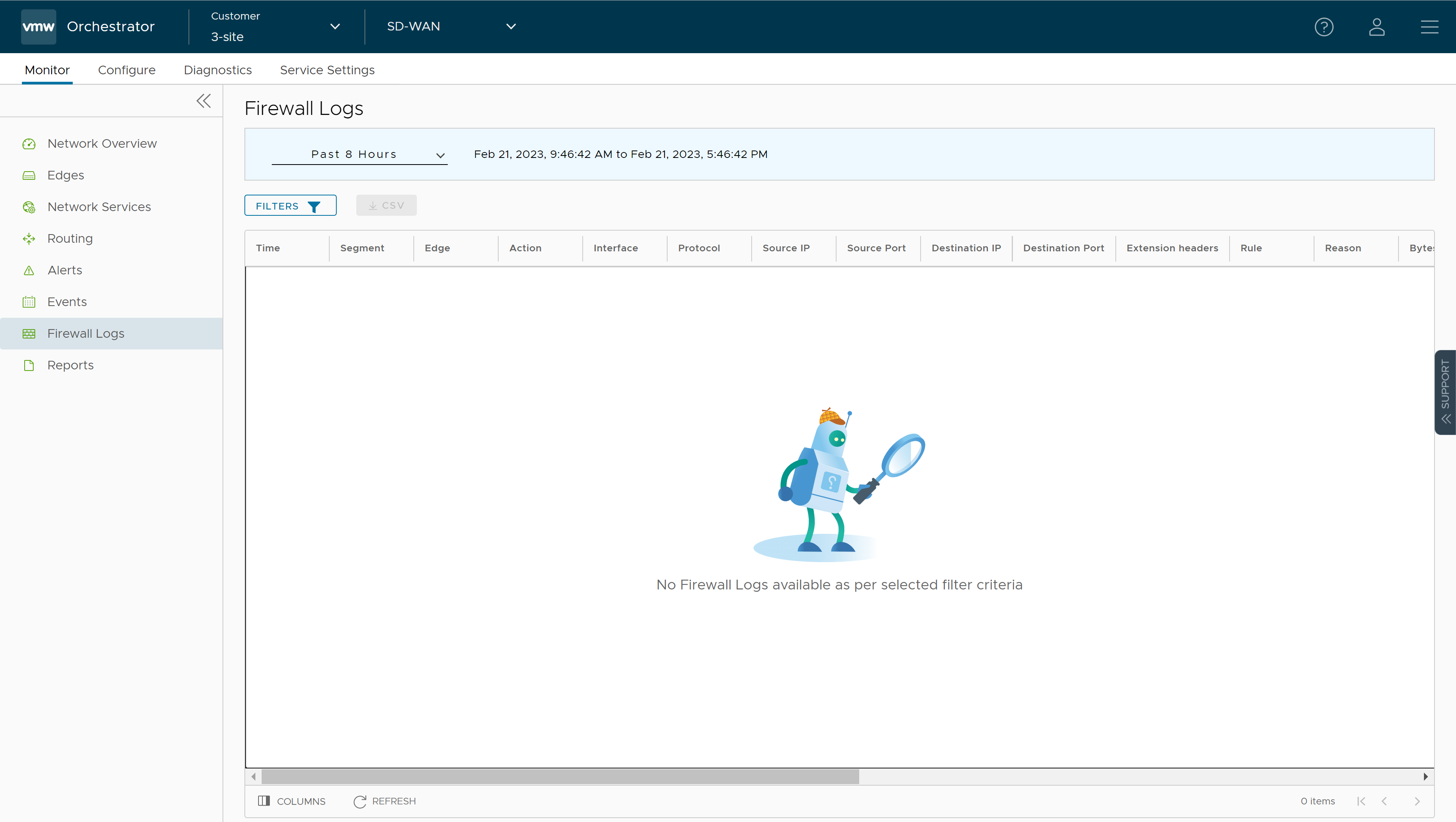

- Navigieren Sie im SD-WAN-Dienst des Unternehmensportals zu Überwachen (Monitor) > Firewallprotokolle (Firewall Logs). Die Seite Firewallprotokolle (Firewall Logs) wird geöffnet.

Auf der Seite werden die folgenden Details für Edge-Firewallprotokolle angezeigt: Zeit, Segment, Edge, Aktion, Schnittstelle, Protokoll, Quell-IP, Quellport, Ziel-IP, Zielport, Erweiterungsheader, Regel, Grund, empfangene Byte, gesendete Byte, Dauer, Anwendung, Zieldomäne, Zielname, Sitzungs-ID, Signatur, IPS-Warnung, IDS-Warnung, Signatur-ID, Kategorie, Angriffsquelle, Angriffsziel und Schweregrad.

Hinweis: Es werden nicht alle Felder für alle Firewallprotokolle mit Daten gefüllt. Beispielsweise sind die Felder „Grund (Reason)“, „Empfangene/Gesendete Byte“ (Bytes Received/Sent) und „Dauer (Duration)“ in Protokollen enthalten, wenn Sitzungen geschlossen sind. Die Felder „Signatur (Signature)“, „IPS-Warnung (IPS Alert)“, „IDS-Warnung (IDS Alert)“, „Signatur-ID (Signature ID)“, „Kategorie (Category)“, „Angriffsquelle (Attack Source)“, „Angriffsziel (Attack Target)“ und „Schweregrad (Severity)“ werden nur für EFS-Warnungen (Enhanced Firewall Services) und nicht für Firewallprotokolle aufgefüllt.Firewallprotokolle werden generiert:- Wenn ein Flow erstellt wird (unter der Bedingung, dass der Flow akzeptiert wird)

- Wenn der Flow geschlossen wird

- Wenn ein neuer Flow abgelehnt wird

- Wenn ein vorhandener Flow aktualisiert wird (aufgrund einer Änderung der Firewallkonfiguration)

EFS-Warnungen werden generiert:- Immer dann, wenn der Flow-Datenverkehr mit Suricata-Signaturen übereinstimmt, die in der EFS-Engine konfiguriert wurden.

- Wenn für die Firewallregel nur das System zur Erkennung von Eindringversuchen (Intrusion Detection System, IDS) aktiviert ist, erkennen die Edges anhand bestimmter in der Engine konfigurierter Signaturen, ob der Datenverkehrsfluss bösartig ist. Wenn ein Angriff erkannt wird, generiert die EFS-Engine eine Warnung und sendet die Warnmeldung an SASE Orchestrator/Syslog-Server, wenn die Firewallprotokollierung in Orchestrator aktiviert ist, und verwirft keine Pakete.

- Wenn für die Firewallregel nur das System zur Abwehr von Eindringversuchen (Intrusion Prevention System, IPS) aktiviert ist, erkennen die Edges anhand bestimmter in der Engine konfigurierter Signaturen, ob der Datenverkehrsfluss bösartig ist. Wenn ein Angriff erkannt wird, generiert die EFS-Engine eine Warnung und blockiert den Datenverkehrsfluss zum Client nur dann, wenn die Signaturregel die Aktion „Ablehnen (Reject)“ aufweist, die mit dem böswilligen Datenverkehr übereinstimmt. Wenn die Aktion in der Signaturregel „Warnung (Warning)“ lautet, wird der Datenverkehr ohne Verwerfen von Paketen zugelassen, selbst wenn Sie IPS konfigurieren.

- Sie können die Optionen unter Filtern (Filter) verwenden und einen Filter aus dem Dropdown-Menü auswählen, um die Firewallprotokolle abzufragen.

- Klicken Sie auf die Option CSV, um einen Bericht über die Edge-Firewallprotokolle im CSV-Format herunterzuladen.