Eine Firewall ist ein Netzwerksicherheitsgerät, das den eingehenden und ausgehenden Netzwerkdatenverkehr überwacht und festlegt, ob bestimmter Datenverkehr basierend auf einem definierten Satz von Sicherheitsregeln zugelassen oder blockiert werden soll. SASE Orchestrator unterstützt die Konfiguration von statusfreien und statusbehafteten Firewalls für Profile und Edges.

Weitere Informationen zu Firewalls finden Sie unter Firewall-Übersicht.

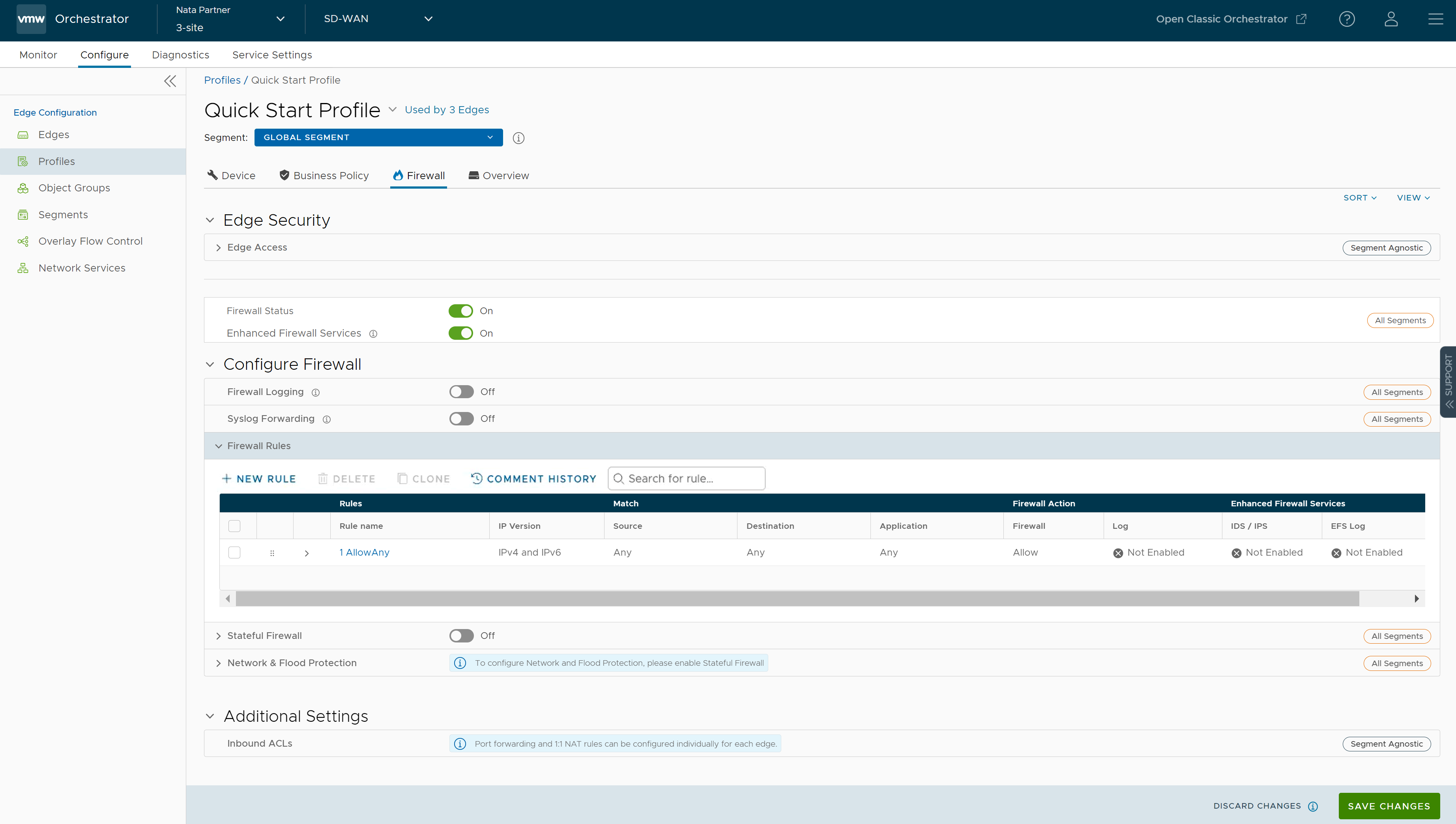

Profil-Firewall konfigurieren

- Navigieren Sie im SD-WAN-Dienst des Unternehmensportals zu . Auf der Seite Profile (Profiles) werden die vorhandenen Profile angezeigt.

- Um eine Profilfirewall zu konfigurieren, klicken Sie auf den Link zum Profil und dann auf die Registerkarte Firewall. Alternativ können Sie auf den Link Anzeigen (View) in der Spalte Firewall des Profils klicken.

- Die Seite Firewall wird angezeigt.

- Auf der Registerkarte Firewall können Sie die folgenden Edge-Sicherheits- und Firewallfunktionen konfigurieren:

Bereich Beschreibung Edge-Zugriff (Edge Access) Ermöglicht Ihnen, ein Profil für den Edge-Zugriff zu konfigurieren. Sie müssen unbedingt die entsprechende Option für den Supportzugriff, den Konsolenzugriff, den USB-Portzugriff, den SNMP-Zugriff und den lokalen Web-UI-Zugriff unter „Firewalleinstellungen“ (Firewall Settings) auswählen, um die Sicherheit des Edge zu erhöhen. Dadurch wird verhindert, dass ein bösartiger Benutzer auf den Edge zugreift. Standardmäßig sind die Optionen für den Supportzugriff, den Konsolenzugriff, den SNMP-Zugriff und den lokalen Web-UI-Zugriff aus Sicherheitsgründen deaktiviert. Weitere Informationen finden Sie unter Konfigurieren des Edge-Zugriffs. Firewallstatus (Firewall Status) Ermöglicht Ihnen, die Firewallregeln ein- oder auszuschalten und Firewalleinstellungen und eingehende ACLs für alle mit dem Profil verknüpften Edges zu konfigurieren. Hinweis: Diese Funktion ist standardmäßig aktiviert. Sie können die Firewallfunktion für Profile deaktivieren, indem Sie den Firewallstatus (Firewall Status) ausschalten.Erweiterte Firewalldienste (Enhanced Firewall Services) Ermöglicht Ihnen, die Funktion der erweiterten Firewalldienste (EFS) für alle dem Profil zugeordneten Edges ein- oder auszuschalten. Hinweis: Diese Funktion ist standardmäßig nicht aktiviert.Weitere Informationen finden Sie unter Konfigurieren von erweiterten Firewalldiensten.

Firewallprotokollierung (Firewall Logging) Ermöglicht Ihnen, die Funktion zur Firewallprotokollierung für alle dem Profil zugeordneten Edges ein- oder auszuschalten. Standardmäßig können Edges ihre Firewallprotokolle nicht an Orchestrator senden. Hinweis: Damit die Firewallprotokollierung bei Orchestrator funktioniert, stellen Sie sicher, dass die SD-WAN Edges auf Version 5.2 und höher ausgeführt werden.Hinweis: Damit ein Edge die Firewallprotokolle an Orchestrator sendet, stellen Sie sicher, dass die Kundenfunktion „ Firewallprotokollierung für Orchestrator aktivieren (Enable Firewall Logging to Orchestrator)“ auf Kundenebene auf der Seite „Globale Einstellungen (Global Settings)“ der Benutzeroberfläche aktiviert ist. Kunden müssen sich an Ihren Operator wenden, wenn Sie möchten, dass die Firewallprotokollierungsfunktion aktiviert wird.Sie können die Edge-Firewallprotokolle in Orchestrator auf der Seite Überwachen (Monitor) > Firewallprotokolle (Firewall Logs) anzeigen. Weitere Informationen finden Sie unter Überwachen von Firewallprotokollen.

Syslog-Weiterleitung (Syslog Forwarding) Standardmäßig ist die Funktion „Syslog-Weiterleitung“ (Syslog Forwarding) für ein Unternehmen deaktiviert. Um SASE Orchestrator-gebundene Ereignisse und Firewallprotokolle zu erfassen, die vom Unternehmens-SD-WAN Edge stammen, und an eine oder mehrere zentrale Remote-Syslog-Collector-Instanzen (Server) weiterzuleiten, muss ein Unternehmensbenutzer diese Funktion auf der Edge-/Profilebene aktivieren. Weitere Informationen zum Konfigurieren von Syslog Collector-Details pro Segment im SASE Orchestrator finden Sie unter Konfigurieren von Syslog-Einstellungen für Profile. Hinweis: Sie können sowohl IPv4- als auch IPv6-Firewallprotokollierungsdetails in einem IPv4-basierten Syslog-Server anzeigen.Firewallregeln (Firewall Rules) Die vorhandenen vordefinierten Firewallregeln werden angezeigt. Sie können auf + NEUE REGEL (+ NEW RULE) klicken, um eine neue Firewallregel zu erstellen. Weitere Informationen finden Sie unter Konfigurieren einer Firewallregel. Zum Löschen einer vorhandenen Firewallregel wählen Sie die Regel aus und klicken auf LÖSCHEN (DELETE).

Zum Duplizieren einer Firewallregel wählen Sie die Regel aus und klicken auf KLONEN (CLONE).

Zum Anzeigen aller beim Erstellen oder Aktualisieren einer Regel hinzugefügten Kommentare wählen Sie die Regel aus und klicken auf KOMMENTARVERLAUF (COMMENT HISTORY).

Klicken Sie auf Nach Regel suchen (Search for Rule), wenn Sie nach einer bestimmten Regel suchen möchten. Sie können die Regel nach Regelname, IP-Adresse, Port/Portbereich sowie Adressgruppen- und Dienstgruppennamen durchsuchen.

Statusbehaftete Firewall (Stateful Firewall) Standardmäßig ist die Funktion „Statusbehaftete Firewall (Stateful Firewall)“ für ein Unternehmen deaktiviert. SASE Orchestrator ermöglicht es Ihnen, die Sitzungszeitüberschreitung für eingerichtete und nicht eingerichtete TCP-Flows, UDP-Flows und andere Flows auf der Profilebene festzulegen. Optional können Sie die Einstellungen der statusbehafteten Firewall auch auf der Edge-Ebene überschreiben. Weitere Informationen finden Sie unter Konfigurieren der Einstellungen der statusbehafteten Firewall. Netzwerk und Flood-Protection (Network & Flood Protection) Um alle Verbindungsversuche in einem Unternehmensnetzwerk zu sichern, können Sie mit VMware SASE Orchestrator die Netzwerk- und Flood-Protection-Einstellungen auf Profil- und Edge-Ebene konfigurieren, um vor verschiedenen Arten von Angriffen zu schützen. Weitere Informationen finden Sie unter Konfigurieren von Netzwerk- und Flood-Protection-Einstellungen.

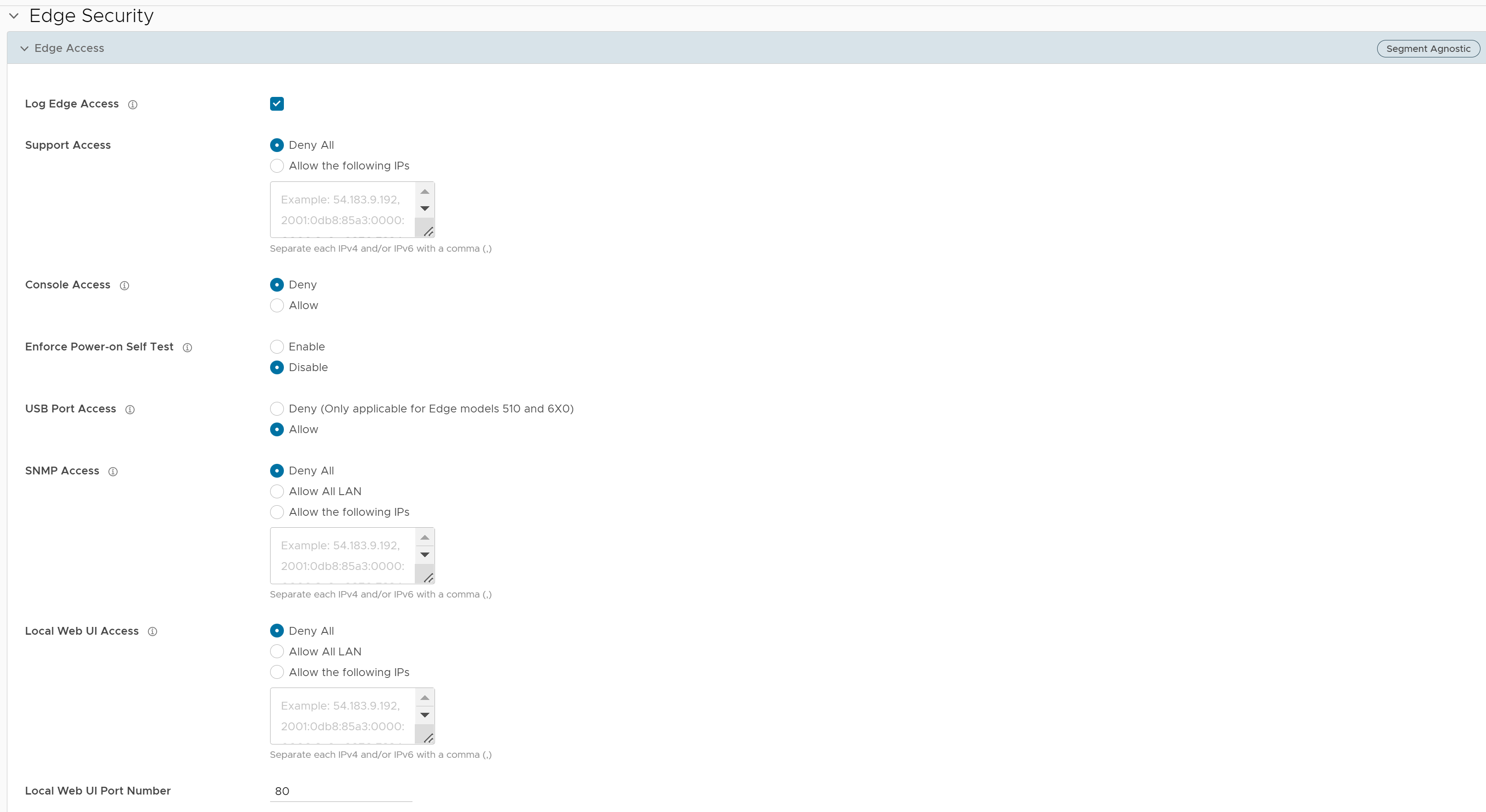

Konfigurieren des Edge-Zugriffs

- Navigieren Sie im SD-WAN-Dienst des Unternehmensportals zu Konfigurieren (Configure) > Profile (Profiles) > Firewall.

- Klicken Sie unter Edge-Sicherheit (Edge Security) auf das Erweiterungssymbol Edge-Zugriff (Edge Access).

- Sie können eine oder mehrere der folgenden Optionen für den Edge-Zugriff konfigurieren und auf Änderungen speichern (Save Changes) klicken:

Bereich Beschreibung Edge-Zugriff protokollieren (Log Edge Access) Wenn diese Option aktiviert ist, wird der gesamte Zugriff auf den Edge protokolliert, auch erfolgreiche und fehlgeschlagene Versuche. Supportzugriff (Support Access) Wählen Sie Die folgenden IPs zulassen (Allow the following IPs) aus, wenn Sie explizit die IP-Adressen angeben möchten, von denen Sie SSH auf diesen Edge anwenden können. Sie können sowohl IPv4- als auch IPv6-Adressen durch Komma (,) getrennt eingeben.

Standardmäßig ist Alle verweigern (Deny All) ausgewählt.

Konsolenzugriff (Console Access) Wählen Sie Zulassen (Allow) aus, um den Edge-Zugriff über die physische Konsole (serieller Anschluss oder VGA-Anschluss (Video Graphics Array)) zu aktivieren. Standardmäßig ist Verweigern (Deny) ausgewählt, und die Konsolenanmeldung wird nach einer Edge-Aktivierung deaktiviert. Hinweis: Immer dann, wenn die Einstellung für den Konsolenzugriff von Zulassen (Allow) in Verweigern (Deny) oder umgekehrt geändert wird, muss der Edge manuell neu gestartet werden.Power-On Self Test erzwingen (Enforce Power-on Self Test) Wenn diese Option aktiviert ist, wird der Edge durch einen Power-On Self-Test deaktiviert. Sie können den Edge wiederherstellen, indem Sie ihn auf die Werkseinstellungen zurücksetzen und dann erneut aktivieren. USB-Portzugriff (USB Port Access) Wählen Sie Zulassen (Allow) zum Aktivieren und Verweigern (Deny) zum Deaktivieren des USB-Portzugriffs auf Edges aus.

Diese Option ist nur für die Edge-Modelle 510 und 6x0 verfügbar.

Hinweis: Wenn die Einstellung für den USB-Portzugriff von Zulassen (Allow) in Verweigern (Deny) oder umgekehrt geändert wird, müssen Sie den Edge manuell neu starten. Wenn Sie Zugriff auf den Edge haben, der sich an einer Remote-Site befindet, müssen Sie den Edge mit SASE Orchestrator neu starten. Anweisungen finden Sie unter Remote-Aktionen.SNMP-Zugriff (SNMP Access) Ermöglicht den Edge-Zugriff von gerouteten Schnittstellen/WAN über SNMP. Wählen Sie eine der folgenden Optionen aus: - Alle verweigern (Deny All): Standardmäßig ist der SNMP-Zugriff für alle mit einem Edge verbundenen Geräte deaktiviert.

- Alle LANs zulassen (Allow All LAN): Lässt den SNMP-Zugriff für alle mit dem Edge über ein LAN-Netzwerk verbundenen Geräte zu.

- Die folgenden IPs zulassen (Allow the following IPs): Ermöglicht Ihnen die explizite Angabe der IP-Adressen, von denen Sie über SNMP auf den Edge zugreifen können. Trennen Sie jede IPv4- und/oder IPv6-Adresse durch ein Komma (,).

Lokaler Web-UI-Zugriff (Local Web UI Access) Ermöglicht den Edge-Zugriff von gerouteten Schnittstellen/WAN über eine lokale Web-UI. Wählen Sie eine der folgenden Optionen aus: - Alle verweigern (Deny All): Standardmäßig ist der lokale Web-UI-Zugriff für alle mit einem Edge verbundenen Geräte deaktiviert.

- Alle LANs zulassen (Allow All LAN): Lässt den lokalen Web-UI-Zugriff für alle mit dem Edge über ein LAN-Netzwerk verbundenen Geräte zu.

- Die folgenden IPs zulassen (Allow the following IPs): Ermöglicht Ihnen die explizite Angabe der IP-Adressen, von denen Sie über die lokale Web-UI auf den Edge zugreifen können. Trennen Sie jede IPv4- und/oder IPv6-Adresse durch ein Komma (,).

Portnummer der lokalen Web-UI (Local Web UI Port Number) Geben Sie die Portnummer der lokalen Web-UI ein, von der Sie auf den Edge zugreifen können. Der Standardwert ist 80.

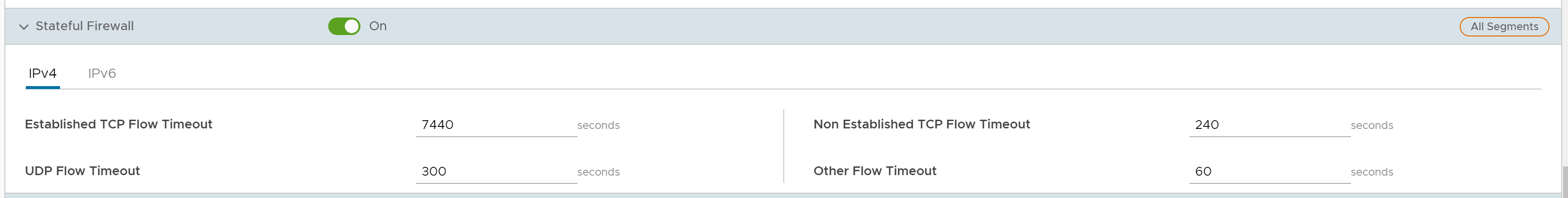

Konfigurieren der Einstellungen der statusbehafteten Firewall

- Navigieren Sie im SD-WAN-Dienst des Unternehmensportals zu Konfigurieren (Configure) > Profile (Profiles) > Firewall.

- Aktivieren Sie unter Firewall konfigurieren (Configure Firewall) die Umschaltfläche Statusbehaftete Firewall (Stateful Firewall) und klicken Sie dann auf das Symbol zum Erweitern. Standardmäßig werden die Zeitüberschreitungssitzungen für IPv4-Adressen angewendet.

- Sie können die folgenden Einstellungen der statusbehafteten Firewall konfigurieren und dann auf Änderungen speichern (Save Changes) klicken.

Bereich Beschreibung Zeitüberschreitung für eingerichteten TCP-Flow (Sek.) (Established TCP Flow Timeout (seconds)) Legt die Zeitüberschreitungsperiode für die Inaktivität (in Sek.) für eingerichtete TCP-Flows fest, nach der diese nicht mehr gültig sind. Der zulässige Wertebereich liegt zwischen 60 und 15.999.999 Sekunden. Der Standardwert beträgt 7.440 Sekunden. Zeitüberschreitung für nicht eingerichteten TCP-Flow (Sek.) (Non Established TCP Flow Timeout (seconds)) Legt die Zeitüberschreitungsperiode für die Inaktivität (in Sek.) für nicht eingerichtete TCP-Flows fest, nach der diese nicht mehr gültig sind. Der zulässige Wertebereich liegt zwischen 60 und 604.800 Sekunden. Der Standardwert beträgt 240 Sekunden. Zeitüberschreitung für UDP-Flows (Sek.) (UDP Flow Timeout (seconds)) Legt die Zeitüberschreitungsperiode für die Inaktivität (in Sek.) für UDP-Flows fest, nach der diese nicht mehr gültig sind. Der zulässige Wertebereich liegt zwischen 60 und 15.999.999 Sekunden. Der Standardwert beträgt 300 Sekunden. Zeitüberschreitung für andere Flows (Sek.) (Other Flow Timeout (seconds)) Legt die Zeitüberschreitungsperiode für die Inaktivität (in Sek.) für andere Flows (z. B. ICMP-Flows) fest, nach der diese nicht mehr gültig sind. Der zulässige Wertebereich liegt zwischen 60 und 15.999.999 Sekunden. Der Standardwert beträgt 60 Sekunden. Hinweis:Die konfigurierten Zeitüberschreitungswerte gelten nur dann, wenn die Arbeitsspeichernutzung unter der weichen Grenze liegt. Die weiche Grenze entspricht jedem Wert unter 60 Prozent der gleichzeitigen Flows, die von der Plattform in Bezug auf die Arbeitsspeichernutzung unterstützt werden.

Konfigurieren von Netzwerk- und Flood-Protection-Einstellungen

- Denial-of-Service (DoS)-Angriff

- TCP-basierte Angriffe (TCP-based attacks): Ungültige TCP-Flags (Invalid TCP Flags), TCP-Land (TCP Land) und TCP-SYN-Fragment (TCP SYN Fragment)

- ICMP-basierte Angriffe (ICMP-based attacks): ICMP – Ping of Death (ICMP Ping of Death) und ICMP – Fragment (ICMP-Fragment)

- IP-basierte Angriffe – Unbekanntes IP-Protokoll, IP-Optionen, unbekanntes IPv6-Protokoll und IPv6-Erweiterungsheader.

| Angriffstyp | Beschreibung |

|---|---|

| Denial-of-Service (DoS)-Angriff (Denial-of-Service (DoS) attack) | Ein Denial-of-Service (DoS)-Angriff ist eine Art von Netzwerksicherheitsangriff, bei dem das Zielgerät mit einer riesigen Menge an gefälschtem Datenverkehr überschwemmt wird, sodass das Ziel so sehr damit beschäftigt ist, den gefälschten Datenverkehr zu verarbeiten, dass der legitime Datenverkehr nicht verarbeitet werden kann. Bei dem Ziel kann es sich um eine Firewall, die Netzwerkressourcen, auf die die Firewall den Zugriff kontrolliert, oder eine bestimmte Hardwareplattform oder das Betriebssystem eines einzelnen Hosts handeln. Bei dem DoS-Angriff wird versucht, die Ressourcen des Zielgeräts auszuschöpfen, wodurch das Zielgerät für berechtigte Benutzer nicht mehr verfügbar ist. Es gibt zwei allgemeine Methoden von DoS-Angriffen: Überflutung von Diensten oder Dienste zum Absturz bringen. Flooding-Angriffe finden statt, wenn das System zu viel Datenverkehr empfängt, den der Server nicht mehr puffern kann. Dadurch kommt es zu einer Verlangsamung und schließlich zum Anhalten des Systems. Andere DoS-Angriffe nutzen einfach Schwachstellen aus, die das Zielsystem oder den Zieldienst zum Absturz bringen. Bei diesen Angriffen werden Eingaben gesendet, die Fehler im Zielsystem ausnutzen, die anschließend zum Absturz oder einer hochgradigen Destabilisierung des Systems führen. |

| Ungültige TCP-Flags (Invalid TCP Flags) |

Ein Angriff des Typs „Ungültige TCP-Flags“ findet statt, wenn ein TCP-Paket eine falsche oder ungültige Flag-Kombination aufweist. Ein anfälliges Zielgerät stürzt aufgrund ungültiger TCP-Flag-Kombinationen ab. Daher wird empfohlen, diese herauszufiltern. „Ungültige TCP-Flags (Invalid TCP Flags)“ schützt vor Folgendem:

|

| TCP-Land | Bei einem Land-Angriff handelt es sich um einen Layer-4-DoS-Angriff, bei dem ein TCP-SYN-Paket so erstellt wird, dass die Quell-IP-Adresse und der Quellport mit der Ziel-IP-Adresse und dem Zielport übereinstimmen, die wiederum so festgelegt sind, dass sie auf einen geöffneten Port auf einem Zielgerät verweisen. Ein anfälliges Zielgerät empfängt eine solche Nachricht und antwortet an die Zieladresse, wodurch das Paket in einer Endlosschleife zur erneuten Verarbeitung gesendet wird. Folglich wird die Geräte-CPU auf unbestimmte Zeit verbraucht, was zur Folge hat, dass das anfällige Zielgerät abstürzt oder einfriert. |

| TCP-SYN-Fragment (TCP SYN Fragment) | Das Internet Protocol (IP) kapselt ein SYN-Segment des Transmission Control Protocol (TCP) in das IP-Paket ein, um eine TCP-Verbindung zu initiieren und als Reaktion darauf ein SYN/ACK-Segment aufzurufen. Da das IP-Paket klein ist, gibt es keinen legitimen Grund, es zu fragmentieren. Ein fragmentiertes SYN-Paket ist anormal und als solches verdächtig. Bei einem Angriff mit TCP-SYN-Fragmenten wird ein Zielserver oder -host mit TCP-SYN-Paketfragmenten überflutet. Der Host fängt die Fragmente ab und wartet, bis die verbleibenden Pakete eintreffen, damit sie neu zusammengesetzt werden können. Durch das Überfluten eines Servers oder Hosts mit Verbindungen, die nicht abgeschlossen werden können, läuft der Arbeitsspeicherpuffer des Hosts über, sodass keine weiteren legitimen Verbindungen mehr möglich sind und das Betriebssystem des Zielhosts beschädigt wird. |

| ICMP – Ping of Death (ICMP Ping of Death) | Bei einem Angriff vom Typ „Internet Control Message Protocol (ICMP) – Ping of Death“ sendet der Angreifer mehrere fehlerhafte oder bösartige Pings an ein Zielgerät. Obwohl Ping-Pakete üblicherweise klein sind und zur Überprüfung der Erreichbarkeit von Netzwerkhosts verwendet werden, können sie von Angreifern größer als die maximale Größe von 65.535 Byte gestaltet werden. Wenn ein bösartig großes Paket vom bösartigen Host übertragen wird, wird das Paket bei der Übertragung fragmentiert. Wenn das Zielgerät versucht, die IP-Fragmente wieder zu einem vollständigen Paket zusammenzusetzen, wird dabei die maximale Größe überschritten. Dadurch kann der ursprünglich für das Paket zugewiesene Arbeitsspeicherpuffer überlaufen, was einen Systemabsturz oder das Einfrieren oder einen Neustart des Systems zur Folge haben kann, da er mit derart großen Paketen nicht umgehen kann. |

| ICMP – Fragment (ICMP Fragment) | Ein ICMP-Fragmentierungsangriff ist ein gängiger DoS-Angriff, der die Überflutung durch betrügerische ICMP-Fragmente umfasst, die nicht auf dem Zielserver defragmentiert werden können. Da die Defragmentierung nur durchgeführt werden kann, wenn alle Fragmente empfangen werden, verbraucht die temporäre Speicherung solcher gefälschten Fragmente Speicherplatz und kann die verfügbaren Arbeitsspeicherressourcen des anfälligen Zielservers erschöpfen. Dies kann zur Folge haben, dass der Server nicht verfügbar ist. |

| IP Unbekanntes Protokoll (IP Unknown Protocol) | „IP Unbekanntes Protokoll (IP Unknown Protocol)“ bezieht sich auf alle Protokolle, die nicht in der IANA aufgeführt sind: https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml. Durch die Aktivierung des Schutzes vom Typ „IP Unbekanntes Protokoll“ werden IP-Pakete mit dem Protokollfeld, das die Protokoll-ID 143 oder höher enthält, blockiert, da dies bei unsachgemäßer Handhabung auf dem Endgerät zum Absturz führen kann. Eine vorsichtige Haltung wäre es, solche IP-Pakete am Eindringen in das geschützte Netzwerk zu hindern. |

| IP-Optionen (IP Options) | Angreifer konfigurieren IP-Optionsfelder innerhalb eines IP-Pakets manchmal falsch und erzeugen dadurch entweder unvollständige oder falsch formatierte Felder. Angreifer verwenden diese fehlerhaften Pakete, um anfällige Hosts im Netzwerk zu kompromittieren. Die Ausnutzung der Schwachstelle ermöglicht möglicherweise die Ausführung von beliebigem Code. Die Schwachstelle wird möglicherweise nach der Verarbeitung eines Pakets ausgenutzt, das eine bestimmte gestaltete IP-Option im IP-Header des Pakets enthält. Durch die Aktivierung des Schutzes vom Typ „IP Unsichere Optionen“ werden durchlaufende IP-Pakete mit falsch formatiertem IP-Optionsfeld im IP-Paket-Header blockiert. |

| Unbekanntes IPv6-Protokoll (IPv6 Unknown Protocol) | Durch Aktivierung des Schutzes vom Typ „Unbekanntes IPv6-Protokoll“ werden IPv6-Pakete mit dem Protokollfeld, das die Protokoll-ID 143 oder höher enthält, blockiert, da dies bei unsachgemäßer Handhabung auf dem Endgerät zum Absturz führen kann. Eine vorsichtige Vorgehensweise bestünde darin, solche IPv6-Pakete am Eindringen in das geschützte Netzwerk zu hindern. |

| IPv6-Erweiterungsheader (IPv6 Extension Header) | Bei dem Angriff auf den IPv6-Erweiterungsheader handelt es sich um einen DoS-Angriff, der aufgrund der fehlerhaften Handhabung von Erweiterungsheadern in einem IPv6-Paket auftritt. Die falsche Handhabung von IPv6-Erweiterungsheadern erzeugt neue Angriffsvektoren, die zu DoS-Angriffen führen und für verschiedene Zwecke genutzt werden können, wie z. B. das Erstellen von verdeckten Kanälen und Routing-Header-Typ-0-Angriffen. Wenn Sie diese Option aktivieren, wird ein IPv6-Paket mit allen Erweiterungsheadern ausgenommen Fragmentierungsheadern verworfen. |

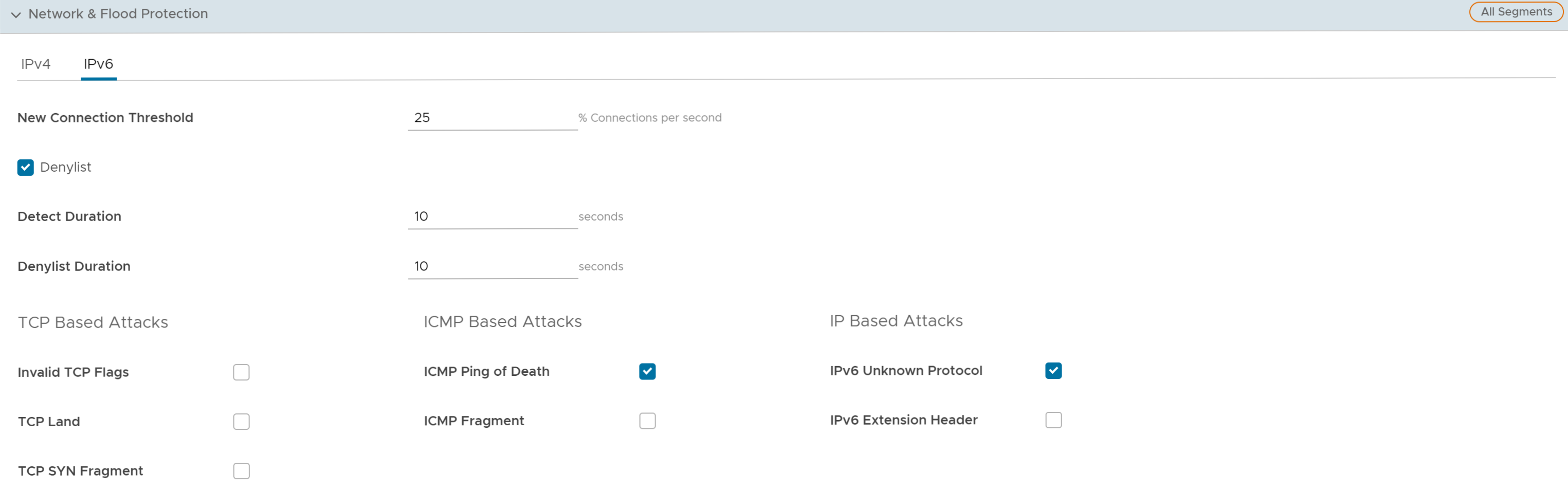

- Navigieren Sie im SD-WAN-Dienst des Unternehmensportals zu Konfigurieren (Configure) > Profile (Profiles) > Firewall.

- Stellen Sie unter Firewall konfigurieren (Configure Firewall) sicher, dass Sie die Funktion Statusbehaftete Firewall (Stateful Firewall) aktivieren.

- Klicken Sie auf das Erweiterungssymbol Netzwerk und Flood-Protection (Network & Flood Protection).

- Sie können die folgenden Netzwerk- und Flood-Protection-Einstellungen konfigurieren und auf Änderungen speichern (Save Changes) klicken:

Hinweis: Standardmäßig werden die Netzwerk- und Flood-Protection-Einstellungen für IPv4-Adressen angewendet.

Bereich Beschreibung Neuer Schwellenwert für Verbindungen (Verbindungen pro Sekunde) (New Connection Threshold (connections per second)) Die maximale Anzahl neuer Verbindungen, die von einer einzelnen Quell-IP pro Sekunde zulässig sind. Der zulässige Wertebereich liegt zwischen 10 und 100 Prozent. Der Standardwert ist 25 Prozent. Negativliste (Denylist) Aktivieren Sie das Kontrollkästchen, um eine Quell-IP-Adresse zu blockieren, die gegen den neuen Verbindungsschwellenwert verstößt, indem Flood-Datenverkehr entweder aufgrund einer Fehlkonfiguration des Netzwerks oder wegen bösartigen Benutzerangriffen gesendet wird. Hinweis: Die Einstellungen Neuer Verbindungsschwellenwert (Verbindungen pro Sekunde) (New Connection Threshold (connections per second)) funktionieren nur, wenn die Negativliste (Denylist) ausgewählt ist.Erkennungsdauer (Sek.) (Detect Duration (seconds)) Vor der Blockierung einer Quell-IP-Adresse ist dies die Karenzzeit, in der die Quell-IP Datenverkehrsströme senden darf. Wenn ein Host Flood-Datenverkehr in Form neuer Verbindungsanfragen (Portprüfung, TCP-SYN-Flood usw.) sendet, die die maximal zulässigen Verbindungen pro Sekunde (Connections per Second, CPS) für diese Dauer überschreiten, wird er als zur Aufnahme in die Negativliste berechtigt betrachtet, anstatt sofort darin aufgenommen zu werden, sobald der CPS-Wert pro Sekunde einmal überschritten wurde. Angenommen, der maximal zulässige CPS-Wert beträgt 10 mit einer Erkennungsdauer von 10 Sekunden. Wenn der Host neue Verbindungsanfragen 10 Sekunden lang mit mehr als 100 Anfragen überflutet, wird der Host in die Negativliste aufgenommen.

Der zulässige Wertebereich liegt zwischen 10 und 100 Sekunden. Der Standardwert beträgt 10 Sekunden.Dauer der Negativliste (Sek.) (Denylist Duration (seconds)) Der Zeitraum, für den die Quell-IP, gegen die verstoßen wurde, für das Senden von Paketen gesperrt ist. Der zulässige Wertebereich liegt zwischen 10 und 86.400 Sekunden. Der Standardwert beträgt 10 Sekunden. Halb offenen TCP-Schwellenwert pro Ziel (TCP Half-Open Threshold Per Destination) Die maximale Anzahl halboffener TCP-Verbindungen, die pro Ziel zulässig ist. Der zulässige Wertebereich liegt zwischen 1 und 100 Prozent. TCP-basierte Angriffe (TCP Based Attacks) Unterstützt den Schutz vor den folgenden TCP-basierten Angriffen durch Aktivieren der entsprechenden Kontrollkästchen: - Ungültige TCP-Flags (Invalid TCP Flags)

- TCP-Land

- TCP-SYN-Fragment (TCP SYN Fragment)

ICMP-basierte Angriffe (ICMP Based Attacks) Unterstützt den Schutz vor den folgenden ICMP-basierten Angriffen durch Aktivieren der entsprechenden Kontrollkästchen: - ICMP – Ping of Death (ICMP Ping of Death)

- ICMP – Fragment (ICMP Fragment)

IP-basierte Angriffe (IP Based Attacks) Unterstützt den Schutz vor den folgenden IP-basierten Angriffen durch Aktivieren der entsprechenden Kontrollkästchen: - IP Unbekanntes Protokoll (IP Unknown Protocol)

- IP-Optionen (IP Options)

- Unbekanntes IPv6-Protokoll (IPv6 Unknown Protocol)

- IPv6-Erweiterungsheader (IPv6 Extension Header)