Als Operator können Sie die Werte der Systemeigenschaften hinzufügen oder ändern.

In den folgenden Tabellen werden einige der Systemeigenschaften beschrieben. Als Operator können Sie die Werte für diese Eigenschaftseinstellungen festlegen.

- E-Mail-Alarme

- Alarme

- Konfiguration des Bastion-Orchestrators

- Zertifizierungsstelle

- Kundenkonfiguration (Customer Configuration)

- Datenaufbewahrung

- Edges

- Edge-Aktivierung

- Edge-Aktivierung (Edge Activation)

- LAN-seitige NAT-Regeln

- Überwachung

- Benachrichtigungen

- Zurücksetzung und Sperrung des Kennworts

- Grenzwert für API-Rate

- Remote-Diagnose

- Security Service Edge (SSE)

- Segmentierung

- Self-Service-Kennwortzurücksetzung

- Syslog-Weiterleitung

- TACACS-Dienste

- Zwei-Faktor-Authentifizierung

- Tunnelparameter für Edges

- VNF-Konfiguration

- VPN

- Warnmeldung

- Zscaler

| Systemeigenschaft | Beschreibung |

|---|---|

| vco.alert.mail.to | Wenn ein Alarm ausgelöst wird, wird sofort eine Benachrichtigung an die im Feld „Value (Wert)“ dieser Systemeigenschaft angegebene Liste von E-Mail-Adressen gesendet. Sie können mehrere durch Kommas getrennte E-Mail-IDs eingeben. Wenn die Eigenschaft keinen Wert enthält, wird die Benachrichtigung nicht gesendet. Die Benachrichtigung soll den Support bzw. die Operatoren von VMware auf bevorstehende Probleme aufmerksam machen, bevor der Kunde benachrichtigt wird. |

| vco.alert.mail.cc | Wenn E-Mail-Alarme an einen Kunden gesendet werden, wird eine Kopie an die im Feld „Value (Wert)“ dieser Systemeigenschaft angegebenen E-Mail-Adressen gesendet. Sie können mehrere durch Kommas getrennte E-Mail-IDs eingeben. |

| mail.* | Es stehen mehrere Systemeinstellungen zur Verfügung, um die E-Mail-Alarme zu steuern. Sie können die E-Mail-Parameter wie SMTP-Eigenschaften, Benutzername, Kennwort und so weiter definieren. |

| Systemeigenschaft | Beschreibung |

|---|---|

| vco.alert.enable | Aktiviert oder deaktiviert die Generierung von Alarmen sowohl für Operatoren als auch für Unternehmenskunden global. |

| vco.enterprise.alert.enable | Aktiviert oder deaktiviert die Generierung von Alarmen für Unternehmenskunden global. |

| vco.operator.alert.enable | Aktiviert oder deaktiviert die Generierung von Alarmen für Operatoren global. |

| Systemeigenschaft | Beschreibung |

|---|---|

| session.options.enableBastionOrchestrator | Aktiviert die Bastion-Orchestrator-Funktion. Weitere Informationen finden Sie im Bastion-Orchestrator-Konfigurationshandbuch unter https://docs.vmware.com/de/VMware-SD-WAN/index.html. |

| vco.bastion.private.enable | Aktiviert den Orchestrator als privaten Orchestrator des Bastion-Paars. |

| vco.bastion.public.enable | Aktiviert den Orchestrator als öffentlichen Orchestrator des Bastion-Paars. |

| Systemeigenschaft | Beschreibung |

|---|---|

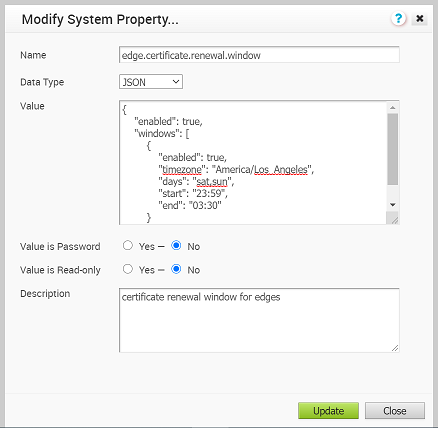

| edge.certificate.renewal.window | Diese optionale Systemeigenschaft gibt Operatoren die Möglichkeit, ein oder mehrere Wartungsfenster zu konfigurieren, in denen die Erneuerung von Edge- oder Gateway-Zertifikaten aktiviert ist. Zertifikate, deren Verlängerung außerhalb der konfigurierten Wartungsfenster geplant ist, werden verschoben, bis die aktuelle Zeit in eines der aktivierten Fenster fällt. Aktivieren der Systemeigenschaft: Um diese Systemeigenschaft zu aktivieren, geben Sie im Dialogfeld Systemeigenschaft ändern (Modify System Property) im ersten Teil des Textbereichs Wert (Value) den Wert „true“ für „aktiviert (enabled)“ ein. Ein Beispiel für den ersten Teil dieser Systemeigenschaft im aktivierten Zustand ist unten dargestellt. Operatoren können mehrere Fenster konfigurieren, um die Tage und Uhrzeiten zu begrenzen, während derer die Edge-Erneuerungen aktiviert sind. Jedes Fenster kann für einen Tag oder eine (durch Kommas getrennte) Liste von Tagen und eine Start- und Endzeit konfiguriert werden. Start- und Endzeiten können relativ im Verhältnis zur lokalen Zeitzone eines Edge oder im Verhältnis zu UTC angegeben werden. Ein Beispiel hierfür ist in der Abbildung unten dargestellt.

Hinweis: Wenn keine Attribute vorhanden sind, ist der Standardwert „false“ aktiviert.

Beachten Sie beim Festlegen von Fensterattributen Folgendes:

Wenn die oben genannten Werte fehlen, lautet die Standardeinstellung für die Attribute in jeder Fensterdefinition wie folgt:

Deaktivieren der Systemeigenschaft: Diese Systemeigenschaft ist standardmäßig deaktiviert, was bedeutet, dass das Zertifikat nach Ablauf automatisch erneuert wird. „Aktiviert (enabled)“ wird im Dialogfeld Systemeigenschaft ändern (Modify System Property) im Textbereich Wert (Value) auf den Wert „false“ gesetzt. Ein Beispiel für diese Eigenschaft im deaktivierten Zustand ist unten dargestellt. { "enabled": false, "windows": [ { HINWEIS: Für diese Systemeigenschaft muss PKI aktiviert sein. |

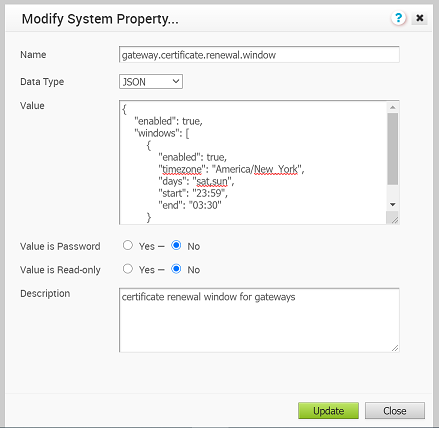

| gateway.certificate.renewal.window | Diese optionale Systemeigenschaft gibt Operatoren die Möglichkeit, ein oder mehrere Wartungsfenster zu konfigurieren, in denen die Erneuerung von Gateway-Zertifikaten aktiviert ist. Zertifikate, deren Verlängerung außerhalb der konfigurierten Wartungsfenster geplant ist, werden verschoben, bis die aktuelle Zeit in eines der aktivierten Fenster fällt. Aktivieren der Systemeigenschaft: Um diese Systemeigenschaft zu aktivieren, geben Sie im Dialogfeld Systemeigenschaft ändern (Modify System Property) im ersten Teil des Textbereichs Wert (Value) den Wert „true“ für „aktiviert (enabled)“ ein. Ein Beispiel hierfür ist in der Abbildung unten dargestellt. Operatoren können mehrere Fenster konfigurieren, um die Tage und Uhrzeiten zu begrenzen, während derer die Edge-Erneuerungen aktiviert sind. Jedes Fenster kann für einen Tag oder eine (durch Kommas getrennte) Liste von Tagen und eine Start- und Endzeit konfiguriert werden. Start- und Endzeiten können relativ im Verhältnis zur lokalen Zeitzone einer Edge oder im Verhältnis zu UTC angegeben werden. Ein Beispiel hierfür ist in der Abbildung unten dargestellt.

Hinweis: Wenn keine Attribute vorhanden sind, ist der Standardwert „false“ aktiviert.

Beachten Sie beim Festlegen von Fensterattributen Folgendes:

Wenn die oben genannten Werte fehlen, lautet die Standardeinstellung für die Attribute in jeder Fensterdefinition wie folgt:

Deaktivieren der Systemeigenschaft: Diese Systemeigenschaft ist standardmäßig deaktiviert, was bedeutet, dass das Zertifikat nach Ablauf automatisch erneuert wird. „Aktiviert (enabled)“ wird im Dialogfeld Systemeigenschaft ändern (Modify System Property) im Textbereich Wert (Value) auf den Wert „false“ gesetzt. Ein Beispiel für diese Eigenschaft im deaktivierten Zustand ist unten dargestellt. { "enabled": false, "windows": [ {

Hinweis: Für diese Systemeigenschaft muss PKI aktiviert sein.

|

| Systemeigenschaft | Beschreibung |

|---|---|

| session.options.enableServiceLicenses | Mithilfe dieser Systemeigenschaft können Operator-Benutzer die Dienstkonfiguration unter verwalten. Darüber hinaus ist diese Eigenschaft standardmäßig auf True festgelegt. |

| Systemeigenschaft | Beschreibung |

|---|---|

| retention.highResFlows.days | Diese Systemeigenschaft ermöglicht es Operatoren, für die Datenaufbewahrung für hochauflösende Flow-Statistiken einen Zeitraum zwischen 1 und 90 Tagen zu konfigurieren. |

| retention.lowResFlows.months | Diese Systemeigenschaft ermöglicht es Operatoren, für die Datenaufbewahrung für niedrigauflösende Flow-Statistiken einen Zeitraum zwischen 1 und 365 Tagen zu konfigurieren. |

| session.options.maxFlowstatsRetentionDays | Diese Eigenschaft ermöglicht es Operatoren, Flow-Statistikdaten von mehr als zwei Wochen abzufragen. |

| retentionWeeks.enterpriseEvents | Aufbewahrungszeitraum für Unternehmensereignisse (mit -1 wird die Aufbewahrung auf den maximal zulässigen Zeitraum festgelegt) |

| retentionWeeks.operatorEvents | Aufbewahrungszeitraum für Operator-Ereignisse (mit -1 wird die Aufbewahrung auf den maximal zulässigen Zeitraum festgelegt) |

| retentionWeeks.proxyEvents | Aufbewahrungszeitraum für Proxy-Ereignisse (mit -1 wird die Aufbewahrung auf den maximal zulässigen Zeitraum festgelegt) |

| retentionWeeks.firewallLogs | Aufbewahrungszeitraum für Firewallprotokolle (mit -1 wird die Aufbewahrung auf den maximal zulässigen Zeitraum festgelegt) |

| retention.linkstats.days | Aufbewahrungszeitraum für Verbindungsstatus (mit -1 wird die Aufbewahrung auf den maximal zulässigen Zeitraum festgelegt) |

| retention.linkquality.days | Aufbewahrungszeitraum für Verbindungsqualitätsereignisse (mit -1 wird die Aufbewahrung auf den maximal zulässigen Zeitraum festgelegt) |

| retention.healthstats.days | Aufbewahrungszeitraum für Edge-Zustandsstatistiken (mit -1 wird die Aufbewahrung auf den maximal zulässigen Zeitraum festgelegt) |

| retention.pathstats.days | Aufbewahrungszeitraum für Pfadstatistiken (mit -1 wird die Aufbewahrung auf den maximal zulässigen Zeitraum festgelegt) |

| SD-WAN-Daten | Systemeigenschaft | Standard | Maximal | Vor Version 4.0 |

|---|---|---|---|---|

| Unternehmensereignisse | retentionWeeks.enterpriseEvents | 40 Wochen | 1 Jahr | 40 Wochen |

| Enterprise-Alarme | Nicht verfügbar | 40 Wochen | 1 Jahr | Keine Richtlinie |

| Operator-Ereignisse | retentionWeeks.operatorEvents | 40 Wochen | 1 Jahr | 40 Wochen |

| Unternehmens-Proxyereignisse | retentionWeeks.proxyEvents | 40 Wochen | 1 Jahr | 40 Wochen |

| Firewallprotokolle | retentionWeeks.firewallLogs | Nicht unterstützt | Nicht unterstützt | 40 Wochen |

| Link-Statistik | retention.linkstats.days | 40 Wochen | 1 Jahr | 40 Wochen |

| Link-Quality of Experience | retention.linkquality.days | 40 Wochen | 1 Jahr | 40 Wochen |

| Pfadstatistik | retention.pathstats.days | 2 Wochen | 2 Wochen | Nicht verfügbar |

| Flow-Statistik | retention.lowResFlows.months retention.highResFlows.days |

1 Jahr – 1-stündiges Rollup 2 Wochen – 5 min |

1 Jahr – 1-stündiges Rollup 3 Monate – 5 min |

1 Jahr mit Rollup |

| Edge-Zustandsstatistiken (Version 5.0 und höher) | retention.healthstats.days | 1 Jahr | 1 Jahr | Nicht verfügbar |

| Systemeigenschaft | Beschreibung |

|---|---|

| edge.offline.limit.sec | Wenn der Operator für die angegebene Dauer kein Taktsignal von einem Edge erkennt, wird der Edge-Zustand in den Modus OFFLINE versetzt. |

| edge.link.unstable.limit.sec | Wenn die Orchestrator-Instanz keine Link-Statistik für einen Link für die angegebene Dauer erhält, wird der Link in den Modus INSTABIL versetzt. |

| edge.link.disconnected.limit.sec | Wenn die Orchestrator-Instanz keine Link-Statistik für einen Link für die angegebene Dauer erhält, wird die Verbindung getrennt. |

| edge.deadbeat.limit.days | Wenn ein Edge für die angegebene Anzahl von Tagen nicht aktiv ist, wird der Edge nicht zum Generieren von Alarmen berücksichtigt. |

| vco.operator.alert.edgeLinkEvent.enable | Aktiviert oder deaktiviert die Operator-Alarme für Edge-Link-Ereignisse global. |

| vco.operator.alert.edgeLiveness.enable | Aktiviert oder deaktiviert die Operator-Alarme für die Edge-Aktivitätsereignisse global. |

| Systemeigenschaft | Beschreibung |

|---|---|

| edge.activation.key.encode.enable | Base64 kodiert die Parameter der Aktivierungs-URL, um Werte zu verschleiern, wenn die Edge-Aktivierungs-E-Mail an den Site-Kontakt gesendet wird. |

| edge.activation.trustedIssuerReset.enable | Setzt die Liste der vertrauenswürdigen Zertifikatsaussteller des Edge so zurück, dass sie nur die Orchestrator-Zertifizierungsstelle enthält. Der gesamte TLS-Datenverkehr vom Edge wird durch die neue Liste der Aussteller eingeschränkt. |

| network.public.certificate.issuer | Setzt den Wert von network.public.certificate.issuer gleich der PEM-Kodierung des Ausstellers des Orchestrator-Serverzertifikats, wenn edge.activation.trustedIssuerReset.enable auf „True“ gesetzt ist. Dadurch wird der Aussteller des Serverzertifikats zusätzlich zur Orchestrator-Zertifizierungsstelle zum vertrauenswürdigen Aussteller des Edge hinzugefügt. |

| Systemeigenschaft | Beschreibung |

|---|---|

| edge.link.show.limit.sec | Ermöglicht die Einstellung des Werts Grenzwert für Edge-Downlink (Edge Link Down Limit) für jeden Edge. |

| Systemeigenschaft | Beschreibung |

|---|---|

| session.options.enableLansidePortRules | Ermöglicht die Konfiguration der Parameter Innerer Port (Inside Port) und Äußerer Port (Outside Port) auf der Registerkarte für einen Edge oder ein Profil. |

| Systemeigenschaft | Beschreibung |

|---|---|

| vco.monitor.enable | Aktiviert oder deaktiviert die Überwachung von Unternehmens- und Operator-Entitätszuständen global. Das Festlegen des Werts auf False verhindert, dass SASE Orchestrator den Entitätszustand ändert und Alarme auslöst. |

| vco.enterprise.monitor.enable | Aktiviert oder deaktiviert die Überwachung von Unternehmensentitätszuständen global. |

| vco.operator.monitor.enable | Aktiviert oder deaktiviert die Überwachung von Operator-Entitätszuständen global. |

| Systemeigenschaft | Beschreibung |

|---|---|

| vco.notification.enable | Aktiviert oder deaktiviert die Bereitstellung von Alarmbenachrichtigungen sowohl für den Operator als auch für Unternehmen global. |

| vco.enterprise.notification.enable | Aktiviert oder deaktiviert die Bereitstellung von Alarmbenachrichtigungen für die Unternehmen global. |

| vco.operator.notification.enable | Aktiviert oder deaktiviert die Bereitstellung von Alarmbenachrichtigungen für den Operator global. |

| Systemeigenschaft | Beschreibung |

|---|---|

| vco.enterprise.resetPassword.token.expirySeconds | Zeitraum, nach dem der Link zum Zurücksetzen des Kennworts für einen Unternehmensbenutzer abläuft. |

| vco.enterprise.authentication.passwordPolicy | Definiert die Kennwortstärke, den Verlauf und die Ablaufrichtlinie für Kundenbenutzer. Bearbeiten Sie die JSON-Vorlage im Feld „Wert (Value)“, um Folgendes zu definieren: strength

Da das neue Kennwort nur um 3 Zeichen vom alten abweicht, wird „sitting“ als neues Kennwort zur Ersetzung von „kitten“ abgelehnt. Der Standardwert von -1 bedeutet, dass diese Funktion nicht aktiviert ist.

Ablauf (expiry):

Verlauf (history):

|

| enterprise.user.lockout.defaultAttempts | Anzahl der für den Unternehmensbenutzer zulässigen Anmeldeversuche. Wenn bei der Anmeldung die zulässigen Anmeldeversuche überschritten werden, wird das Konto gesperrt. |

| enterprise.user.lockout.defaultDurationSeconds | Zeitraum, in dem das Unternehmensbenutzerkonto gesperrt ist. |

| enterprise.user.lockout.enabled | Aktiviert oder deaktiviert die Sperroption für die fehlgeschlagenen Unternehmensanmeldungen. |

| vco.operator.resetPassword.token.expirySeconds | Zeitraum, nach dem der Link zum Zurücksetzen des Kennworts für einen Operator-Benutzer abläuft. |

| vco.operator.authentication.passwordPolicy | Legt die Kennwortstärke, den Verlauf und die Ablaufrichtlinie für Operator-Benutzer fest. Bearbeiten Sie die JSON-Vorlage im Feld „Wert (Value)“, um Folgendes zu definieren: strength

Da das neue Kennwort nur um 3 Zeichen vom alten abweicht, wird „sitting“ als neues Kennwort zur Ersetzung von „kitten“ abgelehnt. Der Standardwert von -1 bedeutet, dass diese Funktion nicht aktiviert ist.

Ablauf (expiry):

Verlauf (history):

|

| operator.user.lockout.defaultAttempts | Anzahl der für den Operator-Benutzer zulässigen Anmeldeversuche. Wenn bei der Anmeldung die zulässigen Anmeldeversuche überschritten werden, wird das Konto gesperrt. |

| operator.user.lockout.defaultDurationSeconds | Zeitraum, in dem das Operator-Benutzerkonto gesperrt ist. |

| operator.user.lockout.enabled | Aktiviert oder deaktiviert die Sperroption für die fehlgeschlagenen Operator-Anmeldungen. |

| Systemeigenschaft | Beschreibung |

|---|---|

| vco.api.rateLimit.enabled | Ermöglicht Operator-Superusern, die Funktion zur Begrenzung der Rate auf Systemebene zu aktivieren oder zu deaktivieren. Standardmäßig ist dieser Wert auf False festgelegt.

Hinweis: Der Ratenbegrenzer ist nicht ernsthaft aktiviert, d. h., er lehnt API-Anforderungen, die die konfigurierten Grenzwerte überschreiten, nicht ab, es sei denn, die Einstellung

vco.api.rateLimit.mode.logOnly ist deaktiviert.

|

| vco.api.rateLimit.mode.logOnly | Ermöglicht dem Operator-Superuser, den Grenzwert für die Rate im LOG_ONLY-Modus (einem reinen Protokolliermodus) zu verwenden. Wenn als Wert True festgelegt ist und ein Grenzwert für die Rate überschritten wird, protokolliert diese Option nur den Fehler und löst entsprechende Metriken aus, anhand deren Clients Anfragen ohne Ratenbegrenzung stellen können. Wenn der Wert auf False festgelegt ist, wird die Zahl der gleichzeitigen API-Anforderungen den definierten Richtlinien entsprechend eingeschränkt und die Antwort HTTP 429 ausgegeben. |

| vco.api.rateLimit.rules.global | Ermöglicht es, eine Reihe von global anwendbaren Richtlinien in einem JSON-Array zu definieren, die vom Ratenbegrenzer verwendet werden. Standardmäßig ist dieser Wert auf ein leeres Array festgelegt. Jeder Benutzertyp (Operator, Partner und Kunde) kann alle 5 Sekunden bis zu 500 Anforderungen senden. Die Zahl der Anforderungen kann je nach dem Verhaltensmuster der ratenbegrenzten Anforderungen geändert werden. Das JSON-Array besteht aus den folgenden Parametern:

Typen: Die Typobjekte stellen verschiedene Kontexte dar, in denen die Grenzwerte für Raten angewendet werden. Nachfolgend finden Sie die verschiedenen Typ-Objekte, die verfügbar sind:

Richtlinien: Fügen Sie den Richtlinien Regeln hinzu, damit die mit den Regeln übereinstimmenden Anforderungen angewendet werden. Konfigurieren Sie dazu die folgenden Parameter:

Enabled: Der Grenzwert für jeden Typ kann aktiviert oder deaktiviert werden, indem der aktivierte Schlüssel in APIRateLimiterTypeObject aufgenommen wird. Standardmäßig lautet der Wert für enabled „True“, auch wenn der Schlüssel nicht enthalten ist. Sie müssen den Schlüssel "enabled": false aufnehmen, um die einzelnen Typ-Grenzwerte zu deaktivieren. Das folgende Beispiel zeigt ein Beispiel für eine JSON-Datei mit Standardwerten: [

{

"type": "OPERATOR_USER",

"policies": [

{

"match": {

"type": "ALL"

},

"rules": {

"reservoir": 500,

"reservoirRefreshAmount": 500,

"reservoirRefreshInterval": 5000

}

}

]

},

{

"type": "MSP_USER",

"policies": [

{

"match": {

"type": "ALL"

},

"rules": {

"reservoir": 500,

"reservoirRefreshAmount": 500,

"reservoirRefreshInterval": 5000

}

}

]

},

{

"type": "ENTERPRISE_USER",

"policies": [

{

"match": {

"type": "ALL"

},

"rules": {

"reservoir": 500,

"reservoirRefreshAmount": 500,

"reservoirRefreshInterval": 5000

}

}

]

}

]

Hinweis: Es wird empfohlen, die Standardwerte der Konfigurationsparameter nicht zu ändern.

|

| vco.api.rateLimit.rules.enterprise.default | Umfasst den Standardsatz von unternehmensspezifischen Richtlinien, die auf neu erstellte Kunden angewendet werden. Die kundenspezifischen Eigenschaften werden in der unternehmensspezifischen Eigenschaft vco.api.rateLimit.rules.enterprise gespeichert. |

| vco.api.rateLimit.rules.enterpriseProxy.default | Umfasst den Standardsatz von unternehmensspezifischen Richtlinien, die auf neu erstellte Partner angewendet werden. Die partnerspezifischen Eigenschaften werden in der unternehmensspezifischen Proxy-Eigenschaft vco.api.rateLimit.rules.enterpriseProxy gespeichert. |

Weitere Informationen zur Ratenbegrenzung finden Sie unter API-Anforderungen zur Ratenbegrenzung.

| Systemeigenschaft | Beschreibung |

|---|---|

| network.public.address | Gibt die Browser-Ursprungsadresse bzw. den DNS-Hostnamen an, der für den Zugriff auf die SASE Orchestrator-Benutzeroberfläche verwendet wird. |

| network.portal.websocket.address | Ermöglicht die Festlegung eines alternativen DNS-Hostnamens bzw. einer DNS-Adresse für den Zugriff auf die SASE Orchestrator-Benutzeroberfläche über einen Browser, wenn die Browseradresse nicht mit dem Wert der Systemeigenschaft network.public.address identisch ist. Da die Remote-Diagnose jetzt über eine WebSocket-Verbindung erfolgt, wird zur Sicherstellung der Websicherheit die Ursprungsadresse des Browsers, der für den Zugriff auf die Orchestrator-Benutzeroberfläche verwendet wird, für eingehende Anforderungen validiert. In den meisten Fällen ist diese Adresse mit der Systemeigenschaft |

| session.options.websocket.portal.idle.timeout | Ermöglicht die Festlegung der Gesamtzeit (in Sekunden), die die Browser-WebSocket-Verbindung im Leerlaufzustand aktiv ist. Standardmäßig ist die Browser-WebSocket-Verbindung im Leerlaufzustand 300 Sekunden lang aktiv. |

| Systemeigenschaft | Beschreibung |

|---|---|

| session.options.enableSseService | Aktiviert oder deaktiviert die SSE-Funktion (Security Service Edge) für Unternehmensbenutzer. |

| Systemeigenschaft | Beschreibung |

|---|---|

| enterprise.capability.enableSegmentation | Aktiviert oder deaktiviert die Segmentierungsfunktion für Unternehmensbenutzer. |

| enterprise.segments.system.maximum | Gibt die maximale Anzahl an Segmenten an, die für jeden Unternehmensbenutzer zulässig ist. Stellen Sie sicher, dass Sie den Wert dieser Systemeigenschaft in 128 ändern, wenn Sie 128 Segmente auf dem SASE Orchestrator für einen Unternehmensbenutzer aktivieren möchten. |

| enterprise.segments.maximum | Legt den Standardwert für die maximal zulässige Anzahl von Segmenten für einen neuen oder bestehenden Unternehmensbenutzer fest. Der Standardwert für jeden Unternehmensbenutzer ist 16.

Hinweis: Dieser Wert muss kleiner oder gleich der in der Systemeigenschaft „enterprise.segments.system.maximum“ definierten Zahl sein.

Es wird nicht empfohlen, den Wert dieser Systemeigenschaft zu ändern, wenn Sie 128 Segmente für einen Unternehmensbenutzer aktivieren möchten. Stattdessen können Sie Kundenfunktionen (Customer Capabilities) auf der Seite Kundenkonfiguration (Customer Configuration) aktivieren, um die erforderliche Anzahl von Segmenten zu konfigurieren. Anweisungen dazu finden Sie im Abschnitt „Konfigurieren der Kundenfunktionen“ im VMware SD-WAN Operator-Handbuch, das in der VMware SD-WAN-Dokumentation verfügbar ist. |

| enterprise.subinterfaces.maximum | Gibt die maximale Anzahl von Teilschnittstellen an, die für einen Unternehmensbenutzer konfiguriert werden können. Der Standardwert ist 32. |

| enterprise.vlans.maximum | Gibt die maximale Anzahl von VLANs an, die für einen Unternehmensbenutzer konfiguriert werden können. Der Standardwert ist 32. |

| session.options.enableAsyncAPI | Wenn die Segmentskalierung auf 128 Segmente für einen beliebigen Unternehmensbenutzer erhöht wird, können Sie die Unterstützung von asynchronen APIs auf der Benutzeroberfläche mithilfe dieser Systemeigenschaft aktivieren, um Zeitüberschreitungen auf der Benutzeroberfläche zu vermeiden. Der Standardwert ist „true“. |

| session.options.asyncPollingMilliSeconds | Gibt das Abrufintervall für asynchrone APIs auf der Benutzeroberfläche an. Der Standardwert ist 5.000 Millisekunden. |

| session.options.asyncPollingMaxCount | Legt die maximale Anzahl der Aufrufe für die getStatus-API über die Benutzeroberfläche fest. Der Standardwert ist 10. |

| vco.enterprise.events.configuration.diff.enable | Aktiviert bzw. deaktiviert die Konfiguration der Diff-Ereignisprotokollierung. Immer wenn die Anzahl der Segmente für einen Unternehmensbenutzer größer als 4 ist, wird die Konfiguration der Diff-Ereignisprotokollierung deaktiviert. Sie können die Konfiguration der Diff-Ereignisprotokollierung mithilfe dieser Systemeigenschaft aktivieren. |

| Systemeigenschaft | Beschreibung |

|---|---|

| vco.enterprise.resetPassword.twoFactor.mode | Definiert den Modus für die zweite Ebene der Authentifizierung zum Zurücksetzen des Kennworts für alle Unternehmensbenutzer. Derzeit wird nur der SMS-Modus unterstützt. |

| vco.enterprise.resetPassword.twoFactor.required | Aktiviert oder deaktiviert die Zwei-Faktor-Authentifizierung für das Zurücksetzen von Kennwörtern von Unternehmensbenutzern. |

| vco.enterprise.selfResetPassword.enabled | Aktiviert oder deaktiviert die Self-Service-Kennwortzurücksetzung für Unternehmensbenutzer. |

| vco.enterprise.selfResetPassword.token.expirySeconds | Zeitraum, nach dem der Link zur Self-Service-Kennwortzurücksetzung für einen Unternehmensbenutzer abläuft. |

| vco.operator.resetPassword.twoFactor.required | Aktiviert oder deaktiviert die Zwei-Faktor-Authentifizierung für das Zurücksetzen von Kennwörtern von Operator-Benutzern. |

| vco.operator.selfResetPassword.enabled | Aktiviert oder deaktiviert die Self-Service-Kennwortzurücksetzung für Operator-Benutzer. |

| vco.operator.selfResetPassword.token.expirySeconds | Zeitraum, nach dem der Link zur Self-Service-Kennwortzurücksetzung für einen Operator-Benutzer abläuft. |

| Systemeigenschaft | Beschreibung |

|---|---|

| log.syslog.backend | Konfiguration der Syslog-Integration des Backend-Diensts. |

| log.syslog.portal | Konfiguration der Syslog-Integration des Portaldiensts. |

| log.syslog.upload | Konfiguration der Syslog-Integration des Upload-Diensts. |

| log.syslog.lastFetchedCRL.backend | Behält die zuletzt aktualisierte CRL als PEM-formatierte Zeichenfolge für das Dienst-Syslog bei und wird regelmäßig aktualisiert. |

| log.syslog.lastFetchedCRL.portal | Behält die zuletzt aktualisierte CRL als PEM-formatierte Zeichenfolge für das Dienst-Syslog bei und wird regelmäßig aktualisiert. |

| log.syslog.lastFetchedCRL.upload | Behält die zuletzt aktualisierte CRL als PEM-formatierte Zeichenfolge für das Dienst-Syslog bei und wird regelmäßig aktualisiert. |

| Systemeigenschaft | Beschreibung |

|---|---|

| session.options.enableTACACS | Aktiviert oder deaktiviert die TACACS-Dienste für Enterprise-Benutzer. |

| Systemeigenschaft | Beschreibung |

|---|---|

| vco.enterprise.authentication.twoFactor.enable | Aktiviert oder deaktiviert die Zwei-Faktor-Authentifizierung für Unternehmensbenutzer. |

| vco.enterprise.authentication.twoFactor.mode | Definiert den Modus für die Authentifizierung der zweiten Ebene für Unternehmensbenutzer. Derzeit wird nur SMS als Authentifizierungsmodus für die zweite Ebene unterstützt. |

| vco.enterprise.authentication.twoFactor.require | Definiert die Zwei-Faktor-Authentifizierung als obligatorisch für Unternehmensbenutzer. |

| vco.operator.authentication.twoFactor.enable | Aktiviert oder deaktiviert die Zwei-Faktor-Authentifizierung für Operator-Benutzer. |

| vco.operator.authentication.twoFactor.mode | Definiert den Modus für die Authentifizierung der zweiten Ebene für Operator-Benutzer. Derzeit wird nur SMS als Authentifizierungsmodus für die zweite Ebene unterstützt. |

| vco.operator.authentication.twoFactor.require | Definiert die Zwei-Faktor-Authentifizierung als obligatorisch für Operator-Benutzer. |

| Systemeigenschaft | Beschreibung |

|---|---|

| session.options.enableNsdPkiIPv6Config | Aktiviert den Authentifizierungsmodus Zertifikat und den Typ der lokalen Kennung IPv6. |

| Systemeigenschaft | Beschreibung |

|---|---|

| edge.vnf.extraImageInfos | Legt die Eigenschaften eines VNF-Image fest.

Sie können die folgenden Informationen für ein VNF-Image im JSON-Format im Feld

Wert (Value) eingeben:

[

{

"vendor": "Vendor Name",

"version": "VNF Image Version",

"checksum": "VNF Checksum Value",

"checksumType": "VNF Checksum Type"

}

]

Beispiel für eine JSON-Datei für das Check Point-Firewall-Image:

[

{

"vendor": "checkPoint",

"version": "r80.40_no_workaround_46",

"checksum": "bc9b06376cdbf210cad8202d728f1602b79cfd7d",

"checksumType": "sha-1"

}

]

Beispiel für eine JSON-Datei für das Fortinet-Firewall-Image:

[

{

"vendor": "fortinet",

"version": "624",

"checksum": "6d9e2939b8a4a02de499528c745d76bf75f9821f",

"checksumType": "sha-1"

}

]

|

| edge.vnf.metric.record.limit | Legt die Anzahl der Datensätze fest, die in der Datenbank gespeichert werden sollen. |

| enterprise.capability.edgeVnfs.enable | Ermöglicht die VNF-Bereitstellung auf unterstützten Edge-Modellen. |

| enterprise.capability.edgeVnfs.securityVnf.checkPoint | Aktiviert VNF für die Firewall für Check Point-Netzwerke. |

| enterprise.capability.edgeVnfs.securityVnf.fortinet | Aktiviert VNF für die Firewall für Fortinet-Netzwerke. |

| enterprise.capability.edgeVnfs.securityVnf.paloAlto | Aktiviert VNF für die Palo Alto Networks-Firewall. |

| session.options.enableVnf | Aktiviert die VNF-Funktion. |

| vco.operator.alert.edgeVnfEvent.enable | Aktiviert oder deaktiviert die Operator-Alarme für Edge-VNF-Ereignisse global. |

| vco.operator.alert.edgeVnfInsertionEvent.enable | Aktiviert oder deaktiviert die Operator-Alarme für Edge-VNF-Einfügungsereignisse global. |

| edge.vnf.extraImageInfos. | Ermöglicht die Auswahl des Check Point-VNF-Images. |

| Systemeigenschaft | Beschreibung |

|---|---|

| vpn.disconnect.wait.sec | Das Zeitintervall, in dem das System wartet, bevor es die Verbindung zu einem VPN-Tunnel trennt. |

| vpn.reconnect.wait.sec | Das Zeitintervall, in dem das System warten muss, bevor es erneut eine Verbindung zu einem VPN-Tunnel herstellt. |

| Systemeigenschaft | Beschreibung |

|---|---|

| login.warning.banner.message | Mit dieser optionalen Systemeigenschaft kann der Operator einen vom Sicherheitsadministrator angegebenen Warnhinweis und Zustimmungswarnmeldungen bezüglich der Verwendung von SASE Orchestrator konfigurieren und anzeigen. Die Warnmeldung wird vor der Benutzeranmeldung in SASE Orchestrator angezeigt. Anweisungen zum Konfigurieren dieser Systemeigenschaft finden Sie unter Konfigurieren von Warnhinweisen und Zustimmungswarnmeldungen für SD-WAN Orchestrator. |

| Systemeigenschaft | Beschreibung |

|---|---|

| session.options.enableZscalerProfileAutomation | Ermöglicht die Konfiguration von Zscaler-Einstellungen auf der Profilebene. |