AWS hat Connect im Cloud-WAN ohne Tunnel angekündigt. In diesem Dokument werden AWS-Komponenten und die Konfiguration von für AWS und VMware SD-WAN beschrieben.

Die neue AWS CloudWAN CNE Connect-Funktion mit tunnellosem BGP bietet eine einfachere Möglichkeit, ein globales SD-WAN-Netzwerk unter Verwendung des AWS-Backbones als Middle-Mile-Transportnetzwerk zu erstellen. Mit dieser Funktion können VMware SD-WAN-Appliances nativ mit AWS Cloud WAN unter Verwendung von BGP (Border Gateway Protocol) arbeiten, ohne dass Tunneling-Protokolle wie IPSec oder GRE erforderlich sind. Dies vereinfacht die Integration des SD-WAN des Kunden in die AWS-Cloud und ermöglicht es dem Kunden, das AWS-Backbone mit hoher Bandbreite für Zweigstelle-zu-Zweigstelle-Konnektivität über verschiedene geografische Regionen hinweg zu nutzen. Diese Funktion unterstützt auch die integrierte Netzwerksegmentierung, sodass Kunden ein sicheres SD-WAN auf globaler Ebene erstellen können.

VMware SD-WAN Virtual Edges (vEdges) werden in der Regel in einer von AWS als "Transport"-VPC bezeichneten VPC bereitgestellt. Diese Transport-VPC kann dann mit anderen VPCs, TGWs oder in diesem Fall einem CNE (Cloud Network Edge) im Cloud-WAN-Backbone verbunden sein, um Konnektivität mit Ressourcen zu erreichen, die der Kunde in AWS integriert hat.

Für Cloud-WAN CNE Connect verwenden die in der Transport-VPC bereitgestellten vEdges die LAN-seitige (geroutete, Nicht-WAN-) Schnittstelle, um ein natives L3 (d. h. nicht gekapseltes) BGP-Peering mit dem CNE einzurichten.

AWS-Komponenten

- Cloud-WAN-Kernnetzwerk

- Richtliniendefinition

- Kernnetzwerk-Edge (CNE)

- Transport-VPC

- VPC-Anhang

- Anhang verbinden

Dabei wird davon ausgegangen, dass der Kunde bereits über andere Ressourcen in anderen AWS-VPCs verfügt, die VPC-Peering zu CNEs im Kernnetzwerk verwenden. Andernfalls müssen das Kernnetzwerk und die CNEs definiert und Anhänge zu den vorhandenen Arbeitslast-VPCs des Kunden erstellt werden.

AWS-Konfiguration

- Verwenden Sie die folgende VMware Onlinedokumentation zum Erstellen von vEdges in einer AWS-VPC:

- Virtual Edge-Bereitstellungshandbuch

- VMware SD-WAN AWS CloudFormation-Vorlage – Grüne Wiese

- VMware SD-WAN AWS CloudFormation-Vorlage – Brown Field

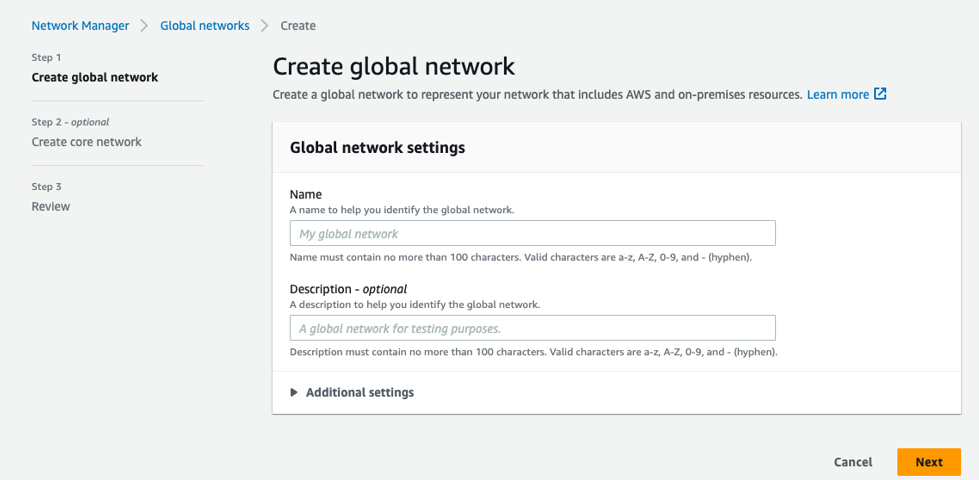

- In der AWS-Konsole muss AWS Network Manager zum Erstellen eines globalen Netzwerks verwendet werden, sofern noch kein Netzwerk in der AWS-Bereitstellung des Kunden vorhanden ist.

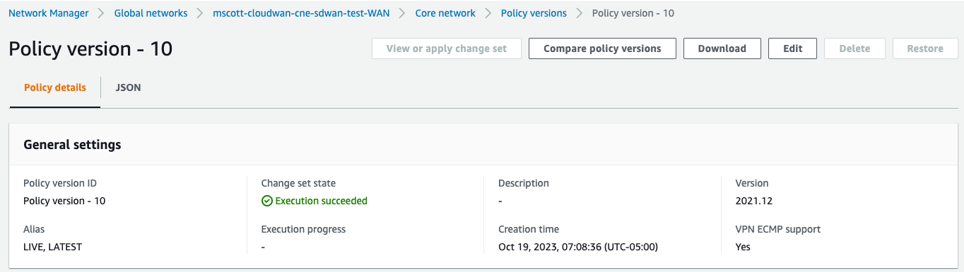

- Erstellen Sie eine Richtlinienversion.

- In einer Richtlinienversion werden wichtige Details der Lösung definiert und konfiguriert (siehe folgende Abbildung).

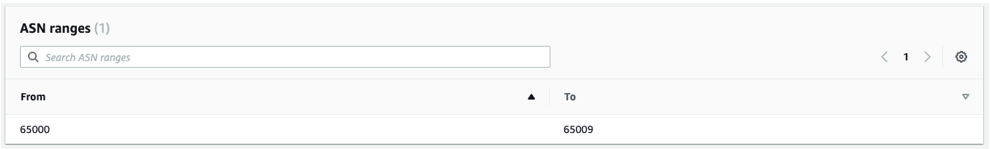

- Geben Sie die von den CNEs verwendeten BGP-ASN-Bereiche ein.

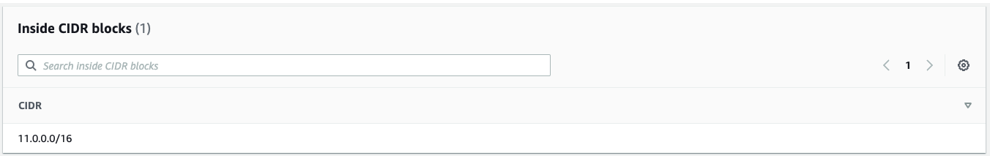

- In den globalen "Inneren CIDR-Blöcken" erhalten die CNEs ihre jeweiligen internen CIDR-Blöcke definiert. Geben Sie das CIDR im entsprechenden Textfeld ein (siehe folgende Abbildung).

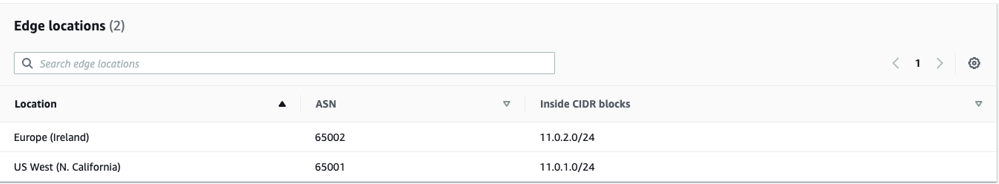

- Suchen Sie nach Edge-Standorte (Edge locations) im entsprechenden Textfeld (siehe folgende Abbildung). Die CNE-Standorte definieren die spezifische AWS AZ, in der ein CNE instanziiert wird.

Hinweis: Die ASN und die internen CIDR-Blöcke für jeden Edge-Standort werden innerhalb des oben für das globale Netzwerk definierten Bereichs definiert.

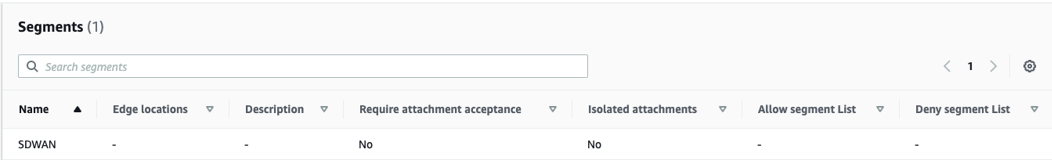

Hinweis: Die ASN und die internen CIDR-Blöcke für jeden Edge-Standort werden innerhalb des oben für das globale Netzwerk definierten Bereichs definiert. - Suchen Sie nach Segmente (Segments) im entsprechenden Textfeld (siehe folgende Abbildung). Logische Segmente werden mithilfe von Tags definiert. VPCs und Subnetze können gekennzeichnet werden, um zu definieren, in welchen Segmenten sie Mitglied sind. In diesem Beispiel lautet das Format Schlüssel = „Segment“, Wert = „SDWAN“, obwohl der Wert willkürlich festgelegt wurde.

Hinweis: Welcher Wert verwendet wird, muss mit dem in der Richtlinie definierten Wert übereinstimmen.

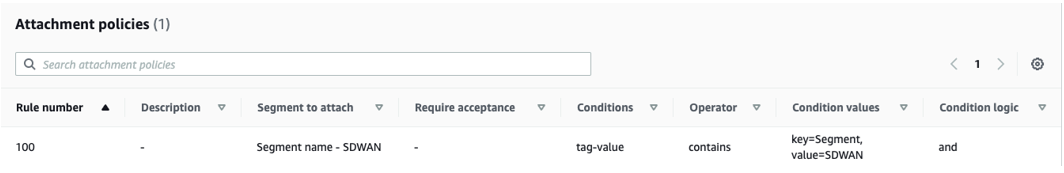

Hinweis: Welcher Wert verwendet wird, muss mit dem in der Richtlinie definierten Wert übereinstimmen. - Anhangsrichtlinien geben an, zu welchen Segmenten VCP und Verbinden von Anhängen gehören und welche Kriterien verwendet werden. Suchen Sie nach Anhangsrichtlinien (Attachment Policies) im entsprechenden Textfeld (siehe folgende Abbildung). Im folgenden Beispiel definiert eine "tag-value"-Bedingung die Mitgliedschaft im oben definierten Segment "SDWAN". Die "Bedingungswerte" sind das Schlüssel-Wert-Paar, das ebenfalls oben definiert wurde. Dieses Schlüssel-Wert-Paar muss in VPCs und/oder Subnetzen vorhanden sein, damit diese Segmentmitglieder werden können.

Hinweis: Dies ist wohl der am wenigsten intuitive und fehleranfälligste Teil der gesamten Konfiguration. Wenn Sie keine Routen von Ihren Remote-Arbeitslast-VPCs sehen, überprüfen Sie dies. Andere Konfigurationen und Bedingungen sind möglich, aber genau das hat bei Labortests funktioniert.

Hinweis: Dies ist wohl der am wenigsten intuitive und fehleranfälligste Teil der gesamten Konfiguration. Wenn Sie keine Routen von Ihren Remote-Arbeitslast-VPCs sehen, überprüfen Sie dies. Andere Konfigurationen und Bedingungen sind möglich, aber genau das hat bei Labortests funktioniert.

- In einer Richtlinienversion werden wichtige Details der Lösung definiert und konfiguriert (siehe folgende Abbildung).

- CNE-Anhänge: Es werden zwei Arten von Anhängen verwendet: VPC-Anhang und Anhang verbinden.

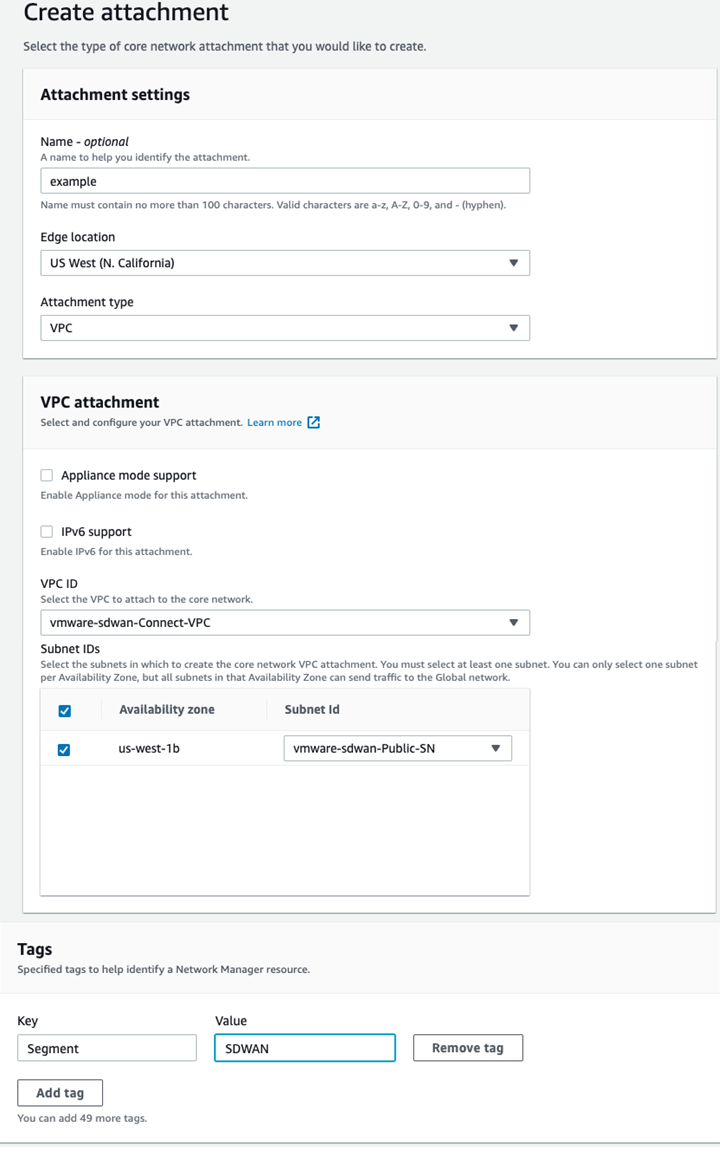

- VPC-Anhänge: Jede SD-WAN-Transport-VPC verfügt über einen VPC-Anhang zu ihrem jeweiligen CNE. Mindestens ein Subnetz innerhalb der VPC muss angegeben werden, wenn der VPC-Anhang erstellt wird. In diesem Beispiel arbeitet der CNE in den Peers der Verfügbarkeitszone „us-west-1“ mit dem privaten LAN-Subnetz der SD-WAN-Transport-VPC zusammen. Ein Schlüssel-Wert-Paar zur Definition der Segmentmitgliedschaft ist ebenfalls erforderlich.

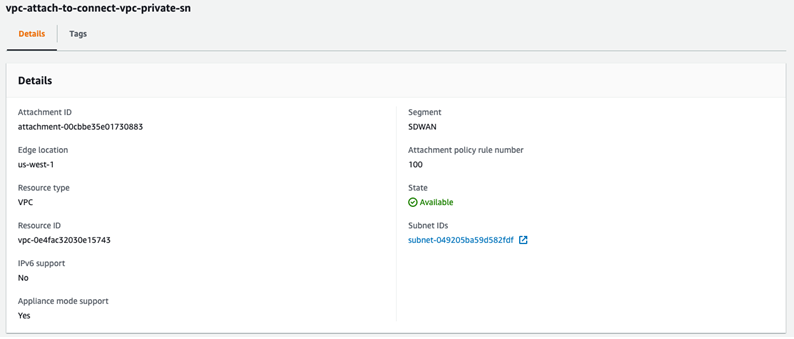

Wenn die Richtlinie ordnungsgemäß konfiguriert wurde, sollte der Anhang anzeigen, dass er teil des "SDWAN"-Segments wurde. Die verwendete Regelnummer der Anhangsrichtlinie wird angezeigt (siehe folgende Abbildung).

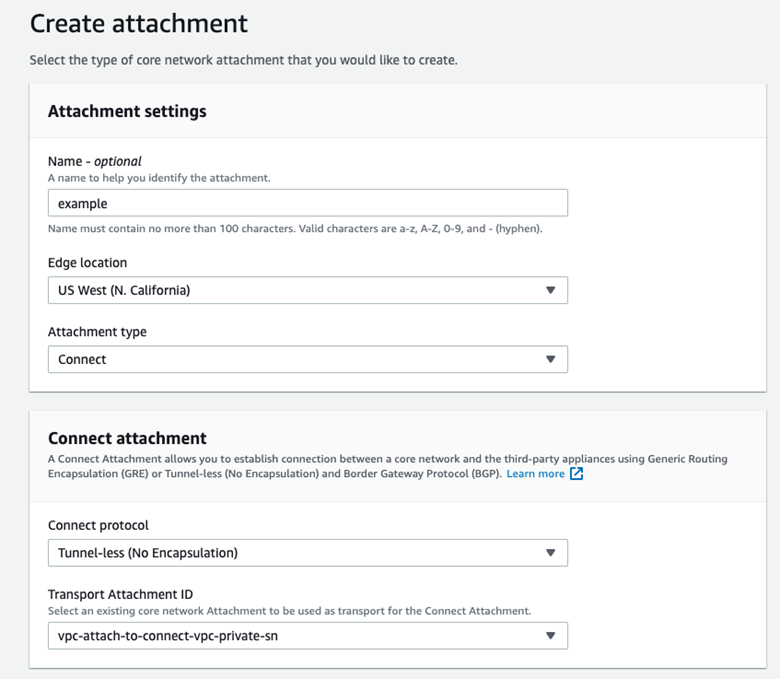

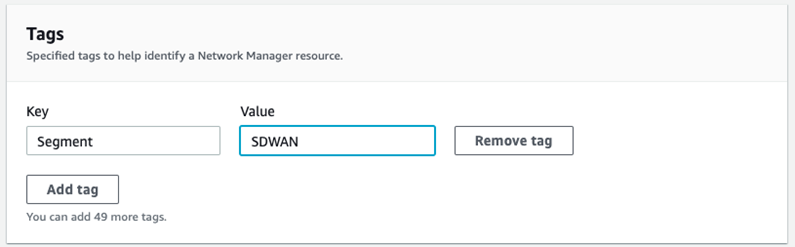

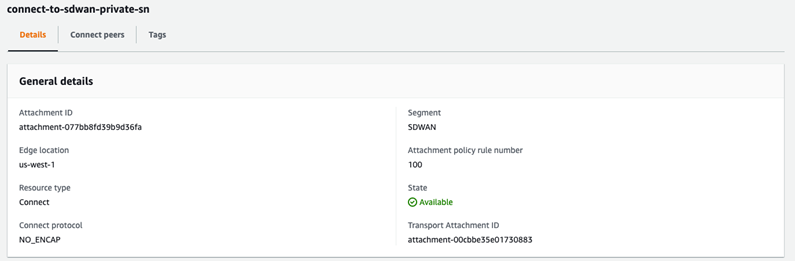

- Bei Verbindungsanhängen ist "Tunnellos (keine Kapselung)" konfiguriert. In der Konfiguration "Anhang verbinden" muss ein vorhandener VPC-Anhang als Transportanhang-ID angegeben werden, sodass der VPC-Anhang zuerst konfiguriert werden muss. Wie beim VPC-Anhang müssen Tags für die Segmentmitgliedschaft konfiguriert werden.

Wenn die Richtlinie ordnungsgemäß konfiguriert wurde, sollte der Anhang anzeigen, dass er teil des "SDWAN"-Segments wurde. Beachten Sie, dass die verwendete Regelnummer der Anhangsrichtlinie angezeigt wird, ebenso wie "NO_ENCAP" für das Connect-Protokoll. Siehe folgende Abbildung.

- VPC-Anhänge: Jede SD-WAN-Transport-VPC verfügt über einen VPC-Anhang zu ihrem jeweiligen CNE. Mindestens ein Subnetz innerhalb der VPC muss angegeben werden, wenn der VPC-Anhang erstellt wird. In diesem Beispiel arbeitet der CNE in den Peers der Verfügbarkeitszone „us-west-1“ mit dem privaten LAN-Subnetz der SD-WAN-Transport-VPC zusammen. Ein Schlüssel-Wert-Paar zur Definition der Segmentmitgliedschaft ist ebenfalls erforderlich.

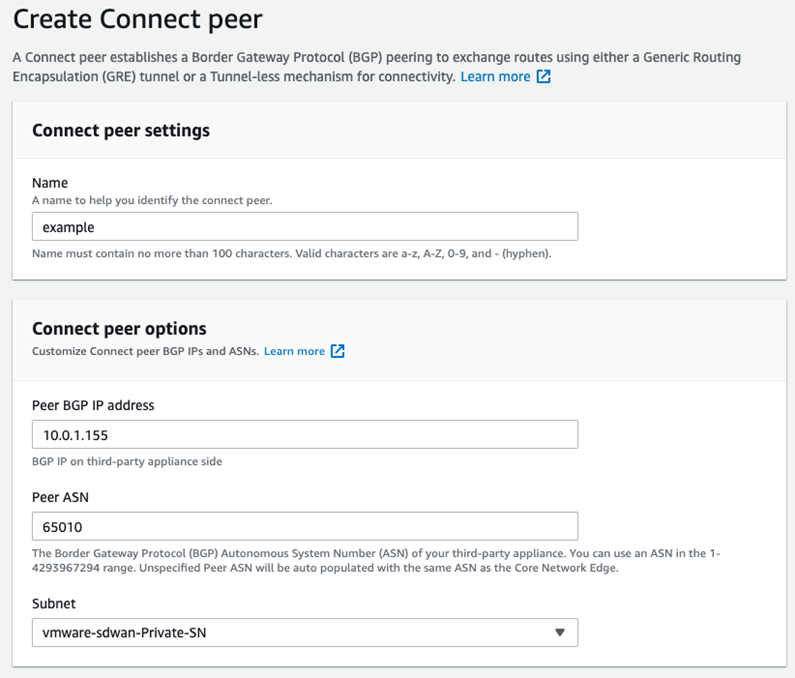

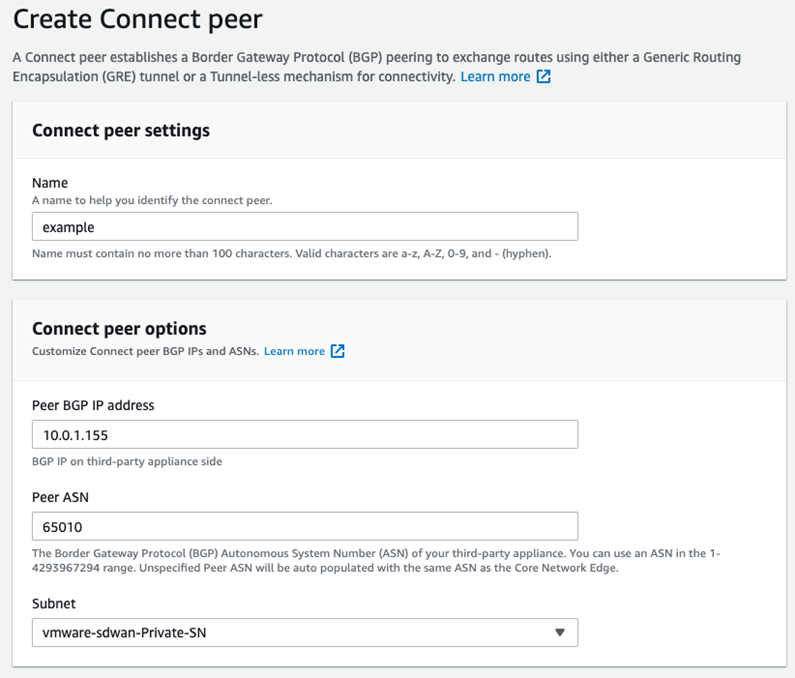

- Peers verbinden: Verbindungs-Peers werden unter dem Connect-Anhang erstellt. Hier werden die SD-WAN vEdge-BGP-Peerings in Bezug auf die ASN und die Peer-IP-Adresse definiert. Siehe folgende Abbildung.

Nach der Erstellung stellt die AWS-Konsole zwei Kernnetzwerk-BGP-Peer-IP-Adressen bereit, die auf der SD-WAN-Seite der BGP-Nachbarschaft verwendet werden sollen. Diese IPs werden nach dem Zufallsprinzip aus dem im Abschnitt „Edge-Standorte (Edge-Standorte)“ der Richtlinie oben definierten internen CIDR-Bereich ausgewählt. Siehe folgende Abbildung.

VMware SD-WAN-Konfiguration

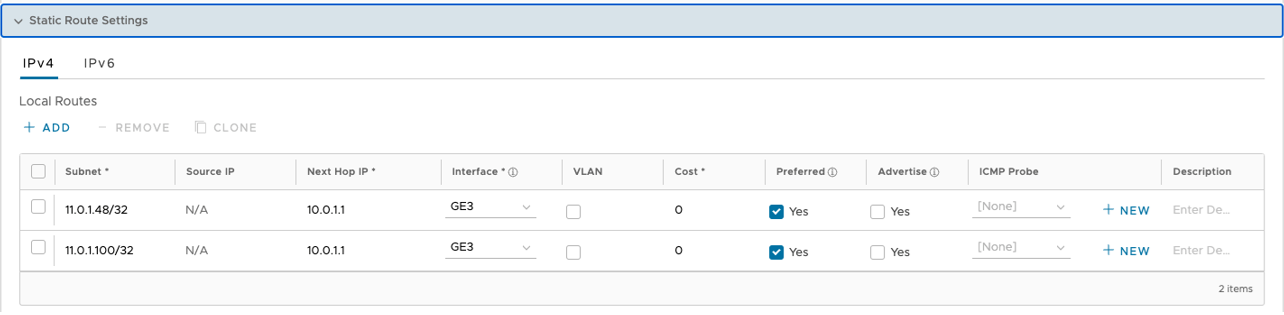

- Konfigurieren Sie statische Routeneinstellungen, wie in der folgenden Abbildung dargestellt.

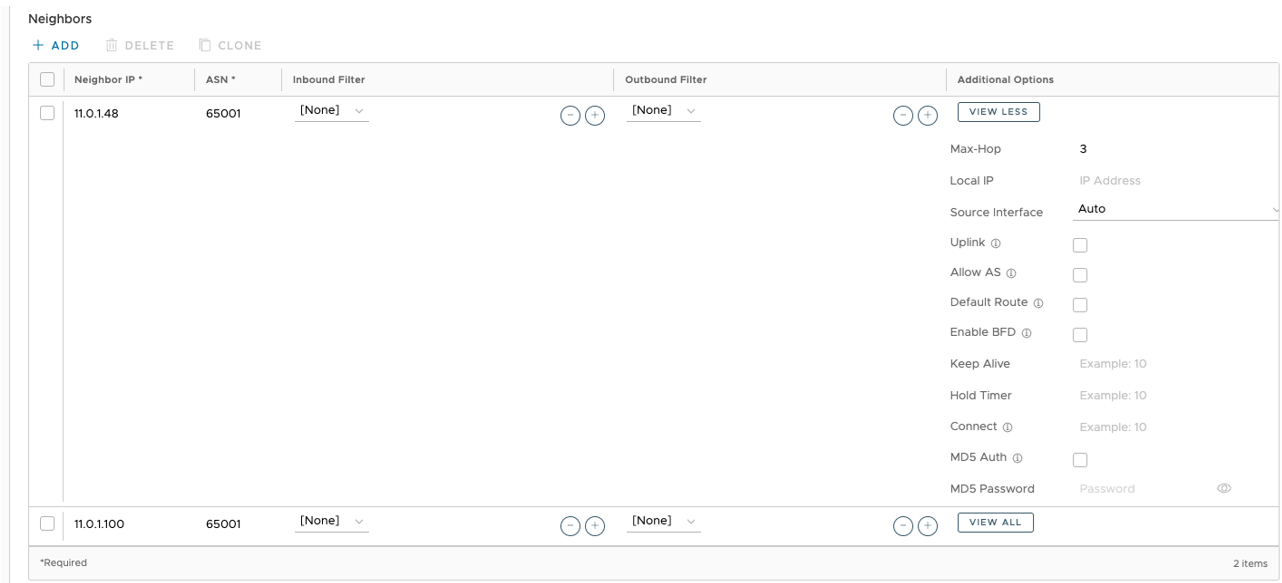

- Legen Sie beim Erstellen der BGP-Nachbarn die Option „Max. Hop (Max-hop)“ unter Zusätzliche Optionen (Additional Options) auf 2 oder mehr fest. Siehe folgende Abbildung.

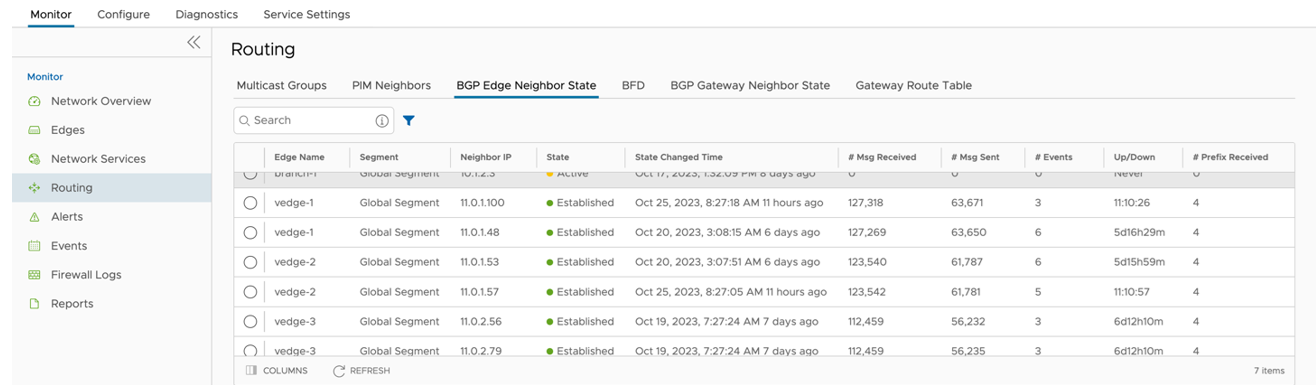

- Verwenden Sie „Überwachen (Monitor)“ > „Routing“ > „BGP-Edge-Nachbar-Status (BGP Edge Neighbor State)“, um sicherzustellen, dass zwischen dem BGP-Peer und den konfigurierten Nachbar-IPs eine Beziehung hergestellt wurde. In der folgenden Abbildung wird der Bildschirm „Routing“ dargestellt.