Wenn Sie einem Edge ein Profil zugewiesen haben, übernimmt der Edge automatisch den Cloud-Security-Service (CSS) und die im Profil konfigurierten Attribute. Sie können die Einstellungen überschreiben, um einen anderen Cloud-Security-Service auszuwählen oder die Attribute für jeden Edge zu ändern.

Führen Sie die folgenden Schritte aus, um die CSS-Konfiguration für einen bestimmten Edge zu überschreiben:

- Klicken Sie im SD-WAN-Dienst des Unternehmensportals auf . Auf der Seite Edges werden die vorhandenen Profile angezeigt.

- Klicken Sie auf den Link zu einem Edge oder auf den Link Anzeigen (View) in der Spalte Gerät (Device) des Edge. Die Konfigurationsoptionen für den ausgewählten Edge werden auf der Registerkarte Gerät (Device) angezeigt.

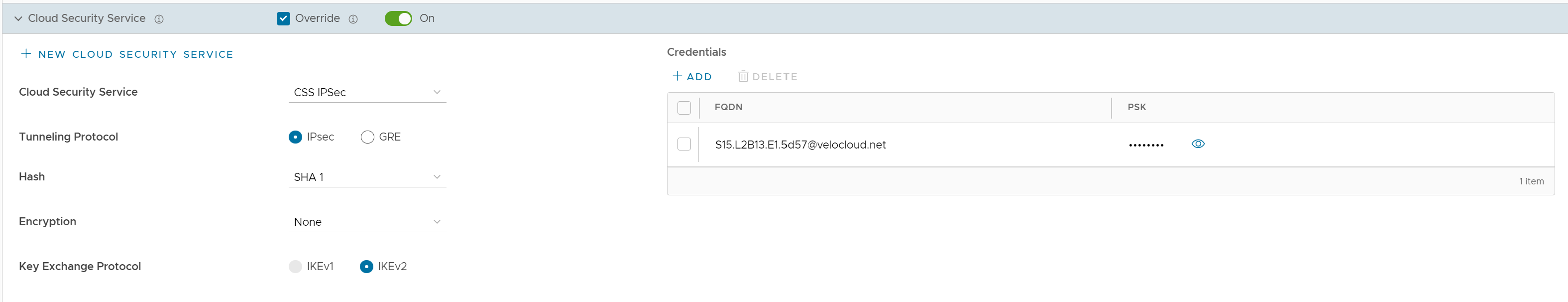

- Unter der Kategorie VPN-Dienste (VPN Services) werden im Bereich Cloud-Security-Service (Cloud Security Service) die CSS-Parameter des zugehörigen Profils angezeigt.

- Aktivieren Sie im Bereich Cloud-Security-Service (Cloud Security Service) das Kontrollkästchen Überschreiben (Override), um einen anderen CSS auszuwählen oder die Attribute zu ändern. Weitere Informationen zu den Attributen finden Sie unter Konfigurieren von Cloud-Security-Services für Profile.

- Klicken Sie im Fenster Edges auf Änderungen speichern (Save Changes), um die geänderten Einstellungen zu speichern.

Hinweis: Für CSS vom Typ Zscaler und Generic müssen Sie VPN-Anmeldeinformationen erstellen. Für den CSS-Typ Symantec werden die VPN-Anmeldeinformationen nicht benötigt.

Manuelle Konfiguration des Zscaler-CSS-Anbieters für Edges

Auf der Edge-Ebene können Sie für einen ausgewählten manuellen Zscaler-CSS-Anbieter die aus einem Profil übernommenen Einstellungen überschreiben und zusätzliche Parameter basierend auf dem für die Tunneleinrichtung ausgewählten Tunnelprotokoll manuell konfigurieren.

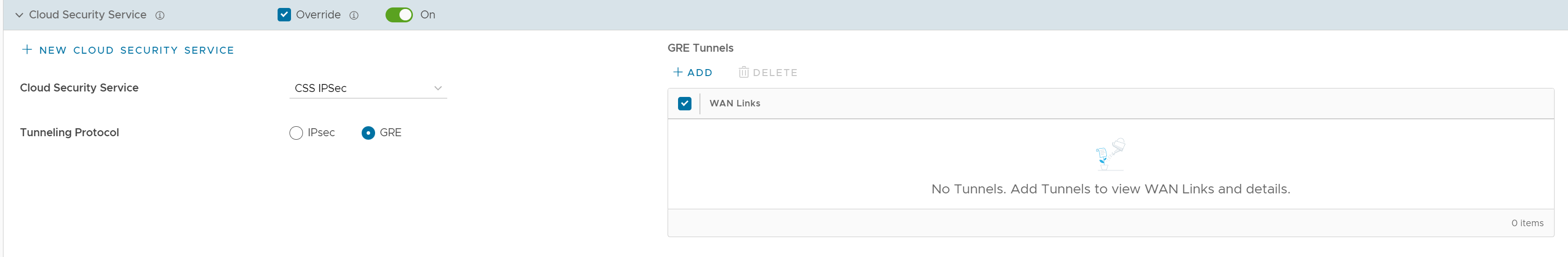

Wenn Sie einen GRE-Tunnel manuell konfigurieren, müssen Sie die GRE-Tunnel-Parameter für die ausgewählte WAN-Schnittstelle, die vom GRE-Tunnel als Quelle verwendet werden soll, manuell konfigurieren, indem Sie die folgenden Schritte ausführen.

- Klicken Sie unter GRE-Tunnel (GRE Tunnels) auf +Hinzufügen (+Add).

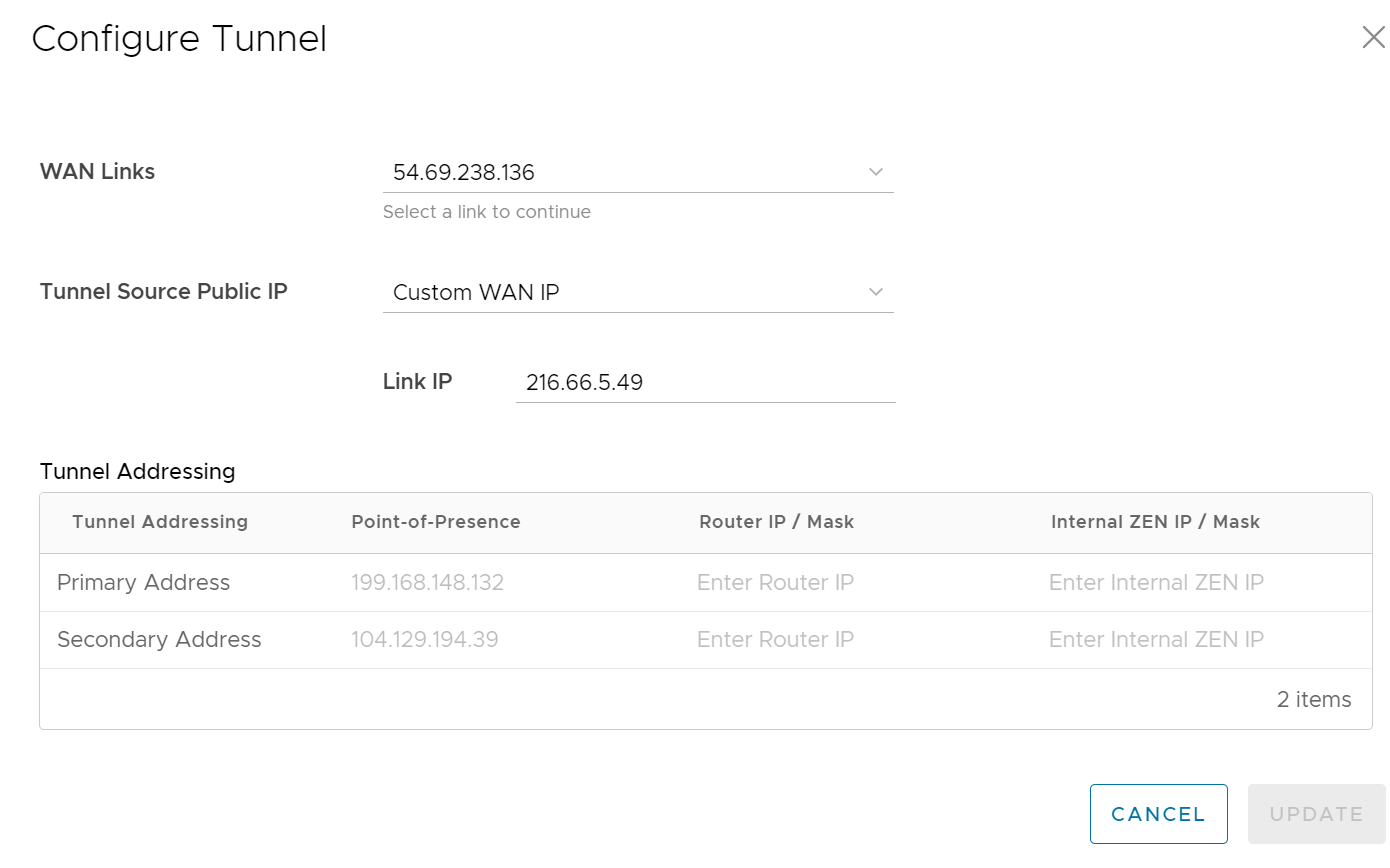

- Konfigurieren Sie im Fenster Tunnel konfigurieren (Configure Tunnel) die folgenden GRE-Tunnel-Parameter und klicken Sie auf Aktualisieren (Update).

Option Beschreibung WAN-Links (WAN Links) Wählen Sie die WAN-Schnittstelle aus, die vom GRE-Tunnel als Quelle verwendet werden soll. Öffentliche IP-Adresse der Tunnelquelle (Tunnel Source Public IP) Wählen Sie die IP-Adresse aus, die vom Tunnel als öffentliche IP-Adresse verwendet werden soll. Sie können entweder „WAN-Link-IP (WAN Link IP)“ oder „Benutzerdefinierte WAN-IP (Custom WAN IP)“ auswählen. Wenn Sie „Benutzerdefinierte WAN-IP (Custom WAN IP)“ auswählen, geben Sie die IP-Adresse ein, die als öffentliche IP verwendet werden soll. Öffentliche Quell-IPs müssen für jedes Segment unterschiedlich sein, wenn der Cloud Security Service (CSS) auf mehreren Segmenten konfiguriert ist. Primärer Point-of-Presence (Primary Point-of-Presence) Geben Sie die primäre öffentliche IP-Adresse des Zscaler-Datencenters ein. Sekundärer Point-of-Presence (Secondary Point-of-Presence) Geben Sie die sekundäre öffentliche IP-Adresse des Zscaler-Datencenters ein. Primäre Router-IP/-Maske (Primary Router IP/Mask) Geben Sie die primäre IP-Adresse des Routers ein. Sekundäre Router-IP/-Maske (Secondary Router IP/Mask) Geben Sie die sekundäre IP-Adresse des Routers ein. Primäre interne ZEN-IP/Maske (Primary Internal ZEN IP/Mask) Geben Sie die primäre IP-Adresse des internen Edge für den öffentlichen Zscaler-Dienst ein. Sekundäre interne ZEN-IP/Maske (Secondary Internal ZEN IP/Mask) Geben Sie die sekundäre IP-Adresse des internen Edge für den öffentlichen Zscaler-Dienst ein. Hinweis:- Die Router-IP/-Maske und die ZEN-IP/-Maske werden von Zscaler bereitgestellt.

- Pro Unternehmen werden nur eine Zscaler-Cloud und eine Domäne unterstützt.

- Pro Edge ist nur ein CSS mit GRE zulässig. Ein Edge kann nicht mehr als ein Segment mit aktivierter Zscaler-GRE-Automatisierung aufweisen.

- Skalierungseinschränkungen:

- GRE-WAN: Edge unterstützt maximal 4 öffentliche WAN-Links für ein Nicht-SD-WAN-Ziel (NSD) und kann auf jedem Link bis zu 2 Tunnel (primär/sekundär) pro NSD aufweisen. Für jedes NSD können Sie also maximal 8 Tunnel und 8 BGP-Verbindungen von einem Edge aus nutzen.

- GRE-LAN: Edge unterstützt 1 Link zum Transit-Gateway (TGW) und kann bis zu 2 Tunnel (primär/sekundär) pro TGW aufweisen. Für jede TGW können Sie also maximal 2 Tunnel und 4 BGP-Verbindungen von einem Edge aus nutzen (2 BGP-Sitzungen pro Tunnel).

Automatisierte Konfiguration des Zscaler-CSS-Anbieters für Edges

IPsec / GRE-Tunnel-Automatisierung

- Klicken Sie im SD-WAN-Dienst des Unternehmensportals auf .

- Wählen Sie einen Edge aus, für den Sie automatische Tunnel einrichten möchten.

- Klicken Sie auf den Link zu einem Edge oder auf den Link Anzeigen (View) in der Spalte Gerät (Device) des Edge. Die Konfigurationsoptionen für den ausgewählten Edge werden auf der Registerkarte Gerät (Device) angezeigt.

- Unter der Kategorie VPN-Dienste (VPN Services) werden im Bereich Cloud-Security-Service (Cloud Security Service) die CSS-Parameter des zugehörigen Profils angezeigt.

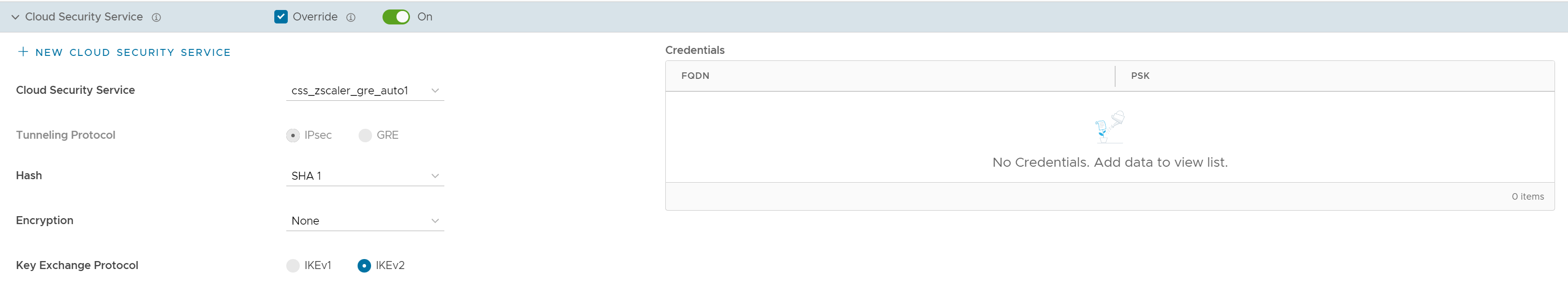

- Aktivieren Sie im Bereich Cloud-Security-Service (Cloud Security Service) das Kontrollkästchen Überschreiben (Override), um einen anderen CSS auszuwählen oder die Attribute zu ändern. Weitere Informationen zu den Attributen finden Sie unter Konfigurieren von Cloud-Security-Services für Profile.

- Wählen Sie im Dropdown-Menü Cloud-Security-Service (Cloud Security Service) einen automatisierten CSS-Anbieter aus und klicken Sie auf Änderungen speichern (Save Changes).

Die Automatisierung erstellt einen Tunnel im Segment für den öffentlichen WAN-Link jedes Edge mit einer gültigen IPv4-Adresse. Bei einer Bereitstellung mit mehreren WAN-Links wird nur einer der WAN-Links zum Senden von Benutzerdatenpaketen verwendet. Der Edge wählt den WAN-Link mit der besten QoS-Bewertung (Quality of Service) aus, wobei Bandbreite, Jitter, Verlust und Latenz als Kriterien herangezogen werden. Der Standort wird automatisch erstellt, nachdem ein Tunnel eingerichtet wurde. Sie können die Details der Tunneleinrichtung und der WAN-Links im Abschnitt Cloud-Security-Service (Cloud Security Service) anzeigen.

Hinweis: Nach der automatischen Tunneleinrichtung ist der Wechsel zu einem anderen CSS-Anbieter von einem automatisierten Zscaler-Dienstanbieter in einem Segment nicht zulässig. Für den ausgewählten Edge in einem Segment müssen Sie den Cloud-Security-Service (CSS) explizit deaktivieren und ihn dann erneut aktivieren, wenn Sie von einem automatisierten Zscaler-Dienstanbieter zu einem neuen CSS-Anbieter wechseln möchten.

Konfiguration des Zscaler-Speicherorts/-Unterspeicherorts

- Vergewissern Sie sich, dass der Tunnel vom ausgewählten Edge aus eingerichtet und der Speicherort automatisch erstellt wird. Sie können keinen Unterspeicherort erstellen, wenn die VPN-Anmeldeinformationen oder GRE-Optionen nicht für den Edge eingerichtet sind. Informieren Sie sich vor dem Konfigurieren von Unterspeicherorten erst genau über Unterspeicherorte und ihre Beschränkungen. Weitere Informationen finden Sie unter https://help.zscaler.com/zia/about-sub-locations.

- Wählen Sie dasselbe Cloud Subscription aus, das Sie zum Erstellen des automatischen CSS verwendet haben.

- Klicken Sie im SD-WAN-Dienst des Unternehmensportals auf .

- Wählen Sie einen Edge aus und klicken Sie auf das Symbol in der Spalte Gerät (Device). Die Seite Geräteeinstellungen (Device Settings) wird für den ausgewählten Edge angezeigt.

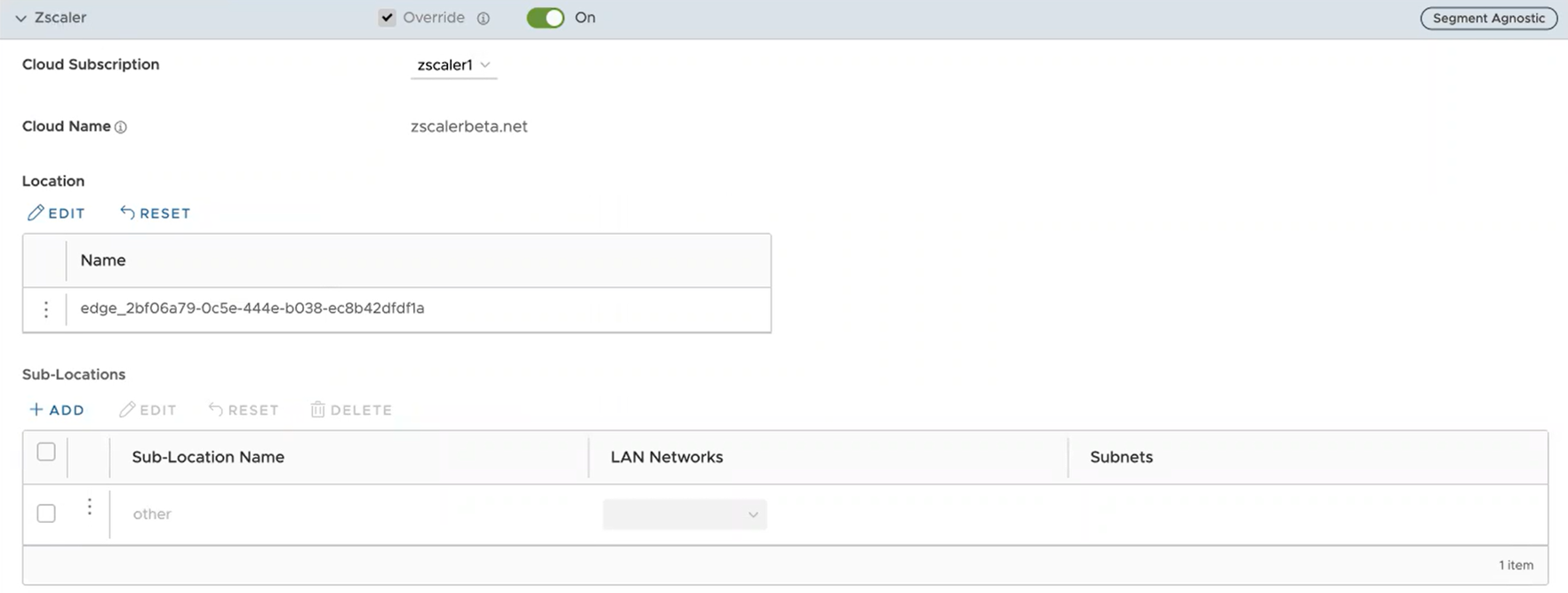

- Wechseln Sie zum Abschnitt Zscaler und aktivieren Sie die Umschaltfläche.

- Wählen Sie im Dropdown-Menü Cloud Subscription dasselbe Cloud Subscription aus, das Sie zum Erstellen des automatischen CSS verwendet haben. Der dem ausgewählten Cloud Subscription zugeordnete Cloud-Name wird automatisch angezeigt.

Hinweis: Das Cloud Subscription muss denselben Cloud-Namen und Domänennamen wie CSS aufweisen.Hinweis: Wenn Sie den Anbieter für „Cloud Subscription“ ändern möchten, müssen Sie zuerst den „Speicherort (Location)“ entfernen, indem Sie CSS und Zscaler deaktivieren, und dann die Erstellungsschritte mit dem neuen Anbieter ausführen.

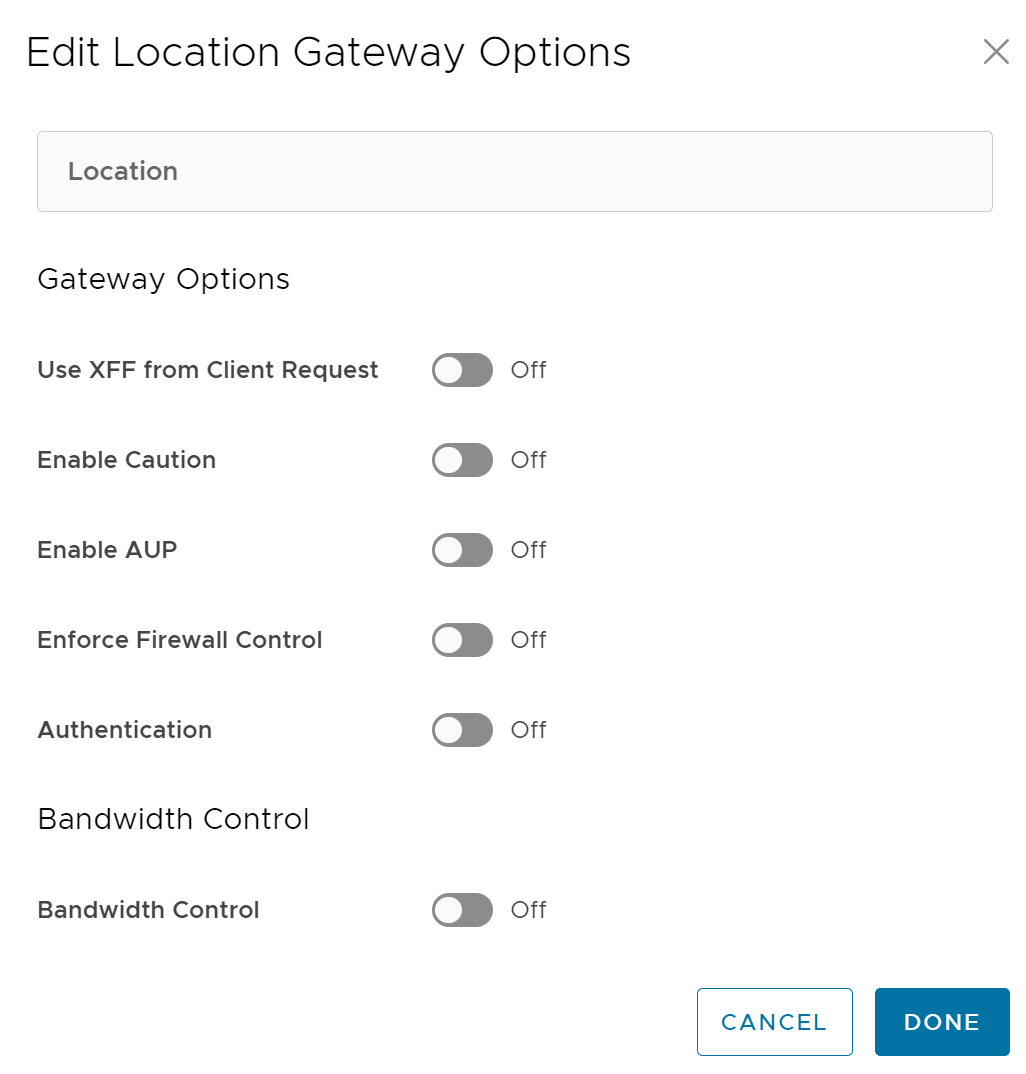

Wenn Sie in der Tabelle Speicherort (Location) in der Spalte Aktionsdetails (Action Details) auf Anzeigen (View) klicken, werden die tatsächlichen Werte für die von Zscaler abgerufene Konfiguration angezeigt (sofern vorhanden). Wenn Sie die Gateway-Optionen und Bandbreitensteuerungen für den Speicherort konfigurieren möchten, klicken Sie unter Gateway-Optionen (Gateway Options) auf die Schaltfläche Bearbeiten (Edit). Weitere Informationen finden Sie unter Konfigurieren der Optionen und Bandbreitensteuerung für Zscaler-Gateway.

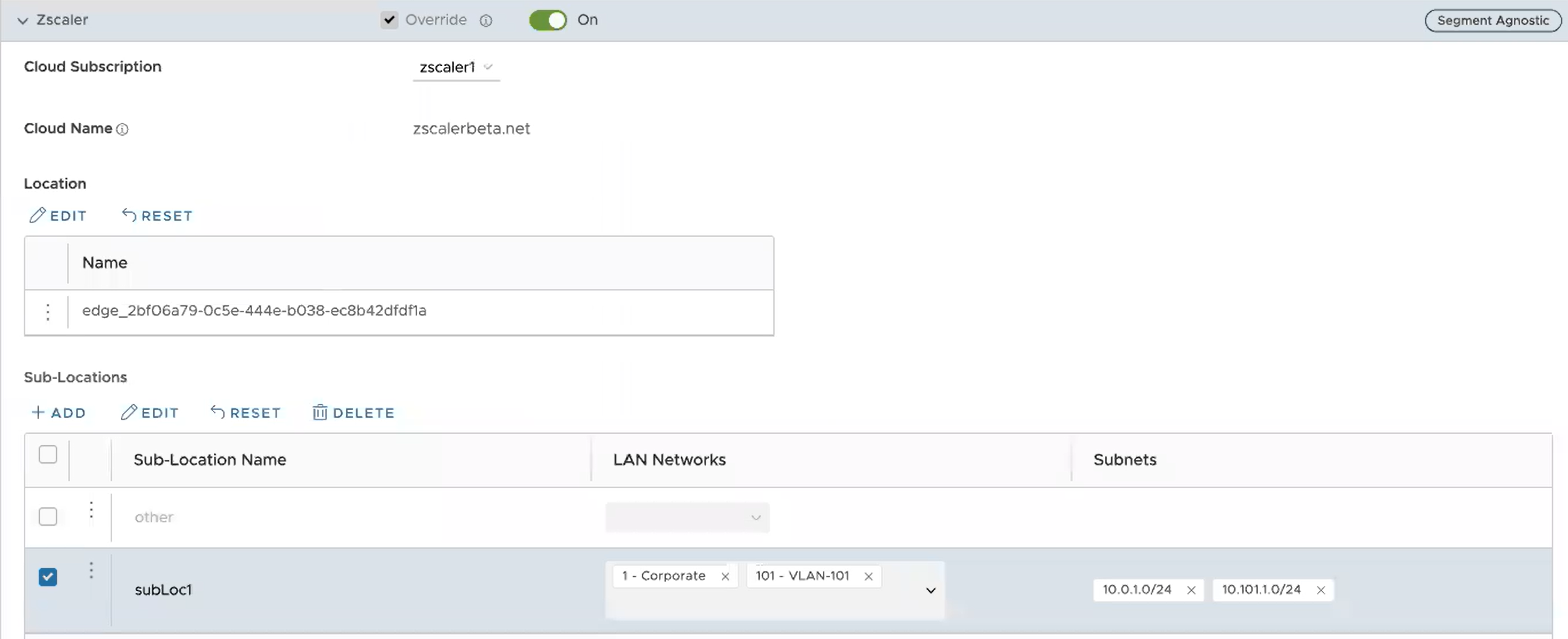

- Um einen Unterspeicherort zu erstellen, klicken Sie in der Tabelle Unterspeicherorte (Sub-Locations) auf das Symbol

unter der Spalte Aktion (Action).

unter der Spalte Aktion (Action).

- Geben Sie im Textfeld Name des Unterspeicherorts (Sub-Location Name) einen eindeutigen Namen für den Edge ein. Der Name des Unterspeicherorts sollte in allen Segmenten für den Edge eindeutig sein. Der Name kann alphanumerische Zeichen mit einer maximalen Wortlänge von 32 Zeichen enthalten.

- Wählen Sie im Dropdown-Menü LAN-Netzwerke ein für den Edge konfiguriertes VLAN aus. Das Subnetz für das ausgewählte LAN-Netzwerk wird automatisch aufgefüllt.

Hinweis: Für einen ausgewählte Edge sollten Unterspeicherorte keine sich überlappenden Subnetz-IPs aufweisen.

- Klicken Sie auf Änderungen speichern (Save Changes).

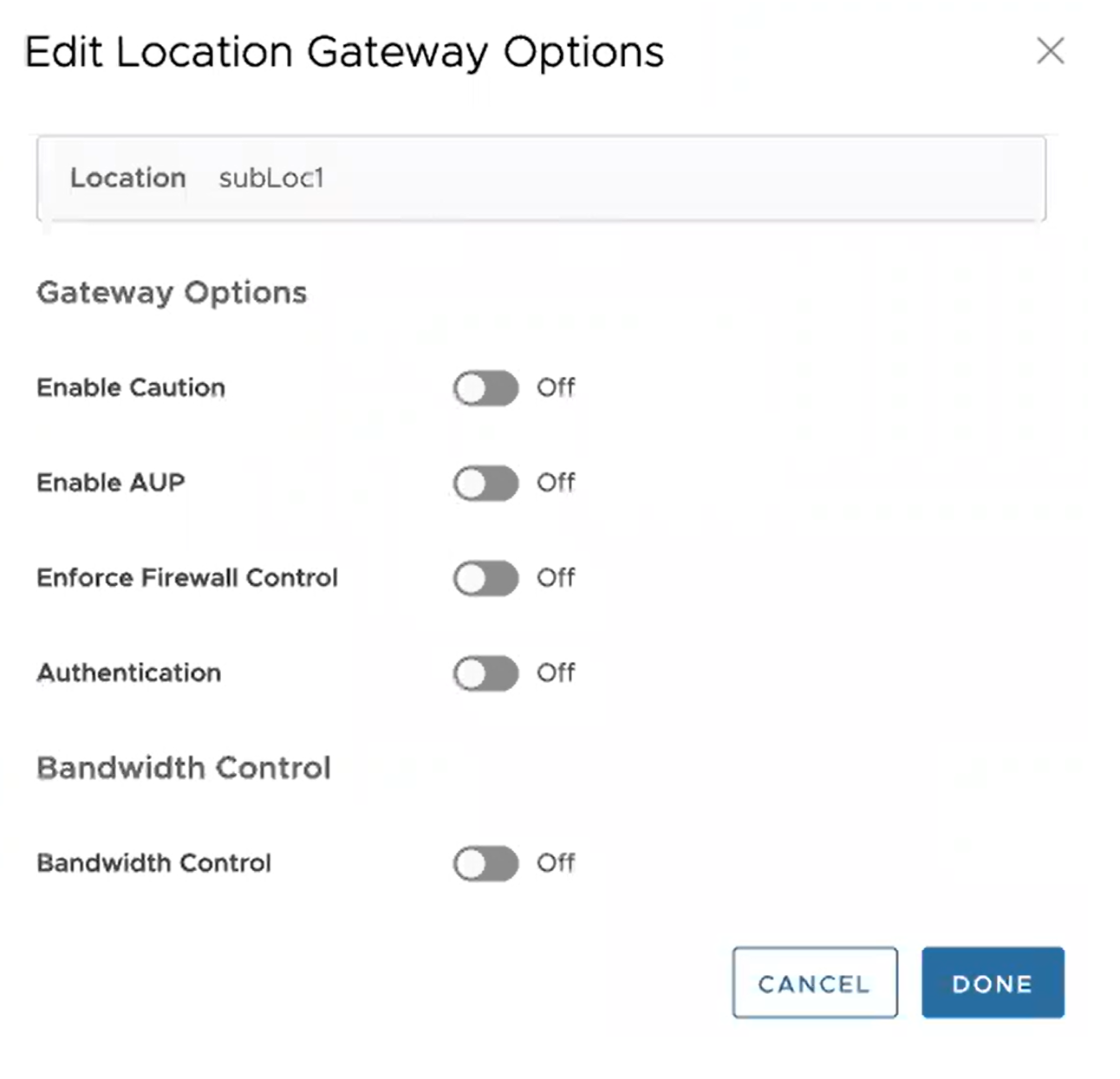

Hinweis: Nachdem Sie mindestens einen Unterspeicherort im Orchestrator erstellt haben, wird auf der Zscaler-Seite automatisch ein „weiterer“ Unterspeicherort erstellt, der in der Orchestrator-Benutzeroberfläche angezeigt wird. Sie können auch die Gateway-Optionen für „weitere“ Unterspeicherorte konfigurieren, indem Sie in der Tabelle der Unterspeicherorte (Sub-Locations) auf die Schaltfläche Bearbeiten (Edit) unter Gateway-Optionen (Gateway Options) klicken. Weitere Informationen finden Sie unter Konfigurieren der Optionen und Bandbreitensteuerung für Zscaler-Gateway.

Hinweis: Nachdem Sie mindestens einen Unterspeicherort im Orchestrator erstellt haben, wird auf der Zscaler-Seite automatisch ein „weiterer“ Unterspeicherort erstellt, der in der Orchestrator-Benutzeroberfläche angezeigt wird. Sie können auch die Gateway-Optionen für „weitere“ Unterspeicherorte konfigurieren, indem Sie in der Tabelle der Unterspeicherorte (Sub-Locations) auf die Schaltfläche Bearbeiten (Edit) unter Gateway-Optionen (Gateway Options) klicken. Weitere Informationen finden Sie unter Konfigurieren der Optionen und Bandbreitensteuerung für Zscaler-Gateway. - Nachdem Sie einen Unterspeicherort erstellt haben, können Sie die Konfiguration des Unterspeicherorts auf derselben Orchestrator-Seite aktualisieren. Sobald Sie auf Änderungen speichern (Save Changes) klicken, werden die Konfigurationen des Unterspeicherorts auf der Zscaler-Seite automatisch aktualisiert.

- Klicken Sie unter der Spalte Aktion (Action) auf das Symbol

, um einen Unterspeicherort zu löschen.

Hinweis: Wenn der letzte Unterspeicherort aus der Tabelle gelöscht wird, wird auch der „weitere“ Unterspeicherort automatisch gelöscht.

, um einen Unterspeicherort zu löschen.

Hinweis: Wenn der letzte Unterspeicherort aus der Tabelle gelöscht wird, wird auch der „weitere“ Unterspeicherort automatisch gelöscht.

Konfigurieren der Optionen und Bandbreitensteuerung für Zscaler-Gateway

Um die Gateway-Optionen und die Bandbreitensteuerung für den Speicherort und den Unterspeicherort zu konfigurieren, klicken Sie auf die Schaltfläche Bearbeiten (Edit) unter Gateway-Optionen (Gateway Options) in der entsprechenden Tabelle.

Konfigurieren Sie die Gateway-Optionen und Bandbreitensteuerungen für den Speicherort und den Unterspeicherort nach Bedarf und klicken Sie auf Änderungen speichern (Save Changes).

| Option | Beschreibung |

|---|---|

| Gateway-Optionen für Speicherort/Unterspeicherort | |

| XFF aus Clientanforderung verwenden | Aktivieren Sie diese Option, wenn der Standort die Proxy-Verkettung verwendet, um den Datenverkehr an den Zscaler-Dienst weiterzuleiten, und Sie möchten, dass der Dienst die Client-IP-Adresse anhand der X-Forwarded-For (XFF)-Header ermittelt, die Ihr lokaler Proxyserver in ausgehende HTTP-Anforderungen einfügt. Der XFF-Header identifiziert die IP-Adresse des Clients, die vom Dienst genutzt werden kann, um den Unterspeicherort des Clients zu identifizieren. Mithilfe der XFF-Header kann der Dienst die entsprechende Richtlinie für den Unterspeicherort auf die Transaktion anwenden. Wenn IP-User-Verbindung aktivieren (Enable IP Surrogate) für den Speicherort oder Unterspeicherort aktiviert ist, wird die entsprechende Benutzerrichtlinie auf die Transaktion angewendet. Wenn der Dienst den Datenverkehr an sein Ziel weiterleitet, entfernt er den ursprünglichen XFF-Header und ersetzt ihn durch einen XFF-Header, der die IP-Adresse des Client-Gateways (die öffentliche IP-Adresse des Unternehmens) enthält, um sicherzustellen, dass die internen IP-Adressen eines Unternehmens niemals extern zugänglich gemacht werden.

Hinweis: Diese Gateway-Option kann nur für den übergeordneten Speicherort konfiguriert werden.

|

| Vorsicht aktivieren (Enable Caution) | Wenn Sie die Authentifizierung (Authentication) nicht aktiviert haben, können Sie diese Funktion aktivieren, um nicht authentifizierten Benutzern eine Warnmeldung anzuzeigen. |

| AUP aktivieren (Enable AUP) | Wenn Sie die Authentifizierung nicht aktiviert haben, können Sie diese Funktion aktivieren, um eine Richtlinie zur akzeptablen Nutzung (Acceptable Use Policy, AUP) für nicht authentifizierten Datenverkehr anzuzeigen und die Benutzer aufzufordern, diese zu akzeptieren. Wenn Sie diese Funktion aktivieren:

|

| Firewallsteuerung erzwingen (Enforce Firewall Control) | Wählen Sie diese Option aus, um die Firewallsteuerung des Diensts zu aktivieren.

Hinweis: Vor der Aktivierung dieser Option muss der Benutzer sicherstellen, dass sein Zscaler-Konto über ein Abonnement für „Firewall Basic“ verfügt.

|

| IPS-Steuerung aktivieren (Enable IPS Control) | Wenn Sie Firewallsteuerung erzwingen (Enforce Firewall Control) aktiviert haben, wählen Sie diese Option aus, um die IPS-Steuerelemente des Diensts zu aktivieren.

Hinweis: Vor der Aktivierung dieser Option muss der Benutzer sicherstellen, dass sein Zscaler-Konto über ein Abonnement für „Firewall Basic“ und „Firewall Cloud IPS“ verfügt.

|

| Authentifizierung (Authentication) | Aktivieren Sie diese Option, um Benutzer aus dem Speicherort bzw. Unterspeicherort zur Authentifizierung beim Dienst aufzufordern. |

| IP-User-Verbindung (IP Surrogate) | Wenn Sie die Authentifizierung (Authentication) aktiviert haben, wählen Sie diese Option aus, wenn Sie Benutzer den Geräte-IP-Adressen zuordnen möchten. |

| Leerlaufzeit für Zuordnungsaufhebung (Idle Time for Dissociation) | Wenn Sie IP-User-Verbindung (IP Surrogate) aktiviert haben, geben Sie an, wie lange der Dienst nach einer abgeschlossenen Transaktion die Zuordnung der IP-Adresse zum Benutzer beibehalten soll. Sie können die Leerlaufzeit für Zuordnungsaufhebung in Minuten (Standard), Stunden oder Tagen angeben.

|

| Surrogat-IP für bekannte Browser (Surrogate IP for Known Browsers) | Aktivieren Sie diese Option, um die vorhandene Zuordnung von IP-Adressen zu Benutzern (die von der Surrogat-IP erfasst wurde) zu verwenden, um Benutzer zu authentifizieren, die Datenverkehr von bekannten Browsern senden. |

| Aktualisierungszeit für die erneute Validierung von Surrogacy (Refresh Time for re-validation of Surrogacy) | Wenn Sie Surrogat-IP für bekannte Browser (Surrogate IP for Known Browsers) aktiviert haben, geben Sie an, wie lange der Zscaler-Dienst die Zuordnung der IP-Adressen zu Benutzern für die Authentifizierung von Benutzern verwenden kann, die Datenverkehr von bekannten Browsern senden. Nach Ablauf des definierten Zeitraums aktualisiert und der Dienst die vorhandene Zuordnung der IP-Adressen zu Benutzern und validiert sie erneut, sodass die Zuordnung weiterhin zur Authentifizierung von Benutzern in Browsern verwendet werden kann. Sie die Aktualisierungszeit für die erneute Validierung von Surrogacy in Minuten (Standard), Stunden oder Tagen angeben.

|

| Optionen zur Bandbreitensteuerung für den Speicherort | |

| Bandbreitensteuerung (Bandwidth Control) | Aktivieren Sie diese Einstellung, um Bandbreitensteuerungen für den Speicherort zu erzwingen. Wenn diese Option aktiviert ist, geben Sie die maximalen Bandbreitengrenzwerte für Download (MBit/s) und Upload (MBit/s) an. Alle Unterspeicherorte teilen sich die diesem Speicherort zugewiesenen Bandbreitengrenzwerte. |

| Herunterladen (Download) | Wenn Sie die Bandbreitensteuerung aktiviert haben, geben Sie die Grenzwerte für die maximale Bandbreite für den Download in MBit/s an. Der zulässige Bereich liegt zwischen 0,1 und 99999. |

| Hochladen (Upload) | Wenn Sie die Bandbreitensteuerung aktiviert haben, geben Sie die Grenzwerte für die maximale Bandbreite für den Upload in MBit/s an. Der zulässige Bereich liegt zwischen 0,1 und 99999. |

Optionen zur Bandbreitensteuerung für den Unterspeicherort (wenn die Bandbreitensteuerung am übergeordneten Speicherort aktiviert ist)

Hinweis: Die folgenden Bandbreitensteuerungsoptionen sind nur für den Unterspeicherort konfigurierbar, wenn Sie die Bandbreitensteuerung am übergeordneten Speicherort aktiviert haben. Wenn die Bandbreitensteuerung am übergeordneten Speicherort nicht aktiviert ist, sind die Optionen zur Bandbreitensteuerung für den Unterspeicherort dieselben wie für den Speicherort (Bandbreitensteuerung, Download, Upload).

|

|

| Standortbandbreite verwenden (Use Location Bandwidth) | Wenn Sie die Bandbreitensteuerung für den übergeordneten Speicherort aktiviert haben, wählen Sie diese Option, um die Bandbreitensteuerung für den untergeordneten Speicherort zu aktivieren und die für den übergeordneten Speicherort festgelegten maximalen Download- und Upload-Bandbreiten zu verwenden. |

| Überschreiben (Override) | Wählen Sie diese Option, um die Bandbreitensteuerung für den Unterspeicherort zu aktivieren, und geben Sie dann die maximalen Bandbreitengrenzwerte für den Download (Mbit/s) und Upload (Mbit/s) an. Diese Bandbreite ist für den Unterspeicherort reserviert und wird nicht gemeinsam genutzt. |

| Deaktiviert (Disabled) | Wählen Sie diese Option aus, um den Datenverkehr von allen Bandbreitenverwaltungsrichtlinien auszuschließen. Unterspeicherorte mit dieser Option können nur bis zu einem Maximum der verfügbaren gemeinsamen Bandbreite zu einem bestimmten Zeitpunkt nutzen. |

Einschränkungen (Limitations)

- Wenn in Version 4.5.0 ein Unterspeicherort erstellt wird, speichert Orchestrator automatisch den „weiteren“ Unterspeicherort. In früheren Versionen von Orchestrator wurde der „weiterer“ Unterspeicherort von Zscaler nicht in Orchestrator gespeichert. Nach dem Upgrade von Orchestrator auf Version 4.5.0 wird der „weitere“ Unterspeicherort erst dann automatisch importiert, wenn mithilfe der Automatisierung ein neuer normaler (nicht-weiterer) Unterspeicherort erstellt wurde.

- Zscaler-Unterspeicherorte dürfen keine überlappenden IP-Adressen (Subnetz-IP-Bereiche) aufweisen. Der Versuch, mehrere Unterspeicherorte mit in Konflikt stehenden IP-Adressen zu bearbeiten (hinzuzufügen, zu aktualisieren oder zu löschen), kann zu einem Fehlschlag der Automatisierung führen.

- Benutzer können die Bandbreite von Speicherort und Unterspeicherort nicht gleichzeitig aktualisieren.

- Unterspeicherorte unterstützen die Option Standortbandbreite verwenden (Use Location Bandwidth) zur Bandbreitensteuerung, wenn die Bandbreitensteuerung für den übergeordneten Speicherort aktiviert ist. Wenn der Benutzer die Bandbreitensteuerung für einen übergeordneten Speicherort deaktiviert, prüft oder aktualisiert der Orchestrator die Option für die Bandbreitensteuerung für untergeordnete Speicherorte nicht proaktiv.