Auf der Seite Firewallprotokolle (Firewall Logs) werden die Details des aus VMware SD-WAN Edges stammenden Firewallprotokolls angezeigt. Bisher konnte ein Kunde Firewallprotokolle nur speichern und anzeigen, indem er sie an einen Syslog-Server weiterleitete. Mit Version 5.2.0 hat der Kunde die Möglichkeit, Firewallprotokolle auf dem Orchestrator zu speichern, wo sie auf der Orchestrator-Benutzeroberfläche angezeigt, sortiert und durchsucht werden. Standardmäßig können Edges ihre Firewallprotokolle nicht an Orchestrator senden. Damit ein Edge die Firewallprotokolle an Orchestrator sendet, stellen Sie sicher, dass die Kundenfunktion „ Firewallprotokollierung für Orchestrator aktivieren (Enable Firewall Logging to Orchestrator)“ auf Kundenebene auf der Seite „Globale Einstellungen (Global Settings)“ der Benutzeroberfläche aktiviert ist. Standardmäßig behält Orchestrator die Firewallprotokolle bei, bis die maximale Aufbewahrungszeit von 7 Tagen oder die maximale Protokollgröße von 15 GB pro Kundenmandant auf Rotationsbasis erreicht wird.

- Wenn ein Flow erstellt wird (unter der Bedingung, dass der Flow akzeptiert wird)

- Wenn der Flow geschlossen wird

- Wenn ein neuer Flow abgelehnt wird

- Wenn ein vorhandener Flow aktualisiert wird (aufgrund einer Änderung der Firewallkonfiguration)

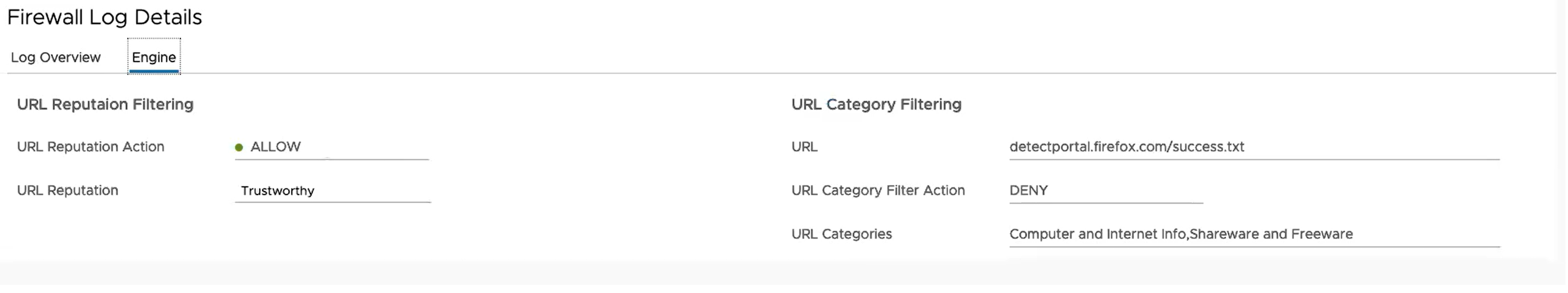

- Wenn für eine Firewallregel der Filterdienst für URL-Kategorien aktiviert ist, sucht die URL-Kategorie-Engine nach den Kategorien der Ziel-URLs und erkennt, ob eine Übereinstimmung bei den blockierten oder Überwachungskategorien vorliegt. Wenn die URL mit den blockierten Kategorien übereinstimmt, erzeugt die URL-Kategorie-Engine eine Warnung und blockiert den Edge-Datenverkehr. Wenn die URL mit den Überwachungskategorien übereinstimmt, lässt die Engine den Edge-Datenverkehr zu und erfasst die Firewallprotokolle.

- Wenn für eine Firewallregel der Filterdienst für die URL-Reputation aktiviert ist, sucht die URL-Reputations-Engine nach der Reputationsbewertung der URL und ergreift Maßnahmen (Zulassen/Blockieren) auf Basis der konfigurierten Mindestreputation. Wenn die Reputationsbewertung der URL kleiner als die konfigurierte Mindestreputation ist, blockiert der Edge den Datenverkehr und erzeugt EFS-Warnungen und -Protokolle. Andernfalls wird der Datenverkehr zugelassen. Die URL-Reputations-Engine erzeugt EFS-Protokolle für den zulässigen Datenverkehr auf Basis der Konfiguration Protokolle erfassen (Capture Logs).

- Wenn für eine Firewallregel der Filterdienst für böswillige IPs aktiviert ist, überprüft die Engine für böswillige IPs, ob die Ziel-IP in der Datenbank für böswillige IPs (Netzwerkabfrage-DB und lokale DB) vorhanden ist. Wenn die Engine die Ziel-IP in der Datenbank für böswillige IPs erkennt, erzeugt sie EFS-Warnungen und -Protokolle und trifft Entscheidungen im Hinblick auf den Edge-Datenverkehr, die auf der konfigurierten Aktion (Blockieren/Überwachen) basieren.

- Wenn für eine Firewallregel nur das System zur Erkennung von Eindringversuchen (Intrusion Detection System, IDS) aktiviert ist, erkennen die Edges anhand bestimmter in der Engine konfigurierter Signaturen, ob der Datenverkehrsfluss bösartig ist. Im Fall eines Angriffs generiert die EFS-Engine eine Warnung und sendet die Warnmeldung an den SASE Orchestrator/Syslog-Server, wenn die Firewallprotokollierung in Orchestrator aktiviert ist, und verwirft keine Pakete.

- Wenn für eine Firewallregel nur das System zur Abwehr von Eindringversuchen (Intrusion Prevention System, IPS) aktiviert ist, erkennen die Edges anhand bestimmter in der Engine konfigurierter Signaturen, ob der Datenverkehrsfluss bösartig ist. Wenn ein Angriff erkannt wird, erzeugt die EFS-Engine eine Warnung und blockiert den Datenverkehrsfluss zum Client nur dann, wenn die Signaturregel die Aktion „Ablehnen (Reject)“ aufweist, die mit dem böswilligen Datenverkehr übereinstimmt. Wenn die Aktion in der Signaturregel „Warnung (Warning)“ lautet, lässt die Engine den Datenverkehr ohne Verwerfen von Paketen zu, selbst wenn Sie IPS konfigurieren.

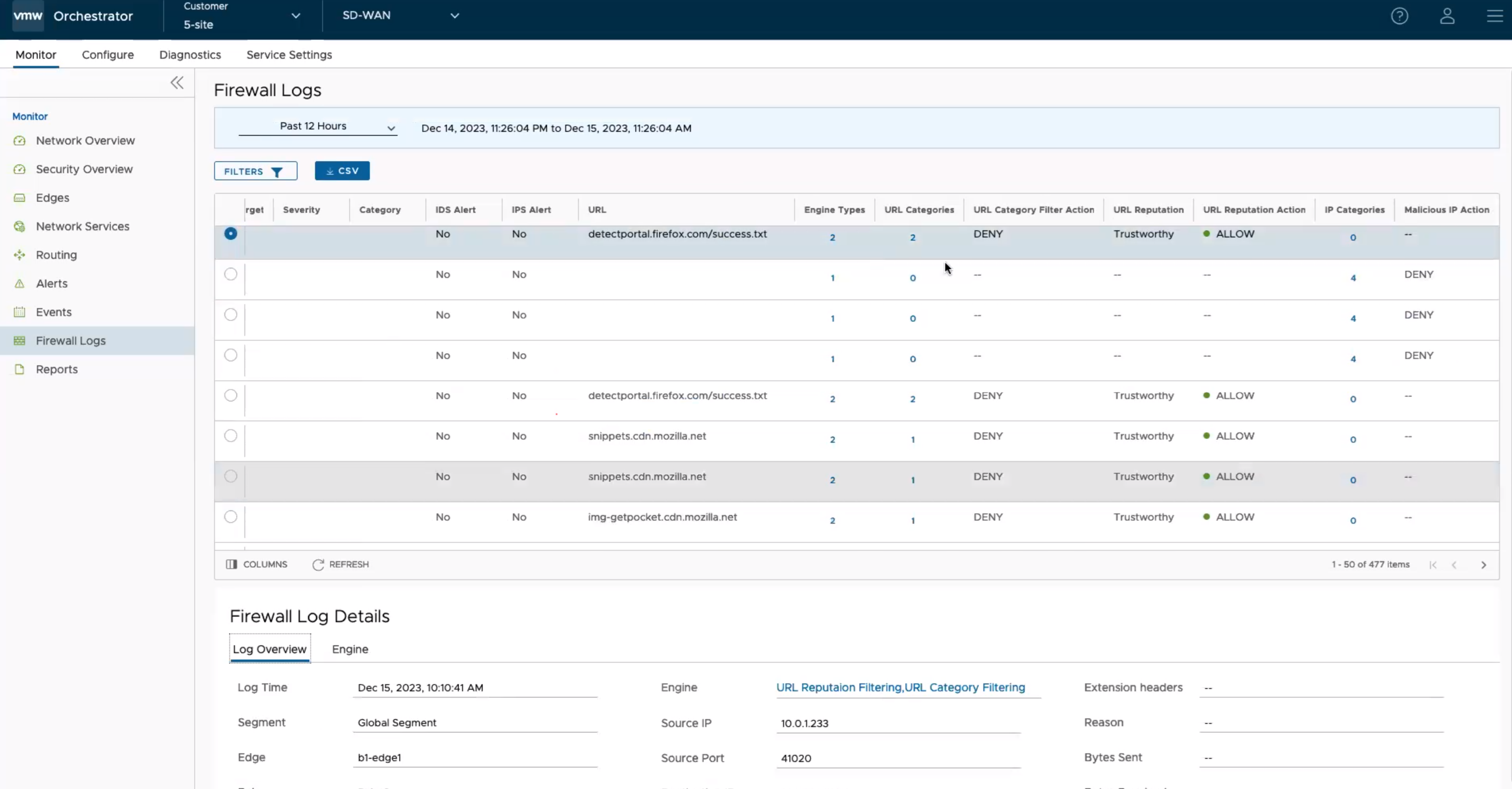

- Navigieren Sie im SD-WAN-Dienst des Unternehmensportals zu Überwachen (Monitor) > Firewallprotokolle (Firewall Logs). Die Seite Firewallprotokolle (Firewall Logs) wird geöffnet.

Wenn die statusbehaftete Firewall und EFS-Funktionen (Enhanced Firewall Services) aktiviert sind, können in den Firewallprotokollen weitere Informationen gemeldet werden. In der folgenden Tabelle werden alle Parameter beschrieben, die in den Firewallprotokollen gemeldet werden.

Bereich Beschreibung Zeit (Time) Der Zeitstempel der Datenverkehrssitzung, für den die Warnung ausgelöst wurde. Segment Der Name des Segments, zu dem die Sitzung gehört. Edge Der Name des Edge, zu dem die Sitzung gehört. Aktion (Action) Eine der folgenden Aktionen, die für das Ereignis/den Alarm ausgelöst wurde: - Zulassen (Allow)

- Schließen

- Verweigern

- Öffnen (Open)

- Aktualisieren (Update)

Schnittstelle (Interface) Der Schnittstellenname, auf dem das erste Paket der Sitzung empfangen wurde. Bei empfangenen Overlay-Paketen enthält dieses Feld das VPN. Bei allen anderen Paketen (durch Underlay empfangen) wird in diesem Feld der Name der Schnittstelle im Edge angezeigt. Protokoll (Protocol) Der Typ des von der Sitzung verwendeten IP-Protokolls. Die möglichen Werte sind TCP, UDP, GRE, ESP und ICMP. Quell-IP (Source IP) Die Quell-IP-Adresse der Datenverkehrssitzung, für die die Warnung ausgelöst wurde. Quellport (Source Port) Die Nummer des Quellports der Datenverkehrssitzung, für die die Warnung ausgelöst wurde. Ziel-IP (Destination IP) Die Ziel-IP-Adresse der Datenverkehrssitzung, für die die Warnung ausgelöst wurde. Zielport (Destination Port) Der Zielport der Datenverkehrssitzung, für den die Warnung ausgelöst wurde. Erweiterungsheader (Extension Headers) Die Erweiterungsheader des Datenverkehrspakets. Regel (Rule) Die Regel, zu der die Signatur gehört. Grund (Reason) Der Grund für den Abschluss oder die Ablehnung der Sitzung. Dieses Feld ist für die Protokollmeldungen „Schließen (Close)“ und „Ablehnen (Deny)“ verfügbar. Gesendete Byte (Bytes Sent) Die Menge an Daten, die in Byte in der Sitzung gesendet werden. Dieses Feld ist nur für Meldungen für das Schließen des Protokolls verfügbar. Empfangene Byte (Bytes Received) Die Menge der Daten, die in Byte in der Sitzung empfangen werden. Dieses Feld ist nur für Meldungen für das Schließen des Protokolls verfügbar. Dauer (Duration) Die Dauer, für die die Sitzung aktiv war. Dieses Feld ist nur für Meldungen für das Schließen des Protokolls verfügbar. Anwendung (Application) Der Anwendungsname, zu dem die Sitzung von der DPI-Engine klassifiziert wurde. Dieses Feld ist nur für Meldungen für das Schließen des Protokolls verfügbar. Zieldomäne (Destination Domain) Die Zieldomäne der Datenverkehrssitzung. Zielname (Destination Name) Der Name des Zielgeräts der Datenverkehrssitzung. Sitzungs-ID (Session ID) Die Sitzungs-ID des Datenverkehrs, für die die Warnung ausgelöst wurde. Signatur-ID (Signature ID) Eindeutige ID der Signaturregel. Signatur (Signature) Die auf dem Edge installierte Signatur. Angriffsquelle (Attack Source) Die Quelle des Angriffs. Angriffsziel (Attack Target) Die Ziel des Angriffs. Schweregrad (Severity) Der Schweregrad des Eindringversuchs. Kategorie (Category) Der Kategorietyp, zu dem der Eindringversuch gehört. IDS-Warnung (IDS Warning) Zeigt „Ja“ an, wenn die Warnungsbenachrichtigung von der IDS-Engine empfangen wird. Andernfalls wird „Nein“ angezeigt. IPS-Warnung (IPS Alert) Zeigt „Ja“ an, wenn die Warnungsbenachrichtigung von der IPS-Engine empfangen wird. Andernfalls wird „Nein“ angezeigt. URL Die URL des Ziels, an das der Datenverkehr geleitet wurde. Enginetypen (Engine Types) Gesamtanzahl der Engine-Typen, die mit dem Flow übereinstimmen. Klicken Sie auf den Link in dieser Spalte, um die Engine-Typen anzuzeigen, die mit dem Flow übereinstimmen. URL-Kategorien (URL Categories) Gesamtanzahl der URL-Kategorietypen, die dem Flow entsprechen. Klicken Sie auf den Link in dieser Spalte, um die URL-Kategorien anzuzeigen, die mit dem Flow übereinstimmen. Filteraktion für URL-Kategorien Die spezifische Filteraktion der URL-Kategorie-Engine: - Blockieren (Block)

- Überwachen (Monitor)

URL-Reputation (URL Reputation) Der in der Richtlinienregel definierte URL-Reputationstyp. Aktion „URL-Reputation“ (URL Reputation Action) Die spezifische Filteraktion der URL-Reputations-Engine: - Blockieren (Block)

- Überwachen (Monitor)

IP-Kategorien (IP Categories) Gesamtanzahl der Bedrohungstypen, die dem Flow entsprechen. Klicken Sie auf den Link in dieser Spalte, um die IP-Kategorien anzuzeigen, die mit dem Flow übereinstimmen. Böswillige IP-Aktion (Malicious IP Action) Die spezifische Filteraktion der Engine für böswilligen IPs: - Blockieren (Block)

- Überwachen (Monitor)

Hinweis: Es werden nicht alle Felder für alle Firewallprotokolle mit Daten gefüllt. Beispielsweise sind die Felder „Grund (Reason)“, „Empfangene/Gesendete Byte“ (Bytes Received/Sent) und „Dauer (Duration)“ in Protokollen enthalten, wenn Sitzungen geschlossen sind. Signatur-ID (Signature ID), Signatur (Signature), Angriffsquelle (Attack Source), Angriffsziel (Attack Target), Schweregrad (Severity), Kategorie (Category), IDS-Warnung (IDS Alert), IPS-Warnung (IPS Alert), URL, Enginetypen (Engine Types), URL-Kategorien (URL Categories), Filteraktion für URL-Kategorien (URL Category Filter Action), URL-Reputation (URL Reputation), Aktion „URL-Reputation“ (URL Reputation Action), IP-Kategorien (IP Categories), und Böswillige IP-Aktion (Malicious IP Action) werden nur für EFS-Warnungen und nicht für Firewallprotokolle befüllt. - Sie können die Optionen unter Filtern (Filter) verwenden und einen Filter aus dem Dropdown-Menü auswählen, um die Firewallprotokolle abzufragen.

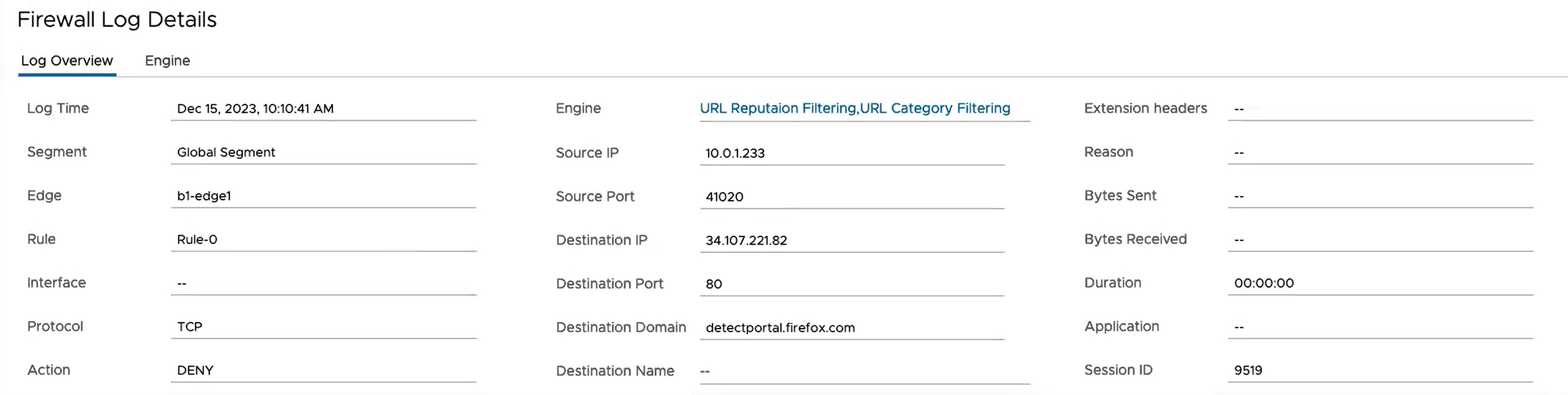

- Wählen Sie zur Anzeige detaillierterer Informationen zu einem bestimmten Firewallprotokoll den Protokolleintrag der Firewall aus. Im Abschnitt Details des Firewallprotokolls (Firewall Log Details) können Sie detaillierte Informationen zu Protokollübersicht (Log Overview) und Engine für den ausgewählten Protokolleintrag anzeigen.

Hinweis: Wenn der ausgewählte Protokolleintrag der Firewall von anderen Engines als den erweiterten Sicherheitsdiensten erzeugt wird, steht die Registerkarte Engine nicht zur Verfügung.

- Klicken Sie auf der Registerkarte Protokollübersicht (Log Overview) auf den Link neben Engine, um detaillierte Informationen zu der dem Flow entsprechenden spezifischen Engine sowie die enginespezifische Filteraktion anzuzeigen.

- Zur Erstellung benutzerdefinierter Berichte durch Exportieren der Daten in Edge-Firewallprotokollen im CVS-Format klicken Sie auf der Seite Firewall-Protokolle (Firewall Logs) auf die Option CSV.