Das VMware Partner Gateway bietet verschiedene Konfigurationsoptionen. Vor der Installation des Gateways sollte ein Arbeitsblatt vorbereitet werden.

Arbeitsblatt

| SD-WAN Gateway |

|

| Hypervisor | Adressen/Clustername |

| Speicher | Datenspeicher für Root-Volumes (> 40 GB empfohlen) |

| CPU-Zuteilung | CPU-Zuteilung für KVM/VMware. |

| Installationsoptionen | DPDK – Dies ist optional und für einen höheren Durchsatz standardmäßig aktiviert. Wenn Sie DPDK deaktivieren möchten, wenden Sie sich an VMware-Kundensupport. |

| OAM-Netzwerk |

|

| ETH0 – Netzwerk mit Internetzugriff |

|

| Übergabe (ETH1) – Netzwerk |

|

| Konsolenzugriff |

|

| NTP |

|

Abschnitt SD-WAN Gateway

Der größte Teil des Abschnitts SD-WAN Gateway ist selbsterklärend.

| SD-WAN Gateway |

|

Erstellen eines Gateways und Anfordern des Aktivierungsschlüssels

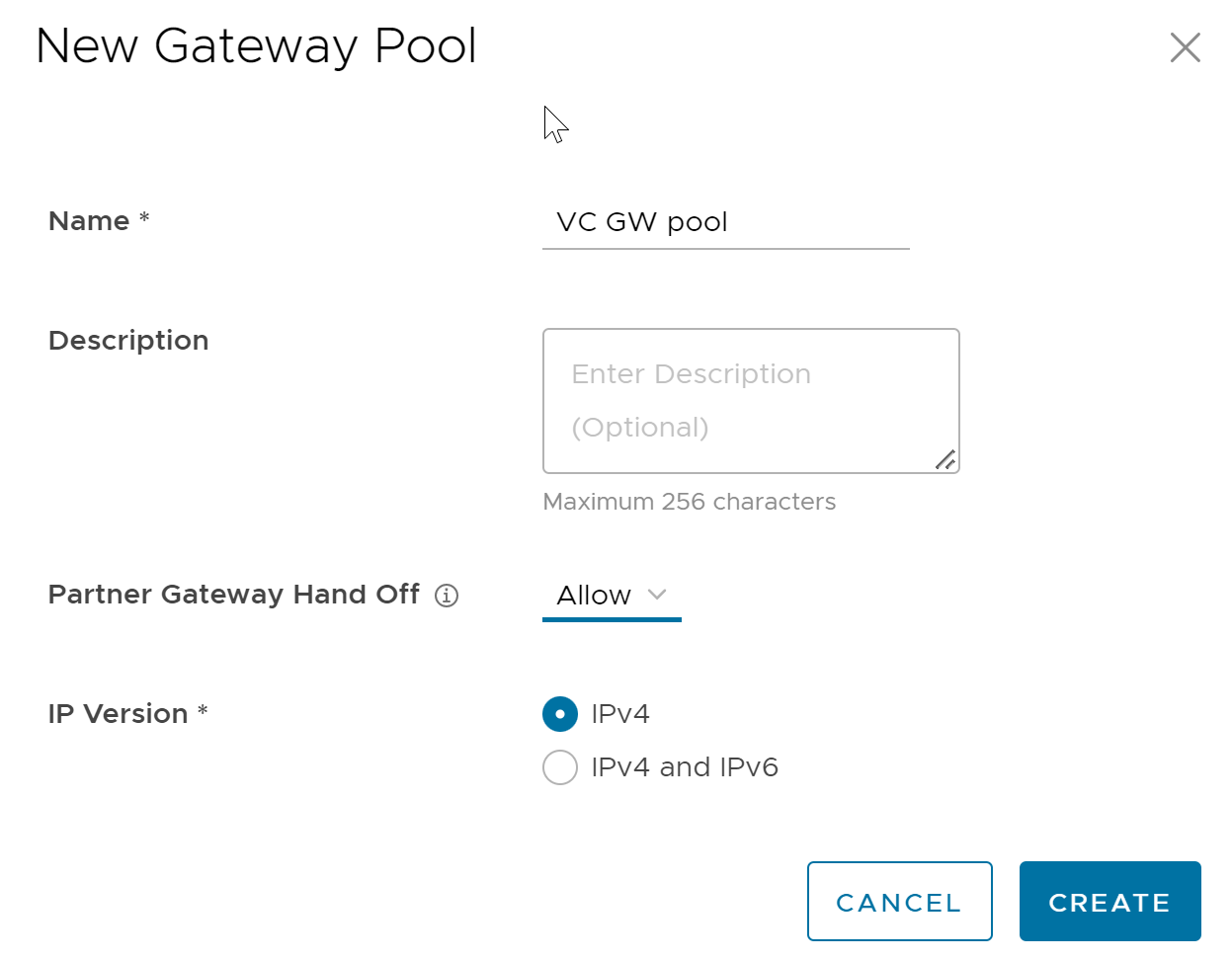

- Klicken Sie im Operator-Portal auf die Registerkarte Gateway-Verwaltung (Gateway Management) und wechseln Sie im linken Navigationsbereich zu Gateway-Pools. Die Seite Gateway-Pools (Gateway Pools) wird angezeigt. Erstellen Sie einen neuen SD-WAN Gateway-Pool. Um SD-WAN Gateway im Netzwerk des Dienstanbieters auszuführen, aktivieren Sie das Kontrollkästchen Partner-Gateway zulassen (Allow Partner Gateway). Damit wird die Option zum Einbeziehen des Partner-Gateways in diesen Gateway-Pool aktiviert.

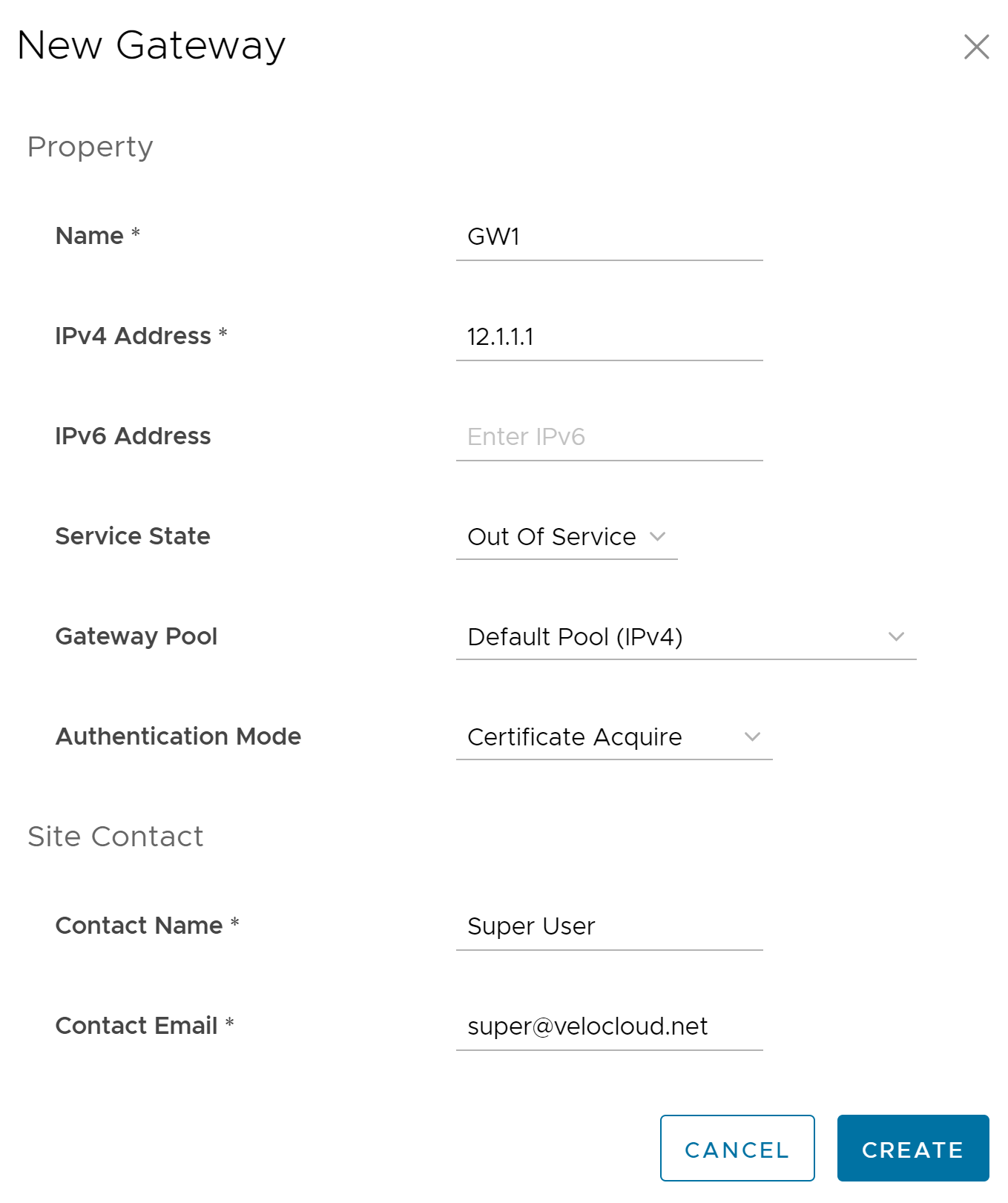

- Klicken Sie im Operator-Portal auf Gateway-Verwaltung (Gateway Management) > Gateways, erstellen Sie ein neues Gateway und weisen Sie es dem Pool zu. Die IP-Adresse des hier eingegebenen Gateways muss mit der öffentlichen IP-Adresse des Gateways übereinstimmen. Wenn Sie sich nicht sicher sind, können Sie

curl ipinfo.io/ipüber das SD-WAN Gateway ausführen. Dadurch wird die öffentliche IP-Adresse des SD-WAN Gateway zurückgegeben.

- Notieren Sie sich den Aktivierungsschlüssel und fügen Sie ihn dem Arbeitsblatt hinzu.

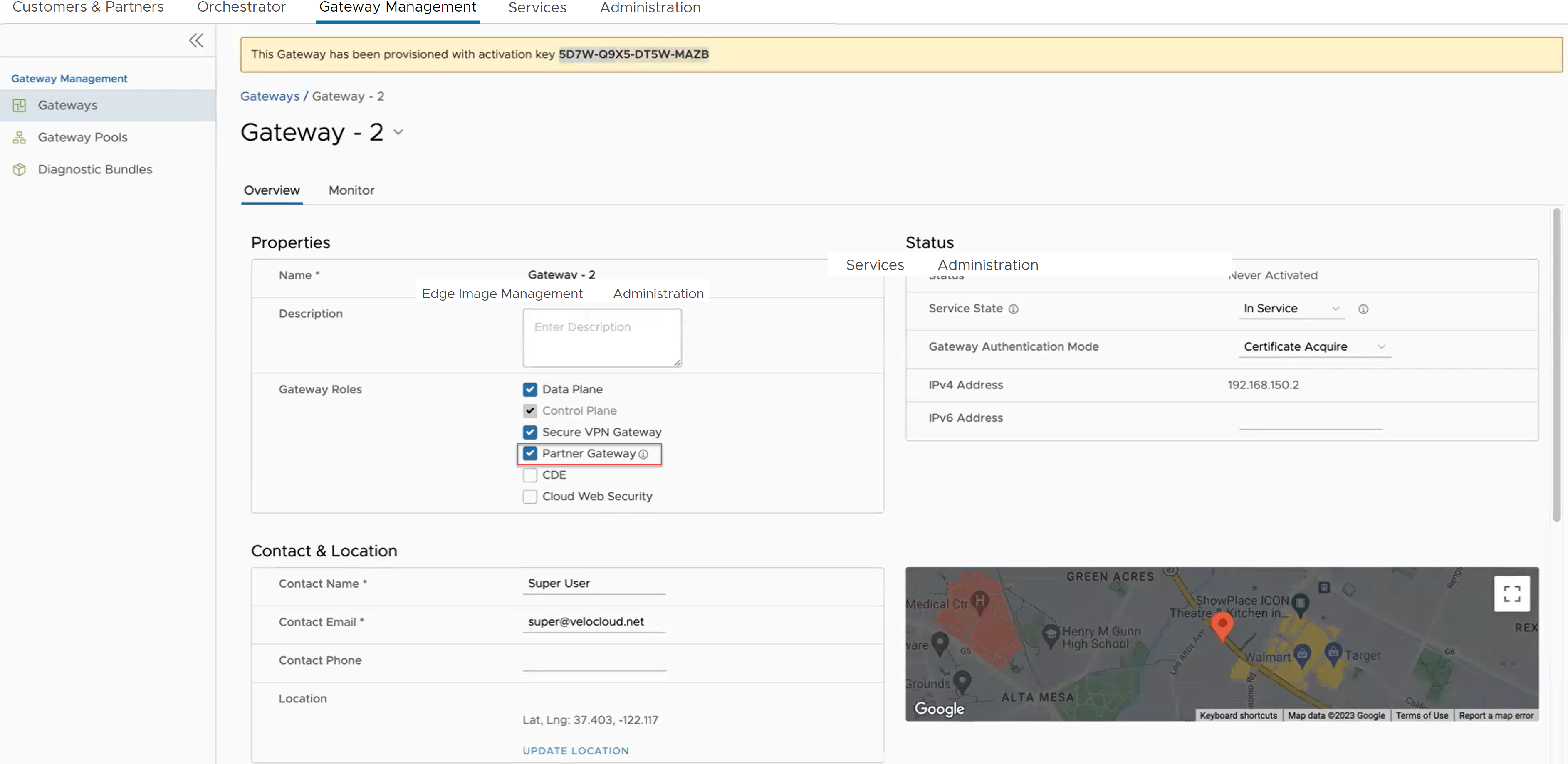

Aktivieren des Modus Partner-Gateway

- Klicken Sie im Operator-Portal auf Gateway-Verwaltung (Gateway Management) > Gateways und wählen Sie das SD-WAN Gateway aus. Aktivieren Sie das Kontrollkästchen Partner Gateway, um das Partner-Gateway zu aktivieren.

Es können zusätzliche Parameter konfiguriert werden. Die häufigsten sind die Folgenden:

Es können zusätzliche Parameter konfiguriert werden. Die häufigsten sind die Folgenden:- 0.0.0.0/0 ohne Verschlüsselung Annoncieren (Advertise 0.0.0.0/0 with no encrypt) – Diese Option ermöglicht es dem Partner-Gateway, einen Pfad zum Cloud-Datenverkehr für die SAAS-Anwendung zu annoncieren. Da das Verschlüsselungs-Flag ausgeschaltet ist, richtet es sich nach der Kundenkonfiguration in der Business Policy, ob dieser Pfad verwendet wird oder nicht.

-

Bei der zweiten empfohlenen Option handelt es sich um die Annoncierung der SASE Orchestrator-IP als /32 mit Verschlüsselung.

Dadurch wird erzwungen, dass der Datenverkehr vom Edge an den SASE Orchestrator über den Gateway-Pfad gesendet wird. Dies wird empfohlen, da es das Verhalten, das der SD-WAN Edge annimmt, um den SASE Orchestrator zu erreichen, vorhersagbar macht.

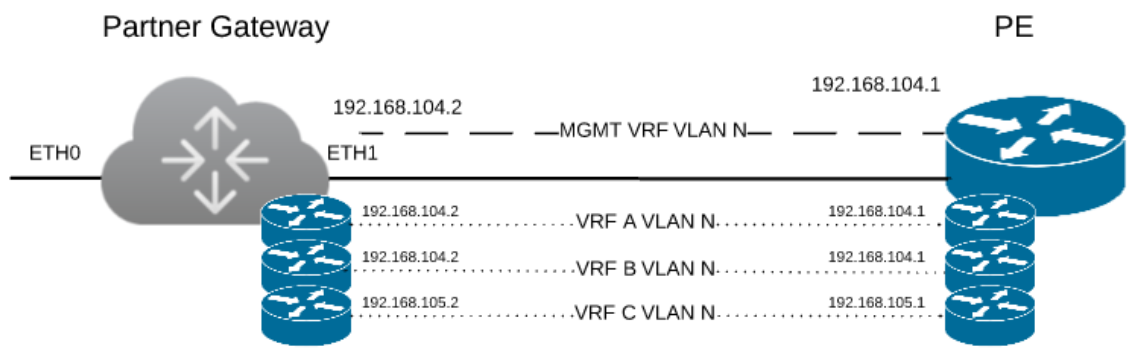

Netzwerk

Bei dem obigen Diagramm handelt es sich um eine Darstellung des SD-WAN Gateway in einer 2-ARM-Bereitstellung. In diesem Beispiel wird davon ausgegangen, dass eth0 die Schnittstelle für das öffentliche Netzwerk (Internet) und die eth1 die Schnittstelle für das interne Netzwerk (Übergabe- oder VRF-Schnittstelle) ist.

Für das Netzwerk mit Internetzugriff benötigen Sie nur die grundlegende Netzwerkkonfiguration.

| ETH0 – Netzwerk mit Internetzugriff |

|

Für die Übergabeschnittstelle müssen Sie wissen, welchen Übergabetyp Sie konfigurieren möchten, und die Übergabekonfiguration für die Management-VRF kennen.

| ETH1 – ÜBERGABE-Netzwerk |

|

Konsolenzugriff (Console Access)

| Konsolenzugriff |

|

Um auf das Gateway zugreifen zu können, müssen ein Konsolenkennwort und/oder ein öffentlicher SSH-Schlüssel erstellt werden.

Cloud-Init-Erstellung

Die Konfigurationsoptionen für das Gateway, das wir im Arbeitsblatt definiert haben, werden in der Cloud-init-Konfiguration verwendet. Die Cloud-init-Konfiguration setzt sich aus zwei Hauptkonfigurationsdateien zusammen, der Metadatendatei und der Benutzerdatendatei. Die Metadatendatei enthält die Netzwerkkonfiguration für das Gateway, und die Benutzerdatendatei enthält die Konfiguration der Gateway-Software. Diese Datei enthält Informationen, die die Instanz des SD-WAN Gateway bezeichnen, das installiert wird.

Nachfolgend finden Sie Vorlagen für Metadaten- (meta-data) und Benutzerdatendateien (user-data). Die Netzwerkkonfiguration kann ausgelassen werden, und die Netzwerkschnittstellen werden standardmäßig über DHCP konfiguriert.

Füllen Sie die Vorlagen mit den Informationen im Arbeitsblatt aus. Alle Einträge vom Typ #_VARIABLE_# müssen ersetzt werden. Überprüfen Sie ebenfalls jede #ACTION#.

instance-id: #_Hostname_# local-hostname: #_Hostname_#

version: 2

ethernets:

eth0:

addresses:

- #_IPv4_Address_/mask#

gateway4: #_IPv4_Gateway_#

nameservers:

addresses:

- #_DNS_server_primary_#

- #_DNS_server_secondary_#

search: []

routes:

- to: 0.0.0.0/0

via: #_IPv4_Gateway_#

metric: 1

eth1:

addresses:

- #_MGMT_IPv4_Address_/Mask#

gateway4: 192.168.152.1

nameservers:

addresses:

- #_DNS_server_primary_#

- #_DNS_server_secondary_#

search: []

routes:

- to: 0.0.0.0/0

via: #_MGMT_IPv4_Gateway_#

metric: 13

#cloud-config

hostname: #_Hostname_#

password: #_Console_Password_#

chpasswd: {expire: False}

ssh_pwauth: True

ssh_authorized_keys:

- #_SSH_public_Key_#

velocloud:

vcg:

vco: #_VCO_#

activation_code: #_Activation_Key#

vco_ignore_cert_errors: false

Der Standardbenutzername für das Kennwort, das in der Datei user-data konfiguriert ist, lautet „vcadmin“. Verwenden Sie diesen Standardbenutzernamen für die erste Anmeldung beim SD-WAN Gateway.

sed s/[”“]/'"'/g /tmp/user-data > /tmp/user-data_new

Erstellen einer ISO-Datei

Nach dem Erstellen der Dateien müssen diese in einem ISO-Image zusammengefasst werden. Dieses ISO-Image wird als virtuelle Konfigurations-CD mit der virtuellen Maschine verwendet. Dieses ISO-Image mit der Bezeichnung „vcg01-cidata.iso“ wird mit dem folgenden Befehl in einem Linux-System erstellt:

genisoimage -output vcg01-cidata.iso -volid cidata -joliet -rock user-data meta-data network-config

Auf einem MAC OSX-System verwenden Sie stattdessen den folgenden Befehl:

mkisofs -output vcg01-cidata.iso -volid cidata -joliet -rock {user-data,meta-data,network-config}

Diese ISO-Datei mit der Bezeichnung #CLOUD_INIT_ISO_FILE# wird in OVA- und VMware-Installationen verwendet.