Dieser Abschnitt bietet eine kurze Übersicht und detaillierte Verfahren zur Konfiguration von routenbasiertem NSD über Edge zum VMware Cloud AWS-Gateway.

Routenbasiertes NSD über Edge zum VMware Cloud AWS-Gateway – Übersicht

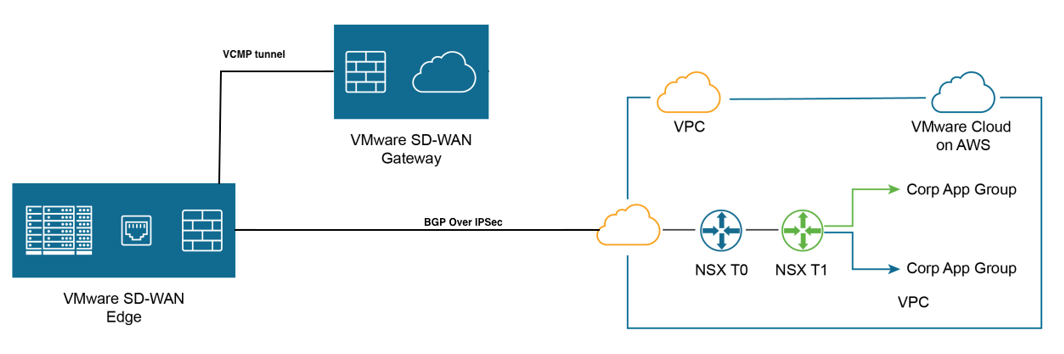

Die Abbildung unten veranschaulicht die Integration von VMware SD-WAN und VMware Cloud on AWS, die IPsec-Konnektivität zwischen dem VMware SD-WAN Edge und dem VMware Cloud Gateway nutzt.

Vorgehensweise

Dieser Abschnitt enthält eine Schritt-für-Schritt-Anleitung dafür, wie die Konnektivität zwischen einem SD-WAN Edge und einem VMware Cloud-Gateway erreicht werden kann.

- Melden Sie sich bei der VMware Cloud-Konsole basierend auf der URL für Ihre SDDC-Organisation an (Die Anmeldeseite für VMware Cloud Services). Wählen Sie auf der Cloud Services Platform „VMware Cloud on AWS“ aus.

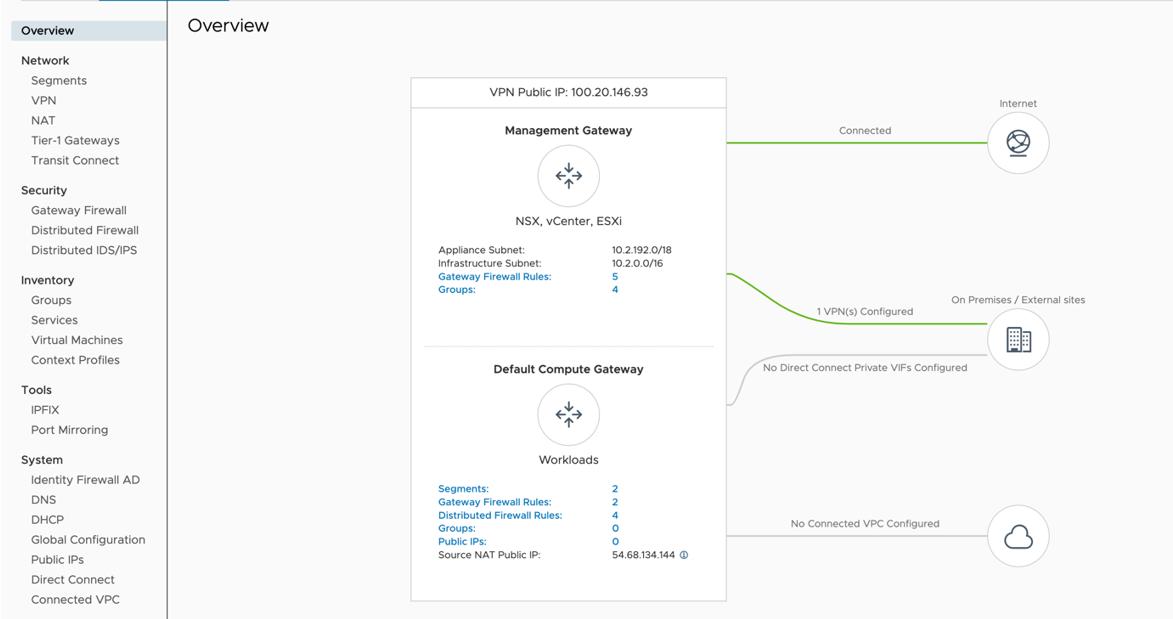

- Suchen Sie die für die VPN-Konnektivität verwendete öffentliche IP, indem Sie auf die Registerkarte „Netzwerke und Sicherheit (Networking and Security)“ klicken. Die öffentliche VPN-IP wird unterhalb des Fensters „Übersicht (Overview)“ angezeigt.

- Bestimmen Sie die Netzwerke/Subnetze für die Auswahl der Datenverkehrsverschlüsselung (gewünschter Datenverkehr) und notieren Sie diese. Diese sollten aus den Segmenten Netzwerk/Sicherheit in der VMware Cloud stammen. Suchen Sie diese, indem Sie unter „Netzwerk (Network)“ auf „Segmente (Segments)“ klicken.

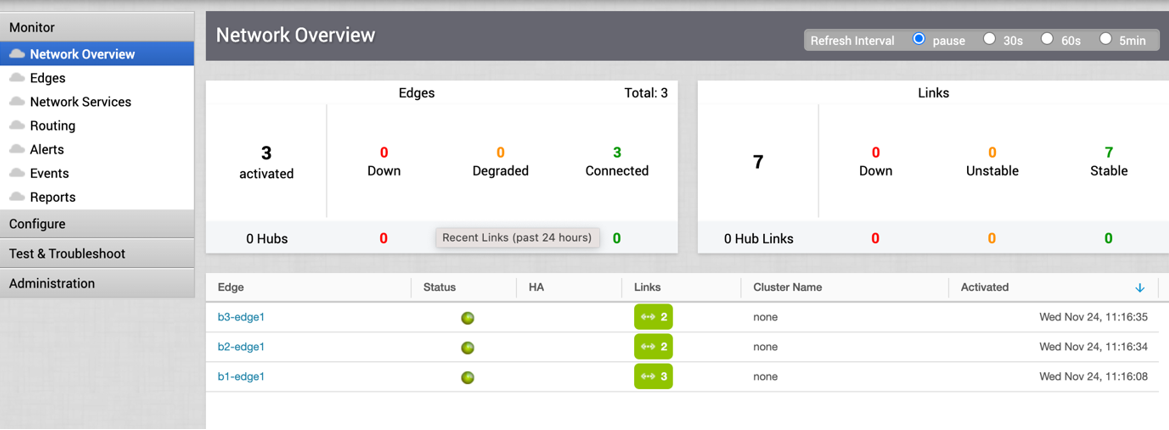

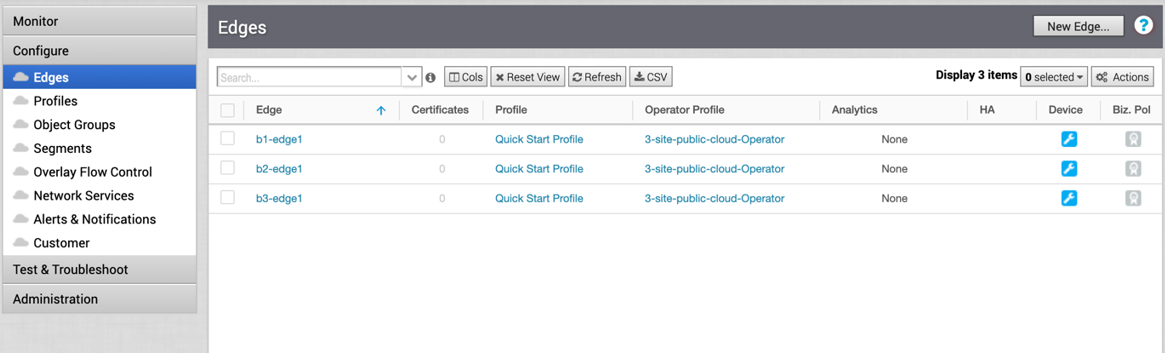

- Melden Sie sich beim SD-WAN Orchestrator an und überprüfen Sie, ob SD-WAN Edges vorhanden sind und ein grünes Statussymbol neben ihnen angezeigt wird.

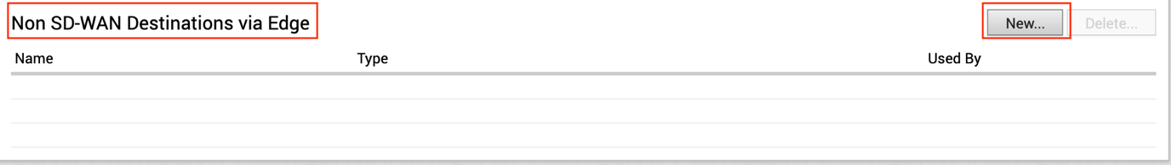

- Gehen Sie zur Registerkarte „Konfigurieren (Configure)“ und klicken Sie auf Netzwerkdienste (Network Services) und dann unter „Nicht-SD-WAN-Ziel über Edge (Non SD-WAN Destination via Edge)“ auf die Schaltfläche Neu (New).

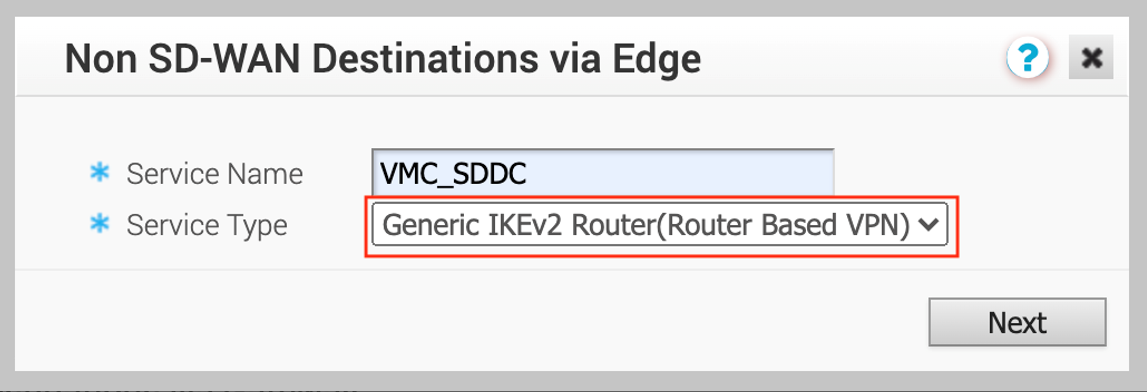

- Geben Sie einen Namen für das Nicht-SD-WAN-Ziel über Edge an, wählen Sie den Typ aus, in diesem Fall „Generischer IKEv2-Router (routenbasiertes VPN) (Generic IKEv2 Router (Route Based VPN))“ und klicken Sie auf Weiter (Next).

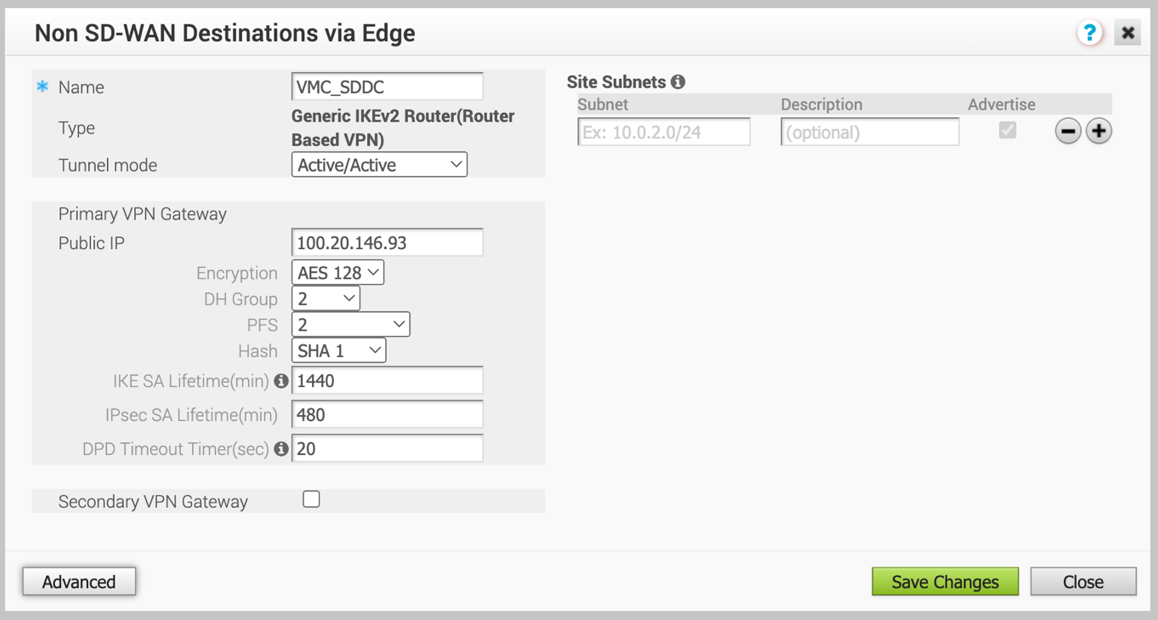

- Klicken Sie auf die Schaltfläche „Erweitert (Advanced)“ und geben Sie unten Details an.

- Geben Sie die öffentliche IP der VMC ein, die Sie in Schritt 2 erhalten haben.

- Stellen Sie sicher, dass die Verschlüsselung auf AES 128 eingestellt ist.

- Ändern Sie die DH-Gruppe auf 2.

- Aktivieren Sie PFS auf 2.

- Setzen Sie den Authentifizierungsalgorithmus auf SHA 1.

- Die Subnetze werden über BGP erlernt (wenn BGP nicht konfiguriert ist, fügen Sie die in Schritt 3 erfassten Site-Subnetze hinzu, z. B. statische Route).

- Klicken Sie auf Änderungen speichern (Save Changes).

- Klicken Sie im linken Fensterbereich auf Konfigurieren (Configure) > Edges.

- Rufen Sie die Seite mit den Geräteeinstellungen des Edge auf, mit dem NSD verknüpft werden soll.

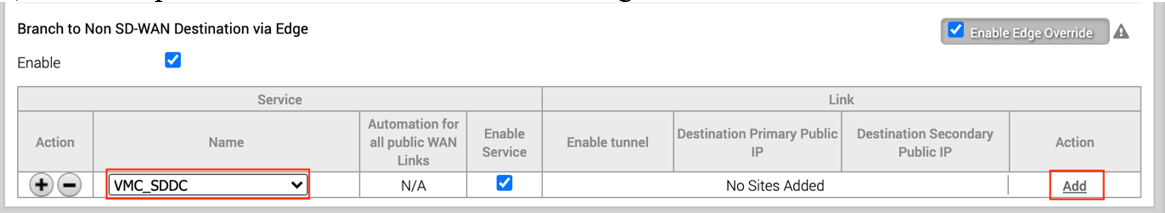

- Führen Sie unter den Geräteeinstellungen des Edge die folgenden Schritte aus.

- Klicken Sie unter „Cloud-VPN (Cloud VPN)“ und „Zweigstelle-zu-Nicht-SD-WAN-Ziel über Edge (Branch to Non SD-WAN Destination via Edge)“ auf das Kontrollkästchen neben Aktivieren (Enable).

- Wählen Sie im Dropdown-Menü die Option „NSD über Edge ( NSD via Edge)“ aus.

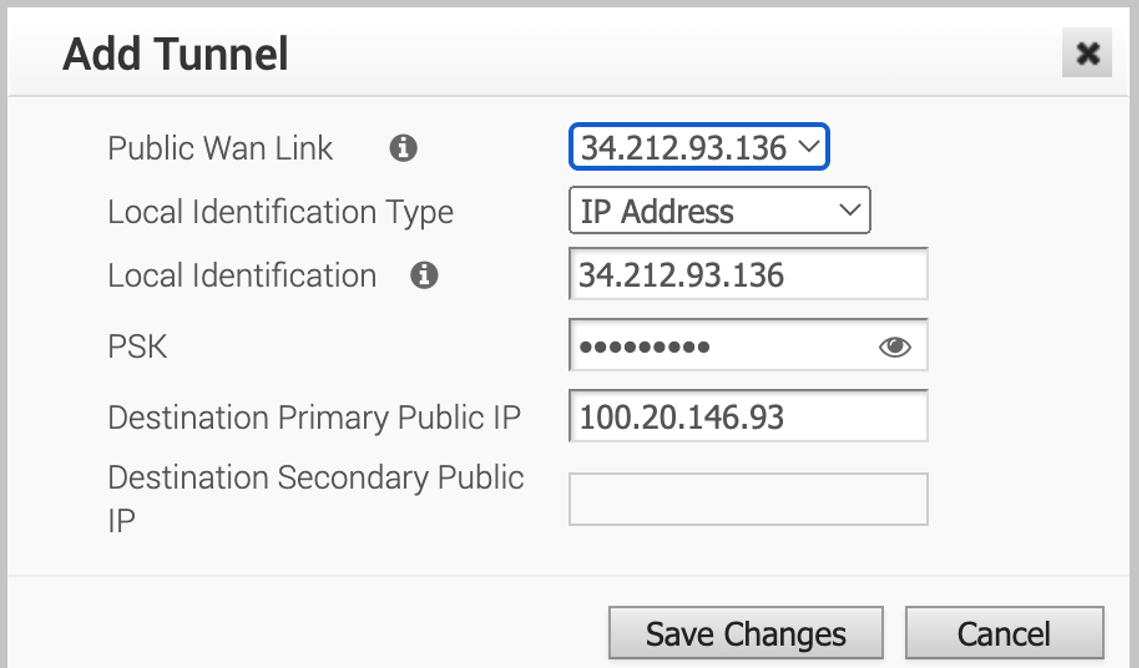

- Klicken Sie auf die Schaltfläche Hinzufügen (Add) und aktualisieren Sie die folgenden Felder (siehe Abbildung unten).

- Wählen Sie den Edge-WAN-Link aus, über den der NSD-Tunnel aufgebaut werden soll.

- Typ der lokalen ID – IP-Adresse.

- Als lokale ID wird die öffentliche IP des WAN-Links verwendet.

- Geben Sie den PSK ein.

- Primäre öffentliche IP des Ziels – Öffentliche IP des VMC-Gateways.

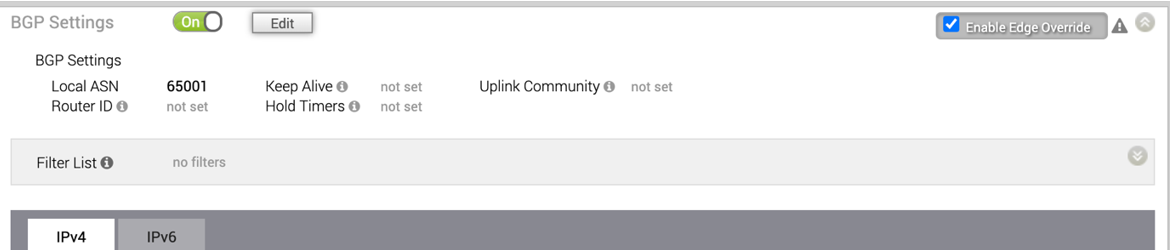

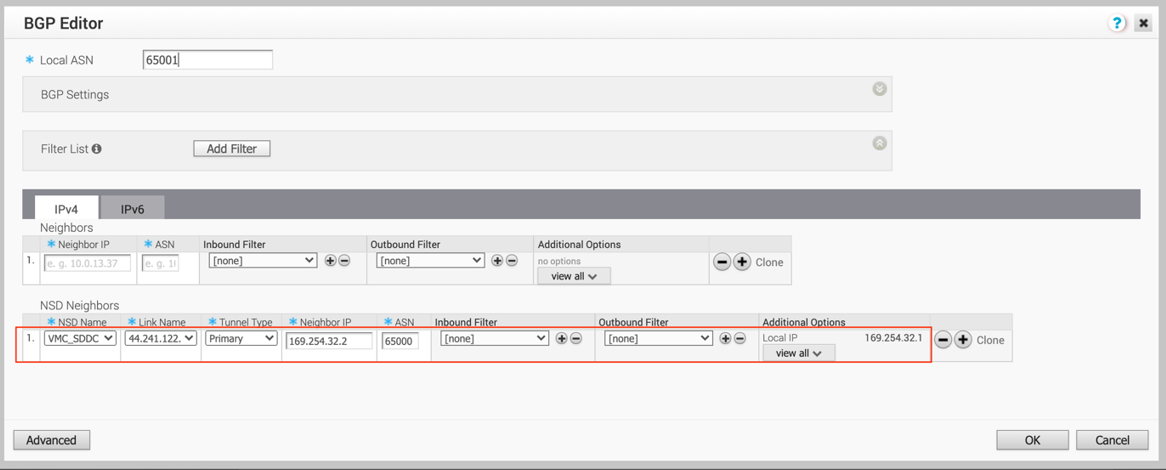

- Aktivieren Sie die BGP-Einstellungen für einen Edge, wie in der Abbildung unten dargestellt.

- Klicken Sie auf die Schaltfläche Bearbeiten (Edit) und aktualisieren Sie die BGP-Parameter für den NSD-Nachbarn.

- Wählen Sie den konfigurierten NSD-Namen aus.

- Edge-WAN-Link, dem NSD zugeordnet ist.

- Konfigurieren Sie die lokale ASN 65001.

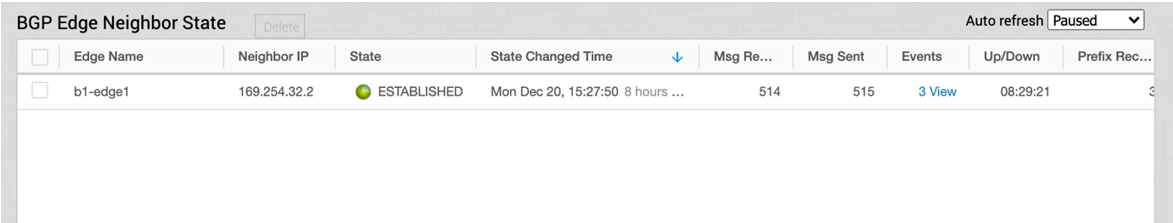

- Nachbar-IP – 169.254.32.2.

- Peer-ASN – 65000 (VMC-Standard-ASN ist 65000).

- Lokale IP – 169.254.32.1 HINWEIS: Es wird empfohlen, einen /30 CIDR aus dem Subnetz 169.254.0.0/16 zu verwenden, ohne die folgenden reservierten VMC-Adressen – 169.254.0.0-169.254.31.255, 169.254.101.0-169.254.101.3

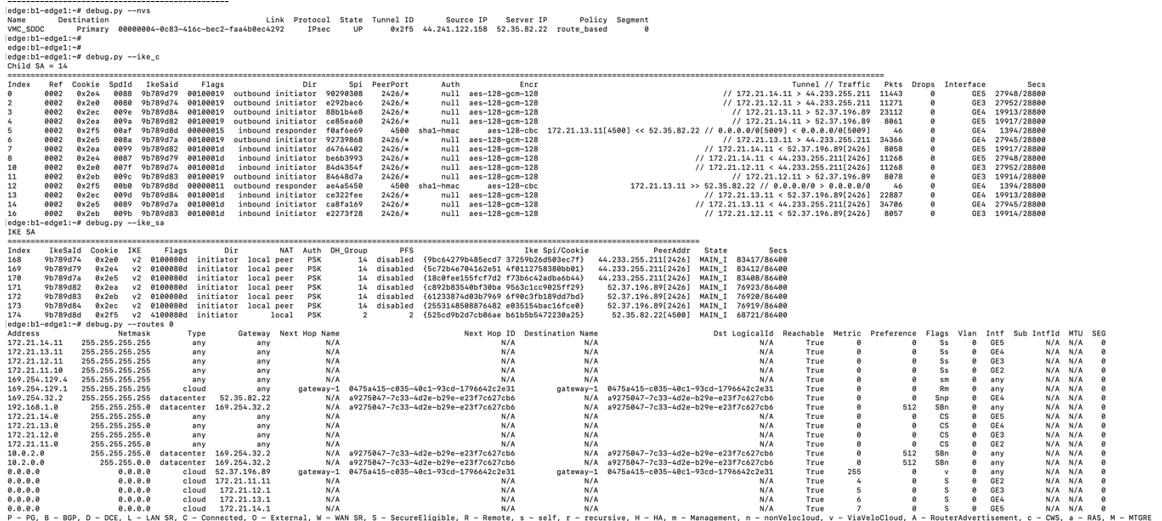

- Der Tunnel sollte auf dem SD-WAN Orchestrator mit BGP über IPsec bereit sein.

- Melden Sie sich bei der VMware Cloud-Konsole an.

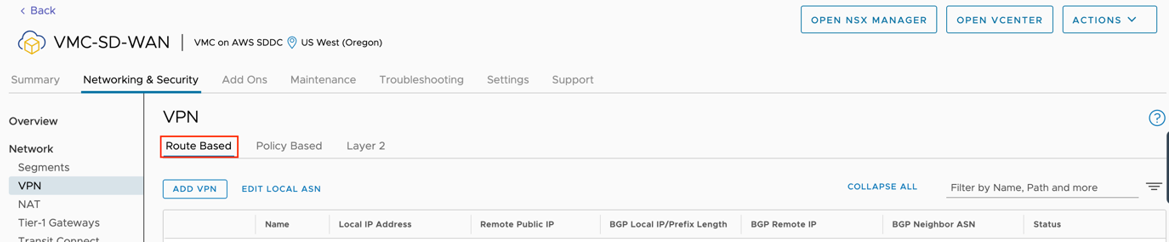

- Navigieren Sie zu „Netzwerke und Sicherheit (Networking and Security)“ und klicken Sie auf die Registerkarte „VPN“. Wählen Sie im Bereich „VPN“ die Option Routenbasiertes VPN (Route Based VPN) aus und klicken Sie auf VPN hinzufügen (Add VPN).

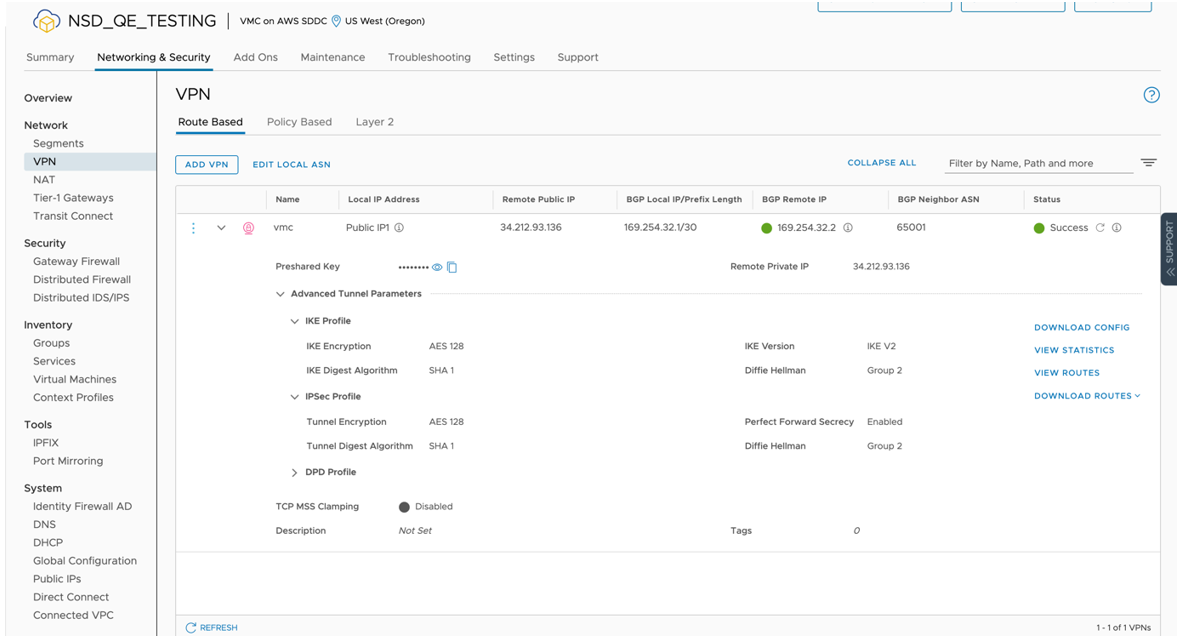

- Geben Sie einen Namen für das routenbasierte VPN an und konfigurieren Sie Folgendes.

- Wählen Sie einen Namen. (Wählen Sie einen Namen, der mit „To_SDWAN_EDGE“ beginnt, damit das VPN bei der Fehlerbehebung und beim zukünftigen Support leicht identifiziert werden kann).

- Wählen Sie die öffentliche IP aus.

- Geben Sie die öffentliche Remote-IP ein. (Öffentliche IP des Edge-WAN Links).

- Geben Sie die private Remote-IP ein – sie sollte mit der in Abschnitt 11c angegebenen übereinstimmen.

- Geben Sie die lokale BGP-IP an.

- Geben Sie die Remote-BGP-IP an.

- Wählen Sie unter „Tunnel-Verschlüsselung (Tunnel Encryption)“ die Option „AES 128“ aus.

- Wählen Sie unter „Tunnel-Digest-Algorithmus (Tunnel Digest Algorithm)“ die Option „SHA1“ aus.

- Stellen Sie sicher, dass „Perfect Forward Secrecy“ auf „Aktiviert (Enabled)“ festgelegt ist.

- Geben Sie den PSK ein, der Schritt 12d entspricht.

- Wählen Sie unter „IKE-Verschlüsselung (IKE Encryption)“ die Option „AES 128“ aus.

- Wählen Sie unter „IKE-Digest-Algorithmus (IKE Digest Algorithmus)“ die Option „SHA 1“ aus.

- Wählen Sie unter „IKE-Typ (IKE Type)“ die Option „IKEv2“ aus.

- Wählen Sie unter „Diffie Hellman“ die Option „Gruppe 2 (Group 2)“ aus.

- Klicken Sie auf Speichern (Save).

- Sobald die Konfiguration abgeschlossen ist, wird der Tunnel automatisch aktiviert und beginnt, die Parameter der IKE-Phase 1 und Phase 2 mit dem Peer, also dem SD-WAN EDGE, auszuhandeln.

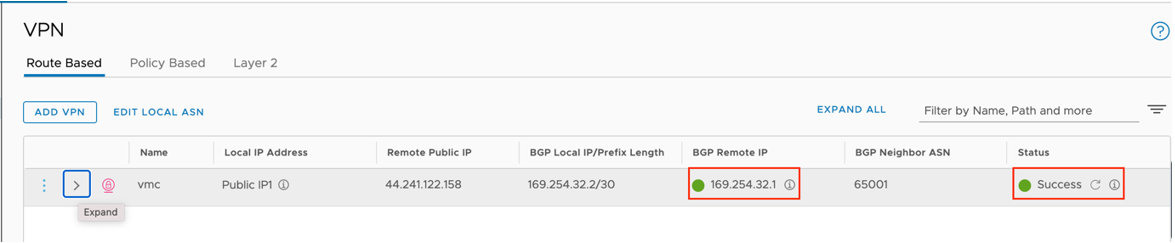

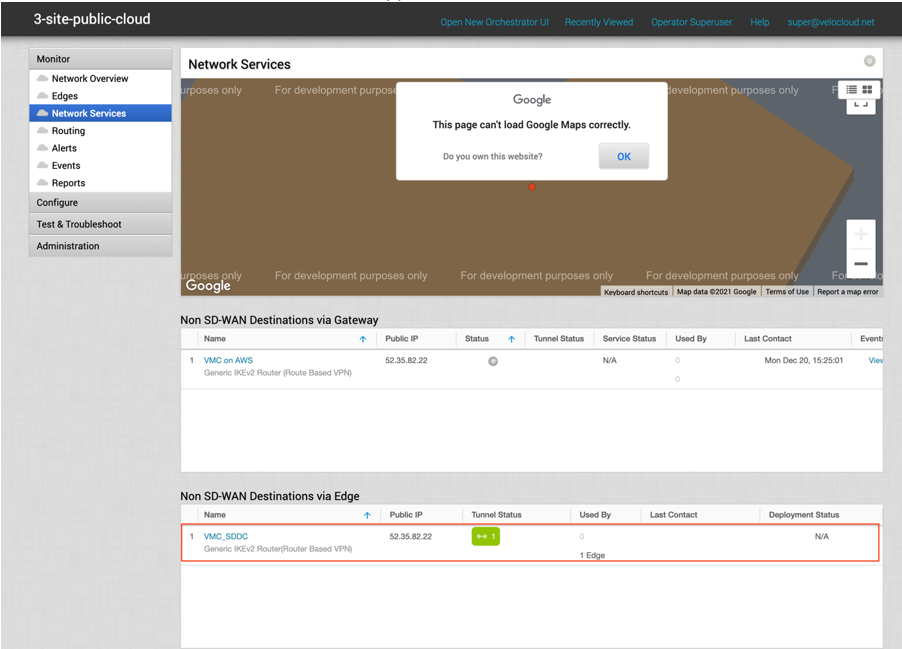

- Sobald der Tunnel angezeigt wird (grün), überprüfen Sie den NSD-über-Edge-Tunnel/BGP-Status im SD-WAN Orchestrator (wechseln Sie zu Überwachen (Monitor) > Netzwerkdienste (Network Services)).

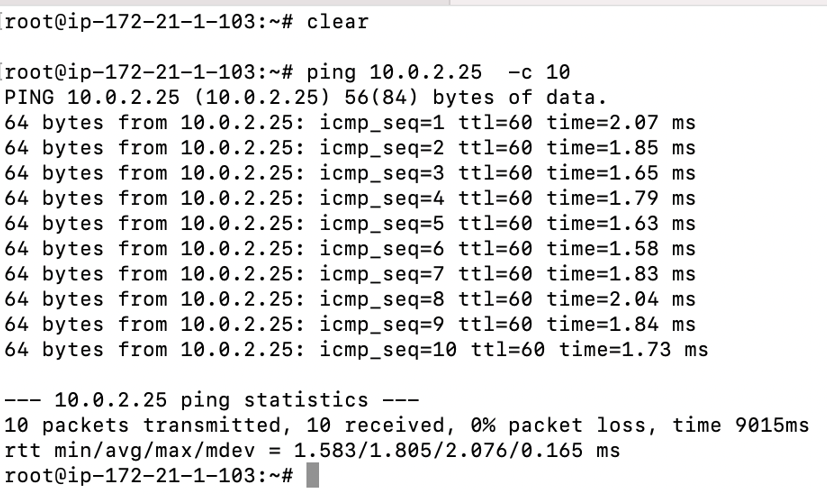

- Starten Sie einen Ping von einem Client, der an beiden Enden verbunden ist, zum gegenüberliegenden Client und überprüfen Sie die Erreichbarkeit des Pings. Die Tunnelkonfiguration ist vollständig und verifiziert.