Identitäts- und Zugriffsverwaltung

In den Themen in diesem Abschnitt wird erläutert, wie Sie die Identitäts- und Zugriffsverwaltung in Tanzu Kubernetes Grid (TKG) mit einem eigenständigen Verwaltungscluster konfigurieren können.

Informationen zur Aktivierung und Konfiguration der Identitäts- und Zugriffsverwaltung finden Sie unter den unten verlinkten Themen:

Informationen zur Identitäts- und Zugriffsverwaltung

Tanzu Kubernetes Grid (TKG) verwendet Pinniped, um die Authentifizierung und Autorisierung für die Identitäts- und Zugriffsverwaltung zu implementieren.

Authentifizierung

Tanzu Kubernetes Grid implementiert die Benutzerauthentifizierung mit Pinniped, einem Open Source-Authentifizierungsdienst für Kubernetes-Cluster. Mit Pinniped können Sie externe OpenID Connect (OIDC)- oder LDAP-Identitätsanbieter (IdP) mit Arbeitslastclustern verbinden, sodass Sie den Benutzerzugriff auf diese Cluster steuern können. Für die LDAP-Authentifizierung verwendet Pinniped Dex als Endpoint für die Verbindung mit Ihrem Upstream-LDAP-Identitätsanbieter. Wenn Sie OIDC verwenden, stellt Pinniped einen eigenen Endpoint bereit, sodass Dex nicht erforderlich ist. Pinniped und Dex werden automatisch als clusterinterne Dienste in Ihren Verwaltungsclustern ausgeführt, wenn Sie die Identitätsverwaltung aktivieren. Anweisungen zum Aktivieren der Identitätsverwaltung in Tanzu Kubernetes Grid finden Sie unter Konfiguration der Identitätsverwaltung.

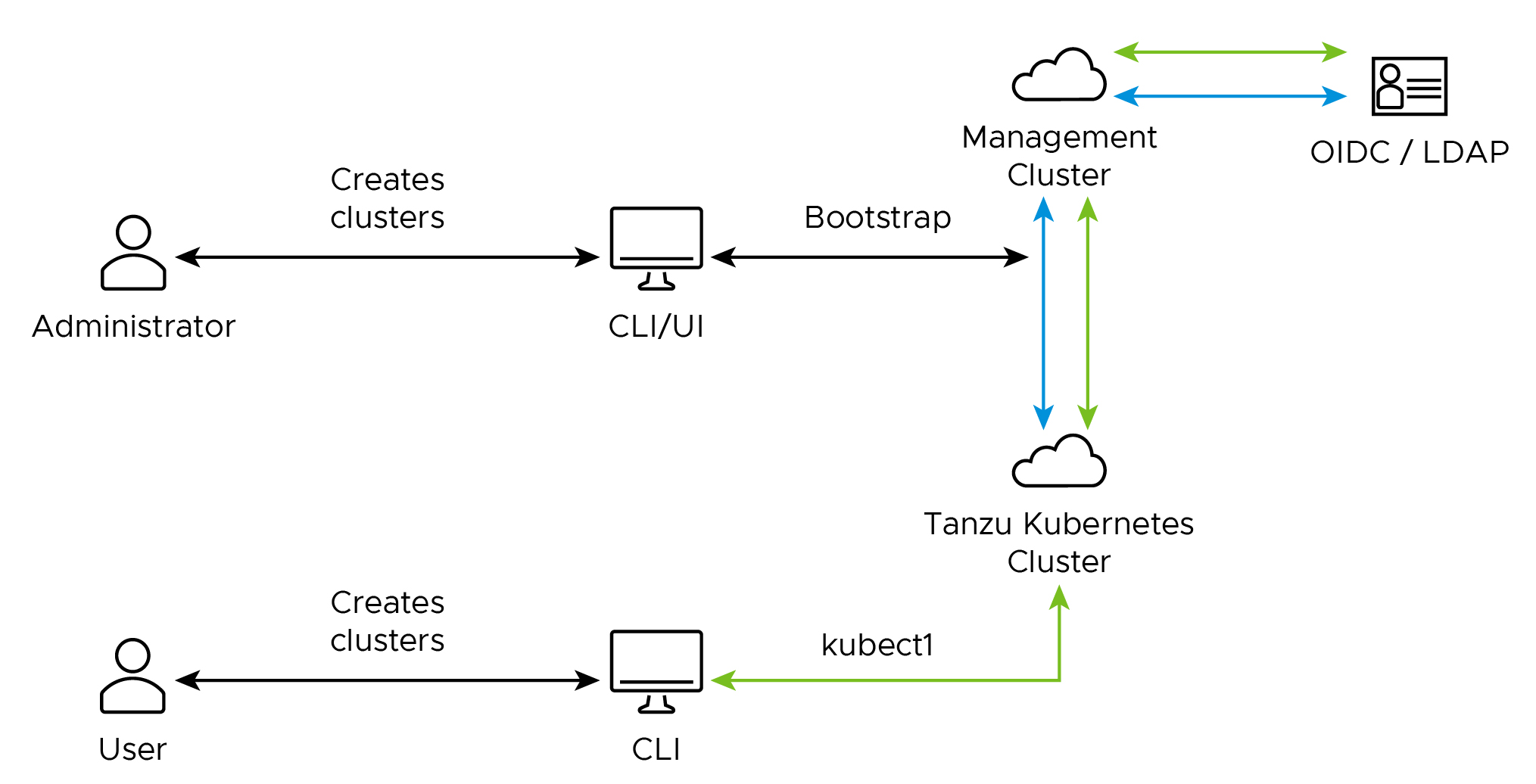

Der Authentifizierungsablauf zwischen dem Verwaltungs- und dem Arbeitslastcluster umfasst Folgendes:

- Der Tanzu Kubernetes Grid-Administrator aktiviert und konfiguriert die Identitätsverwaltung auf dem Verwaltungscluster und gibt dabei einen externen LDAP- oder OIDC-Identitätsanbieter an.

- Komponenten des Authentifizierungsdiensts werden unter Verwendung der vom Administrator angegebenen LDAP- oder OIDC-Identitätsanbieterdetails im Verwaltungscluster bereitgestellt.

- Der Administrator erstellt einen Arbeitslastcluster. Der Arbeitslastcluster erbt die Authentifizierungskonfiguration vom Verwaltungscluster.

- Der Administrator erstellt eine Rollenbindung, um einen bestimmten Benutzer mit einer bestimmten Rolle im Arbeitslastcluster zu verknüpfen.

- Der Administrator stellt dem Benutzer die

kubeconfigfür den Arbeitslastcluster zur Verfügung. - Ein Benutzer verwendet die

kubeconfig, um eine Verbindung zum Arbeitslastcluster herzustellen, z. B. durch Ausführen vonkubectl get pods --kubeconfig. - Der Verwaltungscluster authentifiziert den Benutzer beim Identitätsanbieter.

- Der Arbeitslastcluster erlaubt oder verweigert die

kubectl get pods-Anforderung, je nach den Berechtigungen der Benutzerrolle.

In der folgenden Abbildung stellen die blauen Pfeile den Authentifizierungsfluss zwischen dem Arbeitslastcluster, dem Verwaltungscluster und dem externen Identitätsanbieter dar. Die grünen Pfeile stellen Tanzu CLI- und kubectl-Datenverkehr zwischen dem Arbeitslastcluster, dem Verwaltungscluster und dem externen Identitätsanbieter dar.

Komponenten der Identitätsverwaltung

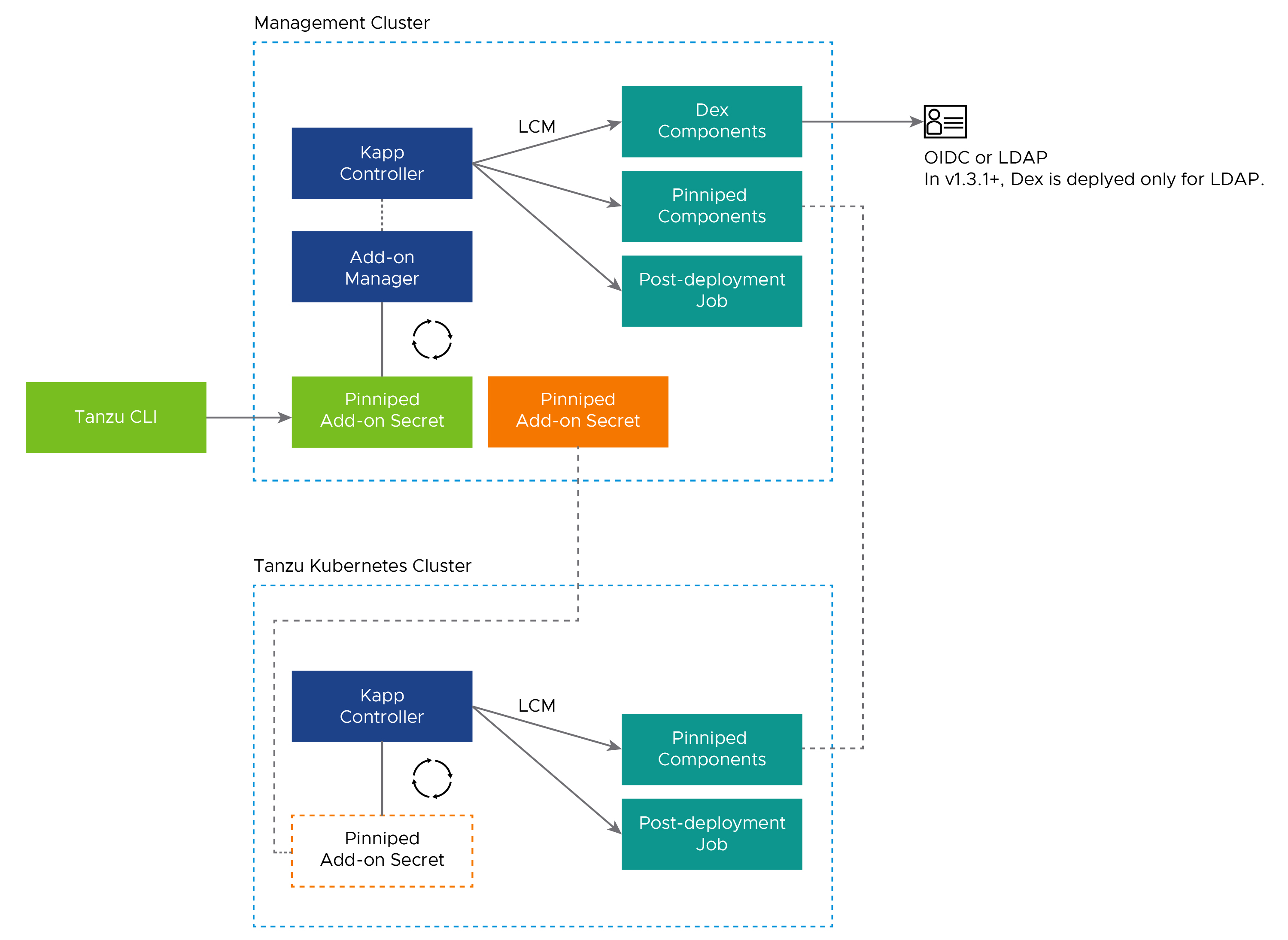

Das folgende Diagramm zeigt die Komponenten der Identitätsverwaltung, die Tanzu Kubernetes Grid im Verwaltungscluster und in Arbeitslastclustern bereitstellt, wenn Sie die Identitätsverwaltung aktivieren.

Grundlegendes zum Diagramm:

-

Die Rechtecke mit violettem Rahmen zeigen die Komponenten der Identitätsverwaltung, zu denen Pinniped, Dex und ein Auftrag nach der Bereitstellung im Verwaltungscluster und Pinniped sowie ein Auftrag nach der Bereitstellung im Arbeitslastcluster gehören. Dex wird nur für LDAP-Anbieter bereitgestellt. Wenn Sie einen OIDC-Anbieter konfigurieren, kommuniziert Pinniped direkt mit Ihrem Anbieter (ohne den Umweg über Dex).

-

Die Rechtecke mit grauen Rahmen zeigen die Komponenten, die Tanzu Kubernetes Grid zum Steuern des Lebenszyklus der Identitätsverwaltungskomponenten verwendet. Dazu gehören die Tanzu CLI,

tanzu-addons-managerundkapp-controller. -

Das Rechteck mit grünem Rahmen zeigt den geheimen Pinniped-Add-on-Schlüssel an, der für den Verwaltungscluster erstellt wurde.

-

Das Rechteck mit orangefarbenem Rahmen im Verwaltungscluster zeigt den geheimen Pinniped-Add-on-Schlüssel, der für den Arbeitslastcluster erstellt wurde. Der geheime Schlüssel wird im Arbeitslastcluster gespiegelt.

Intern stellt Tanzu Kubernetes Grid die Komponenten der Identitätsverwaltung als automatisch verwaltetes Paket pinniped bereit. Dieses Paket enthält das Add-on pinniped. Wenn Sie einen Verwaltungscluster bereitstellen, bei dem die Identitätsverwaltung aktiviert ist, oder ihn als Schritt nach der Bereitstellung aktivieren, erstellt die Tanzu CLI einen geheimen Kubernetes-Schlüssel für das pinniped-Add-on im Verwaltungscluster. tanzu-addons-manager liest den geheimen Schlüssel, der die Konfigurationsinformationen Ihres Identitätsanbieters enthält, und weist kapp-controller an, das pinniped-Add-on mithilfe der Konfigurationsinformationen aus dem geheimen Schlüssel zu konfigurieren.

Die Tanzu CLI erstellt einen separaten pinniped-Add-on-Schlüssel für jeden Arbeitslastcluster, den Sie über den Verwaltungscluster bereitstellen. Alle geheimen Schlüssel werden im Verwaltungscluster gespeichert. Weitere Informationen finden Sie unter Automatisch verwaltete Pakete.

Autorisierung

Tanzu Kubernetes Grid nutzt die Autorisierung über die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC). Anweisungen zum Konfigurieren von RBAC finden Sie unter Konfigurieren von RBAC.