Konfiguration der Identitätsverwaltung

In diesem Thema wird erläutert, wie Sie die Identitätsverwaltung in Tanzu Kubernetes Grid (TKG) mit einem eigenständigen Verwaltungscluster aktivieren und konfigurieren.

Informationen zum Aktivieren und Konfigurieren der Identitätsverwaltung

Sie können die Identitätsverwaltung während oder nach der Bereitstellung des Verwaltungsclusters aktivieren, indem Sie einen LDAPS- oder OIDC-Identitätsanbieter konfigurieren. Alle Arbeitslastcluster, die Sie nach der Aktivierung der Identitätsverwaltung erstellen, werden automatisch so konfiguriert, dass sie denselben Identitätsanbieter wie der Verwaltungscluster verwenden. Um vorhandene Arbeitslastcluster rückwirkend mit neu aktivierter Identitätsverwaltung zu konfigurieren, führen Sie die Schritte unter Aktivieren der Identitätsverwaltung auf Arbeitslastclustern aus.

Die Aktivierung und Konfiguration der Identitätsverwaltung umfasst die folgenden Schritte. Wenn Sie standardmäßige, nicht administrative kubeconfig-Dateien für den Zugriff auf Verwaltungs- und Arbeitslastcluster verwenden möchten, müssen Sie nach Abschluss der Schritte in diesem Thema auch die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) konfigurieren, indem Sie die Anweisungen in Konfigurieren von RBAC befolgen.

(Empfohlen) Aktivieren und Konfigurieren der Identitätsverwaltung während der Bereitstellung des Verwaltungsclusters:

- Rufen Sie die Details Ihres Identitätsanbieters ab.

- Verwenden Sie die erhaltenen Details, um LDAPS oder OIDC in Tanzu Kubernetes Grid zu konfigurieren.

- Nachdem der Verwaltungscluster erstellt wurde, stellen Sie sicher, dass der Authentifizierungsdienst ordnungsgemäß ausgeführt wird, und schließen Sie die Konfiguration ab.

Anweisungen finden Sie nachstehend unter (Empfohlen) Aktivieren und Konfigurieren der Identitätsverwaltung während der Bereitstellung des Verwaltungsclusters.

Aktivieren und Konfigurieren der Identitätsverwaltung nach der Bereitstellung des Verwaltungsclusters:

- Rufen Sie die Details Ihres Identitätsanbieters ab.

- Generieren Sie den geheimen Pinniped-Add-on-Schlüssel für den Verwaltungscluster.

- Bestätigen Sie, dass der Authentifizierungsdienst ordnungsgemäß ausgeführt wird, und schließen Sie die Konfiguration ab.

- Wenn der Verwaltungscluster Arbeitslastcluster verwaltet, generieren Sie den geheimen Pinniped-Add-on-Schlüssel für jeden Arbeitslastcluster, der vor der Aktivierung der Identitätsverwaltung erstellt wurde.

Anweisungen finden Sie nachstehend unter Aktivieren und Konfigurieren der Identitätsverwaltung in einer vorhandenen Bereitstellung.

(Empfohlen) Aktivieren und Konfigurieren der Identitätsverwaltung während der Bereitstellung des Verwaltungsclusters

In diesem Abschnitt wird erläutert, wie Sie die Identitätsverwaltung während der Bereitstellung des Verwaltungsclusters aktivieren und konfigurieren können.

Abrufen der Details Ihres Identitätsanbieters

Bevor Sie die Identitätsverwaltung aktivieren können, müssen Sie über einen Identitätsanbieter verfügen. Tanzu Kubernetes Grid unterstützt LDAPS- und OIDC-Identitätsanbieter.

- Um den internen LDAPS-Server Ihres Unternehmens als Identitätsanbieter zu verwenden, beziehen Sie LDAPS-Informationen von Ihrem LDAP-Administrator.

- Um OIDC als Identitätsanbieter zu verwenden, müssen Sie über ein Konto bei einem Identitätsanbieter verfügen, der den OpenID Connect-Standard unterstützt, z. B. Okta.

Beispiel: Registrieren einer Tanzu Kubernetes Grid-Anwendung in Okta

Um Okta als Ihren OIDC-Anbieter zu verwenden, müssen Sie ein Konto bei Okta erstellen und eine Anwendung für Tanzu Kubernetes Grid mit Ihrem Konto registrieren:

- Wenn Sie noch keines haben, erstellen Sie ein Okta-Konto.

- Wechseln Sie zum Admin-Portal, indem Sie auf die Schaltfläche Admin klicken.

- Navigieren Sie zu „Anwendungen (Applications)“ und klicken Sie auf App-Integration erstellen (Create App Integration).

- Wählen Sie für Anmeldemethode (Sign-in method) die Option OIDC - OpenID Connect aus und wählen Sie für Anwendungstyp (Application type) die Option Webanwendung (Web Application) aus. Klicken Sie dann auf Weiter (Next).

- Legen Sie einen Namen für Ihre Anwendung fest.

- Stellen Sie unter Gewährungstyp (Grant Type) unter Client, der im Namen eines Benutzers handelt (Client acting on behalf of a user) sicher, dass sowohl Autorisierungscode (Authorization Code) als auch Aktualisierungstoken (Refresh Token) ausgewählt sind.

- Geben Sie eine Umleitungs-URI für die Anmeldung (Sign-in redirect URI) als Platzhalter ein. Geben Sie beispielsweise

http://localhost:8080/authorization-code/callbackein. Sie aktualisieren diesen Platzhalter mit der realen URL, nachdem Sie den Verwaltungscluster bereitgestellt haben. - Weisen Sie der Anwendung unter Zuweisungen (Assignments) Personen und Gruppen zu. Die Personen und Gruppen, die Sie der Anwendung zuweisen, sind die Benutzer, die auf den Verwaltungscluster und die Arbeitslastcluster zugreifen können, die Sie für die Bereitstellung verwenden.

- Klicken Sie auf Speichern.

- Kopieren und speichern Sie auf der Registerkarte Allgemein (General) für Ihre Anwendung die Client-ID (Client ID) und den Geheimen Clientschlüssel (Client Secrect). Sie benötigen diese Anmeldedaten, wenn Sie den Verwaltungscluster bereitstellen.

WichtigAlle OIDC-Anbieter müssen so konfiguriert sein, dass sie Aktualisierungstoken ausgeben, um TKG 2.3 oder höher verwenden zu können.

Konfigurieren von LDAPS- oder OIDC-Einstellungen in Tanzu Kubernetes Grid

Verwenden Sie die oben abgerufenen Details, um LDAPS oder OIDC in Tanzu Kubernetes Grid zu konfigurieren:

- Wenn Sie Ihren Verwaltungscluster über die Benutzeroberfläche des Installationsprogramms bereitstellen, konfigurieren Sie LDAPS oder OIDC im Abschnitt Identitätsverwaltung (Identity Management). Anweisungen finden Sie unter Konfigurieren der Identitätsverwaltung in Bereitstellen von Verwaltungsclustern mit der Installationsprogramm-Schnittstelle.

-

Wenn Sie Ihren Verwaltungscluster über eine Konfigurationsdatei bereitstellen, legen Sie die Variablen

LDAP_*oderOIDC_*in der Konfigurationsdatei fest.Beispiel:

LDAP:

IDENTITY_MANAGEMENT_TYPE: ldap LDAP_BIND_DN: "cn=bind-user,ou=people,dc=example,dc=com" LDAP_BIND_PASSWORD: "example-password" LDAP_GROUP_SEARCH_BASE_DN: dc=example,dc=com LDAP_GROUP_SEARCH_FILTER: &(objectClass=posixGroup)(memberUid={}) LDAP_GROUP_SEARCH_NAME_ATTRIBUTE: cn LDAP_GROUP_SEARCH_USER_ATTRIBUTE: uid LDAP_HOST: ldaps.example.com:636 LDAP_ROOT_CA_DATA_B64: "" LDAP_USER_SEARCH_BASE_DN: ou=people,dc=example,dc=com LDAP_USER_SEARCH_FILTER: &(objectClass=posixAccount)(uid={}) LDAP_USER_SEARCH_NAME_ATTRIBUTE: uidOIDC:

IDENTITY_MANAGEMENT_TYPE: oidc OIDC_IDENTITY_PROVIDER_CLIENT_ID: 0oa2i[...]NKst4x7 OIDC_IDENTITY_PROVIDER_CLIENT_SECRET: 331!b70[...]60c_a10-72b4 OIDC_IDENTITY_PROVIDER_GROUPS_CLAIM: groups OIDC_IDENTITY_PROVIDER_ISSUER_URL: https://dev-[...].okta.com OIDC_IDENTITY_PROVIDER_SCOPES: openid,groups,email,offline_access OIDC_IDENTITY_PROVIDER_USERNAME_CLAIM: emailAnweisungen zur Vorbereitung einer Konfigurationsdatei für den Verwaltungscluster finden Sie unter Erstellen einer Konfigurationsdatei für den Verwaltungscluster.

Abschließen der Konfiguration der Identitätsverwaltung

Nachdem der Verwaltungscluster bereitgestellt wurde, schließen Sie die Konfiguration der Identitätsverwaltung mithilfe der folgenden Verfahren ab, die in den nachstehenden Abschnitten beschrieben werden:

- Verbinden Sie

kubectlmit dem Verwaltungscluster. - Bestätigen Sie, dass der Authentifizierungsdienst ordnungsgemäß ausgeführt wird, indem Sie seinen Status überprüfen. Siehe Überprüfen des Status des Identitätsverwaltungsdiensts.

- (Nur OIDC) Angeben des Callback-URI für den OIDC-Anbieter.

- Um die Verwendung standardmäßiger, nicht administrativer

kubeconfig-Dateien für den Zugriff auf den Verwaltungscluster zu unterstützen, führen Sie die Schritte unter Konfigurieren von RBAC für einen Verwaltungscluster aus.

kubectl mit dem Verwaltungscluster verbinden

Um die Identitätsverwaltung zu konfigurieren, müssen Sie den admin-Kontext des Verwaltungsclusters abrufen und verwenden:

-

Rufen Sie den

admin-Kontext des Verwaltungsclusters ab. Bei den Verfahren in diesem Thema wird ein Verwaltungscluster mit dem Namenid-mgmt-testverwendet.tanzu mc kubeconfig get id-mgmt-test --adminWenn Ihr Verwaltungscluster den Namen

id-mgmt-testhat, sollte die folgende Bestätigung angezeigt werden:Credentials of workload cluster 'id-mgmt-test' have been saved. You can now access the cluster by running 'kubectl config use-context id-mgmt-test-admin@id-mgmt-test'. Deradmin-Kontext eines Clusters bietet Ihnen vollständigen Zugriff auf den Cluster, ohne dass eine Authentifizierung bei Ihrem IDP erforderlich ist. -

Legen Sie

kubectlauf denadmin-Kontext des Verwaltungsclusters fest:kubectl config use-context id-mgmt-test-admin@id-mgmt-test

Überprüfen des Status des Identitätsverwaltungsdiensts

Tanzu Kubernetes Grid verwendet Pinniped zur Integration von Clustern in OIDC- und LDAP-Identitätsanbieter. Wenn Sie die Identitätsverwaltung aktivieren, erstellt Tanzu Kubernetes Grid den Dienst pinniped-supervisor im pinniped-supervisor-Namespace und pinniped-concierge im pinniped-concierge-Namespace. Führen Sie die folgenden Schritte aus, um den Status des Pinniped-Diensts zu überprüfen, und notieren Sie sich die Adresse EXTERNAL-IP, unter der der Dienst verfügbar ist.

-

Ruft Informationen zu den Diensten ab, die im Verwaltungscluster ausgeführt werden. Der Identitätsverwaltungsdienst wird im

pinniped-supervisor-Namespace ausgeführt:kubectl get services -n pinniped-supervisorIhnen wird der folgende Eintrag in der Ausgabe angezeigt:

vSphere mit NSX Advanced Load Balancer (ALB):

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE service/pinniped-supervisor LoadBalancer 100.70.70.12 20.52.230.18 5556:31234/TCP 84mAmazon Web Services (AWS):

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE service/pinniped-supervisor LoadBalancer 100.69.13.66 ab1[...]71.eu-west-1.elb.amazonaws.com 443:30865/TCP 56mAzure:

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE service/pinniped-supervisor LoadBalancer 100.69.169.220 20.54.226.44 443:30451/TCP 84mvSphere ohne NSX ALB:

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE service/pinniped-supervisor NodePort 100.70.70.12 <none> 5556:31234/TCP 84m -

Beachten Sie die folgenden Informationen:

- vSphere mit NSX ALB, AWS und Azure: Notieren Sie sich die externe Adresse des

pinniped-supervisor-Diensts, wie unterEXTERNAL-IPaufgeführt. - vSphere ohne NSX ALB: Notieren Sie sich den Port, auf dem der

pinniped-supervisor-Dienst ausgeführt wird. Im obigen Beispiel ist dieser Port31234.

- vSphere mit NSX ALB, AWS und Azure: Notieren Sie sich die externe Adresse des

-

Stellen Sie sicher, dass alle Dienste im Verwaltungscluster ausgeführt werden.

kubectl get pods -AEs kann einige Minuten dauern, bis der Pinniped-Dienst ausgeführt wird. In AWS- und Azure-Bereitstellungen muss der Dienst beispielsweise warten, bis die IP-Adressen des

LoadBalancerbereit sind. Warten Sie, bispinniped-post-deploy-jobabgeschlossen ist, bevor Sie mit den nächsten Schritten fortfahren.NAMESPACE NAME READY STATUS RESTARTS AGE [...] pinniped-supervisor pinniped-post-deploy-job-hq8fc 0/1 Completed 0 85m

HinweisSie können

kubectl get podsausführen, da Sie denadmin-Kontext für den Verwaltungscluster verwenden. Benutzer, die versuchen, eine Verbindung mit dem Verwaltungscluster mit dem regulären Kontext herzustellen, können nicht auf dessen Ressourcen zugreifen, da sie noch nicht dazu berechtigt sind.

Überprüfen des Status eines LDAP-Identitätsverwaltungsdiensts

Tanzu Kubernetes Grid verwendet Pinniped zur Integration von Clustern in einen LDAP-Identitätsdienst, um den Dienst-Endpoint freizugeben. Wenn Sie LDAP aktivieren, erstellt Tanzu Kubernetes Grid den Dienst pinniped-supervisor im Namespace pinniped-supervisor und den Dienst pinniped-concierge im Namespace pinniped-concierge.

-

Stellen Sie sicher, dass alle Dienste im Verwaltungscluster ausgeführt werden:

kubectl get services -AEs kann einige Minuten dauern, bis der Pinniped-Dienst ausgeführt wird. In AWS- und Azure-Bereitstellungen muss der Dienst beispielsweise warten, bis die IP-Adressen des

LoadBalancerbereit sind. Warten Sie, bispinniped-post-deploy-jobabgeschlossen ist, bevor Sie mit den nächsten Schritten fortfahren.NAMESPACE NAME READY STATUS RESTARTS AGE [...] pinniped-supervisor pinniped-post-deploy-job-hq8fc 0/1 Completed 0 85mHinweis

Sie können

kubectl get podsausführen, da Sie denadmin-Kontext für den Verwaltungscluster verwenden. Benutzer, die versuchen, eine Verbindung mit dem Verwaltungscluster mit dem regulären Kontext herzustellen, können nicht auf dessen Ressourcen zugreifen, da sie noch nicht dazu berechtigt sind. - Fahren Sie mit dem Abschnitt Konfigurieren von RBAC für den Verwaltungscluster fort.

(Nur OIDC) Angeben des Callback-URI für den OIDC-Anbieter

Wenn Sie den Verwaltungscluster für die Verwendung der OIDC-Authentifizierung konfiguriert haben, müssen Sie Ihrem OIDC-Identitätsanbieter den Callback-URI für diesen Verwaltungscluster zur Verfügung stellen. Wenn Sie beispielsweise OIDC verwenden und Ihr IDP Okta ist, führen Sie die folgenden Schritte aus:

- Melden Sie sich bei Ihrem Okta-Konto an.

- Navigieren Sie im Hauptmenü zu Anwendungen (Applications).

- Wählen Sie die Anwendung aus, die Sie für Tanzu Kubernetes Grid erstellt haben.

- Klicken Sie im Bereich „Allgemeine Einstellungen (General Settings)“ auf Bearbeiten (Edit).

-

Aktualisieren Sie unter „Anmelden (Login)“ die Umleitungs-URIs für die Anmeldung (Login redirect URIs), um die Adresse des Knotens aufzunehmen, in dem der

pinniped-supervisorausgeführt wird:-

vSphere mit NSX ALB, AWS und Azure: Fügen Sie die externe IP-Adresse und die Portnummer des

pinniped-supervisor-Diensts hinzu, die Sie im vorherigen Verfahren notiert haben:https://EXTERNAL-IP/callback -

vSphere ohne NSX ALB: Fügen Sie die IP-Adresse, die Sie als API-Endpoint festgelegt haben, und die

pinniped-supervisor-Portnummer, die Sie im vorherigen Verfahren notiert haben, hinzu:https://API-ENDPOINT-IP:31234/callbackIn allen Fällen müssen Sie

httpsund nichthttpangeben.

-

- Klicken Sie auf Speichern.

Konfigurieren von RBAC für den Verwaltungscluster

Wenn Sie planen, standardmäßige, nicht administrative kubeconfig-Dateien für den Zugriff auf den Verwaltungscluster zu verwenden, konfigurieren Sie nach Abschluss der Konfiguration der Identitätsverwaltung RBAC mithilfe der Anweisungen im Abschnitt Konfigurieren von RBAC für einen Verwaltungscluster.

Aktivieren und Konfigurieren der Identitätsverwaltung in einer vorhandenen Bereitstellung

In diesem Abschnitt wird erläutert, wie Sie die Identitätsverwaltung in einer vorhandenen Bereitstellung aktivieren und konfigurieren können.

Abrufen der Details Ihres Identitätsanbieters

Befolgen Sie die Anweisungen im Abschnitt Abrufen der Details Ihres Identitätsanbieters oben.

Generieren des geheimen Pinniped-Add-on-Schlüssels für den Verwaltungscluster

Mit diesem Verfahren werden das Pinniped-Add-on konfiguriert und die Authentifizierungskomponenten in Ihrem Verwaltungscluster bereitgestellt. So generieren Sie einen geheimen Kubernetes-Schlüssel für das Pinniped-Add-on:

-

Legen Sie den Kontext von

kubectlauf Ihren Verwaltungscluster fest. Beispielsweise mit einem Verwaltungscluster mit dem Namenid-mgmt-test:kubectl config use-context id-mgmt-test-admin@id-mgmt-test -

Erstellen Sie eine Clusterkonfigurationsdatei, indem Sie die Konfigurationseinstellungen, die Sie bei der Bereitstellung Ihres Verwaltungsclusters definiert haben, in eine neue Datei kopieren. Fügen Sie der Konfigurationsdatei des Verwaltungsclusters die folgenden Einstellungen hinzu, einschließlich der Details zum OIDC- oder LDAP-Identitätsanbieter:

Hinweis

Sie müssen diese Variablen nur für Verwaltungscluster festlegen.

# Identity management type. This must be "oidc" or "ldap". IDENTITY_MANAGEMENT_TYPE: # Explicitly set the namespace, which for management clusters is "tkg-system". NAMESPACE: tkg-system # Set these variables if you want to configure OIDC. OIDC_IDENTITY_PROVIDER_CLIENT_ID: OIDC_IDENTITY_PROVIDER_CLIENT_SECRET: OIDC_IDENTITY_PROVIDER_GROUPS_CLAIM: OIDC_IDENTITY_PROVIDER_ISSUER_URL: OIDC_IDENTITY_PROVIDER_SCOPES: "email,profile,groups,offline_access" OIDC_IDENTITY_PROVIDER_USERNAME_CLAIM: # Set these variables if you want to configure LDAP. LDAP_BIND_DN: LDAP_BIND_PASSWORD: LDAP_GROUP_SEARCH_BASE_DN: LDAP_GROUP_SEARCH_FILTER: LDAP_GROUP_SEARCH_NAME_ATTRIBUTE: dn LDAP_GROUP_SEARCH_USER_ATTRIBUTE: dn LDAP_HOST: LDAP_ROOT_CA_DATA_B64: LDAP_USER_SEARCH_BASE_DN: LDAP_USER_SEARCH_FILTER: LDAP_USER_SEARCH_ID_ATTRIBUTE: dn LDAP_USER_SEARCH_NAME_ATTRIBUTE: # Set these variables if you want to configure certificate duration CERT_DURATION: 2160h CERT_RENEW_BEFORE: 360hUm festzustellen, welche dieser Variablen optional sind und ausgelassen werden können, wechseln Sie zu Variablen für die Konfiguration von Identitätsanbietern – OIDC und Variablen für die Konfiguration von Identitätsanbietern – LDAP.

Wenn sich Ihr Verwaltungscluster hinter einem Proxy befindet, müssen Sie sicherstellen, dass die neue Konfigurationsdatei die Details Ihrer Proxy-Konfiguration enthält:

TKG_HTTP_PROXY: TKG_HTTPS_PROXY: TKG_NO_PROXY:Weitere Informationen zu diesen Variablen finden Sie unter Proxy-Konfiguration.

vSphere: Ändern Sie die Konfigurationseinstellung

VSPHERE_CONTROL_PLANE_ENDPOINTals Dummy-Wert zum Bestehen interner Prüfungen in eine nicht verwendete IP-Adresse. -

Stellen Sie sicher, dass in Ihrer lokalen Umgebung

IDENTITY_MANAGEMENT_TYPEentweder aufoidcoderldapund nicht aufnonegesetzt wurde:echo $IDENTITY_MANAGEMENT_TYPEWenn diese Variable auf

nonefestgelegt ist, führen Sie einenexport-Befehl aus, um sie wieder aufoidcoderldapfestzulegen. -

Legen Sie die Umgebungsvariable

FILTER_BY_ADDON_TYPEaufauthentication/pinnipedfest, damittanzu management-cluster createnur für Objekte im Zusammenhang mit Pinniped funktioniert:export FILTER_BY_ADDON_TYPE="authentication/pinniped" -

Generieren Sie einen geheimen Schlüssel für das Pinniped-Add-on:

tanzu management-cluster create CLUSTER-NAME --dry-run -f CLUSTER-CONFIG-FILE > CLUSTER-NAME-example-secret.yamlDabei gilt:

CLUSTER-NAMEist der Name Ihres Zielverwaltungsclusters.CLUSTER-CONFIG-FILEist die oben erstellte Konfigurationsdatei.

Die Einstellungen der Umgebungsvariablen führen dazu, dass

tanzu management-cluster create --dry-runeinen geheimen Kubernetes-Schlüssel und kein vollständiges Cluster-Manifest generiert. -

Überprüfen Sie den geheimen Schlüssel und wenden Sie ihn dann auf den Verwaltungscluster an. Beispiel:

kubectl apply -f CLUSTER-NAME-example-secret.yaml -

Überprüfen Sie nach dem Anwenden des geheimen Schlüssels den Status des Pinniped-Add-ons, indem Sie den Befehl

kubectl get appausführen:$ kubectl get app CLUSTER-NAME-pinniped -n tkg-system NAME DESCRIPTION SINCE-DEPLOY AGE pinniped Reconcile succeeded 3m23s 7h50mWenn der zurückgegebene Status

Reconcile failedlautet, führen Sie den folgenden Befehl aus, um Details zu dem Fehler abzurufen:kubectl get app CLUSTER-NAME-pinniped -n tkg-system -o yaml

Abschließen der Konfiguration der Identitätsverwaltung

Befolgen Sie oben die Anweisungen unter Abschließen der Konfiguration der Identitätsverwaltung.

Aktivieren der Identitätsverwaltung auf Arbeitslastclustern

Alle Arbeitslastcluster, die Sie erstellen, wenn Sie die Identitätsverwaltung im Verwaltungscluster aktivieren, werden automatisch so konfiguriert, dass sie denselben Identitätsverwaltungsdienst verwenden.

Authentifizieren von Benutzern auf einem Computer ohne Browser

Wenn es sich bei Ihrer Bootstrap-Maschine um eine Jumpbox oder einen anderen Computer ohne Display handelt, können Sie sich über einen Browser, der auf Ihrem lokalen Computer ausgeführt wird, bei einem Cluster authentifizieren. Wie Sie dabei vorgehen, hängt von der Pinniped-Version des Clusters ab, die aus dem Tanzu Kubernetes-Release stammt, auf dem der Cluster basiert:

| Cluster-TKr-Version | Authentifizierungsvorgang ohne Browser |

|---|---|

| TKr v1.23.10 (standardmäßig für Tanzu Kubernetes Grid v1.6.1) oder höher | Befolgen Sie die nachstehenden Anweisungen. |

| Cluster, die auf älteren TKrs basieren oder von älteren Versionen von Tanzu Kubernetes Grid erstellt wurden | Führen Sie das Verfahren unter Authentifizieren von Benutzern auf einem Computer ohne Browser in der Dokumentation zu Tanzu Kubernetes Grid v1.4 aus. |

HinweisTanzu Kubernetes Grid v2.4 unterstützt keine browserlose CLI-Anmeldung basierend auf nicht interaktiven Konten oder Kennworterteilungen.

-

Führen Sie in einem Terminalfenster auf Ihrem lokalen Computer

sshaus, um sich remote bei Ihrer Bootstrap-Maschine anzumelden. -

Legen Sie die Umgebungsvariable

TANZU_CLI_PINNIPED_AUTH_LOGIN_SKIP_BROWSER=truefest. Dadurch wird die Option--skip-browserzukubeconfigfür den Cluster hinzugefügt.# Linux export TANZU_CLI_PINNIPED_AUTH_LOGIN_SKIP_BROWSER=true # Windows set TANZU_CLI_PINNIPED_AUTH_LOGIN_SKIP_BROWSER=true -

Exportieren Sie die Standard-

kubeconfigfür den Cluster in eine lokale Datei. Beachten Sie, dass der Befehl die Option--adminnicht enthält. Daher handelt es sich bei der exportiertenkubeconfigum die Standard-kubeconfigund nicht um dieadmin-Version. So können Sie beispielsweise diekubeconfig-Datei in/tmp/my-cluster-kubeconfigexportieren:-

Führen Sie für einen Verwaltungscluster Folgendes aus:

tanzu mc kubeconfig get --export-file /tmp/my-cluster-kubeconfigIhnen sollte die folgende Bestätigungsmeldung angezeigt werden:

You can now access the cluster by specifying '--kubeconfig /tmp/my-mgmt-cluster-kubeconfig' flag when using 'kubectl' command. -

Führen Sie für einen Arbeitslastcluster Folgendes aus:

tanzu cluster kubeconfig get my-cluster --export-file /tmp/my-cluster-kubeconfig

-

-

Stellen Sie mithilfe der neu erstellten

kubeconfig-Datei eine Verbindung zum Cluster her:kubectl get pods -A --kubeconfig /tmp/my-cluster-kubeconfigDie CLI gibt einen Anmeldelink für Ihren Identitätsanbieter aus. Beispiel:

Log in by visiting this link: https://10.180.105.166:31234/oauth2/authorize?access_type=offline&client_id=pinniped-cli&code_challenge=-aJ617vJZXZeEnHPab1V2_VHPmc5VwspFig5QQKyTwg&code_challenge_method=S256&nonce=cafaf8f4d2cb714ef8fb3320c1b088ba&redirect_uri=http%3A%2F%2F127.0.0.1%3A33087%2Fcallback&response_mode=form_post&response_type=code&scope=offline_access+openid+pinniped%3Arequest-audience&state=fff3d4d46b36359d5ba2f24fad471dd8 Optionally, paste your authorization code: -

Kopieren Sie den Link und fügen Sie ihn in einen Browser auf Ihrem lokalen Computer ein.

-

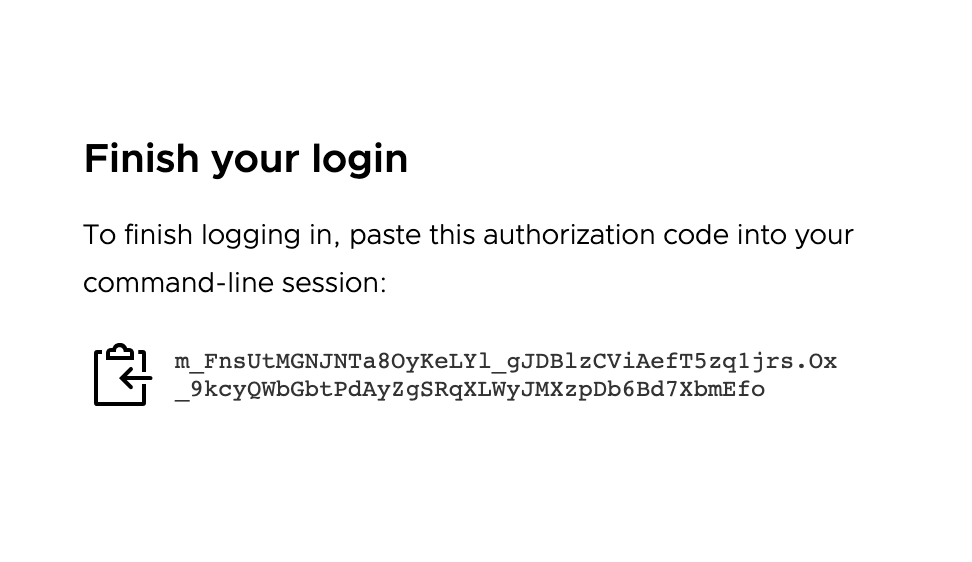

Melden Sie sich im Browser bei Ihrem Identitätsanbieter an. Es wird eine Seite angezeigt, auf der Sie aufgefordert werden, einen Autorisierungscode in die CLI einzufügen:

-

Kopieren Sie den Autorisierungscode und fügen Sie ihn in die CLI ein, nachdem Sie die Eingabeaufforderung

Optionally, paste your authorization code:erhalten haben. -

Stellen Sie mithilfe derselben

kubeconfig-Datei, die Sie zuvor verwendet haben, erneut eine Verbindung zum Cluster her:kubectl get pods -A --kubeconfig FILE-PATH-

Wenn Sie bereits eine Rollenbindung im Cluster für den authentifizierten Benutzer konfiguriert haben, werden in der Ausgabe die Pod-Informationen angezeigt.

-

Wenn Sie keine Rollenbindung im Cluster konfiguriert haben, wird eine Meldung angezeigt, die besagt, dass dem Benutzerkonto der Zugriff auf die Pods verweigert wird:

Error from server (Forbidden): pods is forbidden: User "[email protected]" cannot list resource "pods" in API group "" at the cluster scope. Dies geschieht, weil der Benutzer erfolgreich authentifiziert wurde, aber noch nicht berechtigt ist, auf Ressourcen im Cluster zuzugreifen. Um den Benutzer für den Zugriff auf die Clusterressourcen zu autorisieren, müssen Sie RBAC im Cluster konfigurieren, indem Sie eine Clusterrollenbindung erstellen:- Weitere Informationen finden Sie unter Erstellen einer Rollenbindung im Verwaltungscluster.

- Weitere Informationen finden Sie unter Erstellen einer Rollenbindung im Arbeitslastcluster.

-

Deaktivieren der Identitätsverwaltung in einer vorhandenen Bereitstellung

So deaktivieren Sie die Identitätsverwaltung in einer vorhandenen Bereitstellung, in der die Identitätsverwaltung aktiviert ist:

-

Legen Sie den Kontext von

kubectlauf Ihren Verwaltungscluster fest. Beispielsweise mit einem Verwaltungscluster mit dem Namenid-mgmt-test:kubectl config use-context id-mgmt-test-admin@id-mgmt-test -

Rufen Sie die Konfigurationsdatei des Verwaltungsclusters ab und bearbeiten Sie sie, um

IDENTITY_MANAGEMENT_TYPE: nonefestzulegen. -

Generieren Sie eine Pinniped-Secret-Definition, indem Sie

tanzu management-cluster createmit--dry-runausführen und nach Objekten im Zusammenhang mit Pinniped filtern.FILTER_BY_ADDON_TYPE=authentication/pinniped tanzu management-cluster create --dry-run CLUSTER-CONFIG > PINNIPED-SECRETDabei ist

CLUSTER-CONFIGdie Clusterkonfigurationsdatei undPINNIPED-SECRETdie Definition des generierten geheimen Pinniped-Schlüssels (Secret), wie z. B.mc-no-idp.yaml. -

Wenden Sie den neuen geheimen Schlüssel an, um Pinniped auf dem Verwaltungscluster zu deaktivieren:

kubectl apply -f PINNIPED-SECRET -

Nachdem Sie Pinniped auf dem Verwaltungscluster deaktiviert haben, werden seine klassenbasierten Cluster automatisch deaktiviert. Sie müssen jedoch die zugehörigen Legacy-Cluster manuell deaktivieren:

-

Listet alle geheimen Pinniped-Schlüssel auf, die im Kontext des Verwaltungsclusters verbleiben:

kubectl get secret -A | grep pinniped-addon -

Untersuchen Sie die geheimen Schlüssel in der

kubectl get secret-Ausgabe, sofern vorhanden, mit dem aufgelisteten geheimen Namen und Namespace:kubectl get secret SECRET-NAME -n SECRET-NAMESPACE -o yaml -

Löschen Sie geheime Schlüssel, die eines der folgenden Elemente enthalten:

type: tkg.tanzu.vmware.com/addon– dies sind geheime Schlüssel für Legacy-Cluster- beliebige OIDC- oder LDAP-Konfigurationen

kubectl delete secret SECRET-NAMEDabei ist

SECRET-NAMEder Wert vonmetadata.name, der in derSecret-Spezifikation festgelegt wurde.

-

Nächste Schritte

Wenn Sie beabsichtigen, standardmäßige, nicht administrative kubeconfig-Dateien zu verwenden, um Benutzern Zugriff auf Ihre Verwaltungs- und Arbeitslastcluster zu gewähren, müssen Sie die RBAC-Autorisierung konfigurieren:

- Um RBAC für den Verwaltungscluster zu konfigurieren, befolgen Sie die Anweisungen unter Konfigurieren von RBAC für einen Verwaltungscluster.

- Nachdem Sie die Schritte in diesem Thema ausgeführt haben, können Sie mit der Erstellung von Arbeitslastclustern beginnen. Um RBAC für die Arbeitslastcluster zu konfigurieren, befolgen Sie die Anweisungen unter Konfigurieren von RBAC für einen Arbeitslastcluster.