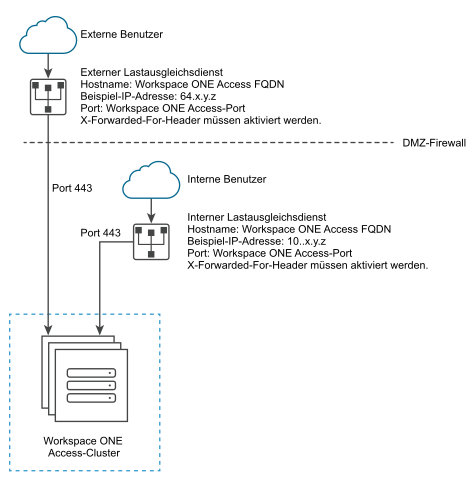

Die Workspace ONE Access-Instanz wird während der Bereitstellung im internen Netzwerk eingerichtet. Wenn Sie Benutzern außerhalb des Netzwerks den Zugriff auf den Dienst ermöglichen möchten, müssen Sie einen Lastausgleichsdienst oder einen Reverseproxy wie VMware NSX® Advanced Load Balancer™, Apache, Nginx oder F5 in der DMZ installieren.

Wenn Sie keinen Lastausgleichsdienst und keinen Reverseproxy verwenden, können Sie die Anzahl der Workspace ONE Access-Instanzen später nicht erhöhen. Möglicherweise müssen Sie weitere Instanzen hinzufügen, um Redundanz und Lastausgleich zu ermöglichen. Im folgenden Diagramm ist die Basis-Bereitstellungsarchitektur dargestellt, die Sie verwenden können, um den externen Zugriff zuzulassen.

Festlegen des Workspace ONE Access -FQDN während der Bereitstellung

Während der Bereitstellung der Workspace ONE Access -Appliance geben Sie den Workspace ONE Access -FQDN und die Portnummer ein. Diese Werte müssen auf den Hostnamen verweisen, auf den Endbenutzer zugreifen sollen.

Die Workspace ONE Access -Maschine wird immer über Port 443 ausgeführt. Sie können für den Lastausgleichsdienst eine andere Portnummer verwenden. Wenn Sie eine andere Portnummer verwenden, müssen Sie diese während der Bereitstellung angeben. Verwenden Sie 8443 nicht als Portnummer, da diese Portnummer der administrative Port von Workspace ONE Access und für jede Maschine in einem Cluster eindeutig ist.

Zu konfigurierende Einstellungen für den Lastausgleichsdienst

Die Einstellungen des Lastausgleichsdiensts zum Konfigurieren umfassen das Aktivieren von „X-Forwarded-For“-Kopfzeilen, das richtige Festlegen der Lastausgleichsdienst-Zeitüberschreitung und das Aktivieren von Sticky-Sitzungen. Außerdem muss ein SSL-Vertrauensverhältnis zwischen der Workspace ONE Access Connector-Maschine und dem Lastausgleichsdienst konfiguriert werden.

- „X-Forwarded-For“-Kopfzeilen

Sie müssen "X-Forwarded-For"-Kopfzeilen auf dem Lastausgleichsdienst aktivieren. Dadurch wird zudem die Authentifizierungsmethode bestimmt. Weitere Informationen finden Sie in der vom Anbieter des Lastausgleichsdiensts bereitgestellten Dokumentation.

- Zeitüberschreitung für den Lastausgleichsdienst

Damit Workspace ONE Access ordnungsgemäß funktioniert, müssen Sie möglicherweise den Zeitüberschreitungswert für die Lastausgleichsdienst-Anforderung erhöhen. Der Wert wird in Minuten angegeben. Wenn der eingestellte Wert für die Zeitüberschreitung zu niedrig ist, wird möglicherweise folgender Fehler angezeigt: „Fehler 502: Dienst nicht verfügbar.“

- Aktivieren von Sticky-Sitzungen

Sie müssen die Einstellung für die Sticky-Sitzung im Lastausgleichsdienst aktivieren, wenn Ihre Bereitstellung über mehrere Workspace ONE Access-Maschinen verfügt. Der Lastausgleichsdienst verknüpft eine Benutzersitzung mit einer bestimmten Instanz.

- Sitzungs-Cookies nicht sperren

Sperren Sie keine Sitzungs-Cookies, indem Sie dem Lastausgleichsdienst Regeln hinzufügen. Das Hinzufügen solcher Regeln zum Lastausgleichsdienst kann zu inkonsistentem Verhalten und fehlgeschlagenen Anforderungen führen.

- WebSocket-Unterstützung

Der Lastausgleichsdienst muss über WebSocket-Unterstützung verfügen, um sichere Kommunikationskanäle zwischen Connector-Instanzen und den Workspace ONE Access-Knoten zu aktivieren.

Wenn für Ihre Bereitstellung VMware Workspace ONE Hub-Dienste integriert ist, ist WebSocket-Unterstützung für Hub-Dienste-Benachrichtigungen erforderlich. Aus diesem Grund muss die Web Socket-Unterstützung für Browser und Geräte von Endbenutzern bereitgestellt werden.

- Verschlüsselung mit Forward Secrecy

App Transport Security-Anforderungen von Apple iOS gelten für die Workspace ONE-App auf iOS. Damit Benutzer die Workspace ONE-App auf iOS verwenden können, muss der Lastausgleichsdienst über Verschlüsselungen mit Forward Secrecy verfügen. Die folgenden Verschlüsselungen erfüllen diese Anforderung:

ECDHE_ECDSA_AES und ECDHE_RSA_AES im GCM- oder CBC-Modus

wie im Dokument iOS-Sicherheit für iOS 11 beschrieben:

„App Transport Security umfasst Anforderungen für Standardverbindungen, um bei Verwendung von NSURLConnection-, CFURL- oder NSURLSession-APIs sicherzustellen, dass von den Apps die besten Verfahren für sichere Verbindungen eingehalten werden. Standardmäßig beschränkt App Transport Security die Cipher-Auswahl ausschließlich auf solche Cipher-Suites, die Forward Secrecy bereitstellen, insbesondere ECDHE_ECDSA_AES und ECDHE_RSA_AES im GCM- oder CBC-Modus.“