Führen Sie zum Installieren des Diensts „Verzeichnissynchronisierung“, „Benutzerauthentifizierung“, „Kerberos-Authentifizierung“ oder „Virtuelle App“ das Workspace ONE Access Connector-Installationsprogramm auf einem Windows-Server aus, der alle Anforderungen erfüllt, und wählen Sie die Dienste aus, die Sie installieren möchten.

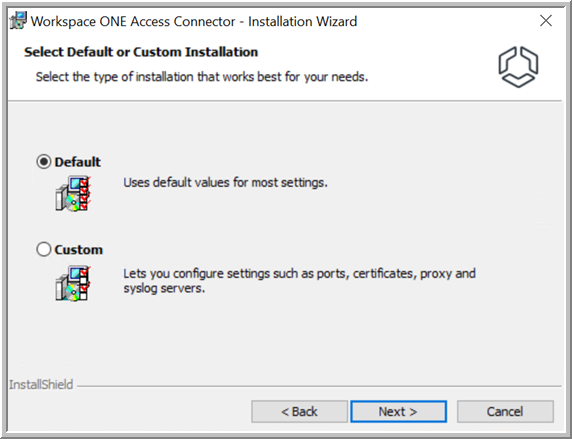

Sie haben die Wahl zwischen einer schnellen Standardinstallation, bei der Standardwerte für die meisten Einstellungen verwendet werden, oder einer benutzerdefinierten Installation, mit der Sie verschiedene Einstellungen konfigurieren können.

| Standardinstallation |

Benutzerdefinierte Installation |

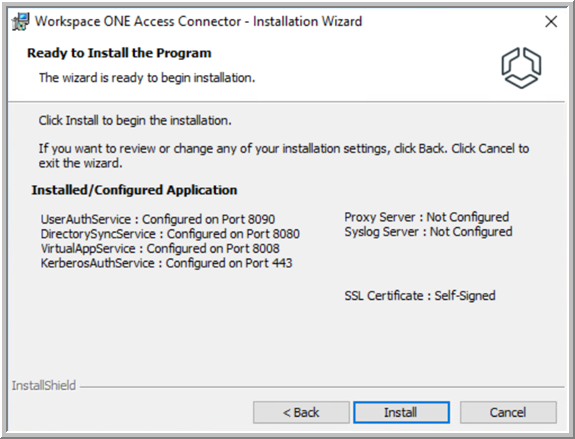

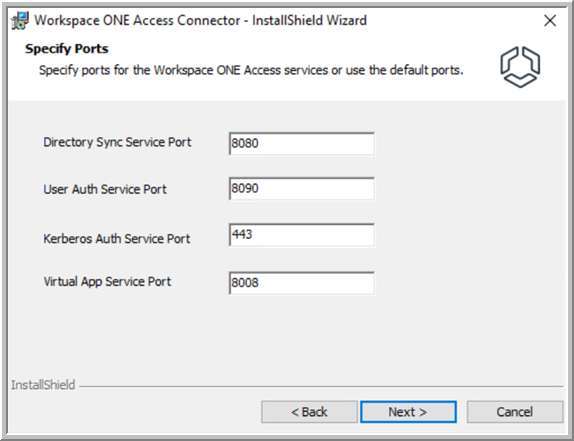

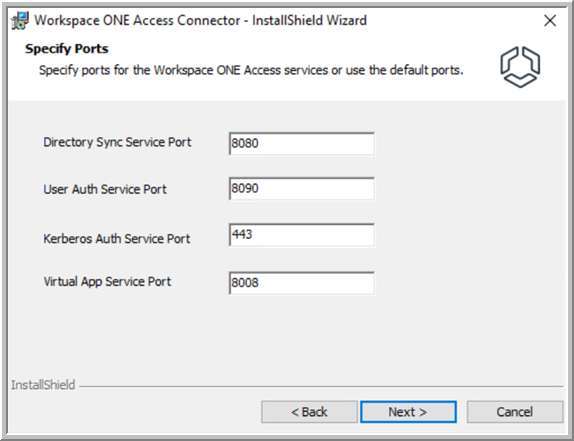

Die folgenden Standardports werden verwendet:

- Dienst „Benutzerauthentifizierung“: 8090

- Dienst „Verzeichnissynchronisierung“: 8080

- Dienst „Kerberos-Authentifizierung“: 443

- Dienst „Virtuelle App“: 8008

Hinweis: Die Dienste werden auf diesen Ports ausgeführt. Nur der Port des Kerberos-Authentifizierungsdiensts erfordert eingehende Konnektivität.

|

Mit dieser Option können Sie benutzerdefinierte Ports für die Dienste angeben.

Hinweis: Die Dienste werden auf diesen Ports ausgeführt. Nur der Port des Kerberos-Authentifizierungsdiensts erfordert eingehende Konnektivität.

|

| Ein selbstsigniertes Zertifikat für den Konnektor wird automatisch generiert. |

Ermöglicht die Installation eines vertrauenswürdigen SSL-Zertifikats für den Konnektor (erforderlich für den Kerberos-Authentifizierungsdienst). |

|

Ermöglicht das Hochladen vertrauenswürdiger Rootzertifikate in den Trust Store. Szenarien für das Hochladen von Zertifikaten in den Trust Store:

- (Nur lokale Installationen) Wenn Ihre lokale Workspace ONE Access-Dienstinstanz ein selbstsigniertes Zertifikat aufweist, müssen Sie das Rootzertifikat und ggf. ein Zwischenzertifikat hochladen, um eine Vertrauensstellung zwischen den Unternehmensdiensten und der Workspace ONE Access-Dienstinstanz einzurichten.

- (Nur Kerberos-Authentifizierungsdienst) Wenn Sie mehrere Instanzen des Kerberos-Authentifizierungsdiensts hinter einem Lastausgleichsdienst bereitstellen, müssen Sie das Root-CA-Zertifikat des Lastausgleichsdiensts auf den Konnektor-Instanzen installieren, um eine Vertrauensstellung zwischen den Konnektoren und dem Lastausgleichsdienst einzurichten.

- (Nur Dienst „Virtuelle App“) Wenn Sie Sammlungen virtueller Apps erstellen, die in VMware Horizon, Horizon Cloud Service on Microsoft Azure mit Einzel-Pod-Broker oder Horizon Cloud Service on IBM Cloud integriert werden sollen, und die Horizon-Server über selbstsignierte Zertifikate verfügen, müssen Sie die Zertifikatskette auf die Connector-Instanzen hochladen, auf denen der Dienst „Virtuelle App“ installiert ist, um eine Vertrauensstellung zwischen den Konnektoren und den Horizon Connection-Servern herzustellen.

|

|

Ermöglicht die Konfiguration eines Proxy-Servers. |

|

Ermöglicht die Konfiguration eines Syslog-Servers. |

|

Ermöglicht Ihnen die Auswahl von Optionen im Zusammenhang mit der Multi-Site-Aggregation und dem Filtern von Schlüsselwörtern für Sammlungen virtueller Citrix-Apps |

Unabhängig vom Typ der gewählten Installation können Sie das Installationsprogramm später erneut ausführen und alle Einstellungen ändern.

Während der Installation wird OpenJDK 11 auch auf dem Server installiert.

Voraussetzungen

- Siehe Voraussetzungen für die Installation von Workspace ONE Access Connector.

- Im Rahmen des Installationsvorgangs laden Sie Dateien über die Workspace ONE Access-Konsole herunter. Sie müssen möglicherweise einen anderen Browser als Internet Explorer verwenden, um die Dateien herunterzuladen. Die standardmäßigen Internet Explorer-Einstellungen verhindern möglicherweise, dass Sie die Dateien herunterladen können.

Prozedur

- Laden Sie das Installationsprogramm für den Workspace ONE Access Connector und eine Konfigurationsdatei über die Workspace ONE Access-Konsole herunter.

- Melden Sie sich bei der Workspace ONE Access-Konsole als Systemdomänen-Admin an.

Tipp: In Cloud-Bereitstellungen ist der Systemdomänen-Admin der Admin-Benutzer, dessen Anmeldedaten Sie erhalten, wenn Sie den

Workspace ONE Access-Mandanten abrufen. In lokalen Bereitstellungen ist der Systemdomänen-Admin der Admin-Benutzer, der erstellt wird, wenn Sie eine

Workspace ONE Access-Instanz installieren.

- Wählen Sie aus.

- Klicken Sie auf Neu.

Der Assistent „Neuen Konnektor hinzufügen“ wird angezeigt.

- Klicken Sie auf der Seite „Installationsprogramm herunterladen“ des Assistenten auf GO TO MYVMWARE.COM.

Die VMware Customer Connect-Webseite wird in einem neuen Fenster angezeigt. Lassen Sie den Assistenten geöffnet, da Sie nach dem Herunterladen des Installationsprogramms wieder dorthin wechseln.

- Melden Sie sich bei VMware Customer Connect an und laden Sie die Datei Workspace-ONE-Access-Connector-Installer-23.09.exe von der Workspace ONE Access Connector-Downloadseite herunter.

- Kehren Sie zur Workspace ONE Access-Konsole zurück und klicken Sie auf der Seite „Installer herunterladen“ des Assistenten „Neuen Konnektor hinzufügen“ auf Weiter.

- Generieren Sie die Konfigurationsdatei, indem Sie ein Kennwort erstellen und auf Konfigurationsdatei herunterladen klicken.

Die Konfigurationsdatei wird verwendet, um die Verbindung zwischen den von Ihnen installierten Unternehmensdiensten und dem

Workspace ONE Access-Mandanten herzustellen. Der Name der Datei lautet standardmäßig

es-config.json.

Wichtig:

- Das Kennwort muss mindestens 14 Zeichen lang sein und mindestens eine Zahl, einen Großbuchstaben und ein Sonderzeichen enthalten. Nur die folgenden Sonderzeichen sind zulässig:

@ ! , # $ { } ( ) _ + . < > ? *

Alle Zeichen müssen sichtbar sein, wobei ASCII-Zeichen gedruckt werden.

- Notieren Sie sich das Kennwort. Sie müssen das Kennwort und den Pfad zur Konfigurationsdatei eingeben, wenn Sie das Konnektor-Installationsprogramm ausführen.

Die Konfigurationsdatei und das zugehörige Kennwort sind auch für zukünftige Konnektor-Upgrades erforderlich. Speichern Sie das Kennwort auf sichere Weise für die zukünftige Verwendung. Wenn Sie beim Upgrade des Konnektors nicht über das Kennwort verfügen, können Sie eine neue Konfigurationsdatei generieren.

Vorsicht: Die Konfigurationsdatei enthält vertrauliche Informationen wie z. B. die Mandanten-URL, die Mandanten-ID, die Client-ID und den Clientschlüssel für jeden Unternehmensdienst sowie den Kennwort-Hash. Es ist wichtig, dass Sie die Datei nicht teilen oder öffentlich verfügbar machen.

- Klicken Sie nach dem Herunterladen der Konfigurationsdatei im Assistenten auf Weiter.

- Kopieren Sie das Installationsprogramm und die Konfigurationsdateien auf den Windows-Server, auf dem Sie die Dienste installieren möchten.

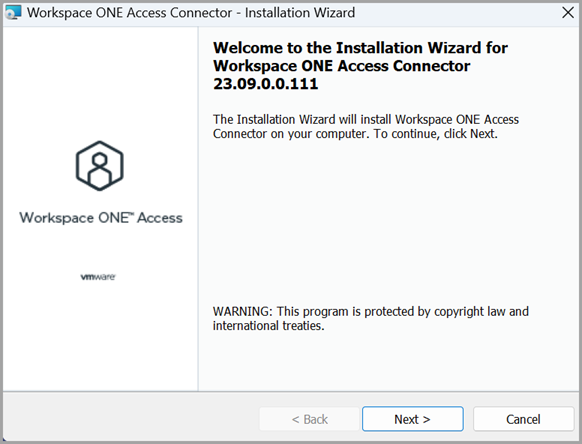

- Doppelklicken Sie auf die Installationsdatei, um den Installationsassistenten von Workspace ONE Access Connector auszuführen.

Das Installationsprogramm überprüft die Voraussetzungen auf dem Server. Wenn .NET Framework weder installiert ist noch der erforderlichen Version entspricht, werden Sie zur Installation dieser Komponente und zum anschließenden Neustart des Servers aufgefordert. Führen Sie nach Abschluss der .NET Framework-Installation das Installationsprogramm erneut aus, um den Installationsvorgang fortzusetzen.

- Klicken Sie auf der Begrüßungsseite auf Weiter.

- Lesen und akzeptieren Sie die Lizenzvereinbarung und klicken Sie dann auf Weiter.

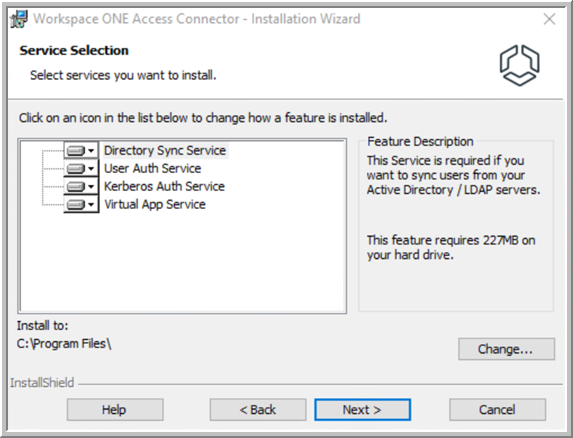

- Wählen Sie die Dienste aus, die Sie installieren möchten.

Standardmäßig werden die Dienste im Verzeichnis

C:\Program Files installiert. Um den Installationsordner zu ändern, klicken Sie auf

Ändern und wählen Sie den Ordner aus.

- Klicken Sie auf Weiter.

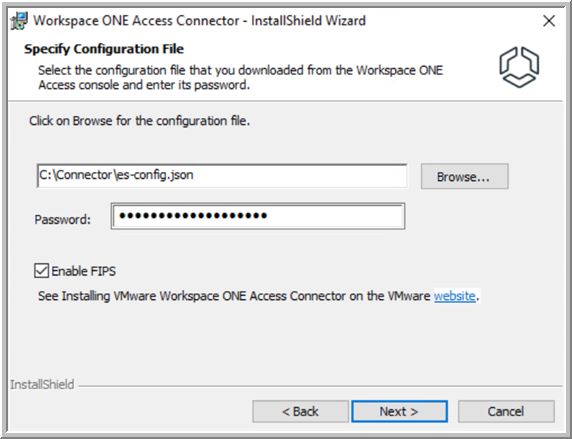

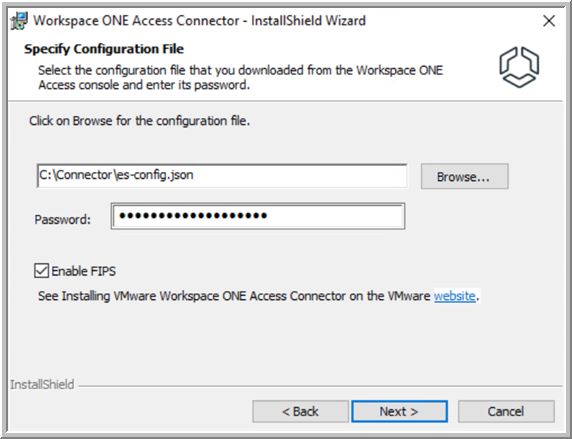

- Führen Sie auf der Seite „Konfigurationsdatei festlegen“ die folgenden Aktionen aus.

- Wählen Sie die Konfigurationsdatei aus, die Sie aus der Workspace ONE Access-Konsole heruntergeladen haben.

Wenn sich die Konfigurationsdatei im selben Ordner wie das Installationsprogramm befindet und den Standardnamen

es-config.json hat, wird sie automatisch im Textfeld angezeigt.

- Geben Sie das Kennwort ein, das Sie beim Erzeugen der Konfigurationsdatei festgelegt haben.

- Wenn Sie den Connector im FIPS-Modus installieren möchten, aktivieren Sie das Kontrollkästchen FIPS aktivieren.

FIPS bezieht sich auf den Federal Information Processing Standard, in dem Sicherheitsanforderungen für kryptografische Module festlegt sind. Informieren Sie sich vor Auswahl dieser Option unter

Workspace ONE Access Connector und FIPS-Modus (nur Workspace ONE Access FedRAMP) über die Anforderungen für den FIPS-Modus.

Vorsicht:

- Workspace ONE Access Connector im FIPS-Modus wird nur mit Workspace ONE Access FedRAMP-Mandanten unterstützt. Andere Mandantentypen und lokale Workspace ONE Access-Installationen unterstützen den Konnektor im FIPS-Modus nicht.

- Wählen Sie die Option FIPS aktivieren nicht aus, wenn Sie von einem älteren 19.03.x-Connector oder früher zum 23.09-Connector migrieren. Der FIPS-Modus wird in einem Migrationsszenario nicht unterstützt.

- Nach der Installation können Sie weder vom FIPS-Modus in den Nicht-FIPS-Modus noch vom Nicht-FIPS-Modus in den FIPS-Modus wechseln. Treffen Sie Ihre Entscheidung entsprechend.

- Wählen Sie für die Installation zwischen Standard und Benutzerdefiniert.

- Wenn Sie den Installationstyp Standard gewählt haben, führen Sie die folgenden Schritte aus.

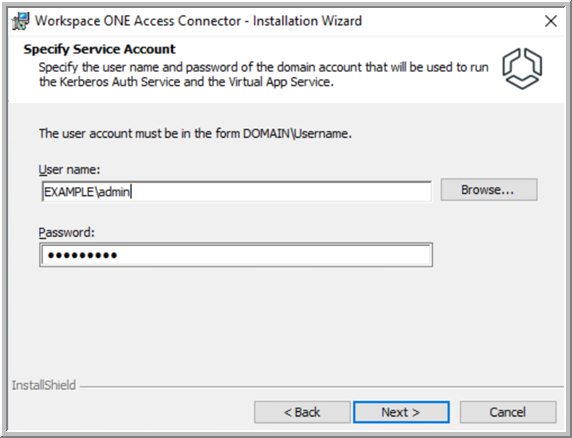

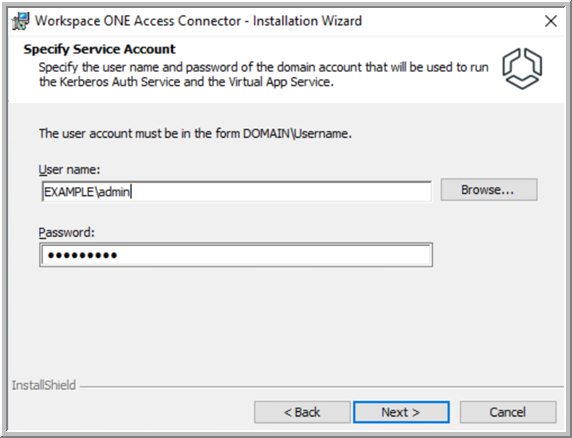

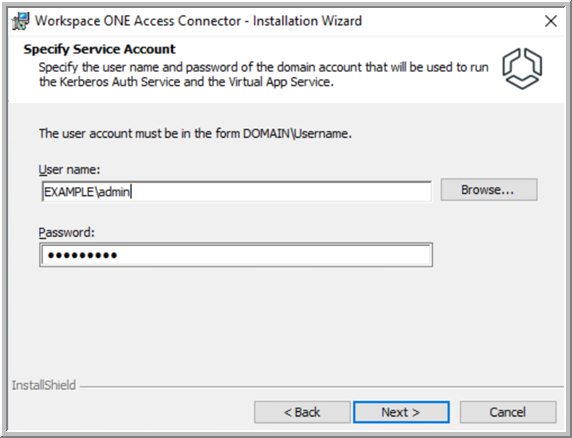

- (Nur die Dienste „Kerberos-Authentifizierung“ und „Virtuelle App“) Geben Sie auf der Seite „Dienstkonto angeben“ den Benutzernamen und das Kennwort des Domänenbenutzerkontos an, das zum Ausführen der Dienste „Kerberos-Authentifizierung“ und „Virtuelle App“ verwendet werden soll.

Geben Sie Benutzername im Format DOMÄNE\Benutzername ein. Beispiel: BEISPIEL\Administrator. Klicken Sie alternativ auf Durchsuchen und wählen Sie die Domäne und den Benutzer aus.

Wenn Sie beim Klicken auf Durchsuchen keine Domänen oder Benutzer finden können, geben Sie sie im erforderlichen Format in das Textfeld ein.

Wichtig: Der Kerberos-Authentifizierungsdienst unterstützt nur die folgenden Sonderzeichen im Kennwort des Domänenbenutzerkontos:

! ( & % @ / = ? * , . #

Wenn das Kennwort andere Sonderzeichen enthält, schlägt die Installation des Diensts „Kerberos-Authentifizierung“ fehl.

Hinweis: Die Seite „Dienstkonto angeben“ wird nur dann angezeigt, wenn Sie den Dienst „Kerberos-Authentifizierung“ oder „Virtuelle App“ installieren.

- Klicken Sie auf Weiter.

- Überprüfen Sie auf der Seite „Bereit zum Installieren des Programms“ Ihre gewählten Optionen und klicken Sie dann auf Installieren.

Die Installation dauert einige Minuten.

Vorsicht: Am Ende des Installationsvorgangs werden Sie möglicherweise aufgefordert, das System neu zu starten. Starten Sie das System nicht neu, wenn Sie den Connector auf einem 19.03.x-Connector-Server im Rahmen der Connector-Migration installieren. Starten Sie das System erst neu, wenn der gesamte Konnektor-Migrationsvorgang abgeschlossen ist.

- Wenn Sie den Installationstyp Benutzerdefiniert gewählt haben, führen Sie die folgenden Schritte aus.

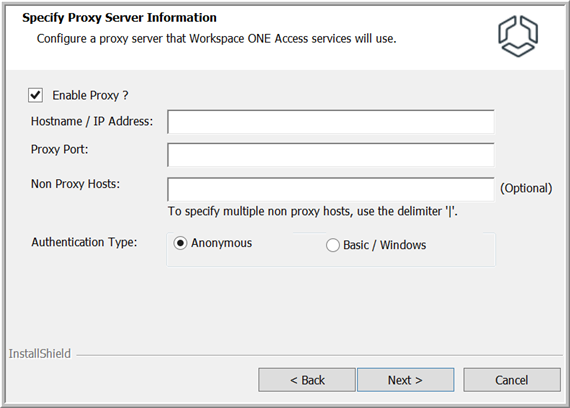

- Geben Sie auf der Seite „Proxy-Serverinformationen angeben“ bei Bedarf einen Proxy-Server ein.

Die Unternehmensdienste greifen auf Webservices im Internet zu. Wenn Ihre Netzwerkkonfiguration den Internetzugriff über einen HTTP-Proxy bereitstellt, müssen Sie einen Proxy-Server eingeben. Informationen zu unterstützten Proxys finden Sie unter

Workspace ONE Access Connector 23.09-Systemanforderungen.

Sie können auch eine Liste von Nicht-Proxy-Hosts angeben, die direkt ohne den Proxyserver erreichbar sein sollten.

- Aktivieren Sie das Kontrollkästchen Proxy aktivieren.

- Geben Sie den Hostnamen ein, der als vollqualifizierter Domänenname (FQDN) oder IP-Adresse des Proxy-Servers angegeben ist.

- Geben Sie den Port des Proxy-Servers ein.

- Wenn Sie Nicht-Proxy-Hosts angeben möchten, d. h. Hosts, die direkt ohne Umweg über den Proxy-Server erreicht werden sollen, geben Sie den FQDN oder die IP-Adresse in das Textfeld Nicht-Proxy-Hosts ein. Verwenden Sie das folgende Format, wobei jeder Eintrag durch | getrennt ist:

host1|host2

- Wenn der Proxy-Server eine Authentifizierung erfordert, wählen Sie Einfach aus und geben Sie den Benutzernamen und das Kennwort für den Proxy-Server ein.

- Klicken Sie auf Weiter.

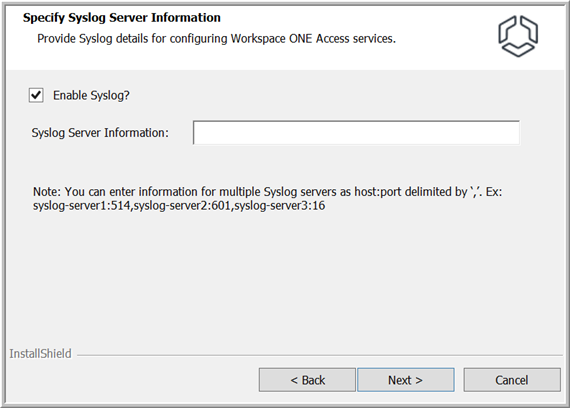

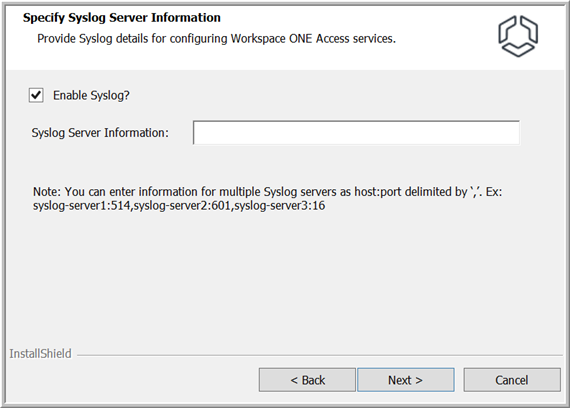

- Wenn Sie einen oder mehrere externe Syslog-Server zum Speichern von Ereignismeldungen auf Anwendungsebene verwenden möchten, wählen Sie auf der Seite „Syslog-Serverinformationen angeben“ die Option Syslog aktivieren aus und geben Sie für jeden Syslog-Server die IP-Adresse oder den FQDN sowie den Port ein.

Verwenden Sie das folgende Format, um einen einzelnen Syslog-Server anzugeben:

host:port

Verwenden Sie das folgende Format, um mehrere Syslog-Server anzugeben:

host:port,host:port,host:port

wobei Host den vollqualifizierten Domänennamen oder die IP-Adresse des Syslog-Servers enthält und Port die Portnummer ist. Beispiel:

syslog1.example.com:54

oder

syslog1.example.com:514,syslog2.example.com:601,syslog3.example.com:163

Hinweis: Nur Ereignisse auf Anwendungsebene werden auf die Syslog-Server exportiert. Betriebssystemereignisse werden nicht exportiert.

- Klicken Sie auf Weiter.

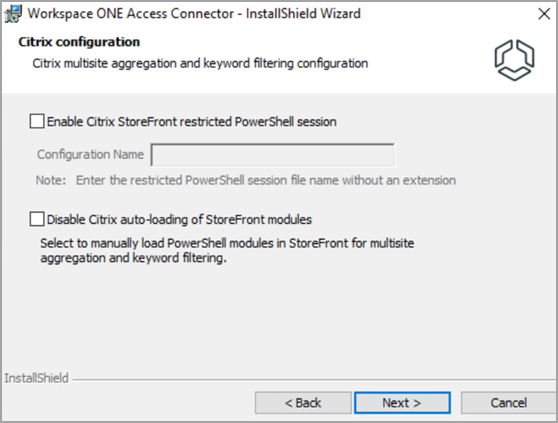

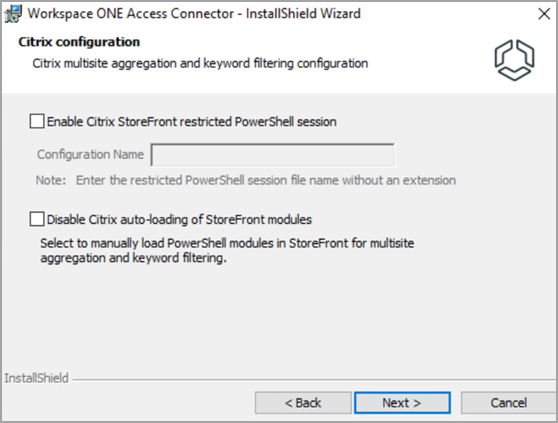

- (Nur Dienst „Virtuelle App“) Wenn Sie auf der Seite „Citrix-Konfiguration“ planen, Workspace ONE Access in eine Citrix-Umgebung zu integrieren, für die Multi-Site-Aggregation oder Schlüsselwortfilterung konfiguriert ist, wählen Sie die Optionen aus, die für Ihr Szenario gelten.

- Eingeschränkte PowerShell-Sitzung für Citrix StoreFront aktivieren

Wählen Sie diese Option nur dann aus, wenn Ihre Citrix-Umgebung die PowerShell-Befehle einschränkt, die remote auf StoreFront ausgeführt werden können. Wenn Sie diese Option auswählen, müssen Sie auch eine PowerShell-Sitzungskonfigurationsdatei auf StoreFront erstellen, damit der Dienst „Virtuelle App“ die begrenzten Befehle ausführen kann, die für die Multi-Site-Aggregation und die Schlüsselwortfilterung erforderlich sind. Geben Sie im Textfeld Konfigurationsname den Konfigurationsnamen ein, den Sie beim Erstellen der Sitzungskonfigurationsdatei ohne die Erweiterung angegeben haben. Im Namen sind nur alphanumerische Zeichen zulässig.

- Automatisches Laden von Citrix StoreFront-Modulen deaktivieren

Der Dienst „Virtuelle App“ lädt bestimmte Module in StoreFront, um Schlüsselwortfilterung zu unterstützen. Wenn Sie nicht möchten, dass der Dienst „Virtuelle App“ die Module lädt, wählen Sie diese Option aus. Die erforderlichen Befehle werden dann über die eingeschränkte Einrichtung der PowerShell-Sitzungskonfiguration ausgeführt.

Weitere Informationen finden Sie unter Konfigurieren von Citrix Multi-Site-Aggregation und Schlüsselwortfilterung in Workspace ONE Access in Einrichten von Ressourcen in Workspace ONE Access.

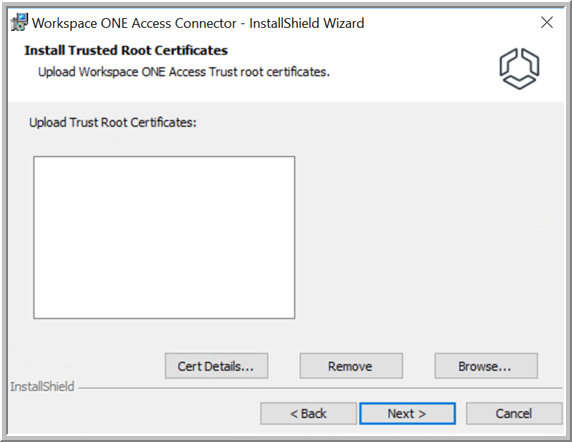

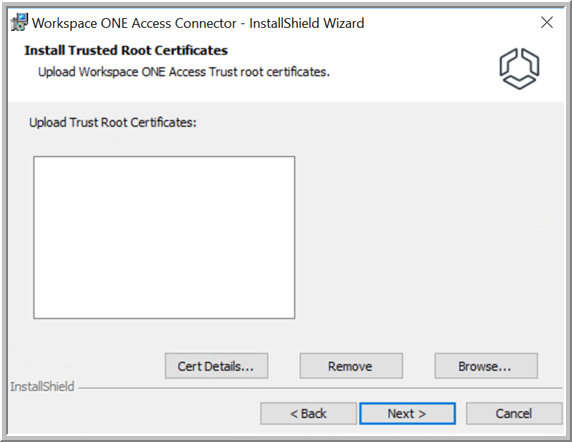

- Laden Sie auf der Seite „Vertrauenswürdige Rootzertifikate installieren“ bei Bedarf Root- oder Zwischen-CA-Zertifikate in den Trust Store hoch.

Der Konnektor kann sichere Verbindungen mit Servern und Clients herstellen, deren Zertifikatskette eines oder mehrere dieser Zertifikate enthält. Szenarien für das Hochladen von Zertifikaten in den Trust Store:

- (Nur lokale Installationen) Wenn Ihre lokale Workspace ONE Access-Dienstinstanz ein von Ihnen installiertes selbstsigniertes Zertifikat aufweist, müssen Sie das Rootzertifikat und ggf. ein Zwischenzertifikat hochladen, um eine Vertrauensstellung zwischen den Unternehmensdiensten und der Workspace ONE Access-Dienstinstanz einzurichten.

- (Nur Kerberos-Authentifizierungsdienst) Wenn Sie mehrere Instanzen des Kerberos-Authentifizierungsdiensts hinter einem Lastausgleichsdienst bereitstellen, müssen Sie das Root-CA-Zertifikat des Lastausgleichsdiensts auf den Konnektor-Instanzen installieren, um eine Vertrauensstellung zwischen den Konnektoren und dem Lastausgleichsdienst einzurichten.

- (Nur Dienst „Virtuelle App“) Wenn Sie Sammlungen virtueller Apps erstellen, die in VMware Horizon, Horizon Cloud Service on Microsoft Azure mit Einzel-Pod-Broker oder Horizon Cloud Service on IBM Cloud integriert werden sollen, und die Horizon-Server über selbstsignierte Zertifikate verfügen, müssen Sie die Zertifikatskette auf die Connector-Instanzen hochladen, auf denen der Dienst „Virtuelle App“ installiert ist, um eine Vertrauensstellung zwischen den Konnektoren und den Horizon Connection-Servern herzustellen. Wenn die Horizon-Server über Zertifikate verfügen, die von einer öffentlichen Zertifizierungsstelle signiert wurden, müssen Sie die Zertifikate nicht in den Connector-Truststore hochladen. Es wird dringend empfohlen, von einer öffentlichen Zertifizierungsstelle signierte Zertifikate zu verwenden.

Sie können vertrauenswürdige Rootzertifikate auch später nach der Installation hochladen.

- Klicken Sie auf Weiter.

- Überprüfen Sie die Standardports, auf denen die Unternehmensdienste ausgeführt werden, und geben Sie andere Ports an, wenn diese Ports von anderen Anwendungen verwendet werden.

Der Port des Kerberos-Authentifizierungsdiensts erfordert eingehende Konnektivität. Die Ports der Dienste „Benutzerauthentifizierung“, „Verzeichnissynchronisierung“ und „Virtuelle App“erfordern keine eingehende Konnektivität.

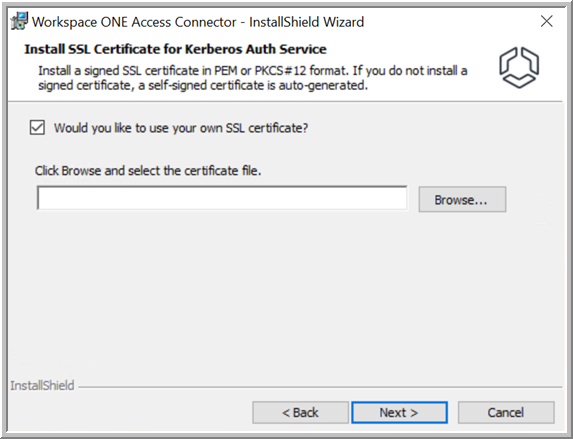

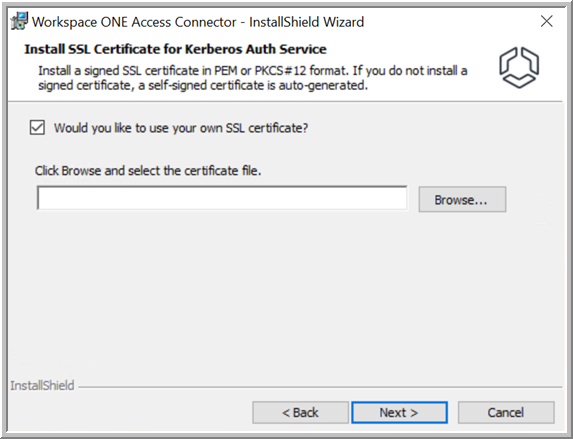

- (Nur Kerberos-Authentifizierungsdienst) Wählen Sie auf der Seite „SSL-Zertifikat für Kerberos-Authentifizierungsdienst“ das Zertifikat aus, das für den Konnektor-Server verwendet werden soll.

Für den Kerberos-Authentifizierungsdienst wird ein von einer öffentlichen oder internen Zertifizierungsstelle signiertes vertrauenswürdiges SSL-Zertifikat benötigt. Wenn Sie bei der Installation kein vertrauenswürdiges SSL-Zertifikat hochladen, wird automatisch ein selbstsigniertes Zertifikat generiert. Sie können später ein vertrauenswürdiges SSL-Zertifikat hochladen.

- Um ein vertrauenswürdiges SSL-Zertifikat hochzuladen, aktivieren Sie das Kontrollkästchen Möchten Sie Ihr eigenes SSL-Zertifikat verwenden?, klicken Sie auf Durchsuchen und wählen Sie die Zertifikatsdatei aus.

Die Zertifikatsdatei muss im PEM- oder PFX-Format vorliegen. Wenn Sie eine PEM-Datei hochladen, laden Sie auch den privaten Schlüssel hoch. Wenn Sie eine PFX-Datei hochladen, geben Sie auch das Zertifikatkennwort an. Informationen zu Zertifikatanforderungen finden Sie unter Hochladen eines SSL-Zertifikats für den Kerberos-Authentifizierungsdienst.

- Um das automatisch generierte, selbstsignierte Zertifikat zu verwenden, deaktivieren Sie das Kontrollkästchen Möchten Sie Ihr eigenes SSL-Zertifikat verwenden?.

Hinweis: Wenn Sie das von

Workspace ONE Access generierte selbstsignierte Zertifikat verwenden möchten, müssen Sie das durch

Workspace ONE Access generierte Rootzertifikat zu den Trust Stores der Kunden hinzufügen. Sie können das Rootzertifikat

root_ca.per nach der Installation aus dem Verzeichnis

INSTALLDIR\Workspace ONE Access\Kerberos Auth Service\conf erhalten.

Während Sie das selbstsignierte Zertifikat zu Testzwecken verwenden können, werden für den produktiven Einsatz vertrauenswürdige SSL-Zertifikate empfohlen, die von einer öffentlichen oder internen Zertifizierungsstelle signiert sind.

- Klicken Sie auf Weiter.

- (Nur die Dienste „Kerberos-Authentifizierung“ und „Virtuelle App“) Geben Sie auf der Seite „Dienstkonto angeben“ den Benutzernamen und das Kennwort des Domänenbenutzerkontos an, das zum Ausführen der Dienste „Kerberos-Authentifizierung“ und „Virtuelle App“ verwendet werden soll.

Wichtig: Der Kerberos-Authentifizierungsdienst unterstützt nur die folgenden Sonderzeichen im Kennwort des Domänenbenutzerkontos:

! ( & % @ / = ? * , . #

Wenn das Kennwort andere Sonderzeichen enthält, schlägt die Installation des Diensts „Kerberos-Authentifizierung“ fehl.

Geben Sie Benutzername im Format DOMÄNE\Benutzername ein. Beispiel: BEISPIEL\Administrator. Klicken Sie alternativ auf Durchsuchen und wählen Sie die Domäne und den Benutzer aus.

Hinweis: Wenn Sie beim Klicken auf

Durchsuchen keine Domänen oder Benutzer finden können, geben Sie sie im oben angegebenen Format in das Textfeld ein.

Hinweis: Die Seite „Dienstkonto angeben“ wird nur dann angezeigt, wenn Sie den Dienst „Kerberos-Authentifizierung“ oder „Virtuelle App“ installieren.

- Überprüfen Sie auf der Seite „Bereit zum Installieren des Programms“ Ihre gewählten Optionen und klicken Sie dann auf Installieren.

Die Installation dauert einige Minuten.

Vorsicht: Am Ende des Installationsvorgangs werden Sie möglicherweise aufgefordert, das System neu zu starten. Starten Sie das System nicht neu, wenn Sie den Connector auf einem 19.03.x-Connector-Server im Rahmen der Connector-Migration installieren. Starten Sie das System erst neu, wenn der gesamte Konnektor-Migrationsvorgang abgeschlossen ist.

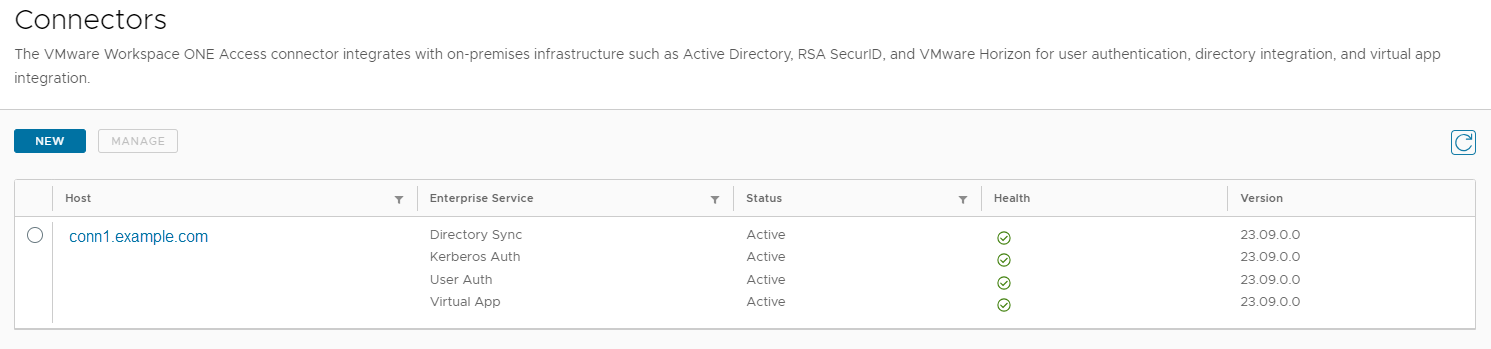

- Nachdem die Installation erfolgreich abgeschlossen wurde, überprüfen Sie, ob die Dienste auf dem Windows-Server ausgeführt werden.

Dienstnamen:

- VMware-Dienst „Verzeichnissynchronisierung“

- VMware-Dienst „Benutzerauthentifizierung“

- VMware-Dienst „„Kerberos-Authentifizierung“

- VMware-Dienst „Virtuelle App“

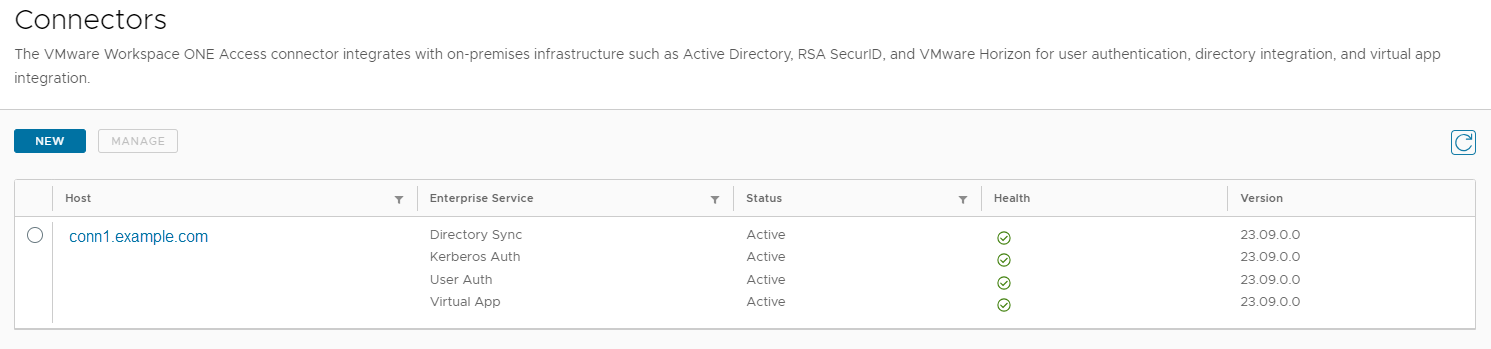

- Wechseln Sie zur Workspace ONE Access-Konsole und aktualisieren Sie die Seite Konnektoren und überprüfen Sie, ob die neuen Dienste angezeigt werden und den Status „Aktiv“ haben.

Wenn die Installation fehlschlägt, löschen Sie sowohl das Installationsprogramm als auch die Konfigurationsdatei, das bzw. die Sie von der

Workspace ONE Access-Konsole heruntergeladen haben, und starten Sie den Installationsvorgang dann erneut.

Ergebnisse

Nach erfolgreicher Installation werden die von Ihnen installierten Unternehmensdienste beim Workspace ONE Access-Mandanten registriert und auf der Seite „Konnektoren“ in der Workspace ONE Access-Konsole angezeigt.

Beispiel:

Nächste Maßnahme

- Konfigurieren Sie in der Workspace ONE Access-Konsole die von Ihnen installierten Unternehmensdienste. Informationen zum Integrieren von Verzeichnissen mithilfe des Verzeichnissynchronisierungsdiensts finden Sie unter Verzeichnisintegration mit VMware Workspace ONE Access. Informationen zum Konfigurieren der Authentifizierung mit dem Benutzerauthentifizierungs- oder dem Kerberos-Authentifizierungsdienst finden Sie unter Verwalten von Benutzerauthentifizierungsmethoden in VMware Workspace ONE Access. Informationen zur Integration von Horizon, Horizon Cloud Service on Microsoft Azure mit Einzel-Pod-Broker oder Horizon Cloud Service on IBM Cloud, Citrix oder und virtuellen ThinApp-Apps mithilfe des Diensts „Virtuelle Apps“ finden Sie unter Einrichten von Ressourcen in VMware Workspace ONE Access.

- (Nur Kerberos-Authentifizierungsdienst) Wenn Sie das von Workspace ONE Access generierte selbstsignierte Zertifikat für den Kerberos-Authentifizierungsdienst verwenden, müssen Sie das von Workspace ONE Access generierte Rootzertifikat den Trust Stores der Kunden hinzufügen. Sie können das Rootzertifikat root_ca.per aus dem Verzeichnis INSTALLDIR\Workspace ONE Access\Kerberos Auth Service\conf abrufen.

Während Sie das selbstsignierte Zertifikat zu Testzwecken verwenden können, werden für den produktiven Einsatz vertrauenswürdige SSL-Zertifikate empfohlen, die von einer öffentlichen oder internen Zertifizierungsstelle signiert sind. Siehe Hochladen eines SSL-Zertifikats für den Kerberos-Authentifizierungsdienst.