Geräte werden hauptsächlich mit Profilen verwaltet. Konfigurieren Sie Profile, damit Ihre iOS-Geräte sicher bleiben und an Ihre Einstellungen angepasst sind. Sie können Profile als Einstellungen und Regeln betrachten, die Ihnen zusammen mit Konformitätsrichtlinien dabei helfen, betriebliche Regeln und Verfahren durchzusetzen. Sie enthalten Einstellungen, Konfigurationen und Restriktionen, die Sie auf Geräten durchsetzen sollten.

Ein Profil besteht aus den allgemeinen Profileinstellungen und einer spezifischen Nutzlast. Profile funktionieren am besten, wenn sie nur eine einzige Nutzlast enthalten.

iOS-Profile werden auf Benutzerebene oder Geräteebene auf ein Gerät angewendet. Bei der Erstellung von iOS-Profilen wählen Sie die Ebene aus, auf die das Profil angewendet werden soll. Einige Profile können nur auf die Benutzerebene oder nur die Geräteebene angewendet werden.

Anforderung des Überwachungsmodus für Profile

Sie können einige oder alle iOS-Geräte im Überwachungsmodus einsetzen. Der überwachte Modus ist eine Einstellung auf Geräteebene, die Administratoren erweiterte Verwaltungsmöglichkeiten und Restriktionen einräumt.

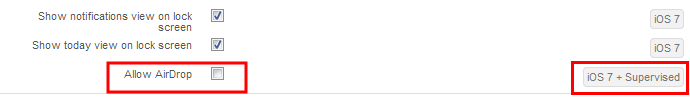

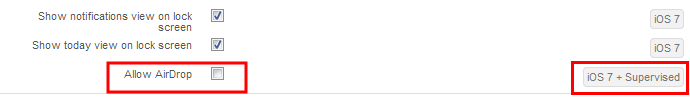

Bestimmte Profileinstellungen sind nur auf überwachten Geräten verfügbar. Die Einstellung „Überwacht“ auf einem Gerät wird mit einem Symbol auf der rechten Seite markiert, das die Mindest-iOS-Anforderungen für die Erzwingung anzeigt.

Beispielsweise können Sie verhindern, dass Endbenutzer AirDrop verwenden, um Dateien für andere macOS X-Computer und iOS-Geräte freizugeben, indem Sie das Kontrollkästchen neben AirDrop zulassen deaktivieren. Das Symbol iOS 7+ überwacht bedeutet, dass nur Geräte, die iOS 7 ausführen und mithilfe von Apple Configurator im überwachten Modus eingerichtet wurden, von dieser Restriktion betroffen sind. Weitere Informationen finden Sie unter Integration in Apple Configurator oder Apple Business Manager. Eine komplette Liste der Systemanforderungen für iOS und Überwachungsoptionen finden Sie in der Funktionsmatrix für iOS:Überwacht im Vergleich zu Nicht überwacht.

Konfigurieren eines iOS-Profils

Mit den folgenden grundlegenden Schritten können Sie jedes iOS-Profil in der Workspace ONE UEM konfigurieren. Weitere Infos zu den verfügbaren Einstellungen für jedes Profil finden Sie in den folgenden Abschnitten.

-

Navigieren Sie zu Ressourcen > Profile und Baselines > Profile und wählen Sie Hinzufügen > Apple iOS > Geräteprofil.

-

Konfigurieren Sie die Einstellungen des Profils unter Allgemein.

-

Wählen Sie die Nutzlast aus der Liste.

-

Konfigurieren Sie die Profileinstellungen.

-

Wählen Sie Speichern und Veröffentlichen.

Gerätekennungsprofil für iOS

Geräte-Passcode-Profile sichern iOS-Geräte und ihre Inhalte. Konfigurieren Sie die Sicherheitsebene basierend auf den Bedürfnissen Ihres Benutzers.

Wählen Sie strenge Optionen für Mitarbeiter mit hohem Sicherheitsbedarf und flexiblere Optionen für andere Geräte oder jene Mitarbeiter, die an einem BYOD-Programm teilnehmen. Wenn auf einem iOS-Gerät eine Kennung festgelegt ist, stellt diese darüber hinaus eine Hardwareverschlüsselung für das Gerät bereit und erstellt zudem einen Geräteindikator vom Typ Datensicherheit ist aktiviert auf der Registerkarte Sicherheit der Seite Gerätedetails.

Erstellen Sie eine Kennung und führen Sie folgende Konfiguration durch:

- Komplexität – Verwenden Sie einfache Kennungen zum schnellen Zugriff oder alphanumerische Kennungen zur Sicherheit. Sie können eine beliebige Mindestanzahl an komplexen Zeichen (@, #, &, ! , ,? ) für die Kennung verlangen. Zum Beispiel können von Benutzern mit Zugriff auf vertrauliche Inhalte strengere Kennungen verlangt werden.

- Maximale Anzahl an Fehlversuchen – Verhindern Sie nicht autorisierten Zugriff, indem Sie nach einer festgelegten Anzahl von Versuchen das Gerät komplett löschen oder blockieren. Diese Option funktioniert gut für unternehmenseigene Geräte, aber nicht für Geräte von Mitarbeitern, die in einem BYOD-Programm registriert sind. Beispiel: Wenn ein Gerät auf fünf Kennungsversuche begrenzt ist und ein Benutzer fünfmal hintereinander eine falsche Kennung eingibt, wird auf dem Gerät ein vollständiger Geräte-Wipe durchgeführt. Wenn einfach das Sperren des Geräts vorzuziehen ist, legen Sie für diese Option Keine fest. Das bedeutet, dass Sie die Kennung unbegrenzt häufig wiederholen können.

- Maximales Kennungsalter – Damit erzwingen Sie die Kennung serneuerung in einem ausgewählten Intervall. Häufig geänderte Kennungen sind meistens gegenüber nicht autorisierten Parteien weniger anfällig.

- AutoSperre (Min.) – Damit sperren Sie das Gerät automatisch nach Ablauf der Zeitperiode. Diese Sperre kann die Gefährdung von Inhalten verhindern, wenn ein Endbenutzer versehentlich sein Telefon irgendwo liegen lässt.

Konfigurieren eines Gerätekennungsprofils für iOS

Geräte-Passcode-Profile sichern iOS-Geräte und deren Inhalte. Konfigurieren Sie einige Einstellungen im Rahmen einer Kennungsnutzlast, um Gerätekennungen basierend auf den Anforderungen Ihrer Benutzer zu erzwingen.

| Einstellung | Beschreibung |

|---|---|

| Kennung auf Gerät verlangen | Aktivieren Sie den obligatorischen Kennungsschutz. |

| Einfachen Wert zulassen | Gestatten Sie dem Endbenutzer, eine einfache numerische Kennung anzuwenden. |

| Alphanumerischen Wert verlangen | Erlegen Sie dem Endbenutzer eine Beschränkung für die Verwendung von Leerstellen und nicht alphanumerischen Zeichen in der Kennung auf. |

| Minimale Kennungslänge | Legen Sie die minimal erforderliche Anzahl der Zeichen für die Kennung fest. |

| Minimale Anzahl komplexer Zeichen | Wählen Sie die minimale Anzahl komplexer Zeichen (#, $, ! , @), die für eine Kennung erforderlich ist. |

| Maximales Kennungsalter (Tage) | Wählen Sie die maximale Anzahl der Tage, für die die Kennung aktiv sein darf. |

| AutoSperre (Min.) | Wählen Sie, wie lange das Gerät im Leerlauf sein darf, bevor der Bildschirm automatisch gesperrt wird. |

| Kennungsverlauf | Wählen Sie die Anzahl der Kennungen, die im Verlauf gespeichert werden und vom Endbenutzer nicht erneut verwendet werden können. |

| Toleranzperiode für Gerätesperre (Min.) | Wählen Sie eine Dauer in Minuten, für die ein Gerät inaktiv sein kann, bevor es vom System gesperrt wird und der Endbenutzer seine Kennung erneut eingeben muss. |

| Maximale Anzahl an Fehlversuchen | Wählen Sie die maximale Anzahl an fehlgeschlagenen Versuchen. Wenn der Endbenutzer diese Anzahl an falschen Kennungseingaben vornimmt, wird das Gerät automatisch auf Werkseinstellungen zurückgesetzt. |

Restriktionsprofile für iOS

Restriktionsprofile begrenzen, wie Mitarbeiter ihre iOS-Geräte verwenden können. Sie bieten den Administratoren die Möglichkeit, die systemeigene Funktionalität von iOS-Geräten zu sperren und die Vorbeugung gegen Datenverlust zu erzwingen.

Für bestimmte Restriktionsoptionen wird auf der Seite Restriktionsprofil rechts ein Symbol gezeigt, welches die minimale iOS-Version zur Erzwingung dieser Restriktion anzeigt. Beispiel: Das Symbol iOS 7+ überwacht neben dem Kontrollkästchen AirDrop zulassen bedeutet, dass nur Geräte, auf denen iOS 7 ausgeführt wird und die für die Ausführung von Apple Configurator oder das Geräteregistrierungsprogramm von Apple im Überwachungsmodus eingerichtet sind, von dieser Restriktion betroffen sind.

Die hier aufgelisteten schrittweisen Anleitungen zeigen nur einige Funktionsbeispiele der Einstellungen, die Sie einschränken können. Eine komplette Liste der iOS-Versionen und Überwachungsoptionen finden Sie in der Funktionsmatrix für iOS: Überwacht im Vergleich zu Nicht überwacht.

Konfigurieren eines Geräterestriktionsprofils für iOS

Ein Restriktionsprofil kann angepasst werden, um zu steuern, auf welche Anwendungen, Hardware und Funktionen Ihre Endbenutzer zugreifen können. Verwenden Sie diese Restriktionen, um die Produktivität zu steigern, Endbenutzer und Geräte zu schützen und persönliche von Unternehmensdaten zu trennen.

Informationen zum Erstellen eines Restriktionsprofils finden Sie unter Konfigurieren eines Geräterestriktionsprofils.

Die folgenden Restriktionen sind Beispiele und keine erschöpfende Aufzählung.

Restriktionen für Betriebssysteme

Restriktionen zum Hinauszögern von Software auf Betriebssystemebene, mit denen Sie dafür sorgen können, dass Endbenutzer iOS-Updates für eine bestimmte Anzahl von Tagen nicht erkennen können.

| Einstellungen | Beschreibung |

|---|---|

| Verzögerung bei Updates (in Tagen) | Aktivieren Sie diese Option und geben Sie die Anzahl der Tage an, um die das Software-Update verzögert werden soll. Anzahl der Tage reicht von 1 bis 90. (iOS 11.3 und höher, überwachte Geräte). Die Anzahl der Tage bestimmt die Zeitdauer nach der Veröffentlichung des Software-Updates und nicht nach dem Zeitpunkt der Installation des Profils. |

Restriktionen der Gerätefunktionen

Restriktionen auf Geräteebene können wichtige Gerätefunktionen deaktivieren, wie zum Beispiel Kamera, FaceTime, Siri und Einkäufe aus Anwendungen, um Produktivität und Sicherheit zu erhöhen.

-

Schränken Sie die Änderung von Bluetooth-Einstellungen an Endgeräten für Endanwender ein. (iOS 10 und höher)

-

Sperren von Bildschirmaufnahmen auf Geräten, um auf dem Gerät gespeicherte, dem Unternehmen gehörende Inhalte zu schützen.

-

Deaktivieren von Siri bei einem gesperrten Gerät, um den Zugang zu E-Mail, Telefon und Hinweisen ohne Sicherheitskennung zu verhindern (iOS 7 und höher).

Standardmäßig können Endbenutzer zur Verwendung von Siri bei einem gesperrten Gerät den Start-Button gedrückt halten. Diese Funktion könnte nicht autorisierten Benutzern die Möglichkeit geben, Zugriff auf vertrauliche Informationen zu erlangen und Aktionen auf einem Gerät auszuführen, das ihnen nicht gehört. Wenn Ihre Organisation strenge Sicherheitsanforderungen hat, erwägen Sie, ein Restriktionsprofil einzusetzen, das die Nutzung von Siri beschränkt, wenn ein Gerät gesperrt ist.

-

Verhindern von automatischer Synchronisierung während des Roamings zur Reduktion von Datenkosten.

-

Verhindert, dass ein Gerät mit Touch-ID entsperrt wird (iOS 7 und höher).

-

Beschränken Sie die Benutzer auf das Ändern der Einstellung für den persönlichen Hotspot auf dem Gerät (iOS 12.2 und höher, überwacht). Ungeachtet dessen, ob die Einschränkung im Profil aktiviert oder deaktiviert ist, können Sie die Einstellung für den persönlichen Hotspot mit dem Befehl „PersonalHotspot Managed Settings“ außer Kraft setzen.

-

Beschränken Sie die Protokollierungsanforderung des Endbenutzers auf Siri-Server. Wenn die Einschränkung deaktiviert ist, protokolliert Siri keine Endbenutzer-Protokollierungsdaten auf dem Server.

-

Hindern Sie Endbenutzer daran, das WLAN in den Einstellungen oder im Kontrollzentrum (oder sogar beim Ein-/Ausschalten des Flugmodus) zu (de)aktivieren, indem Sie in der UEM Console (iOS 10.3 und höher) WLAN ein erzwingen aktivieren.

-

Deaktivieren Sie Zugriff auf Dateien im Netzwerklaufwerk, um Benutzer an der Verbindung zu Netzwerklaufwerken in der Dateien-App (iOS 10.3 und höher) zu hindern.

Beschriebene Restriktionen für iOS 8-Geräte

- Deaktivieren von Handoff, was benutzt werden kann, um eine Aktivität auf einem Gerät zu starten, andere Geräte zu suchen und die Aktivitäten auf gemeinsam genutzten Anwendungen wieder aufzunehmen.

- Deaktivieren von Internetsuchergebnissen in Spotlight. Diese Restriktion verhindert bei einer Suche mit Spotlight die Anzeige empfohlener Websites. (iOS 8 und höher, überwacht).

- Deaktivieren der Konfiguration von Restriktionseinstellungen. Diese Berechtigung ermöglicht es Administratoren, die Konfiguration persönlicher Restriktionen über das Menü „Einstellungen“ des Geräts zu überschreiben (iOS 8 und höher, überwacht).

- Verhindern, dass der Endbenutzer alle Inhalte und Einstellungen auf dem Gerät löscht. Diese Einschränkung verhindert, dass Benutzer das Gerät löschen und die Registrierung aufheben (iOS 8 und höher, überwacht)

- Deaktivieren der lokalen Datenspeicherung durch Sichern verwalteter Anwendungen mit iCloud.

- Deaktivieren des Backups von Unternehmensbüchern mit iCloud.

- Verhindern, dass Benutzer Notizen und Markierungen in Unternehmensbüchern mit iCloud synchronisieren.

- Deaktivieren des Hinzufügens oder Entfernens bestehender Touch-ID-Informationen (überwachte Geräte mit iOS 8.1.3 und höher).

- Deaktivieren von Podcasts. Diese Restriktion verhindert den Zugriff auf die Podcast-Anwendung von Apple (nur überwacht).

Empfohlene Restriktionen für iOS 9

- Deaktivieren der Kennungsänderungen, womit das Hinzufügen, Ändern oder Entfernen eines Gerätekennungen verhindert wird (nur überwachte Geräte).

- Ausblenden des App Stores. Diese Restriktionen deaktiviert den App Store und entfernt das Symbol aus der Startseite. Endbenutzer können weiterhin MDM verwenden, um ihre Anwendungen zu installieren oder zu aktualisieren, sodass die vollständige Kontrolle der Anwendungen auf den Administrator übergeht (nur überwachte Geräte).

- Deaktivieren des automatischen App-Downloads. Diese Restriktion verhindert, dass Anwendungen, die auf anderen Geräten gekauft wurden, automatisch synchronisieren. Diese Restriktion beeinträchtigt die Aktualisierungen bestehender Anwendungen nicht (nur überwachte Geräte).

- Deaktivieren von Änderungen des Gerätenamens. Diese Restriktion hindert Endbenutzer daran, den Gerätenamen zu ändern. Diese Restriktion ist für die Bereitstellung von gemeinsam genutzten und vorübergehend bereitgestellten Geräten empfohlen (nur überwachte Geräte).

- Deaktivieren von Änderungen des Hintergrunds. Diese Restriktion hindert Endbenutzer daran, die Geräte-Hintergrundbilder zu ändern (nur überwachte Geräte).

- Deaktivieren von AirDrop als nicht verwaltetes Drop-Ziel, wodurch Benutzer daran gehindert werden, Unternehmensdaten oder Anhänge aus einer verwalteten Anwendung an AirDrop zu senden. Diese Restriktion erfordert auch die Restriktion der verwalteten „Öffnen in“-Funktion von Apple.

- Deaktivieren von Tastaturkürzeln, um Benutzer daran zu hindern, Tastaturkürzel zu erstellen und zu nutzen (nur überwachte Geräte).

- Diese von News, um den Zugriff auf die News-Anwendung von Apple zu verhindern (überwachte Geräte).

- Deaktivieren der iCloud-Fotobibliothek. Mit dieser Restriktion wird verhindert, dass Fotos, die nicht vollständig aus der Bibliothek heruntergeladen wurden, lokal gespeichert werden.

- Deaktivieren der Vertrauenswürdigkeit von externen Unternehmensanwendungen, womit verhindert wird, dass Endbenutzer nicht vertrauenswürdige, vom Unternehmen signierte, nicht verwaltete Anwendungen installieren. Verwaltete unternehmenseigene Anwendungen sind automatisch vertrauenswürdig.

- Deaktivieren der Videoaufzeichnung durch Restriktionen von Bildschirmkopien, damit Endbenutzer die Geräteanzeige nicht kopieren können.

- Deaktivieren des Music-Dienstes, sodass die Music-Anwendung nicht installiert werden kann (nur überwache Geräte mit iOS 8.3.3+).

Beschreibung von iOS 9.3-Restriktionen

- Deaktivieren des iTunes Radio-Dienstes, sodass iTunes Radio nicht installiert werden kann. Wenn Apple Music keiner Restriktion unterliegt, wird der Radio-Dienst in der Apple Music-Anwendung angezeigt (nur überwachte Geräte).

Beschreibung von watchOS-Restriktionen

- Deaktivieren der Apple Watch-Kopplung, womit eine derzeit gekoppelte Apple Watch entkoppelt und gelöscht wird (nur überwache Geräte mit iOS 9 und höher).

- Erzwingen der Handgelenkerkennung, wodurch eine Apple Watch gesperrt wird, wenn sie nicht getragen wird.

Restriktionen auf Anwendungsebene

Durch Restriktionen auf Anwendungsebene werden bestimmte Anwendungen wie YouTube, iTunes und Safari bzw. einige ihrer Funktionen deaktiviert, um Richtlinien des Unternehmens durchzusetzen. Die verfügbaren Restriktionen sind:

- Deaktivieren von AutoAusfüllen gewährleistet, dass vertrauliche Informationen in bestimmten Formularen nicht automatisch angezeigt werden.

- Aktivieren der Funktion „Betrugswarnung erzwingen“ gewährleistet, dass Safari eine Warnung anzeigt, wenn Endbenutzer vermutete Phishing-Websites besuchen.

- Steuern der Cookie-Akzeptanz in Safari. Sie können Safari so einrichten, dass keine Cookies bzw. Cookies nur von bestimmten Websites akzeptiert werden.

- Sperren des Zugriffs auf das Game-Center und Spiele mit mehreren Spielern, um Unternehmensrichtlinien für die Gerätenutzung während der Arbeit durchzusetzen.

- Aktivieren oder Deaktivieren einzelner, nativer und anderer Anwendungen durch Hinzufügen im Abschnitt Apps anzeigen oder Apps ausblenden. Mit dieser Restriktion können Sie Anwendungen nach Bedarf anzeigen oder ausblenden (für iOS 9.3 und höher, nur überwachte Geräte).

- Um die Webclips der Positivliste hinzuzufügen, fügen Sie die Paket-ID com.apple.webapp im Textfeld Apps anzeigen hinzu.

iCloud-Restriktionen

Benutzer mit Geräten mit iOS 7 und höher können Daten in der iCloud – einer Sammlung von Apple-Servern – speichern, sichern oder mit dieser synchronisieren. Beispiele sind Fotos, Videos, Geräteeinstellungen, Anwendungsdaten, Nachrichten, Dokumente und andere Daten. Für den Fall, dass Ihre Unternehmensanforderungen Restriktionen erforderlich machen, bietet Workspace ONE UEM diese für Geräte mit iOS 7 und höher, die iCloud oder iCloud-Funktionen ggf. deaktivieren können.

Exchange ActiveSync-Inhalte (Mail, Kontakte, Kalender, Aufgaben) und mobile Bereitstellungsprofile werden nicht mit der iCloud eines Endbenutzers synchronisiert.

| Administrative Anforderung | Restriktion | Einstellung auf dem Gerät deaktiviert |

|---|---|---|

| Restriktion der iCloud-Konfiguration (Restriktion der Gerätefunktionen) | ||

| Restriktion der Fähigkeit, sich anzumelden und iCloud-Einstellungen zu konfigurieren | Kontoänderung zulassen (erfordert Überwachung) | Deaktiviert die iCloud-Option in den Geräteeinstellungen (überwachte Geräte mit iOS 7 und höher). Diese Restriktion verhindert auch die Änderung anderer Konten, wie z. B. E-Mail, innerhalb der Geräteeinstellungen. |

| iCloud Management (granulare iCloud-Restriktionen) | ||

| Verhindern, dass Benutzer Daten in der iCloud sichern | Backup zulassen | Deaktiviert die „Backup“-Option in den iCloud-Einstellungen (iOS 7) |

| Verhindert, dass Benutzer Dokumente und Daten im iCloud Drive speichern | Dokumentsynchronisierung zulassen | Entfernt die „iCloud Drive“-Option aus den iCloud-Einstellungen (iOS 7) |

| Verhindert, dass Benutzer Kennwort- und Kreditkartendaten in der iCloud speichern | Synchronisierung der Schlüsselsammlung zulassen | Entfernt die „Schlüsselsammlung“-Option unter den iCloud-Einstellungen (iOS 7) |

| Benutzer von verwalteten Anwendungen daran hindern, Dokumente in der iCloud zu speichern | Verwalteten Anwendungen erlauben, Daten zu speichern | Verhindert, dass verwaltete Anwendungen Dokumente in iCloud Drive speichern (iOS 8) |

| Verhindetn, dass Benutzer Daten Unternehmensbücher in der iCloud sichern | Sicherung der Unternehmensbücher zulassen | Verhindert, dass verwaltete Bücher über iCloud oder iTunes (iOS 8) gesichert werden |

| Verhindert das Synchronisieren von Unternehmensbüchern, Notizen und Markierungen | Synchronisierung von Notizen und Markierungen in Unternehmensbüchern zulassen | Deaktiviert Notizen und Markierungen für Unternehmensbücher in iBooks (iOS 8) |

| Verhindert, dass Benutzer Fotos mit der iCloud synchronisieren | Fotostream zulassen und Freigegebenen Fotostream zulassen | Entfernt die „Fotos“-Option aus den iCloud-Einstellungen (iOS 7) |

| Verhindert das automatische Hochladen von neuen Fotos und das Versenden auf iCloud-Geräte | Freigegebenen Fotostream zulassen | Deaktiviert „Mein Fotostream“ in „Fotos“ in den iCloud-Einstellungen (iOS 7) |

iCloud Backups finden nur unter folgenden Bedingungen statt:

- Für iCloud Backup sind keine Restriktionen vorhanden.

- Die iCloud-Umschalteinstellung ist in Einstellungen > iCloud > Sicherung auf dem Gerät aktiviert.

- WLAN ist aktiviert.

- Das Gerät ist mit einer Stromquelle verbunden und gesperrt.

Sicherheits- und Datenschutzrestriktionen

Auf Sicherheit und Datenschutz basierte Restriktionen können Endbenutzer daran hindern, bestimmte Aktionen auszuführen, die gegen Unternehmensrichtlinien verstoßen und ihre Geräte anderweitig gefährden. Die verfügbaren Restriktionen umfassen:

- Verhindern, dass Benutzer von iOS 11.4.1 und höheren Geräten eine Kennung eingeben, um sich erstmals mit USB-Zubehör zu verbinden oder die Verbindung dazu aufrechtzuerhalten, solange das Gerät gesperrt ist.

- Benutzer daran hindern, nicht verwalteten Unternehmensanwendungen zu vertrauen.

- Verhindern der Erzwingung eines iTunes Store-Kennworteintrags.

- Verhindern Sie, dass diagnostische Daten – unter anderem Standort- und Nutzungsdaten – an Apple gesendet werden, um bei der Verbesserung der iOS-Software zu helfen.

- Hindern Sie Endbenutzer daran, nicht vertrauenswürdige TLS-Zertifikate zu akzeptieren, sodass sie auf Websites mit ungültigen SSL-Zertifikaten nicht zugreifen können. Wenn Sie nicht vertrauenswürdige TLS-Zertifikate zulassen, werden Benutzer weiterhin über ungültige Zertifikate informiert, können aber, wenn erforderlich, fortfahren.

- Verhindern Sie Over-the-Air-PKI-Aktualisierung.

- Erzwingen Sie verschlüsselte Datensicherung Verschlüsselte Sicherung gewährleistet, dass alle persönliche Daten, wie E-Mail-Kontokennwörter und Kontaktinformationen, beim Sichern

und Speichern auf Geräten verschlüsselt sind. - Verhindern Sie Koppelung mit Nichtkonfigurator-Host.

- Verhindern Sie, dass iOS 10.3 und höhere Geräte Verbindungen zu unbekannten oder böswilligen Netzwerken herstellen. Geräte, für die diese Restriktion aktiviert ist, können sich nur mit verwalteten WLAN-Netzwerken verbinden. Wählen Sie Verwaltetes WLAN anfordern, um die Restriktion durchzusetzen.

Restriktionen von Medieninhalten

Auf Bewertung basierte Restriktionen können den Zugriff auf bestimmte Inhalte je nach Bewertung verhindern. Diese wird nach Region verwaltet. Die verfügbaren Restriktionen sind:

- Beschränken Sie den Gerätezugriff auf anstößige bzw. nicht jugendfreie Inhalte von unternehmenseigenen Geräten als Teil einer Unternehmensrichtlinie.

- Verhindern Sie den Zugriff auf Anwendungen mit einer Altersfreigabe von 17 Jahren während der normalen Geschäftszeit.

- Blockieren des Zugriffs auf zweckwidrige oder anstößige iBook-Inhalte von unternehmenseigenen Geräten.

Geräterestriktionsprofil für iOS

Restriktionsprofile begrenzen, wie Mitarbeiter ihre iOS-Geräte verwenden können. Sie bieten den Administratoren die Möglichkeit, die systemeigene Funktionalität von iOS-Geräten zu sperren und die Vorbeugung gegen Datenverlust zu erzwingen.

-

Navigieren Sie zu Ressourcen > Profile und Baselines > Profile > Hinzufügen. Wählen Sie Apple iOS.

-

Konfigurieren Sie die Einstellungen des Profils unter Allgemein.

-

Wählen Sie die Restriktions-Nutzlast in der Liste. Sie können mehrere Restriktionen als Teil einer einzelnen Restriktionsnutzlast auswählen.

-

Konfigurieren Sie die Restriktions-Einstellungen. Weitere Informationen zu Restriktionen finden Sie unter Restriktionsprofilkonfiguration.

-

Wählen Sie Speichern und veröffentlichen.

Setup-Assistentenprofil zum Überspringen für iOS

Verwenden Sie ein Setup-Assistentenprofil, um den Setup-Assistenten nach einer Aktualisierung des Betriebssystems auf dem Gerät zu überspringen. Dieses Profil gilt nur für Geräte mit iOS 14 bzw. iPadOS 14 und höher.

| Einstellungen | Beschreibung |

|---|---|

| Setup-Assistent | Sie können nach einer Aktualisierung alle Bildschirme des Setup-Assistenten oder nur ausgewählte Bildschirme anhand der folgenden Liste überspringen. Hinweis: Standardmäßig ist die Option „Alle Bildschirme überspringen“ aktiviert. Wenn Benutzer nur einige Bildschirme überspringen möchten, können die restlichen Textfelder bearbeitet werden. |

| Von Android verschieben | Wenn der Bereich „Wiederherstellen“ nicht übersprungen wird, wird die Option „Von Android verschieben“ im Bereich „Wiederherstellen“ unter iOS übersprungen. |

| Eigenen Look wählen | Überspringt die Funktion „Eigenen Look wählen“. |

| Apple ID einrichten | Überspringt die Einrichtung der Apple-ID. |

| Biometrische ID | Überspringt die biometrische Einrichtung. Migration von Gerät zu Gerät |

| Migration von Gerät zu Gerät | Überspringt den Bereich „Migration von Gerät zu Gerät“. |

| Diagnose | Überspringt den Bereich „App-Analyse“. |

| Display Tone | Überspringt die Display Tone-Einrichtung. |

| Home-Taste | Überspringt den Bildschirm zur Vorstellung der Starttaste auf iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus und iPhone SE. |

| iMessage und FaceTime | Überspringt den Bildschirm „iMessage und FaceTime“ in iOS. |

| Ortungsdienste | Überspringt Ortungsdienste. |

| Kennung | Überspringt den Fensterbereich „Kennung“. |

| Zahlung | Überspringt die Einrichtung von Apple Pay. |

| Datenschutz | Überspringt den Bereich „Datenschutz“. |

| Wiederherstellen | Deaktiviert die Wiederherstellung aus der Sicherungswiederherstellung. |

| Wiederherstellung abgeschlossen | Überspringt den Fensterbereich „Wiederherstellen“. |

| Bildschirmzeit | Überspringt den Bereich „Bildschirmzeit“. |

| Mobilfunktarif hinzufügen | Überspringt den Bereich „Mobilfunktarif hinzufügen“. |

| Siri | Überspringt Siri. |

| Software-Update | Überspringt den Bildschirm für obligatorische Software-Updates in iOS. |

| Allgemeine Geschäftsbedingungen | Überspringt die allgemeinen Geschäftsbedingungen. |

| Aktualisierung abgeschlossen | Überspringt den Bereich „Aktualisierung abgeschlossen“. |

| Uhrmigration | Überspringt den Bereich für die Uhrmigration. |

| Willkommen | Überspringt den Bereich „Erste Schritte“. |

| Zoom | Überspringt das Einrichten des Zooms. |

WLAN-Profil für iOS

Mit einem konfigurieren WLAN-Profil können Geräte mit Unternehmensnetzwerken verbunden werden, sogar wenn sie verborgen, verschlüsselt oder kennwortgeschützt sind. Diese Nutzlast ist sinnvoll für Endbenutzer, die unterwegs sind und ihr eigenes Drahtlosnetzwerk verwenden, oder für Endbenutzer in einem Büro, wo eine automatische Verbindung mit einem Drahtlosnetzwerk vor Ort möglich ist.

-

Konfigurieren Sie folgende WLAN-Einstellungen:

Einstellung Beschreibung Service Set Identifier Geben Sie den Namen des Netzwerks ein, mit dem das Gerät verbunden wird. Ausgeblendetes Netzwerk Geben Sie eine Verbindung zu einem Netzwerk ein, das nicht offen ist oder nicht sendet. AutoVerknüpfung Legen Sie fest, ob das Gerät beim Starten automatisch eine Verbindung zum Netzwerk herstellt. Das Gerät hält die Verbindung aufrecht, bis es neu gestartet oder eine andere Verbindung manuell ausgewählt wird. Sicherheitstyp Wählen Sie den Typ des zu verwendenden Zugriffsprotokolls aus. Geben Sie das Kennwort ein oder wählen Sie die Protokolle aus, die für Ihr WLAN-Netzwerk gelten. Protokolle Wählen Sie Protokolle für den Netzwerkzugriff aus. Diese Option wird angezeigt, wenn für WLAN und Sicherheitstyp eine Enterprise-Option gewählt wurde. Diese Option wird auch angezeigt, wenn Ethernet ausgewählt ist.

WLAN Hotspot 2.0 Damit aktivieren Sie die WLAN Hotspot 2.0-Funktionalität. Die Option ist nur auf iOS 7-Geräten und höher verfügbar. Hotspot 2.0 ist ein WLAN-Typ für öffentlichen Zugriff, mit dem Geräte nahtlos Zugriffspunkte mit bester Übereinstimmung identifizieren und sich damit verbinden. Ihr Anbieter muss Hotspot 2.0 unterstützen, um eine fehlerfreie Funktion zu gewährleisten. Domänenname Geben Sie den Domänennamen des Passpoint-Anbieters ein. Verbindung mit Partner-Passpoint-Netzwerken im Roamingbetrieb zulassen Damit aktivierten Sie das Roaming in Partner-Passpoint-Netzwerken. Angezeigter Betreibername Geben Sie den Namen des WLAN-Hotsport-Anbieters ein. Organisations-ID des Roaming-Konsortiums Geben Sie die Roaming Consortium-OI ein. Netzwerkzugriff ID Geben Sie die Netzwerkzugriff-ID-Bereichsnamen ein. MCC/MNC Geben Sie den 6-stelligen Mobile Country Code bzw. Mobile Network Configuration ein. Authentifizierung Konfigurieren Sie die Einstellungen für die Authentifizierung. Diese variieren je nach Protokoll. Benutzername Geben Sie den Benutzernamen für das Konto ein. Benutzerkennwort pro Verbindung Fordern Sie das Kennwort während der Verbindung an und senden Sie es mit der Authentifizierung. Kennwort Geben Sie das Kennwort für die Verbindung ein. Identitätszertifikat Wählen Sie das Zertifikat für die Authentifizierung. Äußere Identität Wählen Sie die externe Authentifizierungsmethode. Minimale TLS-Version Wählen Sie als minimale TLS-Version 1.0, 1.1 oder 1.2. Wenn kein Wert ausgewählt ist, wird für die Mindestversion von TLS standardmäßig 1.0 übernommen.

Hinweis: Maximale TLS-Versionen können nur für die Protokolltypen TLS, TTLS, EAP-Fast und PEAP konfiguriert werden.Maximale TLS-Version Wählen Sie als maximale TLS-Version 1.0, 1.1 oder 1.2. Wenn kein Wert ausgewählt ist, wird für die Mindestversion von TLS standardmäßig 1.2 übernommen. Vertrauenswürdige Zertifikate Dies sind die vertrauenswürdigen Serverzertifikate für Ihr WLAN-Netzwerk. Zertifikatnamen des vertrauenswürdigen Servers Geben Sie die Zertifikatnamen des vertrauenswürdigen Servers ein.. Ausnahmen zur Vertrauenswürdigkeit zulassen Gestatten Sie den Endbenutzern, selbst Entscheidungen zur Vertrauenswürdigkeit zu treffen. -

Konfigurieren Sie die Proxy-Einstellungen mit Manuell oder Automatisch.

-

Wenn Sie eine Cisco-Infrastruktur verwenden, konfigurieren Sie die QoS-Markierungs-Richtlinie (iOS v11 und höher).

Einstellung Beschreibung Fastlane QoS-Kennzeichnung Wählen Sie die gewünschten Markierungseinstellungen aus. QoS-Markierung aktivieren Wählen Sie diese Option zur Auswahl von Anwendungen für prioritäre Datenzuweisungen. Apple-Anruf zulassen Wählen Sie „Apple-Anruf zulassen“, um Apple-WLAN-Anruf Ihrer QoS-Positivliste hinzuzufügen. Anwendungen zur QoS-Markierung zulassen Suchen Sie nach Anwendungen für die Zuweisung prioritärer Daten und fügen Sie diese hinzu. -

Konfigurieren Sie ein Captive Portal, um das Portal zu umgehen.

-

Wählen Sie nach Abschluss Speichern und veröffentlichen, um das Profil per Push auf die Geräte zu übertragen.

VPN-Profil (Virtual Private Network) für iOS

Virtuelle private Netzwerke (VPNs) bieten Geräten einen sicheren und verschlüsselten Tunnel zum Zugriff auf interne Ressourcen. VPN-Profile ermöglichen, dass alle Geräte so funktionieren, als ob sie über das Netzwerk vor Ort verbunden sind. Ein konfiguriertes VPN-Profil gewährleistet, dass Endbenutzer einen nahtlosen Zugriff auf E-Mails, Dateien und Inhalte haben.

Die angezeigten Einstellungen hängen von dem von Ihnen gewählten Verbindungstyp ab. Weitere Informationen zur Verwendung der Forcepoint-Inhaltsfilterung finden Sie unter Erstellen eines eines Forcepoint-Inhaltsfilterprofils.

| Einstellungen | Beschreibung |

|---|---|

| Verbindungsname | Geben Sie den Namen der Verbindung ein, der auf dem Gerät angezeigt werden soll. |

| Verbindungstyp | Verwenden Sie das Dropdown-Menü, um die Netzwerkverbindungsmethode auszuwählen. |

| Server | Geben Sie den Hostnamen oder die IP-Adresse des Servers ein. |

| Konto | Geben Sie den Namen des VPN-Kontos ein. |

| Gesamten Datenverkehr senden | Sendet den gesamten Datenverkehr über das angegebene Netzwerk. |

| Verbindung bei Leerlauf abbrechen | Ermöglichen Sie es dem VPN, nach einer bestimmten Zeitdauer eine automatische Trennung durchzuführen. Die Unterstützung für diesen Wert hängt vom VPN-Anbieter ab. |

| Automatisch verbinden | Wählen Sie diese Option, um es dem VPN zu gestatten, automatisch eine Verbindung zu den folgenden Domänen herzustellen. Diese Option wird angezeigt, wenn Per-App-VPN-Regeln aktiviert ist. Safari-Domänen E-Mail-Domänen Kontaktdomänen Kalenderdomänen |

| Anbietertyp | Wählen Sie den Typ des VPN-Diensts aus. Wenn es sich bei dem VPN-Diensttyp um einen App-Proxy handelt, tunnelt der VPN-Dienst den Datenverkehr auf Anwendungsebene. Wenn es sich um einen Paket-Tunnel handelt, tunnelt der VPN-Dienst den Datenverkehr auf der IP-Ebene. |

| Pro-App-VPN-Regeln | Aktiviert das Per-App-VPN für Geräte. Weitere Informationen finden Sie unter Konfigurieren von Per-App-VPN für iOS-Geräte in diesem Leitfaden. |

| Authentifizierung | Wählen Sie die Methode zur Authentifizierung für Endbenutzer aus. Halten Sie sich an die entsprechenden Eingabeaufforderungen, um ein Identitätszertifikat hochzuladen, oder geben Sie eine Kennwort-Information bzw. den Gemeinsamen geheimen Schlüssel ein, der den Endbenutzern den VPN-Zugriff ermöglicht. |

| VPN-On-Demand aktivieren | Aktivieren Sie VPN-ONnDemand, um Zertifikate für die automatische Einrichtung von VPN-Verbindungen gemäß dem Abschnitt Konfigurieren von VPN-On-Demand für iOS-Geräte in diesem Leitfaden zu verwenden. |

| Proxy | Wählen Sie zur Konfiguration mit dieser VPN-Verbindung als Proxytyp Manuell oder Automatisch aus. |

| Server | Geben Sie die URL für den Proxyserver ein. |

| Port | Geben Sie den Port ein, der für die Kommunikation mit dem Proxy verwendet wird. |

| Benutzername | Geben Sie den Benutzernamen für die Verbindung mit dem Proxyserver ein. |

| Kennwort | Geben Sie das Kennwort für die Authentifizierung ein. |

| Anbieterschlüssel | Wählen Sie diese Option, um benutzerdefinierte Schlüssel zu erstellen, die in das Konfigurationswörterbuch für Anbieter aufgenommen werden. |

| Schlüssel | Geben Sie den spezifischen Schlüssel ein, der vom Anbieter bereitgestellt wurde. |

| Wert | Geben Sie den VPN-Wert für jeden Schlüssel ein. |

| Lokale Netzwerke ausschließen | Aktivieren Sie die Option, um alle Netzwerke zur Weiterleitung des Netzwerkdatenverkehrs außerhalb des VPN einzubeziehen. |

| Alle Netzwerke einbeziehen | Aktivieren Sie die Option, um alle Netzwerke zur Weiterleitung des Netzwerkdatenverkehrs über das VPN einzubeziehen. |

Hinweis: Wenn Sie als Typ IKEv2 ausgewählt haben, sind Sie berechtigt, die minimale und maximale TLS-Version für die VPN-Verbindungen einzugeben. Vor der Eingabe der TLS-Version müssen Sie das Kontrollkästchen EAP aktivieren aktivieren.

Nach dem Speichern des Profils haben Endbenutzer Zugriff auf zulässige Sites.

Forcepoint-Inhaltsfilter für iOS

Mit der Integration von Workspace ONE UEM in Forcepoint können Sie Ihre vorhandenen Inhaltsfilterkategorien in Forcepoint nutzen und diese auf Geräte anwenden, die Sie in der UEM-Konsole verwalten.

Erlauben oder blockieren Sie Zugriff auf Websites nach den von Ihnen in Forcepoint konfigurierten Regeln und setzen Sie dann eine VPN-Nutzlast ein, um Geräte zu zwingen, diese Regeln zu befolgen. Bei Workspace ONE UEM registrierte Verzeichnisbenutzer werden mit Forcepoint abgeglichen, um nach dem bestimmten Endbenutzer zu bestimmen, welche Inhaltsfilterregeln angewendet werden sollen.

Sie können das Filtern von Inhalten mit Forcepoint auf eine der beiden folgenden Arten erzwingen.

a. Verwenden Sie das VPN-Profil wie in diesem Thema beschrieben. Das Durchsetzen von Inhaltsfilterung mithilfe des VPN-Profils kann auf sämtlichen Webverkehr mit anderen Browsern als dem VMware Browser angewendet werden.

b. Konfigurieren Sie die Seite Einstellungen und Richtlinien, die für sämtlichen Webverkehr mit anderen Browsern als dem VMware Browser gilt. Anweisungen zur Konfiguration von Einstellungen und Richtlinienfinden Sie im VMware Browser Guide.

Verfahren

-

Nachdem Sie die Nutzlast ausgewählt haben, wählen Sie Websense (Forcepoint) als Verbindungstyp.

-

Konfigurieren Sie die Verbindungsdaten wie folgt:

Einstellungen Beschreibung Verbindungsname Geben Sie den Namen der Verbindung ein, der angezeigt werden soll. Benutzername Geben Sie den Benutzernamen für die Verbindung mit dem Proxyserver ein. Kennwort Geben Sie das Kennwort für die Verbindung ein. -

Sie können auch Verbindung testen auswählen.

-

Konfigurieren Sie die Einstellungen Anbieterkonfigurationen.

Einstellung Beschreibung Anbieterschlüssel Erstellen Sie benutzerdefinierte Schlüssel und fügen Sie diese dem Konfigurationswörterbuch für Anbieter hinzu. Schlüssel Geben Sie den spezifischen Schlüssel ein, der vom Anbieter bereitgestellt wurde. Wert Geben Sie den VPN-Wert für jeden Schlüssel ein. -

Wählen Sie Speichern und veröffentlichen. Verzeichnisbasierte Endbenutzer haben jetzt Zugriff auf zulässige Sites auf Grundlage Ihrer Forcepoint-Kategorien.

VPN-On-Demand-Profil für iOS

VPN-On-Demand ist die Methode, mit der eine VPN-Verbindung für bestimmte Domänen automatisch hergestellt wird. Um Sicherheit und Bedienkomfort zu erhöhen, nutzt VPN-On-Demand Zertifikate zur Authentifizierung anstelle einfacher Kennungen.

Stellen Sie sicher, dass Ihre Zertifizierungsstellen und Zertifikatsvorlagen in Workspace ONE UEM ordnungsgemäß zur Zertifikatsverteilung konfiguriert sind. Machen Sie die Drittanbieter-VPN-App Ihrer Wahl für Endbenutzer verfügbar, indem Sie die App auf Geräte übertragen und sie in Ihrem Unternehmens-App-Katalog empfehlen.

-

Konfigurieren Sie Ihr Basis-VPN-Profil entsprechend.

-

Wählen Sie Zertifikat aus dem Dropdown-Menü Benutzerauthentifizierung. Navigieren Sie zur Anmeldedaten-Nutzlast.

a. Wählen Sie im Dropdown-Menü Quelle der Anmeldedaten die Option Festgelegte Zertifizierungsstelle.

b. Wählen Sie die Zertifizierungsstelle und Zertifikatsvorlage im entsprechenden Dropdown-Menü.

c. Navigieren Sie zurück zur VPN-Nutzlast.

-

Wählen Sie das Identitätszertifikat gemäß der Angabe in der Anmeldedaten-Nutzlast, wenn Sie die Zertifikatauthentifizierung auf das VPN-Profil anwenden.

-

Aktivieren Sie das Kontrollkästchen VPN On Demand aktivieren.

-

Konfigurieren Sie die Option Neue On-Demand-Schlüssel verwenden (iOS 7), um eine VPN-Verbindung zu aktivieren, wenn Endbenutzer auf eine der angegebenen Domäne zugreifen:

Einstellung Beschreibung Neue On-Demand-Schlüssel verwenden (iOS 7 und höher) Wählen Sie diese Option, um die neue Syntax zu verwenden, die detailliertere VPN-Regeln ermöglichen. On-Demand-Regel/Aktion Wählen Sie eine Aktion zur Definition des VPN-Verhaltens, die auf die VPN-Verbindung angewendet werden soll, basierend auf den definierten Kriterien. Wenn die Kriterien zutreffen, wird die festgelegte Aktion durchgeführt.

Verbindung bewerten: Die VPN-Tunnelverbindung wird automatisch basierend auf den Netzwerkeinstellungen und den Eigenschaften jeder Verbindung eingerichtet. Die Bewertung erfolgt jedes Mal, wenn eine VPN-Verbindung mit einer Website erfolgt.

Verbinden: Die VPN-Tunnelverbindung wird beim nächsten Netzwerkversuch automatisch erstellt, wenn das Netzwerkkriterium eingehalten wird.

Trennen: Die VPN-Tunnelverbindung wird automatisch deaktiviert und nicht wieder auf Anfrage hergestellt, wenn die Netzwerkkriterien eingehalten werden.

Ignorieren: Die bestehende VPN-Verbindung wird beibehalten, aber eine erneute Verbindung auf Anfrage wird nicht hergestellt, solange die Netzwerkkriterien eingehalten werden.Aktionsparameter Konfigurieren Sie Aktionsparameter für die angegebenen Domänen, um einen VPN-Verbindungsversuch auszulösen, wenn die Auflösung des Domänennamens fehlschlägt, beispielsweise wenn der DNS-Server angibt, dass er die Domäne nicht auflösen kann, mit einer Umleitung auf einen anderen Server reagiert oder gar nicht antwortet (Zeitablauf).

Wenn Sie Verbindung bewerten auswählen, werden diese Optionen angezeigt:

Wählen Sie Verbindung herstellen/Niemals verbinden und geben Sie weitere Informationen:

Domänen – Geben Sie die Domänen ein, auf die diese Bewertung zutrifft.

URL-Test – Geben Sie die HTTP- oder HTTPS-URL (bevorzugt) zum Testen ein und verwenden Sie eine GET-Abfrage. Wenn der Hostname der URL nicht aufgelöst werden kann, der Server nicht erreichbar ist oder nicht mit einem 200 HTTP-Statuscode reagiert, wird als Reaktion eine VPN-Verbindung eingerichtet.

DNS-Server – Geben Sie eine Reihe von IP-Adressen für DNS-Server ein, die für die Auflösung der angegebenen Domänen verwendet werden sollen. Diese Server müssen nicht Teil der aktuellen Netzwerkkonfiguration des Geräts sein. Wenn diese DNS-Server nicht erreichbar sind, wird als Reaktion eine VPN-Verbindung eingerichtet. Diese DNS-Server müssen entweder interne DNS-Server oder vertrauenswürdige externe DNS-Server sein. (Optional)Kriterien/Wert für Parameter Schnittstellenübereinstimmung – Wählen Sie den Typ der Verbindung aus, der mit dem aktuellen Adapter des Gerätnetzwerks übereinstimmt. Die verfügbaren Werte sind Beliebig, WLAN, Ethernet und Mobilfunknetz.

URL-Test – Geben Sie die festgelegte URL für die Kriterien ein, die eingehalten werden sollen. Wenn die Kriterien eingehalten werden, wird ein 200 HTTP-Statuscode zurückgegeben. Dieses Format umfasst das Protokoll (HTTPS).

Übereinstimmung bei SSID – Geben Sie die aktuelle Netzwerk-ID des Geräts ein. Damit die Kriterien eingehalten werden, muss mindestens ein Wert in der Reihe zutreffen. - Verwenden Sie das Symbol +, um gegebenenfalls mehrere SSIDs einzugeben.

Übereinstimmung bei DNS-Domänen – Geben Sie die Suchdomäne des aktuellen Netzwerks des Geräts ein. Ein Platzhalter kann verwendet werden (*.example.com).

Übereinstimmung bei DNS-Adressen – Geben Sie die DNS-Adresse ein, die mit der IP-Adresse des aktuellen DNS-Servers des Geräts übereinstimmt. Damit die Kriterien eingehalten werden, sind alle aufgelisteten IP-Adressen des Geräts einzugeben. Die Übereinstimmung mithilfe eines einzelnen Platzhalters wird unterstützt (17.*). -

Als Alternative können Sie die veraltete Option VPN On Demand verwenden:

Einstellung Beschreibung Domäne oder Host abstimmen Die On Demand-Aktion

Bei Bedarf herstellen oder Immer herstellen – Initiiert eine VPN-Verbindung nur, wenn die angegebene Seite nicht direkt erreicht werden kann.

Nie herstellen – Errichtet keine VPN-Verbindung für Adressen, die mit der angegebenen Domäne übereinstimmen. Wenn das VPN bereits aktiv ist, kann es jedoch verwendet werden. -

Verwenden Sie das Symbol +, um gegebenenfalls zusätzliche Regeln und Aktionsparameter hinzuzufügen.

-

Wählen Sie einen Proxy-Typ:

Einstellung Beschreibung Proxy Wählen Sie den Proxytyp Manuell oder Automatisch zur Konfiguration mit dieser VPN-Verbindung. Server Geben Sie die URL für den Proxyserver ein. Port Geben Sie den Port ein, der für die Kommunikation mit dem Proxy verwendet wird. Benutzername Geben Sie den Benutzernamen für die Verbindung mit dem Proxyserver ein. Kennwort Geben Sie das Kennwort für die Authentifizierung ein. -

Richten Sie die Anbieterkonfigurationen ein. Diese Werte sind für jeden VPN-Anbieter eindeutig.

Einstellung Beschreibung Anbieterschlüssel Wählen Sie diese Option, um benutzerdefinierte Schlüssel zu erstellen, die in das Konfigurationswörterbuch für Anbieter aufgenommen werden. Schlüssel Geben Sie den spezifischen Schlüssel ein, der vom Anbieter bereitgestellt wurde. Wert Geben Sie den VPN-Wert für jeden Schlüssel ein. -

Klicken Sie auf Speichern und veröffentlichen. Sobald das Profil auf dem Gerät installiert wird, erscheint automatisch eine VPN-Verbindungsaufforderung, wenn der Benutzer zu einer Site navigiert, die diese verlangt, wie beispielsweise SharePoint.

Pro-App-VPN-Profil für iOS

Bei iOS 7-Geräten und höher können Sie ausgewählte Anwendungen zur Verbindung mit dem VPN Ihres Unternehmens erzwingen. Ihr VPN-Anbieter muss diese Funktion unterstützen und Sie müssen die Anwendungen als verwaltete Anwendungen veröffentlichen.

-

Konfigurieren Sie Ihr Basis-VPN-Profil entsprechend.

-

Wählen Sie Pro-App-VPN, um eine VPN-UUID für die aktuellen VPN-Profileinstellungen zu generieren. Die VPN-UUID ist ein eindeutiger Bezeichner für diese bestimmte VPN-Konfiguration.

-

Wählen Sie Automatisch verbinden, um Textfelder für die Safari-Domänen anzuzeigen, die interne Sites sind und eine automatische VPN-Verbindung auslösen.

-

Wählen Sie einen Anbietertyp, um festzulegen, wie der Datenverkehr definiert wird, entweder über eine Anwendungsebene oder über eine IP-Ebene.

-

Wählen Sie Speichern und veröffentlichen.

Falls dieser Vorgang als Aktualisierung auf ein vorhandenes VPN-Profil gespeichert wurde, werden alle vorhandenen Geräte/Anwendungen aktualisiert, die dieses Profil verwenden. Alle Geräte/Anwendungen, die bisher keine VPN-UUID verwendet haben, werden auch aktualisiert, um das VPN-Profil zu verwenden.

Konfigurieren von öffentlichen Anwendungen zur Verwendung des Pro-App-Profils

Nachdem Sie ein Pro-App-Tunnelprofil erstellt haben, können Sie es bestimmten Anwendungen auf der Konfigurationsseite der Anwendung zuordnen. Damit wird angegeben, dass das definierte VPN-Profil beim Einrichten von Verbindungen über die Anwendung verwendet werden muss.

-

Navigieren Sie zu Ressourcen > Anwendungen > Systemeigene Anwendungen.

-

Wählen Sie den Tab Öffentlich.

-

Wählen Sie Anwendung hinzufügen, um eine Anwendung hinzuzufügen, oder Bearbeiten, für eine bestehende App.

-

Wählen Sie auf dem Tab „Einsatz“ die Option VPN verwenden und danach das Profil, das Sie oben erstellt haben.

-

Wählen Sie Speichern und veröffentlichen Sie Ihre Änderungen.

Weitere Informationen zum Hinzufügen oder Bearbeiten von Anwendungen finden Sie im Handbuch Mobile Application Management.

Konfigurieren von internen Anwendungen zur Verwendung des Pro-App-Profils

Nachdem Sie ein Pro-App-Tunnelprofil erstellt haben, können Sie es bestimmten Anwendungen auf der Konfigurationsseite der Anwendung zuordnen. Damit wird angegeben, dass das definierte VPN-Profil beim Einrichten von Verbindungen über die Anwendung verwendet werden muss.

-

Navigieren Sie zu Ressourcen > Anwendungen > Systemeigene Anwendungen.

-

Wählen Sie den Tab Intern.

-

Wählen Sie Anwendung hinzufügen und fügen Sie eine Anwendung zu.

-

Wählen Sie Speichern und zuweisen, um zur Seite „Zuweisung“ zu gehen.

-

Wählen Sie Zuweisung hinzufügen und dann Pro-App-VPN-Profil im Abschnitt Erweitert.

-

Speichern und veröffentlichen Sie die Anwendung.

Weitere Informationen zum Hinzufügen oder Bearbeiten von Apps finden Sie im Handbuch Mobile Anwendungsverwaltung in der Dokumentation zu VMware AirWatch.

E-Mail-Kontoprofil für iOS

Erstellen Sie ein E-Mail-Profil für iOS-Geräte, um E-Mail-Einstellungen auf dem Gerät zu konfigurieren.

| Einstellungen | Beschreibungen |

|---|---|

| Kontobeschreibung | Geben Sie eine kurze Beschreibung des E-Mail-Kontos ein. |

| Kontotyp | Verwenden Sie das Dropdown-Menü, um IMAP oder POP auszuwählen. |

| Pfadpräfix | Geben Sie den Namen des Stammordners für das E-Mail-Konto ein (nur IMAP). |

| Anzeigename des Benutzers | Geben Sie den Namen des Endbenutzers ein. |

| E-Mail-Adresse | Geben Sie die Adresse für das E-Mail-Konto ein. |

| Verschieben von Nachrichten verhindern | Wählen Sie diese Option, damit der Benutzer E-Mails nicht weiterleiten oder in Anwendungen von Drittanbietern öffnen kann. |

| Synchronisierung jüngster Adressen verhindern | Wählen Sie diese Option, damit der Benutzer E-Mail-Kontakte nicht mit seinem persönlichen Gerät synchronisieren kann. |

| Verwendung in Drittanbieter-Apps verhindern | Wählen Sie diese Option, damit Benutzer Unternehmens-E-Mails nicht auf andere E-Mail-Clients verschieben können. |

| Mail Drop verhindern | Wählen Sie diese Option, damit Benutzer die Apple-Funktion „Mail-Ablage“ nicht benutzen können. |

| S/MIME verwenden | Wählen Sie diese Option, um zusätzliche Verschlüsselungszertifikate zu |

verwenden. | Hostname| Geben Sie den Namen des E-Mail-Servers ein. | Port| Geben Sie die Nummer des Ports ein, der für eingehende E-Mails zugewiesen ist. | Benutzername| Geben Sie den Benutzernamen für das E-Mail-Konto ein. | Authentifizierungstyp| Verwenden Sie das Dropdown-Menü, um auszuwählen, wie der Inhaber des E-Mail-Kontos authentifiziert wird. | Kennwort| Geben Sie das zur Authentifizierung des Endbenutzers erforderliche Kennwort ein. | SSL verwenden| Wählen Sie diese Option, um Secure Socket Layer für eingehende E-Mails zu nutzen. | Hostname| Geben Sie den Namen des E-Mail-Servers ein. | Port| Geben Sie die Nummer des Ports ein, der für ausgehende E-Mails zugewiesen ist. | Benutzername| Geben Sie den Benutzernamen für das E-Mail-Konto ein. | Authentifizierungstyp| Verwenden Sie das Dropdown-Menü, um auszuwählen, wie der Inhaber des E-Mail-Kontos authentifiziert wird. | Ausgehendes und eingehendes Kennwort identisch| Wählen Sie diese Option, um das Kennwort in das Textfeld automatisch einzutragen. | Kennwort| Geben Sie das zur Authentifizierung des Endbenutzers erforderliche Kennwort ein. | SSL verwenden| Wählen Sie diese Option, um Secure Socket Layer für ausgehende E-Mails zu nutzen.

EAS-Mail (Exchange ActiveSync) für iOS-Geräte

Das zur E-Mail-Synchronisierung auf Mobilgeräten entworfene Industriestandardprotokoll nennt sich Exchange ActiveSync (EAS). Mit EAS-Profilen können Sie Geräte aus der Ferne konfigurieren, um mit Ihrem Mailserver E-Mails, Kalender und Kontakte zu synchronisieren.

Das EAS-Profil nutzt Informationen von jedem Benutzer, wie beispielsweise Benutzername, E-Mail-Adresse und Kennwort. Integrieren Sie Workspace ONE UEM in die Active Directory-Dienste, so werden diese Benutzerinformationen für den Benutzer automatisch eingetragen. Diese Informationen können unter Verwendung von Suchwerten im EAS-Profil festgelegt werden.

Erstellen eines generischen EAS-Profils für mehrere Benutzer

Bevor Sie ein EAS-Profil erstellen, das es Geräten automatisch ermöglicht, Daten von Ihrem E-Mail-Server abzurufen, müssen Sie zuerst sicherstellen, dass die Kontodatensätze der Benutzer die entsprechenden Informationen enthalten. Für Verzeichnisbenutzer, oder Benutzer, die sich mit ihren Verzeichnisanmeldedaten registriert haben (beispielsweise Active Directory), werden diese Informationen automatisch bei der Registrierung ausgefüllt. Diese Informationen sind jedoch bei Standardbenutzern nicht automatisch bekannt und müssen mit einer der folgenden zwei Vorgehensweisen ausgefüllt werden:

-

Sie können jeden Benutzerdatensatz bearbeiten und die Textfelder E-Mail-Adresse und E-Mail-Benutzername ausfüllen.

-

Sie können die Benutzer auffordern, diese Informationen beim Registrieren einzugeben. Navigieren Sie dazu zu Geräte > Geräteeinstellungen > Allgemein > Registrierung und aktivieren Sie auf der Registerkarte Optionale Eingabeaufforderung das Kontrollkästchen Eingabeaufforderung für Registrierungs-E-Mail aktivieren.

Konfigurieren eines EAS Mail-Profils für den systemeigenen Mailclient

Erstellen Sie ein E-Mail-Konfigurationsprofil für den systemeigenen Mailclient auf iOS-Geräten.

-

Navigieren Sie zu Ressourcen > Profile und Baselines > Profile > Hinzufügen. Wählen Sie Apple iOS.

-

Konfigurieren Sie die Einstellungen des Profils unter Allgemein.

-

Wählen Sie die Exchange ActiveSync-Nutzlast.

-

Wählen Sie Systemeigener Mailclient als Mailclient. Geben Sie in das Textfeld Kontoname eine Beschreibung dieses Mailkontos ein. Füllen Sie das Feld Exchange ActiveSync Host mit der externen URL des ActiveSync-Servers Ihres Unternehmens aus.

Der ActiveSync Server kann jeder beliebige Server sein, der das ActiveSync-Protokoll implementiert, wie Lotus Notes Traveler, Novell Data Synchronizer oder Microsoft Exchange. Im Fall von SEG-Einsätzen (Secure Email Gateway) verwenden Sie die SEG-URL anstelle der E-Mail-Server-URL.

-

Aktivieren Sie das Kontrollkästchen SSL verwenden, um Secure Sockets Layer-Nutzung für eingehenden E-Mail-Verkehr zu aktivieren.

-

Aktivieren Sie zur Benutzung weiterer Verschlüsselungszertifikate das Kontrollkästchen S/MIME verwenden. Stellen Sie vor Aktivieren dieser Option unter den Profileinstellungen für die Anmeldedaten sicher, dass Sie die erforderlichen Zertifikate hochgeladen haben.

a. Wählen Sie das S/MIME-Zertifikat zum Signieren der E-Mail-Nachrichten.

b. Wählen Sie das S/MIME-Verschlüsselungszertifikat sowohl zum Signieren als auch zum Verschlüsseln von E-Mail-Nachrichten.

c. Aktivieren Sie das Kontrollkästchen Pro-Nachricht-Schalter, damit Endbenutzer auswählen können, welche individuellen E-Mail-Nachrichten mit dem systemeigenen iOS-Mailclient signiert oder verschlüsselt werden sollen (nur überwachte Geräte ab iOS 8).

-

Aktivieren Sie das Kontrollkästchen OAuth verwenden, um die URL "Anmelden" und "Token" einzubeziehen.

a. OAuth Sign In URL: Geben Sie die URL für die OAuth-Anmeldung ein.

b. OAuth Token URL: Geben Sie die URL für das OAuth-Token ein.

-

Tragen Sie die Anmeldedaten, einschließlich Domänenname, Benutzername und E-Mail-Adresse, unter Verwendung von Suchwerten ein. Suchwerte beziehen die Informationen direkt vom Datensatz des Benutzerkontos. Bei der Verwendung der Suchwerte {EmailDomain}, {EmailUserName} und {EmailAddress} müssen Sie sicherstellen, dass Ihre Workspace ONE UEM-Benutzerkonten festgelegte E-Mail-Adressen und E-Mail-Benutzernamen haben.

-

Lassen Sie das Feld Kennwort leer, um den Benutzer zum Eingeben eines Kennworts aufzufordern.

-

Wählen Sie das Nutzlastzertifikat, um ein Zertifikat zur zertifikatbasierten Authentifizierung zu bestimmen, nachdem das Zertifikat der Anmeldedaten-Nutzlast hinzugefügt wurde.

-

Konfigurieren Sie nach Bedarf folgende optionale Einstellungen unter Einstellungen und Sicherheit:

a. Vergangene Tage mit ausstehender Mail-Synchronisierung – Lädt die festgelegte Menge an Mail herunter. Beachten Sie, dass längere Zeitperioden höheren Datenverbrauch zur Folge haben, während das Gerät Mail herunterlädt.

b. Verhindern, dass Nachrichten verschoben werden – Verhindert, dass Mail von einer Exchange-Mailbox in eine andere Mailbox auf dem Gerät verschoben wird.

c. Nutzung in Drittanbieteranwendungen verhindern – Verhindert, dass andere Anwendungen die Exchange-Mailbox zum Senden von Nachrichten verwenden.

d. Synchronisierung jüngster Adressen verhindern – Verhindert Kontaktempfehlungen beim Senden von Mail in Exchange.

e. Mail Drop verhindern – Deaktiviert die Funktion von Apple Mail Drop.

f. (iOS 13) Kalender aktivieren – Aktiviert die Konfiguration einer separaten Kalender-App für das Exchange-Konto.

g. (iOS 13) Umschalten von Mail zulassen – Wenn diese Option deaktiviert ist, können Benutzer Mails nicht ein- oder ausschalten.

h. (iOS 13) Kalender aktivieren – Aktiviert die Konfiguration einer separaten Kalender-App für das Exchange-Konto.

i. (iOS 13) Umschalten von Kontakten zulassen – Wenn diese Option deaktiviert ist, können Benutzer Kontakte nicht ein- oder ausschalten.

j. (iOS 13) Kalender aktivieren – Aktiviert die Konfiguration einer separaten Kalender-App für das Exchange-Konto.

k. (iOS 13) Umschalten von Kalendern zulassen – Wenn diese Option deaktiviert ist, können Benutzer Kalender nicht ein- oder ausschalten.

l. Notizen aktivieren – Aktiviert die Konfiguration einer separaten Notizen-App für das Exchange-Konto.

m. (iOS 13) Umschalten von Notizen zulassen – Wenn diese Option deaktiviert ist, können Benutzer Notizen nicht ein- oder ausschalten.

n. (iOS 13) Erinnerungen aktivieren – Aktiviert die Konfiguration einer separaten Erinnerungen-App für das Exchange-Konto

o. (iOS 13) Umschalten von Erinnerungen zulassen – Wenn diese Option deaktiviert ist, können Benutzer Erinnerungen nicht ein- oder ausschalten.

-

Weisen Sie eine Standardanwendung für Audio-Anrufe zu, die Ihr systemeigenes EAS-Konto verwendet, um Anrufe durchzuführen, wenn Sie eine Telefonnummer in einer Nachricht auswählen.

-

Klicken Sie auf Speichern und veröffentlichen, um das Profil auf Geräte zu schieben.

Benachrichtigungsprofil für iOS

Verwenden Sie dieses Profil, um Benachrichtigungen für spezifische Anwendungen zu ermöglichen, die auf der gesperrten Startseite enthalten sein sollen.

Bestimmen Sie, wann und wie die Benachrichtigungen angezeigt werden. Dieses Profil ist auf überwachte Geräte unter iOS 9.3 + anzuwenden.

-

Wählen Sie Anwendung auswählen. Ein neues Fenster wird angezeigt.

Einstellung Beschreibung Anwendung auswählen Wählen Sie die App, die Sie konfigurieren möchten. Benachrichtigungen zulassen Wählen Sie, ob Benachrichtigungen zugelassen sind. Im Benachrichtigungscenter anzeigen Wählen Sie, ob Benachrichtigungen im Benachrichtigungscenter angezeigt werden dürfen. In Sperrbildschirm anzeigen Wählen Sie, ob Benachrichtigungen im Sperrbildschirm angezeigt werden dürfen. Ton zulassen Wählen Sie, ob die Benachrichtigung mit einem Tonsignal angekündigt wird. Badging zulassen Wählen Sie, ob auf dem App-Symbol Badges angezeigt werden dürfen. Benachrichtigungsart bei Entsperrung Wählen Sie die Art der Benachrichtigung beim Entsperren.

Banner – Ein quer über die Startseite verlaufender Banner informiert den Benutzer.

Modale Benachrichtigung – Ein Fenster wird auf der Startseite eingeblendet. Der Benutzer muss mit dem Fenster interagieren, bevor er fortfahren kann. -

Wählen Sie Speichern, um die Nutzlast auf das Gerät zu übertragen.

LDAP-Profil für iOS

Konfigurieren Sie ein LDAP-Profil, um Endbenutzern den Zugriff auf und die Integration mit Ihren Unternehmens-LDAPv3-Verzeichnisdaten zu ermöglichen.

| Einstellung | Beschreibung |

|---|---|

| Kontobeschreibung | Geben Sie eine Kurzbeschreibung des LDAP-Kontos ein. |

| Konto-Hostname | Geben Sie den Namen des Servers für die Active Directory-Nutzung ein bzw. zeigen Sie ihn an. |

| Kontobenutzername | Geben Sie den Benutzernamen für das Active Directory-Konto an. |

| Kontokennwort | Geben Sie das Kennwort für das Active Directory-Konto an. |

| SSL verwenden | Aktivieren Sie dieses Kontrollkästchen, um Secure Socket Layer zu nutzen. |

| Sucheinstellungen | Geben Sie Einstellungen für die Suche in Active Directory vom Gerät aus ein. |

CalDAV- oder CardDAV-Profil für iOS

Setzen Sie ein CalDAV- oder CardDAV-Profil ein, um Endbenutzern zu ermöglichen, Einträge im Unternehmenskalender bzw. Kontakte zu synchronisieren.

| Einstellung | Beschreibung |

|---|---|

| Kontobeschreibung | Geben Sie eine kurze Beschreibung des Kontos ein. |

| Konto-Hostname | Geben Sie den Namen des Servers für die CalDAV-Nutzung ein bzw. zeigen Sie ihn an. |

| Port | Geben Sie die Portnummer an, für die Kommunikation mit dem CalDAV-Server zugewiesen wurde. |

| Haupt-URL | Geben Sie Standort des CalDAV-Servers im Internet an. |

| Kontobenutzername | Geben Sie den Benutzernamen für das Active Directory-Konto an. |

| Kontokennwort | Geben Sie das Kennwort für das Active Directory-Konto an. |

| SSL verwenden | Wählen Sie diese Option, um Secure Socket Layer zu nutzen. |

Profil für abonnierte Kalender für iOS

Verteilen Sie die mit der Kalender-Anwendung in macOS vorgenommene Kalenderabonnements auf Ihre iOS-Geräte, indem Sie diese Nutzlast konfigurieren.

Konfigurieren Sie die Kalendereinstellungen wie folgt:

| Einstellung | Beschreibung |

|---|---|

| Beschreibung | Geben Sie eine Kurzbeschreibung der abonnierten Kalender ein. |

| URL | Geben Sie die URL des Kalenders ein, den Sie abonniert haben. |

| Benutzername | Geben Sie den Benutzernamen des Endbenutzers für die Authentifizierung ein. |

| Kennwort | Geben Sie das Kennwort des Endbenutzers für die Authentifizierung ein. |

| SSL verwenden | Aktivieren Sie diese Option, um die gesamte Datenkommunikation über SSL abzuwickeln. |

Webclip-Profil für iOS

Webclips sind Web-Lesezeichen, die Sie auf Geräte schieben können und die dann entweder auf dem Geräte-Springboard oder in Ihrem App Catalog als Symbol angezeigt werden.

Konfigurieren Sie Webclip-Einstellungen, einschließlich:

| Einstellung | Beschreibung |

|---|---|

| Bezeichnung | Geben Sie den Text ein, der dann unter dem Symbol „Webclip" auf dem Gerät des Endbenutzers erscheint. Zum Beispiel: "AirWatch Self-Service Portal" |

| URL | Geben Sie die URL des Webclips ein, der erscheinen soll. Es folgen einige Beispiele für Workspace ONE UEM-Seiten: Verwenden Sie für das SSP: https://{Airwatch Environment}/mydevice/ Verwenden Sie für den App-Katalog: https://{Environment}/Catalog/ViewCatalog/{SecureDeviceUdid}/{DevicePlatform} Verwenden Sie für den Buchkatalog: https://{Environment}/Catalog/BookCatalog?uid={DeviceUUID} |

| Entfernbar | Ermöglichen Sie Endbenutzern, per Langdruckfunktion den Webclip von ihren Geräten zu entfernen. |

| Symbol | Wählen Sie diese Option zum Hochladen als Webclip-Symbol. Laden Sie das benutzerdefinierte Symbol im .GIF-, .JPG- oder .PNG-Format für die Anwendung hoch. Die besten Ergebnisse erreichen Sie mit einem quadratischen Bild von nicht mehr als 400 Pixel auf beiden Seiten und weniger als 1 MB bei Nichtkomprimierung. Die Grafik wird automatisch skaliert und zugeschnitten sowie in das .PNG-Format konvertiert. Webclip-Symbole betragen 104 x 104 Pixel bei Geräten mit Retina-Anzeige oder 57 x 57 Pixel bei allen anderen Geräten. |

| Vorerstelltes Symbol | Wählen Sie diese Option zum Anzeigen des Symbols ohne jegliche visuelle Effekte. |

| Vollbild | Wählen Sie diese Option zum Starten der Webseite im Vollbildmodus. |

SCEP/Anmeldedaten-Profil für iOS

Obwohl Sie Ihre geschäftliche E-Mail, WLAN und VPN mit sicheren Kennwörtern und anderen Restriktionen schützen, bleibt Ihre Infrastruktur für Brute-Force- und Wörterbuchangriffe anfällig. Und natürlich können auch Mitarbeiter Fehler machen. Zur erhöhten Sicherheit können Sie digitale Zertifikate implementieren, um Ihr Unternehmensinventar zu schützen.

Für eine Zuweisung von Zertifikaten müssen Sie zunächst eine Zertifizierungsstelle definieren. Dann konfigurieren Sie eine Anmeldedaten-Nutzlast zusätzlich zu Ihrer Exchange ActiveSync (EAS)-, WLAN- oder VPN-Nutzlast. Jede dieser Nutzlasten weist Einstellungen auf, mit denen die in der Anmeldedaten-Nutzlast definierte Zertifizierungsstelle zugeordnet wird.

Um Zertifikate per „Push“ an Geräte zu übertragen, müssen Sie eine Anmeldedaten- oder SCEP-Nutzlast als Teil der von Ihnen für EAS-, WLAN- und VPN-Einstellungen erstellten Profile konfigurieren. So erstellen Sie ein zertifikatsfähiges Profil:

-

Gehen Sie zu Ressourcen > Profile und Baselines > Profile > Hinzufügen und wählen Sie iOS aus der Liste der Plattformen.

-

Konfigurieren Sie die Einstellungen des Profils unter Allgemein.

-

Wählen Sie zur Konfiguration eine EAS-, WLAN- oder VPN-Nutzlast. Füllen Sie die erforderlichen Informationen aus – je nach der von Ihnen ausgewählten Nutzlast.

-

Wählen Sie die Anmeldedaten- (oder SCEP)-Nutzlast.

-

Wählen Sie eine Option aus dem Menü Anmeldedatenquelle:

a. Um ein Zertifikat hochzuladen, wählen Sie Hochladen und geben Sie den Zertifikatnamen ein.

b. Wählen Sie Definierte Zertifizierungsstelle und dann die geeignete Zertifizierungsstelle und Zertifikatvorlage.

c. Wählen Sie Benutzerzertifikat und den Zweck für das S/MIME-Zertifikat.

d. Wählen Sie Abgeleitete Anmeldedaten und auf Basis der Verwendung des Zertifikats die entsprechende Schlüsselverwendung aus. Schlüsselverwendungsoptionen sind Authentifizierung, Signierung und Verschlüsselung.

-

Navigieren Sie zurück zur vorherigen Nutzlast für EAS, WLAN oder VPN.

-

Geben Sie das Identitätszertifikat in der Nutzlast an:

a. EAS – Wählen Sie das Nutzlastzertifikat unter „Anmeldeinformationen“.

b. W-LAN – Wählen Sie einen kompatiblen Sicherheitstyp („WEP Enterprise“, „WPA/WPA2 Enterprise“ oder „Beliebig [Enterprise]“) und dann das Identitätszertifikat unter „Authentifizierung“.

c. VPN – Wählen Sie einen kompatiblen Verbindungstyp (z. B. CISCO AnyConnect, F5 SSL) und Zertifikat in der Dropdown-Liste „Benutzerauthentifizierung“. Wählen Sie das Identitätszertifikat aus.

-

Navigieren Sie zurück zu Anmeldedaten- (oder SCEP-)Nutzlast.

-

Wählen Sie Speichern und veröffentlichen, nachdem Sie eventuelle restliche Einstellungen konfiguriert haben.

Globales HTTP-Proxy-Profil für iOS

Konfigurieren Sie einen globalen HTTP-Proxy und sorgen Sie so dafür, dass der gesamte HTTP-Datenverkehr von überwachten Geräten mit iOS 7 und höher über einen designierten Proxy geleitet wird. Eine Schule kann beispielsweise einen globalen Proxy so einstellen, dass beim Webbrowsen der Webverkehr durch dessen Web-Inhaltsfilter geleitet wird.

Konfigurieren Sie die Proxy-Einstellungen wie folgt:

| Einstellung | Beschreibung |

|---|---|

| Proxytyp | Wählen Sie für die Proxy-Konfiguration Auto oder Manuell. |

| Proxy-Server | Geben Sie die URL für den Proxyserver ein. Dieses Textfeld wird angezeigt, wenn der Proxy-Typ auf Manuell eingestellt ist. |

| Proxyserver Port | Geben Sie den Port ein, der für die Kommunikation mit dem Proxy verwendet wird. Dieses Textfeld wird angezeigt, wenn der Proxy-Typ auf Manuell eingestellt ist. |

| Proxy-Benutzername/Kennwort | Falls der Proxy Anmeldedaten verlangt, können Sie Suchwerte verwenden, um die Authentifizierungsmethode zu definieren. Dieses Textfeld wird angezeigt, wenn der Proxy-Typ auf Manuell eingestellt ist. |

| Umgehung des Proxys zum Zugriff auf Captive-Netzwerke zulassen | Aktivieren Sie dieses Kontrollkästchen, um dem Gerät die Umgehung der Proxy-Einstellungen zu ermöglichen und auf ein bekanntes Netzwerk zuzugreifen. Dieses Textfeld wird angezeigt, wenn der Proxy-Typ auf Manuell eingestellt ist. |

| Proxy PAC-Datei-URL | Geben Sie die URL der Proxy PAC-Datei ein, damit ihre Einstellungen automatisch angewendet werden. Dieses Textfeld wird angezeigt, wenn der Proxy-Typ auf Manuell eingestellt ist. |

| Direkte Verbindung bei unerreichbarer PAC zulassen | Wählen Sie diese Option, wenn iOS-Geräte den Proxyserver umgehen sollen, falls die PAC-datei nicht erreicht werden kann. Dieses Textfeld wird angezeigt, wenn der Proxy-Typ auf Manuell eingestellt ist. |

| Umgehung des Proxys zum Zugriff auf Captive-Netzwerke zulassen | Aktivieren Sie dieses Kontrollkästchen, um dem Gerät die Umgehung der Proxy-Einstellungen zu ermöglichen und auf ein bekanntes Netzwerk zuzugreifen. Dieses Textfeld wird angezeigt, wenn der Proxy-Typ auf Manuell eingestellt ist. |

Einzelanwendungsmodus-Profil für iOS

Der Einzelanwendungsmodus bietet ermöglicht es, Geräte so bereitzustellen, dass diese nur auf eine einzige Anwendung ihrer Wahl zugreifen können. Der Einzelanwendungsmodus deaktiviert die Schaltfläche „Starten“ und zwingt das Gerät, direkt in die designierte Anwendung zu booten, wenn der Benutzer einen manuellen Neustart versucht.

Diese Funktion gewährleistet, dass das Gerät nicht außerhalb der gewünschten Anwendung verwendet wird und dass das Gerät nicht unbeabsichtigt auf andere Anwendungen, Geräteeinstellungen oder einen Internetbrowser zugreift. Diese Funktion ist für Restaurants und Läden sinnvoll. Im Bildungsbereich können Studierende Geräte verwenden, die gesperrt und nur für ein bestimmtes Spiel, ein eBook oder eine Übung freigegeben sind.

Ein im Modus „Überwacht“ konfiguriertes Gerät mit iOS 7 und höher. (Für erweiterte Optionen und autonomen Einzelanwendungsmodus iOS 7 und höher erforderlich.)

Konfigurieren Sie die Einstellungen für den Einzelanwendungsmodus wie folgt:

| Einstellung | Beschreibung |

|---|---|

| Filtertyp | Wählen Sie einen Filter, entweder Gerät auf eine Einzelanwendung festlegen oder Zulässige Anwendungen für autonomen Einzelanwendungsmodus: Gerät auf eine Einzelanwendung festlegen – Legen Sie Geräte auf eine einzige öffentliche, interne, gekaufte oder systemeigene Anwendung fest, bis das Profil mit dieser Nutzlast entfernt wird. Die „Start“-Taste wird deaktiviert und das Gerät kehrt vom Energiesparmodus oder nach einem Neustart immer zu der vorgegebenen Anwendung zurück. Zulässige Anwendungen für autonomen Einzelanwendungsmodus – Ermöglichen Sie es zulässigen Anwendungen, den Einzelanwendungsmodus basierend auf einem Ereignis auszulösen, das festlegt, wann der Einzelanwendungsmodus auf dem Gerät ein- und ausgeschaltet werden soll. Dieser Vorgang erfolgt in der Anwendung selbst in der vom App-Entwickler festgelegten Form. |

| Anwendungspaket-ID | Geben Sie die Paket-ID ein oder wählen Sie eine aus dem Dropdown-Menü. Die Paket-ID erscheint im Dropdown-Menü, nachdem die Anwendung in die UEM-Konsole hochgeladen wurde. Beispielsweise: com.air-watch.secure.browser. |

| Optionale Einstellungen | Wählen Sie optionale Einstellungen für überwachte Geräte unter iOS 7 und höher. |

Sobald Sie das Profil gespeichert haben, wechselt jedes mit diesem Profil bereitgestellte Gerät in den Einzel-App-Modus.

Neustarten eines Geräts im Einzelanwendungsmodus

Das Kaltstartverfahren wird verwendet, um ein Gerät neu zu starten, das im Einzelanwendungsmodus betrieben wird.

-

Halten Sie die Home-Taste und den Ein-/Ausschalter gleichzeitig gedrückt.

-

Halten Sie weiterhin beide Tasten, bis sich das Gerät aus- und wieder einschaltet.

-

Lassen Sie die Tasten los, wenn Sie das silberfarbene Apple-Logo sehen. Es kann etwas dauern, bis die Hauptseite geladen wird.

Einzelanwendungsmodus auf iOS-Geräten

Endbenutzer sind nicht in der Lage, bei aktiviertem Einzelanwendungsmodus die Anwendung zu verlassen. Workspace ONE UEM bietet zwei Optionen für das Beenden des Einzelanwendungsmodus je nachdem, welchen Einzelanwendungsmodus Sie aktivieren.

Sie können den Einzelanwendungsmodus vorübergehend deaktivieren, wenn Sie die festgelegte Anwendung auf eine neue Version aktualisieren möchten. Deaktivieren Sie wie folgt den Einzelanwendungsmodus, installieren Sie die neue Anwendungsversion und reaktivieren Sie den Einzelanwendungsmodus.

Verfahren

- Navigieren Sie zu Ressourcen > Profile und Baselines > Profile. Klicken Sie in der Reihe für das Profil Einzelanwendungsmodus auf das Symbol Geräte anzeigen.

- Wählen Sie Profil entfernen für das Gerät, von dem Sie die Einstellung entfernen möchten.

- Aktualisieren Sie die Anwendung auf die gewünschte Version.

- Installieren Sie das Profil erneut unter Beachtung der Schritte unter Konfigurieren des Einzelanwendungsmodus.

Geräteadministrator dazu berechtigen, den Einzelanwendungsmodus vom Gerät zu beenden

Sie können einen Administrator berechtigen, den Einzelanwendungsmodus durch Eingabe einer Kennung auf dem Gerät selbst zu beenden. Diese Option ist nur verfügbar, wenn Sie den autonomen Einzelanwendungsmodus als Filterart für das Profil „Einzelanwendungsmodus“ aktivieren.

Verfahren

- Navigieren Sie zu Ressourcen > Profile und Baselines > Profile > Hinzufügen. Wählen Sie Apple iOS.

- Konfigurieren Sie die Einstellungen des Profils unter Allgemein.

- Wählen Sie die Einzelanwendungsmodus-Nutzlast

- Wenn Sie Zulässige Apps für autonomen Einzel-App-Modus ausgewählt haben, geben Sie die Paket-ID einer Anwendung, die den autonomen Einzel-App-Modus unterstützt, unter Zulässige Apps ein.

- Wählen Sie Speichern und veröffentlichen, um dieses Profil per Push auf die zugewiesenen Geräte zu übertragen.

- Navigieren Sie zu Ressourcen > Apps > Native Apps > Public für öffentliche Apps oder zu „Ressourcen“ > „Apps“ > „Native“ > „Gekauft für Anwendungen, die über VPP verwaltet werden“.

- Suchen Sie die vom autonomen Einzelanwendungsmodus unterstützte Anwendung und wählen Sie das Symbol „Zuweisung bearbeiten“ aus. Das Fenster „Zuweisung bearbeiten“ wird angezeigt.

- Wählen Sie die Registerkarte „Zuweisung“ und erweitern Sie den Abschnitt Richtlinien.

- Wählen Sie Aktiviert für Anwendungskonfiguration senden, geben Sie „AdminPasscode“ als Konfigurationsschlüssel ein und legen Sie den Werttyp auf Zeichenfolge fest.

- Geben Sie als Konfigurationswert die Kennung ein, die Administratoren verwenden, um den Einzelanwendungsmodus zu verlassen. Der Wert kann numerisch oder alphanumerisch sein. Wählen Sie Hinzufügen.

- Wählen Sie Speichern und veröffentlichen, um die Anwendungskonfiguration per Push zu übertragen.

Webinhaltsfilterprofil für iOS

Sie können zulassen oder verhindern, dass Endanwender auf bestimmte URLs mit Webbrowsern zugreifen, indem Sie eine Web-Inhaltsfilter-Nutzlast konfigurieren, die auf Geräte angewendet wird. Alle URLs müssen mit http:// oder https:// beginnen. Wenn nötig, müssen Sie separate Einträge für sowohl die HTTP- als auch die HTTPS-Versionen der gleichen URL erstellen. Die Web-Inhaltsfilter-Nutzlast erfordert überwachte iOS 7+-Geräte.

Wählen Sie das Dropdown-Menü Filtertyp:

-

Integriert: Websites zulassen

-

Integriert: Websites verweigern

-

Plugin

Integriert: Websites zulassen

Erstellen Sie eine Positivliste von URLs, damit die Endbenutzer nur diese spezifischen Websites von der Liste aufrufen können, andere hingegen nicht.

-

Wählen Sie Integriert: Websites zulassen im Dropdown-Menü Filtertyp, um auszuwählen, auf welche Plug-Ins zugegriffen werden kann.

-

Wählen Sie Hinzufügen und konfigurieren Sie eine Liste zugelassener Websites:

Einstellung Beschreibung Zulässige URLs Die URL einer Website auf der Positivliste. Titel Titel des Lesezeichens Lesezeichenpfad Der Ordner, in dem das Lesezeichen in Safari hinzugefügt wird

Integriert: Websites verweigern

Konfigurieren Sie eine Negativliste von URLs, um zu verhindern, dass Benutzer diese festgelegten Websites aufrufen Alle anderen Websites bleiben aber für Endbenutzer verfügbar. Websites mit obszönen Inhalten werden automatisch ausgefiltert, sofern nicht eine Ausnahme zugelassen wird.

Wählen Sie Integriert: Wählen Sie Website verweigern im Dropdown-Menü Filtertyp und konfigurieren Sie die verweigerten Websites:

| Einstellung | Beschreibung |

|---|---|

| Verweigerte URLs | Geben Sie Verweigerte URLs ein und trennen Sie diese durch neue Zeilen, Leerzeichen und Kommas. |

| Unangemessene Websites automatisch filtern | Wählen Sie den Filter für nicht jugendfreie Websites. |

| Lesezeichenpfad | Geben Sie den Ordnerpfad ein, in dem das Lesezeichen in Safari hinzugefügt wird |

| Zulässige URLs | Geben Sie alle Websites ein, die als Ausnahmen zum automatischen Filter zulässig sein könnten. |

Plug-Ins

Diese Nutzlast ermöglicht Ihnen die Integration mit einem Web-Inhaltsfilter-Plug-In eines Drittanbieters mit Safari.

Wenn Sie eine spezifische Integration in Forcepoint- oder Blue Coat-Inhaltsfilter vornehmen möchten, beachten Sie die entsprechenden Abschnitte in diesem Leitfaden.

-

Wählen Sie Plug-In im Dropdown-Menü Filtertyp, um auszuwählen, auf welche Plug-Ins zugegriffen werden kann. Sie müssen Webkit- oder Socket-Datenverkehrsanforderungen aktivieren, damit die Nutzlast funktioniert.

Einstellung Beschreibung Filtername Geben Sie den Namen des Filters ein, der auf dem Gerät angezeigt wird. Bezeichner Geben Sie die Paket-ID des Bezeichners des Plug-Ins an, das einen Filterdienst bereitstellt. Dienstadresse Geben Sie den Hostnamen, die IP-Adresse oder die URL für den Dienst ein. Organisation Wählen Sie die Organisationszeichenfolge, die für das Plug-In eines Drittanbieters übergeben wird. WebKit-Verkehr filtern Wählen Sie die Option, um auszuwählen, ob Webkit-Datenverkehr gefiltert wird. Socket-Verkehr filtern Wählen Sie diese Option, um auszuwählen, ob Socket-Datenverkehr gefiltert wird. -

Konfigurieren Sie die Authentifizierungsdaten wie folgt:

Einstellung Beschreibung Benutzername Verwenden Sie Suchwerte, die die Informationen direkt vom Datensatz des Benutzerkontos beziehen. Stellen Sie sicher, dass Ihre Workspace ONE UEM-Benutzerkonten über eine bestimmte E-Mail-Adresse und einen bestimmten E-Mail-Benutzernamen verfügen. Kennwort Geben Sie das Kennwort für dieses Konto ein. Nutzlastzertifikat Wählen Sie das Authentifizierungszertifikat. -

Fügen Sie benutzerdefinierte Daten hinzu, die die von Filterdiensten von Drittanbietern verlangten Schlüssel enthalten. Diese Informationen gehen zum Anbieterkonfigurationsverzeichnis.

-

Wählen Sie Speichern und veröffentlichen.

Profil für verwaltete Domänen für iOS

Verwaltete Domänen stellen eine weitere Funktion von Workspace ONE UEM dar, um die Verwaltungsfunktion „Öffnen in“ von Apple auf iOS 8-Geräten mithilfe zu verbessern. Wenn Sie die Funktion „Öffnen in“ mit verwalteten Domänen verwenden, können Sie Unternehmensdaten schützen, indem Sie kontrollieren, welche Anwendungen von Unternehmensdomänen mit Safari heruntergeladene Dokumente öffnen können.

Geben Sie URLs und Unterdomänen an, um zu bestimmen, wie Dokumente, Anlagen und Downloads vom Browser geöffnet werden. In verwalteten E-Mail-Domänen kann außerdem eine farbkodierte Warnanzeige in E-Mail-Nachrichten angezeigt werden, die an nicht verwaltete Domänen gesendet werden. Diese Tools helfen Endbenutzern, schnell zu bestimmen, welche Dokumente mit Unternehmensanwendungen geöffnet werden können und welche Dokumente privat sind und in persönlichen Anwendungen geöffnet werden können.

| Einstellung | Beschreibung |

|---|---|

| Verwaltete E-Mail-Domänen | Geben Sie Domänen ein, um festzulegen, welche E-Mail-Adressen Unternehmensdomänen sind. Zum Beispiel: exchange.acme.com. E-Mails, die an Adressen gesendet werden und hier nicht angegeben sind, sind in der E-Mail-Anwendung markiert, um anzuzeigen, dass die Adresse nicht zur Unternehmensdomäne gehört. |

| Verwaltete Web-Domänen | Geben Sie Domänen ein, um spezifische URLs oder Subdomänen auszuwählen, die als verwaltet angesehen werden können. Zum Beispiel: sharepoint.acme.com. Alle Dokumente oder Anlagen von diesen Domänen gelten als verwaltet. |

| Safari-Kennwortdomänen | Geben Sie das Kennwort für die Domänen ein, die Sie Safari zum Speichern angeben. Diese Option gilt nur für überwachte Geräte. |

Netzwerknutzungsregeln für iOS